「組織のセキュリティにとって最大の脅威」は何だと思いますか?IPAが毎年公表している「情報セキュリティ10大脅威」で例年第1位にランクインしている「標的型攻撃による機密情報の窃取」ではないでしょうか。「標的型攻撃」は、特定の組織をターゲットに定めた攻撃が行われます。「攻撃者に狙われるものはないからウチには関係ない」とは言えません。ターゲット組織を直接狙う代わりに、ターゲットとなる組織の取引先(サプライチェーン)の中で最もセキュリティの弱い組織を入口にし、侵入を図るケースもあるためです。本記事では、標的型攻撃の特徴、対策のポイントについて解説します。

手口がさらに巧妙化

今年に入り、防衛省と取引関係にある超大手企業の情報漏えいが立て続けに明らかになり、世間をにぎわせました。攻撃者は、攻撃の痕跡を消すなどの巧妙な手口を使い、過去数年にわたって標的の組織に潜入を続け、国家防衛に関する機微情報の窃取を行っていたとみられています。こうした、秘匿性の高い情報を狙った高度かつ持続的な攻撃は「APT(Advanced Persistent Threat)」と呼ばれますが、近年のIoTの普及等を背景に、攻撃者は、情報を保有する組織のみならず、その組織とつながりを持つあらゆる関連組織をも標的に含めるようになっています。

各国で注意喚起

度重なる情報漏えい事件の発覚で警戒感が強まる中、2020年6月、経済産業省からサイバーセキュリティの強化推進を目的とした報告書が公開されました。内容は、中小企業を含めたサプライチェーン全体のサイバーセキュリティ強化を呼びかけるものであり、昨今のセキュリティ被害の特徴として「標的型攻撃の更なる高度化」「サプライチェーンの弱点への攻撃」「不正ログイン被害の継続的な発生」という傾向が指摘されています。一方、同じく2020年6月、日本と並び、従来サイバー攻撃遭遇率が比較的低いとされていたオーストラリア、ニュージーランドにおいて、組織的と見られる大規模サイバー攻撃が確認され、当局から注意喚起が出されています(下表参照)。オーストラリアでは、同時期に日本企業の子会社におけるランサムウェア被害も確認されており、親会社を最終ターゲットにしたサプライチェーン攻撃につながる可能性も懸念されるところです。グローバル化が進む今日、海外のことだから日本国内とは関係ないと言い切れないという点で、意識の変革も求められます。

| 日本 | 6月12日、経済産業省が昨今の攻撃動向にもとづき、サプライチェーン全体のサイバーセキュリティ対策が急務である旨を注意喚起*1 |

| ニュージーランド | 6月16日、CERT NZ(ニュージーランドCERT)が、リモートデスクトッププロトコル(RDP)、仮想プライベートネットワーク(VPN)などのリモートアクセスシステムを介して組織のネットワークにアクセスするサイバー攻撃キャンペーンに関して注意喚起*2 |

| オーストラリア | 6月19日、ACSC(オーストラリアサイバーセキュリティセンター)が、既知のリモートコード実行を引き起こす脆弱性やスピアフィッシング攻撃を用いた攻撃キャンペーンに関して注意喚起*3 |

各国での大規模サイバー攻撃への注意喚起

攻撃の特徴を知る―ポイントは「侵入」

2020年現在、標的型攻撃やAPT攻撃は最大限の脅威をもたらす攻撃のひとつであるといえ、あらゆる規模の組織に標的型攻撃、APT攻撃への備えが求められています。対策を立てるには、攻撃の特徴に応じたアプローチをとらなくてはなりません。それを考える上でのキーワードとなるのが「侵入」です。ここでは、攻撃者の視点で「侵入」と「侵入後」の2つのフェーズに分けて対策を考えてみましょう。

「侵入」前後の攻撃の流れ

まず、攻撃者が「侵入」前後でどんな手口を用いて攻撃を行うのかを押さえましょう。

<「侵入」の手法>

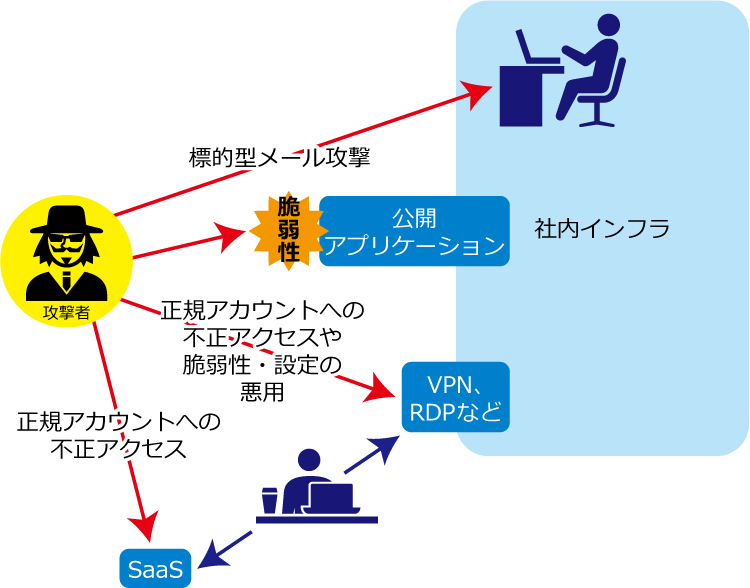

攻撃者は、標的とする組織に、極めて多様な方法で内部への侵入や侵害行為をします。代表的な手法は以下のとおりですが、単一の手口を使うとは限らない点や、巧妙化が進んでいる点に注意が必要です。

標的型フィッシングメールによるもの

・添付ファイルによるマルウェアの投下

・偽サイトへ誘導し、認証情報の窃取

Webアプリケーションなどの公開アプリケーションの脆弱性を悪用するもの

・不正アクセス

・マルウェアのインストール

有効なアカウント情報を悪用するもの

・VPN、RDP、SSHなどの社内インフラへアクセスできるアカウント情報を悪用した不正アクセス

・メール、コラボレーションプラットフォーム等のSaaSのアカウント情報を悪用して不正アクセスを行い、なりすましメールなどへの悪用を行うケース

リモート環境で使用されるVPN、リモートデスクトップなどの脆弱性を悪用するもの

・脆弱性および設定の不備を突いた不正アクセス

図:侵入の手法(例)

防御側は、侵入を防ぐための対策をそれぞれの手法に対して講じる必要があります。

<「侵入後」の手法>

侵入に成功した攻撃者は、最終目的の達成(例えば、ランサムウェアによる身代金要求、破壊活動、情報窃取やコインマイナーのインストールなど)に向け、継続的に探索・侵害行為を進めます。これは「水平展開(Lateral Movement)」と呼ばれる活動で、マルウェア、リモートアクセスツール、Webシェルなどの不正なツールの使用に加えて、正規のツールや機能をも悪用し、社内インフラ内の他のサーバや機器類への侵入を深めていきます。

防御側としては、「いかに早期の段階で侵入に気づいて対策を打てるか」が、被害を最小化する上での鍵になります。「侵入後」を想定した対策が何もとられていなかった場合、被害が目に見える形で明らかになった時点で初めてそれに気づき、取り返しのつかない事態を招く可能性があります。

侵入されることを前提に対策を立てる

具体的にとり得る対策に関しても、「侵入」「侵入後」の観点から検討していくことができます。「侵入」への対策(「侵入を起こさない」ための対策)を立てるのはもちろんですが、「侵入後」の対策(「侵入は起こりうる」ことを想定した対策)も必須です。

<「侵入」への対策>

侵入を防ぐには、防御のための機構を実装すること、外部からアクセスできる箇所に不備がないことを確認することが求められます。防御機構の代表例は、従来であればファイアウォール、Webアプリケーションに関してはWebアプリケーションファイアウォール(WAF)による対策などが挙げられるでしょう。これに加えて、最近では多要素認証の実装が強く推奨されており、実際に導入を検討されている組織も多いのではないでしょうか。また、基本的ではありますが見逃されやすいこととして、公開する必要のないアプリケーション(例:Windowsのファイル共有など)が外部に公開されていないかどうかの確認、不要なアカウント情報の削除などを含むアカウント管理の徹底といった点が挙げられます。

<「侵入後」の対策>

防御に関しては、古典的ではありますが、社内環境におけるネットワークセグメンテーションの徹底、不要なアプリケーションの削除・無効化、ユーザ管理の厳格化や特権ユーザの管理の徹底などが有効でしょう。破壊活動のターゲットとなった場合に備えたデータバックアップも重要です。一方、検知については、IDS/IPSによる侵入検知やSIEMによるログ・イベント情報の収集・解析、エンドポイントセキュリティ製品による検知といったものが挙げられます。

攻撃で実際に用いられた手法を詳細に分類し、緩和策や検知方法を記載した「MITRE ATT&CK®」というナレッジベース/フレームワークを参照すると、攻撃手法に対して緩和策がないケースが散見されます。また、厳格に適用すると運用上大きな負荷となる緩和策も一部にはあります。このため、具体的対策を立てるにあたっては、「防御できる領域はしっかり防御し、防御が難しい領域については検知に力を入れる」といった判断が求められます。

「侵入」「侵入後」の対策の確認方法

では、侵入、侵入後に向けた一連の対策によって、適正に攻撃を防ぎ、見つけ出すことができているかどうかを確認するにはどうすればよいでしょう。そこで威力を発揮するのが「ペネトレーションテスト」です。ペネトレーションテストでは、自組織において防御や検知ができていない領域を把握するため、多様なシナリオによる疑似攻撃を実行してシステムへの不正侵入の可否を検証します。ペネトレーションテストの結果は、今後対策を打つべき領域の特定や優先順位付け、対策を実施する前の回避策などの検討に役立てることが出来ます。

| 侵入への対策 目的:システムへの侵入を防ぐ |

侵入後の対策 目的:侵入された場合の被害を最小化する |

|

| ・多要素認証の実装 ・不要なアカウント情報の削除(退職者のアカウント情報など) ・公開サーバ、公開アプリケーションの脆弱性を迅速に発見・解消する体制の構築 ・VPNやリモートデスクトップサービスを用いる端末 ・サーバのバージョン管理(常に最新バージョンを利用) ・ファイアウォールやWAFによる防御 など |

・社内環境におけるネットワークセグメンテーション ・ユーザ管理の厳格化、特権ユーザの限定・管理(特にWindowsの場合) ・侵入検知(IDS/IPSなど)、データバックアップといった対策の強化 ・SIEMなどでのログ分析、イベント管理の実施 ・不要なアプリケーションや機能の削除・無効化 ・エンドポイントセキュリティ製品によるふるまい検知の導入 |

|

| 対策の有効性の確認方法 | ||

| ・脆弱性診断 ・ペネトレーションテスト |

・ペネトレーションテスト | |

「侵入まで」と「侵入後」の対策

一方、外部からアクセスできる箇所に攻撃の起点に悪用され得る脆弱性や設定の不備が存在しないかどうかを確認することも重要です。その際に有効なのが「脆弱性診断」です。攻撃者はシステムの脆弱性を突いて侵入を試みるため、診断によって脆弱な領域を洗い出し、優先度に応じた対策を講じます。なお、診断は、定期的に実施するだけでなく、システム更改時にも必ず実施することが推奨されます。

なお、脆弱性診断やペネトレーションテストでセキュリティ事業者のサービスを利用する場合は、診断やテスト後のサポート体制についても事前に確認しておくことが必要です。攻撃者は、日々研究を重ねながら脆弱性を探し出し、手を替え品を替え、攻撃を仕掛けてきます。継続的なフォローアップを行ってくれる事業者を選び、ますます高度化する標的型攻撃に常時体制で備えていくことが求められるでしょう。

Security Report TOPに戻る

TOP-更新情報に戻る