SQAT® 情報セキュリティ瓦版 2019年10月号

※外部サイトにリンクします。

サイバー攻撃が経年とともに進化を遂げていることにもはや疑う余地はありません。しかし、我々ユーザ側はどうでしょうか。「複雑さはセキュリティの敵」といわれる中、ますます複雑化するIT環境において求められている対策も多様化しています。日々様々な脆弱性が報告されていますが、三大脆弱性は「無知」「怠慢」「過信」であると考えます。「知る」「動く」そして「疑う」ことで、見えざる敵から情報資産を守りましょう。

増加するデータ漏洩事故

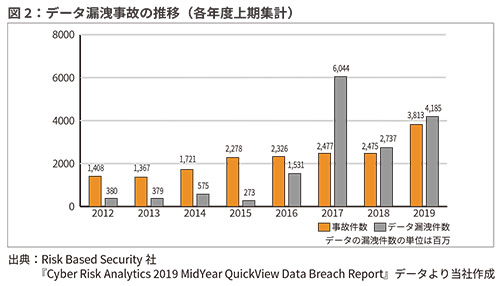

データ漏洩、Webサイト改竄、マルウェア感染、サービス運用妨害(DoS/DDoS)等、サイバー攻撃はとどまることを知らず、被害件数は増加する一方です。脆弱性情報やデータ漏洩事故に関する市場調査およびリスク評価などを専門とするRisk Based Security社の統計によれば、2019年1月から10月現在までに発生したデータ漏洩事故は約5,000件にも及び、漏洩したデータ件数は約75.6億件で、現在もその数は増え続けています。*1

同社より発行された最新の統計レポート『Cyber Risk Analytics 2019 MidYear QuickView Data Breach Report』*2 をみると、2019年上半期に発生したデータ漏洩事故件数は、過去8年間で最も多いことが分かります。(下記、図2参照)

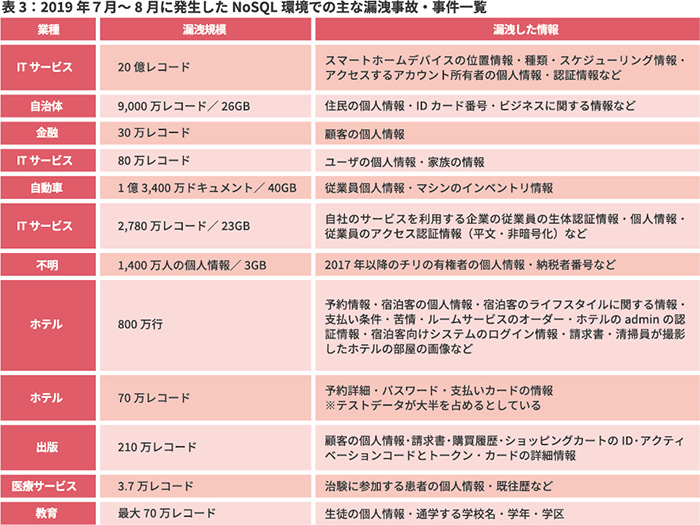

最近では、NoSQLや全文検索システムにおいて立て続けにデータ漏洩事故が発生しています。2019年8月上旬に報道された、国内の企業で起きた従業員に関するデータ漏洩事故が記憶に新しいところかもしれません。2019年7月から8月の2ヵ月間において、NoSQLサーバであるMongoDB、またはNoSQL/全文検索システムであるElasticsearchを使用している環境で発生した主なデータ漏洩事故・事件の一覧をまとめました。 (表3参照)

設定不備が問題に

ここで誤解しないでいただきたいのは、これらデータ漏洩事故・事件はMongoDBやElasticsearch自体に問題があったのではないということです。問題は、NoSQLサーバや全文検索システムをデフォルト設定のまま利用していたことにあります。例えば、MongoDBやElasticSearch、またシェアの高いApache Cassandra、Apache Solrでは、いずれもデフォルトで認証設定が無効です。これはNoSQLがユーザデータベースのような構造化データを扱うものとは区別され、元来非構造化データを集積する目的で使用されてきたことが背景にあると推測されます。外部から参照される可能性が低いものとして捉えられてきた非構造化データを取り扱うため厳密な認証は不要、というのがNoSQLの開発者の認識だったのではないでしょうか。中でもElasticsearchは以前、認証機構を別モジュールとして有償販売をしていました。外部からアクセスされることは極めて稀なケースであるという認識だったからこそ、別モジュール扱いにしていたのでしょう。このような背景を考えると、ユーザが「なんとなく」「うっかり」認証設定をしていなかった可能性は十分考えられます。しかし、2019年5月からElasticsearchが認証を本体の機能として追加したことや様々なデータが格納されるようになったこと等を鑑みると、認証設定を「うっかり忘れた」や「必要だと思わなかった」では済まなくなります。

ではなぜ、最近になって頻繁にMongoDBやElasticsearchのデータ漏洩事故が取り上げられるようになったのでしょうか。一つの要因として、クラウド環境に導入しやすいという点があります。

実際、検索エンジンの「SHODAN」によると、AWS(Amazon Web Services)やDigitalOcean、Microsoft Azure、Google Cloudなどで多くのインスタンスが公開されていることを確認できます。クラウド環境に構築し、そこにオンプレミス環境からデータを移行した際、「うっかり」認証を設定し忘れたなどの理由で第三者にアクセスされる機会を増やしてしまったケースもあるでしょう。また、昨年秋ごろから多くのセキュリティ研究者が認証のないNoSQLや全文検索システムを発見する、一種の“ブーム”が到来していることも原因の一つとなっています。当社の脆弱性診断でも、認証設定のないElasticsearchやApache Solrを何度か検出しています。

定期的な対策と設定の見直しを

問題なのは認証設定だけではありません。出荷時/インストール時のデフォルト設定のまま確認もせずに運用することも、セキュリティのベストプラクティス(最善策)として推奨されません。利用可能なセキュリティ設定は適用する、不要なサービスポートは閉じる、悪用されうるサービスポートに対しては強固なアクセス制御を行う、といった基本のセキュリティ対策を講じるべきでしょう。ちなみに、同じ非構造化データを扱うSplunkにおいては、デフォルトでいくつかのセキュリティ設定が有効化されています。オープンソースと商用ソフトウェアで、コスト、運用保守、互換性など様々な面でメリット・デメリットがありますが、いずれにしても言えることは、自組織の資産に対して、オンプレミスかクラウド環境かに関わらず、定期的な棚卸しとアップデート、設定の確認、脆弱性診断などを通じて、不要なものや対処が必要なものがないかを常に把握しておくことが重要です。

NoSQLや全文検索システムに関するデータ漏洩事故について調査し、設定に問題のあるシステムを数多く発見、報告しているセキュリティアナリストのBob Diachenko氏は、とあるインタビューでこの問題について今後の展望を聞かれた際、利用者の意識改革が鍵であると答えています。*3

色々な顔を持つクリックインターセプション

サイバー攻撃は日々繰り広げられていますが、毎回脆弱性が新たに発見されているとは限りません。以前からある脆弱性を利用して、手口だけを進化させているケースも多々あります。先般、「クリックインターセプション」に関するホワイトペーパーが公開されました。これは、2019年8月中旬に米国カリフォルニア州で開催された、大学の研究者などが研究成果を発表するアカデミックカンファレンス「USENIX Security ‘19」において、香港中文大学、ソウル国立大学、Microsoft Research、ペンシルバニア州立大学の研究者らによって共同研究されたクリックインターセプションに関する研究・調査結果をまとめたものです。*4

もしかすると「クリックインターセプション」という言葉には耳慣れないかもしれません。これはサイバー攻撃の一種で、Webサイト内のリンクやボタンなどをクリックして遷移する先が第三者のページになるようURLを差し替える攻撃です。これまでユーザのクリック操作を利用した攻撃については、Webページの透過表示機能などを悪用した視覚的な騙しの技法が「クリックジャッキング」という名称で広く取り上げられてきました。しかし、ユーザのクリック操作を利用した攻撃はそれ以外にも様々なものがあり、悪質な第三者のJavaScriptによって引き起こされる、あらゆる種類のクリックインターセプションを取り上げたのが今回の研究です。この言葉自体は新しいものではなく、大きく分けて以下の3つのタイプがあります。

①ハイパーリンクを利用したクリックインターセプション

②イベントハンドラ2)を利用したクリックインターセプション

③視覚的な騙しを利用したクリックインターセプション

いずれの場合も、Webサイトの利用者が何らかのクリック操作を行うことで、第三者の用意した悪意のあるページに遷移させられ(視覚的に判断できるかできないかは別として)、機密情報を奪取されたり、マルウェアに感染させられたり、あるいはアドフラウド(広告詐欺)に加担させられたりといった様々な被害を受けます。

今回の研究で、研究者らは「Observer」と名付けたWebサイトにおけるクリックに関する挙動を確認するツールを作成し、Alexaアクセス数ランキングの上位250,000のWebサイトのTOPページを調査しました。その結果、613のWebサイトにおいてクリックインターセプションに該当する事象が確認されています。また、①を実行する新たな手口として、巨大なハイパーリンク3) を埋め込み、Webサイトを訪問した利用者がクリックを余儀なくされるように仕込んだものが発見されたとのことです。

前述のとおり、クリックインターセプションは金銭的利益を得る目的で利用されることもあります。特に最近では、クリックインターセプションがアドフラウドの新たな手口の一つになりつつあります。アドフラウドは広告業界にとって深刻な問題であり、広告主は多大な金銭的被害を受ける恐れがあります。2019年8月初旬、Facebookが、同社の広告プラットフォームを利用して不正な広告収入を得たとしてアプリの開発者を告訴した事件が報道されました。これもクリックインターセプション攻撃の一種で、Google Playストアからアプリがダウンロードされる際に端末をマルウェアに感染させ、ユーザに気づかせずにアプリ内の広告のクリックを発生させる仕組みになっていたとのことです。これにより、あたかもユーザが自身の意思で表示される広告をクリックしているように見せかけ、不正に広告収入を得ていたとFacebookは説明しています。*5

十分なセキュリティ対策を

本稿で取り上げた脆弱性は、どれも新しいものではありません。攻撃手法は進化していますが、その元となる問題は十数年前から存在するものです。しかし、未だ対策されていないシステムが多く存在しているのが実情です。当社の脆弱性診断では、こうした既知のセキュリティ上の問題を検出し、それに対するリスク分析と問題を解消するための対策案をご提示いたします。自組織の資産のセキュリティ状況の把握、定期保守などを目的に、各種法令や基準に則って、脆弱性診断を継続的に活用されることをおすすめいたします。

注:

1) 訳:tl;dr –マニュアルを読みなさい、そして面倒がらずに行動しなさい!(※「tl;dr」が何か分からない場合は検索してみてください。「知る」「動く」「疑う」を実践しましょう。)

2) JavaScriptで記述された、マウスの動きなどの操作に対して特定の処理を与える命令のこと

3) 例として、ページの広い範囲を埋めつくすようなバナーなど