マルウェア「Emotet」の感染が、今年3月より急速に拡大しています。主な手口はメール攻撃ですが、過去の流行時に中心となっていた不特定多数に対するばらまき型でなく、特定の企業・組織を狙った標的型攻撃ツールとしての手法に進化しています。本記事では、これまでのEmotetの攻撃活動を整理したうえで、企業・組織がマルウェアの被害を防御・最小限にとどめるためにどのような対策をとればよいのかについて、解説していきます。

悪名高きEmotetが帰ってきた!

2021年11月、”世界で最も危険なマルウェア(world’s most dangerous malware)”と称された「Emotet」の活動再開が、明らかになりました。*1

Emotet興亡の様相は、おおむね右年表のとおりです。2019年から2020年にかけて、国内でも多くの企業・組織が被害を受けました。2021年1月に一度終焉を迎えた様子については、「ランサムウェア最新動向2021―2020年振り返りとともに―」でも取り上げました。

一網打尽にされたはずだったEmotetの復活には、マルウェアボットネット「TrickBot」が関係していると見られています*2 。以前TrickBotに感染したシステムに対してEmotetをインストールすることで、再び感染開始が可能になったと報告されています。こうしたTrickBotとEmotetの補完関係を利用した復活は、一部の専門家は予想済みの展開だったようです。

復活したEmotetの脅威は…

再開が観測されて以後、2018~2020年に発生したような大規模なスパム送信攻撃は、2021年12月では報告されていません。しかしながら、巧みに不正の痕跡を隠ぺいするといった、Emotetのマルウェアとしての有能さを考慮すると、深刻な脅威であることに変わりはありません。TrickBotに類する攻撃に有効な新しいボットネットの登場も予想されるため、引き続き警戒が必要です。

実際、IPA(独立行政法人情報処理推進機構)によると、活動再開が確認されてから、Emotet攻撃メールと見られる着信が複数観測されています*3 。また、警察庁の解析によると、攻撃対象のメールソフトとして、これまで知られていたOutlookのほか、Thunderbirdのようなオープンソースのメールソフトにも対象が拡大している*4とのことです。

主な感染経路:メール添付ファイルにご注意!

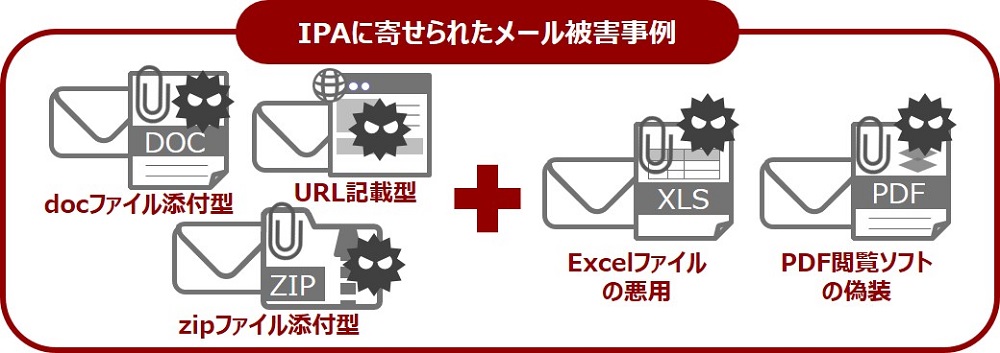

Emotetの主要な手口は、メール攻撃です。2020年にNICT(国立研究開発法人情報通信研究機構)は同機構宛に届いたEmotet攻撃メールには、「doc ファイル添付型」「URL記載型」「zipファイル添付型」が見られた*5という分析結果を公表しました。2021年には、IPAに寄せられた相談事例から、新たな手口として 「Excelファイルの悪用」と「PDF閲覧ソフトの偽装」が紹介*6されています。

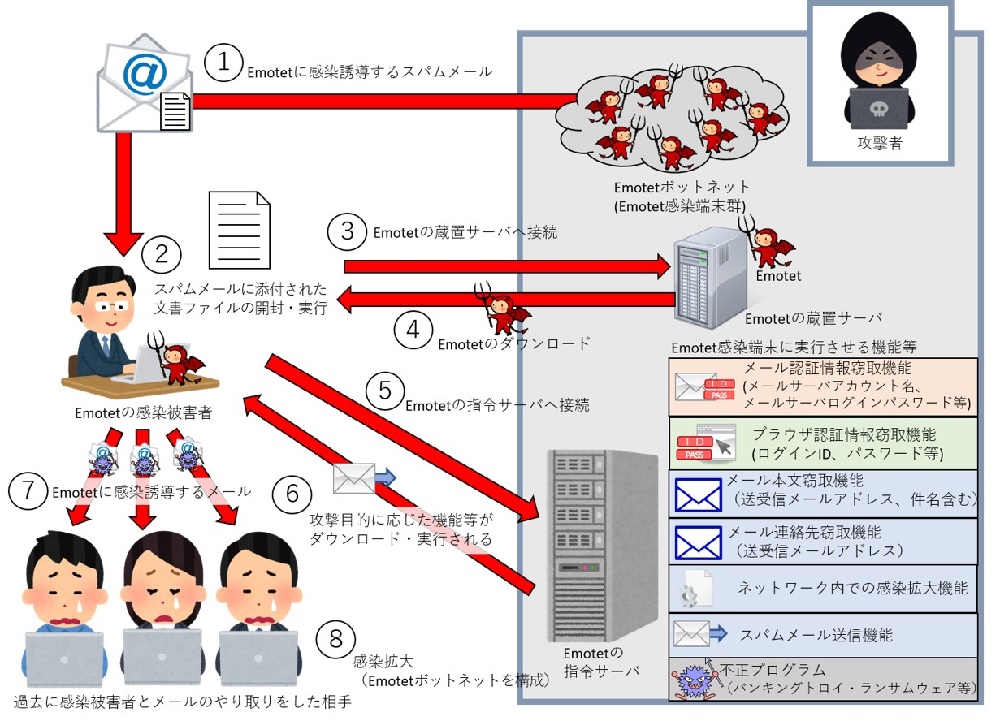

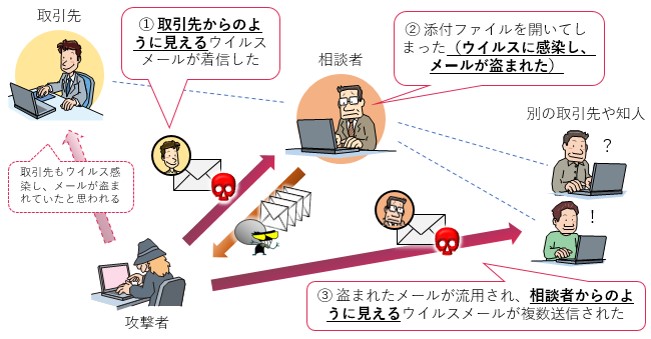

メールを感染経路としたEmotetの動作概要は下図のとおりです。

感染防止のためにユーザが実践すべき注意事項の基本は変わりません。確実に信用できるメール以外は、メールに添付されたファイルを開かない、編集しない、そして「コンテンツの有効化」ボタンをクリックしないこと。また、メール本文に記載されたURLリンクを不用意にクリックしないこと、たとえクリックしてしまった場合でも遷移先のサイトでデータの閲覧やダウンロードを行わないこと、といった内容になります。

Emotetの感染、関連するネットワークへの感染拡大、ランサムウェアをはじめとした別のマルウェアへの感染……といった深刻な被害の連鎖を生んでしまうか否か、受信者の行動が明暗を分けます。

注意するだけでは防げない巧妙なメール攻撃も…

「「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて」(2021年12月)

今時そんな見え透いたメール攻撃にはひっかからない、と思われる方もいらっしゃるかもしれません。確かに、ばらまき型メール攻撃なら、うっかり開けることはないという方も多いでしょう。しかし、標的型攻撃の場合はどうでしょうか。どう見ても取引先からとしか思えないような、絶妙なタイミングと巧妙な内容で偽装されたメール攻撃を受けることがあります。

右図は実際にIPAに2021年12月に寄せられた相談例だそうです。このようなケースでは、いくら注意しても完全に防ぎきることが難しいのが現実です。

マルウェア対策は組織一丸で

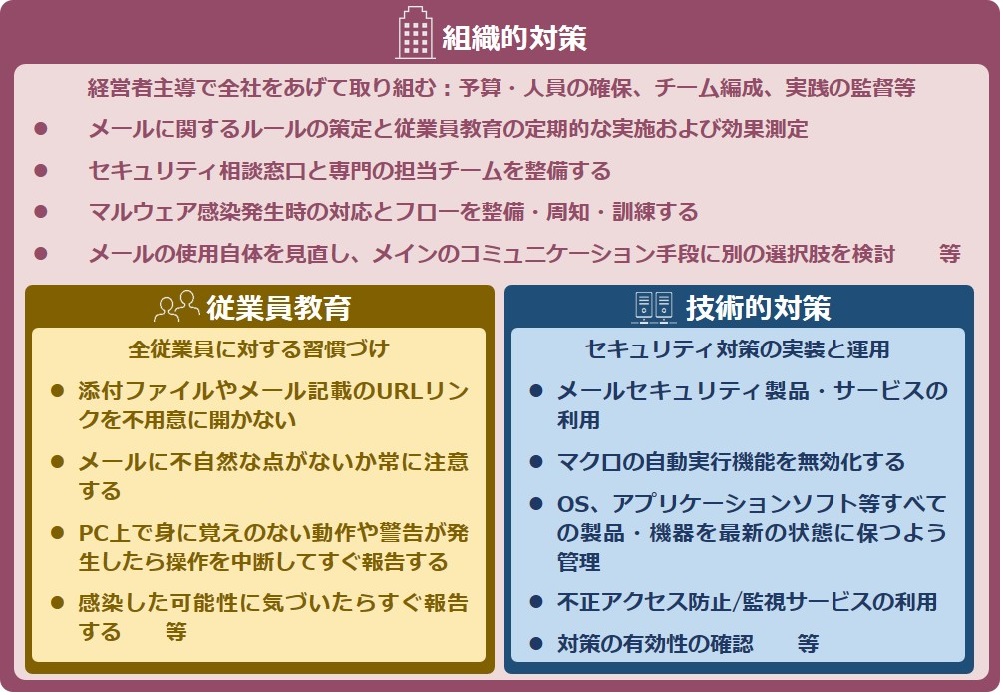

以上のような状況を踏まえ、企業・組織がEmotetをはじめとしたマルウェアの被害を防御、あるいは最小限にとどめるためにはどのような対策を講じるべきでしょうか。以下のような例が挙げられます。

マルウェア対策のモデルケース

限りある予算と時間の中で、すべての対策を講じることは困難なので、それぞれの企業・組織の現状に応じて取り組む必要があります。

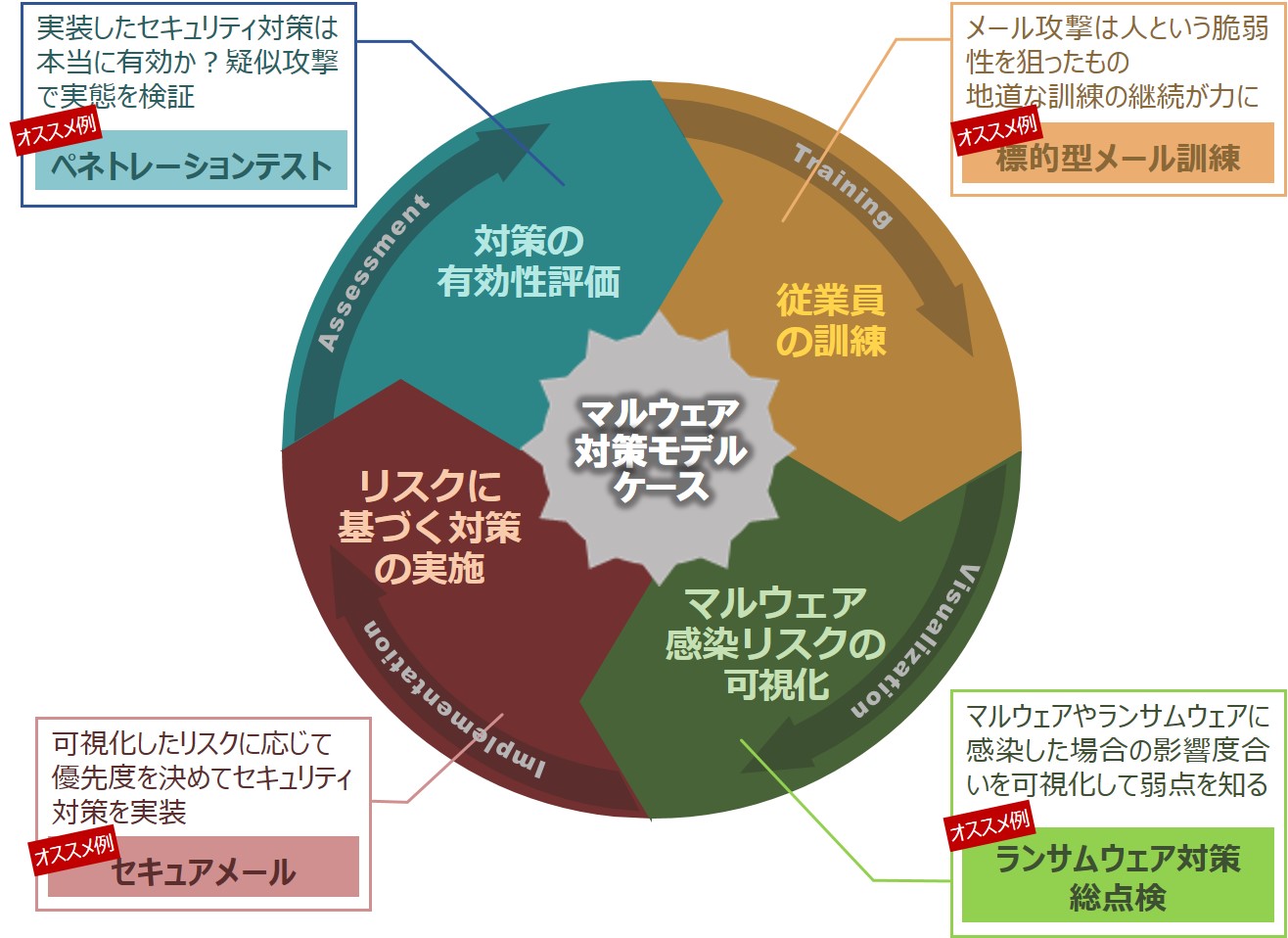

自企業・組織の位置づけに応じて、今取り組むべき具体的な対策を見つけるには、例えば、右図のようなマルウェア対策のフェーズの視点で検討してみるとよいかもしれません。

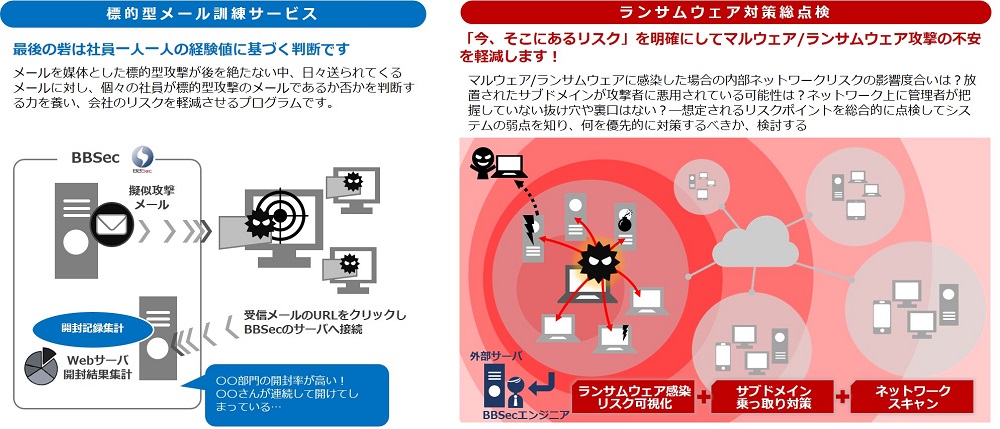

スパムメールに対する従業員の知識が全くない組織であれば、標的型メール訓練を行ってリテラシーの向上を図ることから始めるといいかもしれません。従業員教育は行っているけれども、技術的な対策はウイルス対策ソフトを導入しているのみという組織であれば、感染してしまった場合にどのくらいの被害を受けるか調査してみると、優先的に実施すべき対策を検討する糸口となることでしょう。あるいは、メールセキュリティサービスをすでに利用しており、不正アクセス対策にもある程度自信があるという組織であれば、そういったセキュリティ対策が本当に有効に機能しているか、ペネトレーションテストのようなサービスを利用して実際に確認してみることをおすすめします。

マルウェア対策の回答は1つではなく、多層防御がカギとなります。マルウェア課題の解消をお手伝いする、BBSecご提供サービスの一部をこちらにご紹介します。

Emotetご相談窓口開設中!

BBSecでは急増するお問い合わせに対し、Emotet専用ご相談フォームをご用意しています。何かおかしい、気になる、そんな時はすぐご相談ください。

標的型攻撃メール訓練サービス

https://www.bbsec.co.jp/service/training_information/mail-practice.html

※外部サイトへリンクします。

ランサムウェア対策総点検

https://cr.bbsec.co.jp/ransomware

※外部サイトへリンクします。

SQAT® ペネトレーションテスト

「ペネトレーションテスト」では実際に攻撃者が侵入できるかどうかの確認を行うことが可能です。「ランサムウェア総点検」で発見したリスクをもとに、実際に悪用可能かどうかを確認いたします。

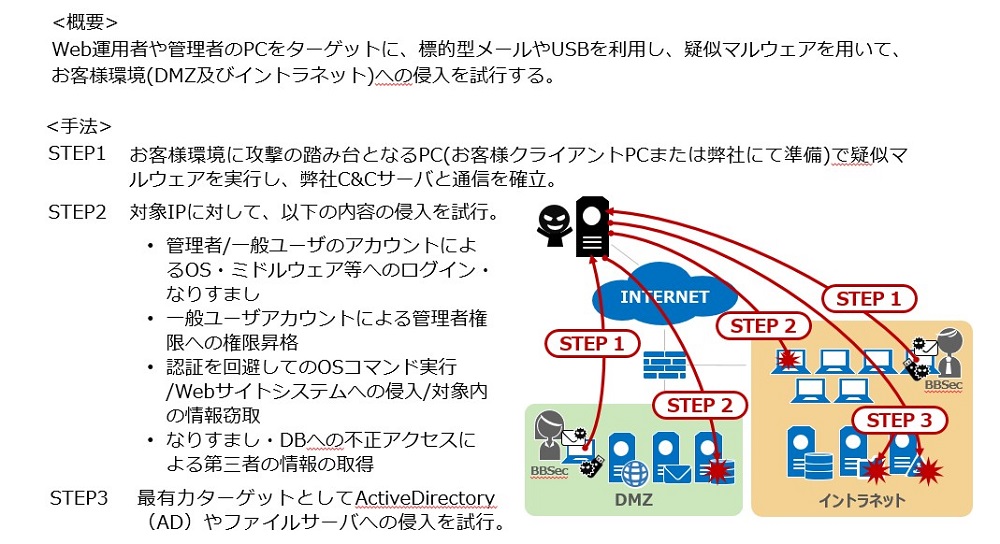

【シナリオ例】 疑似マルウェア連携

https://www.sqat.jp/sqat-penetration-test/

関連リンク:

●SQAT® 情報セキュリティ瓦版 2020年1月号

「高まるAPT攻撃の脅威」

https://www.sqat.jp/information/235/

●SQAT® 情報セキュリティ瓦版 2020年8月号

「拡大・高度化する標的型攻撃に有効な対策とは―2020年夏版」

https://www.sqat.jp/kawaraban/8599/

Security Report TOPに戻る

TOP-更新情報に戻る