Security NEWS TOPに戻る

バックナンバー TOPに戻る

テレワークの普及に伴い、セキュリティ対策の重要性が一層高まっています。特に、在宅勤務やモバイルワークなど、多様な働き方が浸透する中で、情報漏えいや不正アクセスといったリスクへの対応が求められます。本記事では、最新のガイドラインや具体的な対策を踏まえ、テレワーク環境におけるセキュリティ強化のポイントを解説します。

テレワークの現状とセキュリティの重要性

総務省によれば、テレワークは「ICT(情報通信技術)を利用し、時間や場所を有効に活用できる柔軟な働き方」と定義されています。

テレワークを推進する総務省が刊行する「テレワークセキュリティガイドライン(第5版)」では、テレワークの形態を自宅を勤務場所とする「在宅勤務」、出先や移動中に作業する「モバイル勤務」、本社から離れた営業所やシェアオフィスなどを利用する「サテライトオフィス勤務」の3つに分類しています。

これらの働き方は柔軟性を提供する一方で、情報セキュリティの観点から新たな課題も浮上しています。特に、家庭内ネットワークの脆弱性や公共のWi-Fiを利用する際のリスクなど、従来のオフィス環境とは異なる脅威が存在します。

テレワークのセキュリティの基本的考え方

ガイドラインでは、クラウドサービスの活用やゼロトラストセキュリティの概念など、最新のセキュリティ動向を踏まえた対策が示されています。また、中小企業向けには「テレワークセキュリティに関する手引き(チェックリスト)」が提供されており、具体的な対策項目が整理されています。

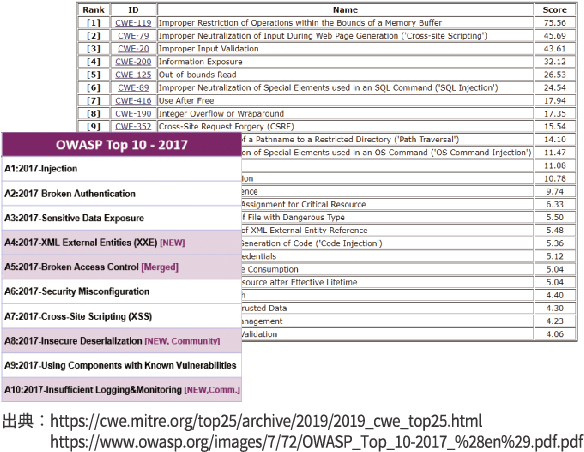

図:テレワークにおける脅威と脆弱性について

(画像出典:総務省:「テレワークセキュリティガイドライン(第5版)」より一部抜粋)

テレワークにおけるセキュリティ対策の基本方針

テレワーク環境のセキュリティ対策は、「ルール」「人」「技術」の3つの要素のバランスが重要です。総務省のガイドラインでは、以下のポイントが強調されています。

- ルールの整備:情報セキュリティポリシーの策定や、テレワーク時のデバイス使用に関する規定を明確にする

- 人への教育:従業員に対する定期的なセキュリティ教育や訓練を実施し、フィッシング詐欺やマルウェアへの対処方法を周知する

- 技術的対策:VPNの導入や多要素認証の活用、最新のセキュリティパッチの適用など、技術的な防御策を講じる

テレワーク環境下の人を狙ったサイバー攻撃

総務省ガイドラインが示す「ルール」「人」「技術」の中でも、特に忘れてはならない重要ポイントは人の問題です。令和元年度の情報通信白書においても、「ソーシャルエンジニアリング」が再び攻撃の中心になるという予測を紹介しています。

ソーシャルエンジニアリング対策としては、警視庁が「そのテレワーク、犯罪者が狙ってる!」と題する動画や、短編アニメ「テレワーク勤務時のセキュリティ基本篇」、啓発チラシ「ちょっと待って! そのテレワーク、セキュリティは大丈夫?」などを公開配布しています。

オフィスでみんなが席を並べて仕事していたら、いつもと違うメールが着信しても「こんなメールが届いた」と、隣席の同僚や情報システム部門に気軽に相談することができます。しかしテレワークではそれが簡単ではなくなります。人間心理の隙間を衝くような標的型攻撃メールなどに今まで以上に警戒が必要です。

また、政府のセキュリティ機関である内閣サイバーセキュリティセンター(NISC)は2020年4月、「テレワークを実施する際にセキュリティ上留意すべき点について」と題したテレワークに関する注意喚起を行っています。

NISCの注意喚起では、「政府機関」「重要インフラ事業者」「国民一般」の3つのカテゴリー毎に、セキュリティポリシーやルール整備、ICT環境の準備、安全な接続方法であるVPNやリモートデスクトップなどの技術活用にあたっての留意事項、遠隔会議システムの安全な利活用、機器のアップデートやパスワードの複雑化など、必要なセキュリティ対策がリストアップされています。

さらに、ノートPCの支給が間に合わずに個人端末の使用を許す場合もあり、これまでのような情報システム・IT部門による一括管理は難しくなりました。情報システム部門が個人端末に対してどこまで管理できるかの法的な問題もあります。また、一般社員に向けて、テレワークのセキュリティの留意点を告知したとしても、すべての社員がその内容を理解できているとは限りません。従業員向けの通達の意味が分からない場合、そのまま放置される可能性はどの程度あるでしょうか。それがリスクにつながるのであれば、通達の方法を変更するべきです。全従業員による確実な実施を徹底するため、情報システム部門からの通達内容において、使用されているIT用語は読み手のスキルレベルに対して適切か、耳慣れないと想定される言葉やプロセスは図を使用するなどして誰にでも等しくわかるような説明がなされているか、といった観点の校閲を設けるくらいの心構えが必要です。

テレワーク環境下でのセキュリティ対策

テレワーク環境の安全性を確保するためには、以下のようなポイントでセキュリティ対策を実施することを推奨いたします。

- デバイスの管理:業務用デバイスと私用デバイスを明確に区別し、業務データの漏えいを防止する

- ネットワークの安全性確保:自宅のWi-Fiには強固なパスワードを設定し、公共のWi-Fi利用は避ける

- データの暗号化:重要なデータは暗号化し、万が一の情報漏えいに備える

- アクセス権限の管理:必要最小限のアクセス権限を設定し、不正アクセスを防ぐ

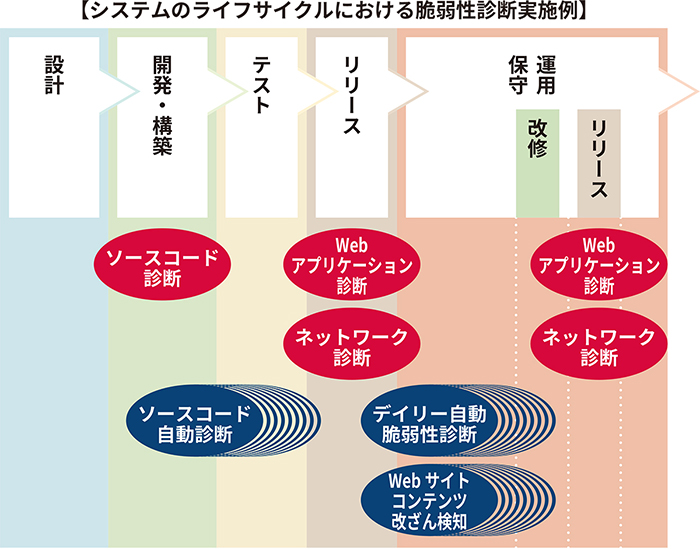

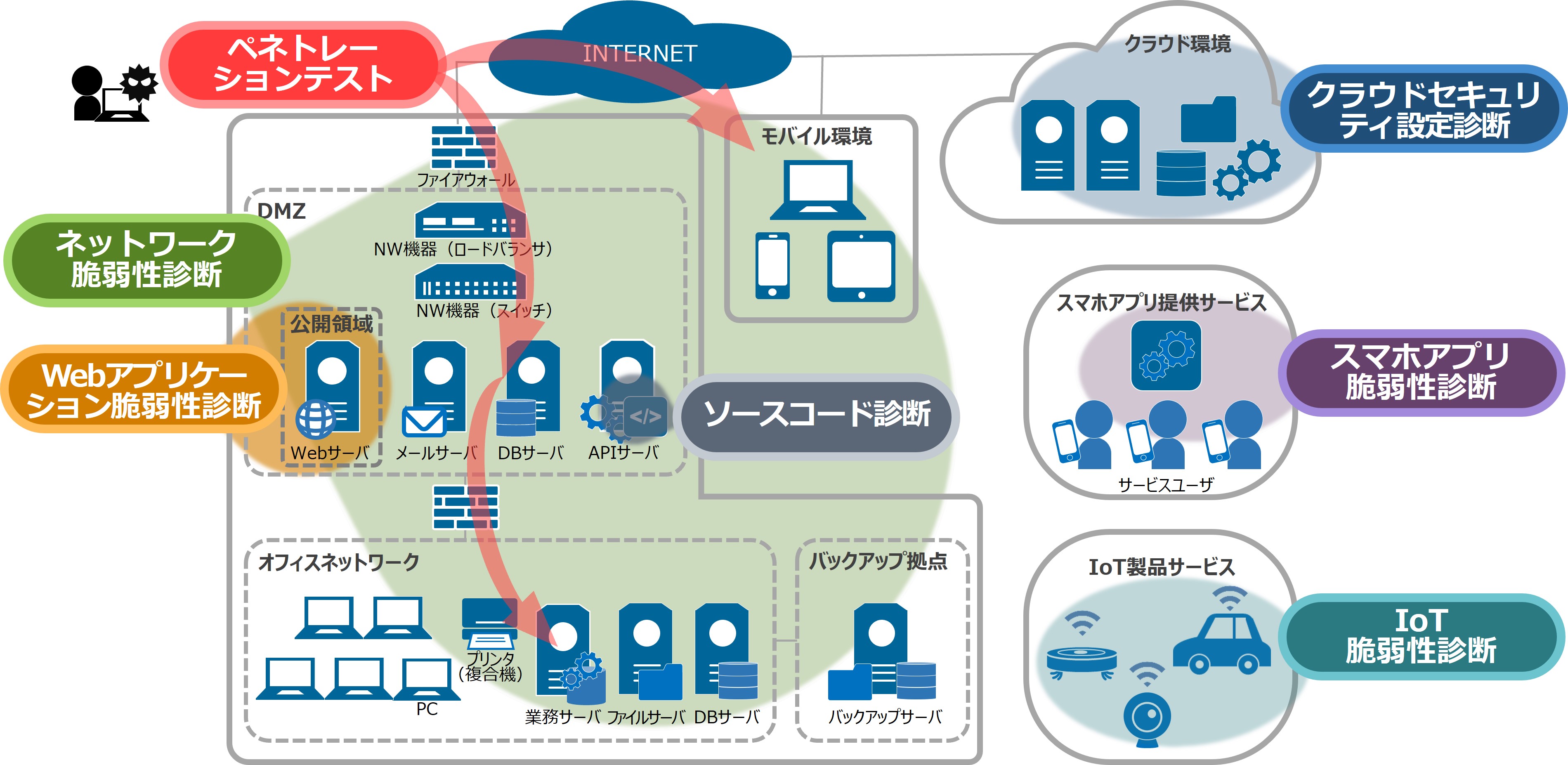

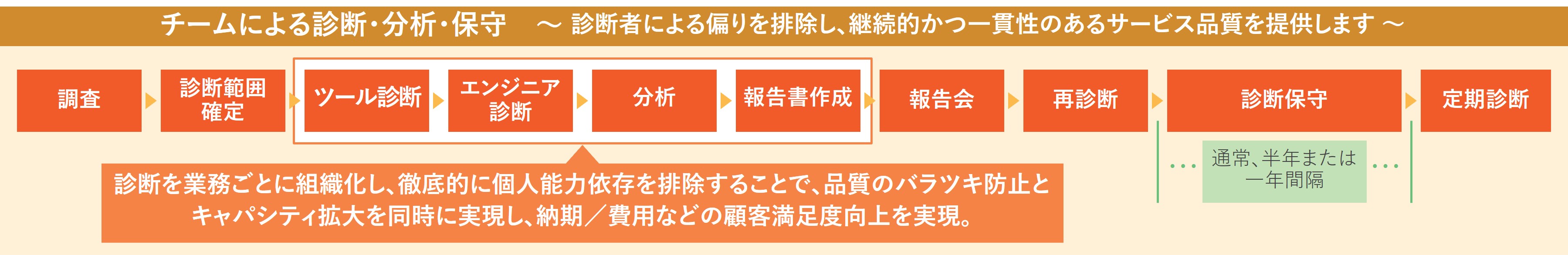

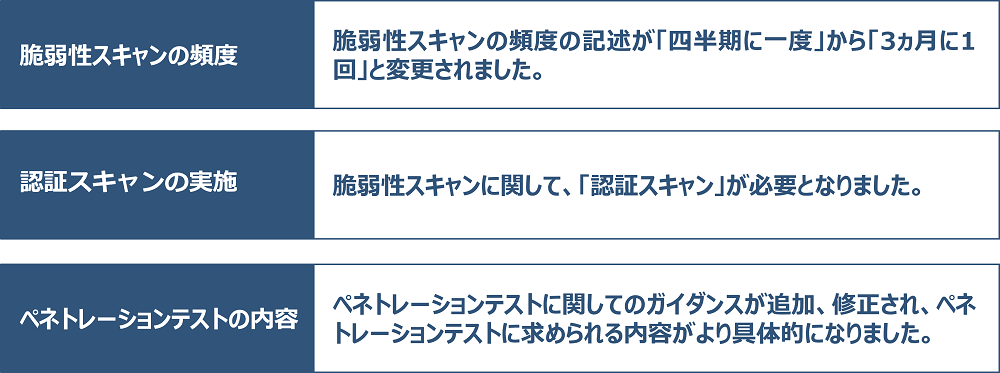

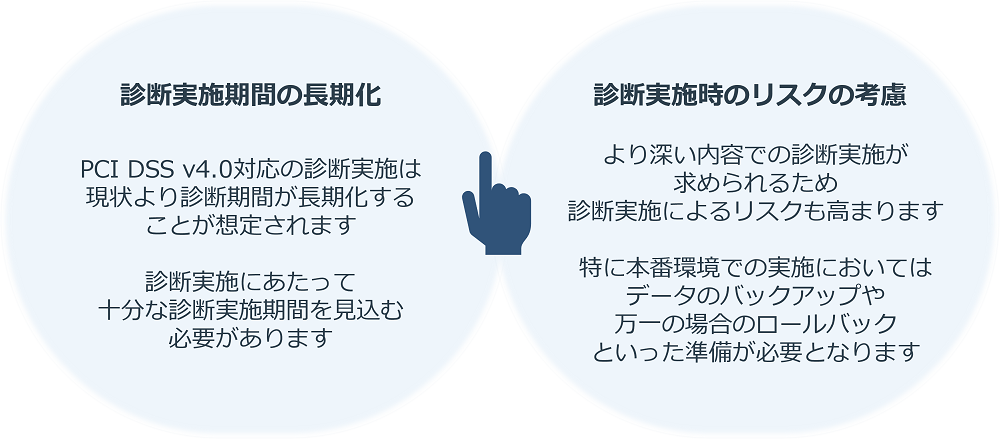

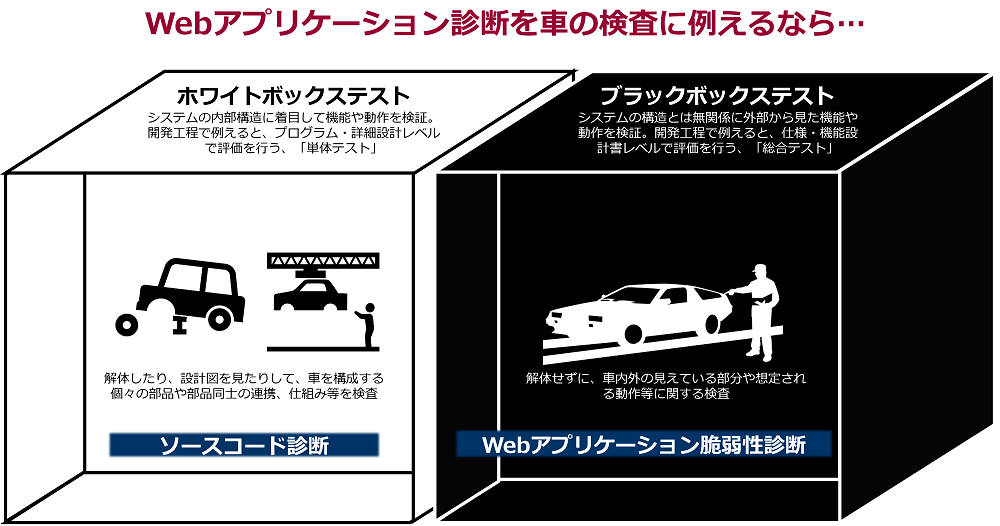

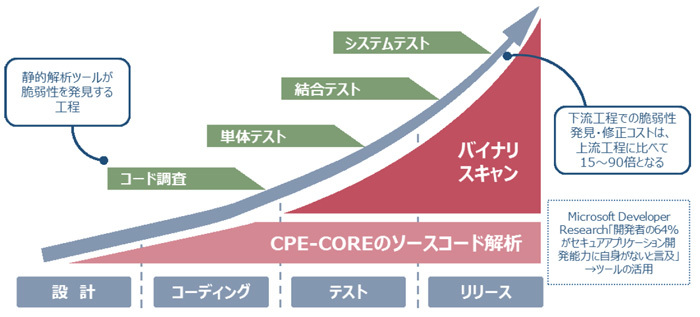

- 定期的なセキュリティ診断:専門機関によるセキュリティ診断やペネトレーションテストを実施し、システムの安全性を確認する

技術的な対策だけでなく、従業員のセキュリティ意識の向上や定期的なルールの見直しを行い、組織全体で継続的にセキュリティ対策を強化していくことが重要です。

セキュリティ診断もリモートで実施可能

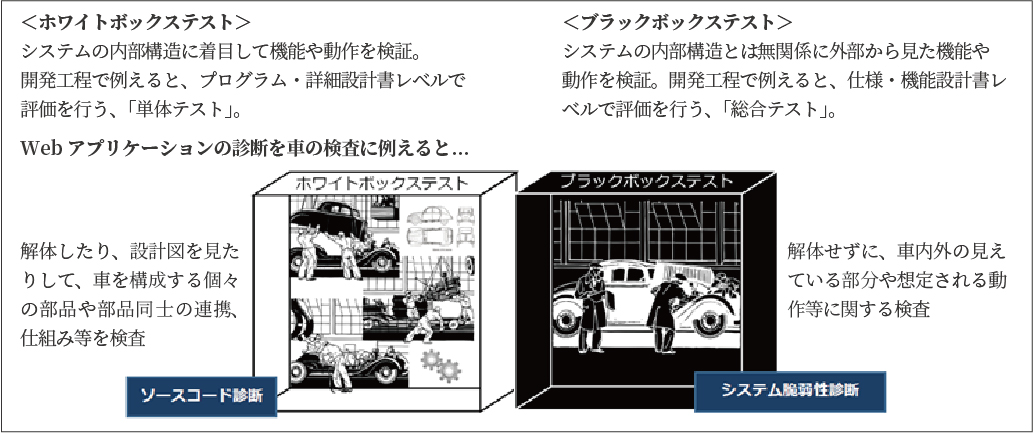

情報システム部門が安全のためにできることがもうひとつあります。それは、リモートワーク環境を構成するVPN機器や認証サーバ、クラウド環境の接続拠点といったアクセスの出入り口における設定不備や、不正アクセスの原因となりうるセキュリティ上の欠陥の有無について、ハードやソフト面のセキュリティ診断を行うことです。

Webアプリケーションの脆弱性診断や、脆弱性が悪用された場合のインパクトを事前に調べるペネトレーションテストといったセキュリティ診断の多くは、インターネットを介して行うことができます。新型コロナ感染症対策でテレワークを経験した企業では、今後もテレワークを希望する人が少なくありません。今後もこうした働き方を継続するのであれば、一度は脆弱性の有無を確認し、安全な環境で業務を行えるよう環境を整備することをお勧めします。

まとめ

・新型コロナウイルス感染対策にともない、多くの組織が拙速にテレワークに移行したためセキュリティの課題がある。

・まずは警視庁や内閣サイバーセキュリティセンターの注意喚起を参照。

・総務省の出している詳しいガイドラインに沿って「ルール」「人」「技術」を見直そう。

・VPN機器やクラウド環境などテレワーク環境全体のセキュリティ診断を受けよう。

【関連情報】

●<インタビュー>上野 宣 氏 / ScanNetSecurity 編集長

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「ランサムウェア対策の要!ペネトレーションテストとは?-ペネトレーションテストの効果、脆弱性診断との違い-」

「サイバー攻撃に備えるために定期的な脆弱性診断の実施を!-ツール診断と手動診断の比較-」

「脆弱性診断、やりっぱなしになっていませんか?高精度診断と充実サポートでリスクを最小化〜サイバー保険で安心 診断から守るまでを徹底解説〜」

最新情報はこちら