クラウドサービスを導入して業務に活用する企業が約7割となった現代、自組織の情報資産を守るために、これまでのセキュリティモデルとは異なる考え方として、ゼロトラストモデルが注目されています。ゼロトラストでは「すべてを疑う」とし、境界内外問わず、すべての情報資産に対してのセキュリティの確保が求められます。本記事では、ゼロトラストとは何か? どのような考え方か? なぜ必要なのか? そして、実装のためのポイントとして現状把握の重要性について解説します。

ゼロトラストとは

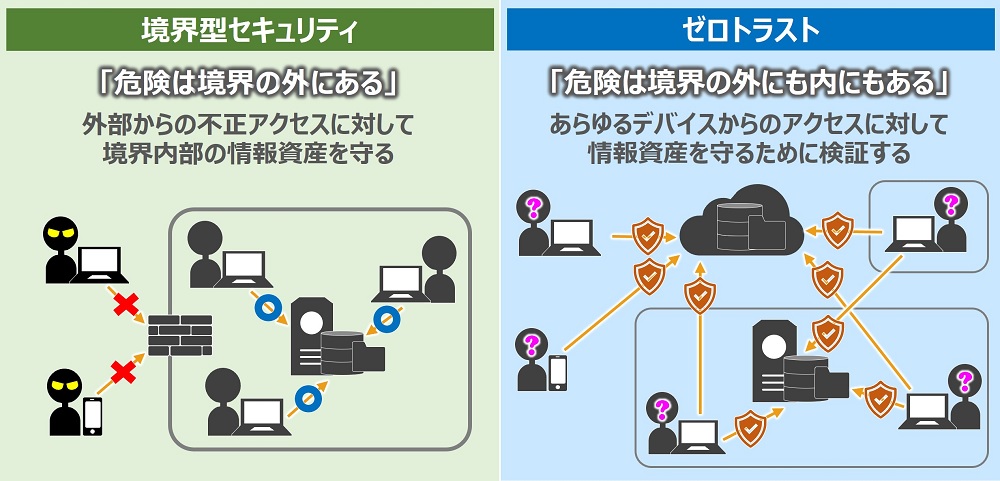

「ゼロトラスト」は、「守るべき情報資産に対するあらゆるアクセスを信頼せず、すべて検証する」という原則に基づくセキュリティモデルです。

従来のセキュリティモデルである「境界型セキュリティ」とは異なり、ネットワーク境界(ネットワークの内側と外側)における信頼度を前提にしません。境界型セキュリティではネットワーク内部を信頼し、外部との境界を守ることが主眼としますが、ゼロトラストではすべてのアクセスに対して徹底的な検証を行います。ユーザやデバイスがネットワークに接続しようとする際に、その正当性を継続的かつ厳格に確認するのです。これにより、内部ネットワークへの侵入や権限の乱用を最小限に抑え、セキュリティを向上させることが期待できます。

境界型セキュリティの限界

ゼロトラストの根底にあるのは、境界の内側が必ずしも安全ではないという認識です。ゼロトラストという概念が生まれた背景として、以下のような事情による、境界型セキュリティの限界があります。

クラウド利用/テレワークの普及

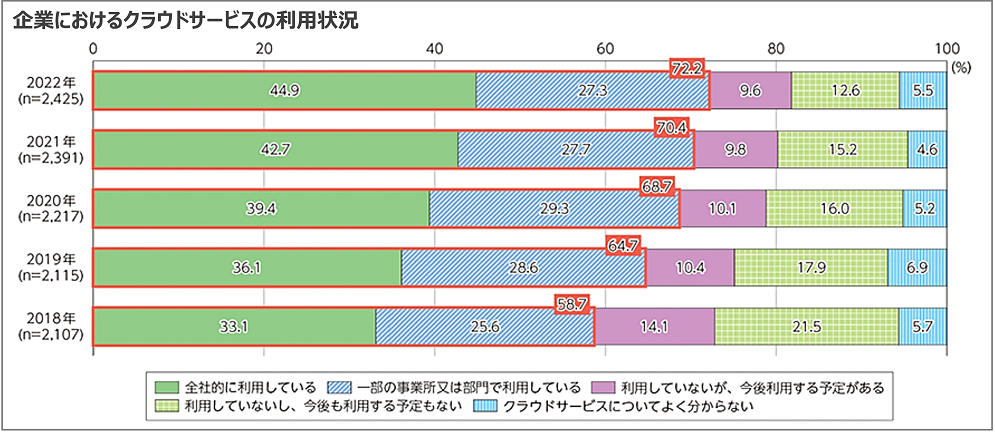

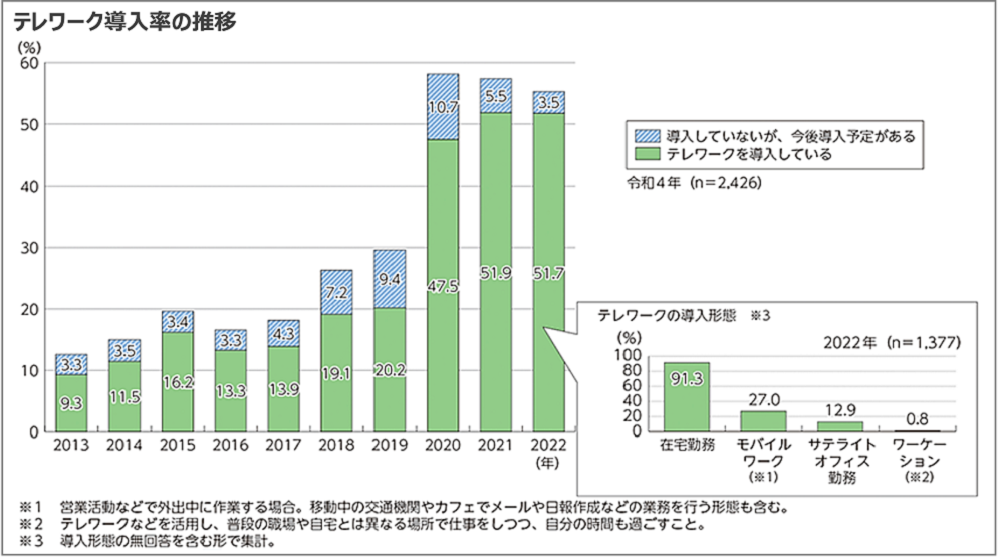

国内企業におけるクラウド利用は7割超、テレワークの普及率は約5割とのことです(下図)。従来の境界型セキュリティの考え方では、社内ネットワークの内側は信頼できる領域であり、従業員もその領域内にいるものとされてきました。しかし、クラウドサービスは社外からアクセスでき、テレワークでは社外にいる従業員が企業・組織のシステムやデータにアクセスできるため、「ユーザは社内におり、社内の環境はセキュリティが確保されているから安全である」という前提が崩れてきています。

サイバー攻撃の高度化

攻撃者は、標的型攻撃やゼロデイ攻撃など、様々なやり方で境界防御の突破を狙ってきます。そして、その手法はどんどん高度化・巧妙化しています。これに対して、境界型セキュリティでは、侵入させないためにファイアウォールを実装して、IPS(侵入防御システム)も実装して…と境界の壁を強固にすることを考えますが、技術が進歩してくなかで壁を強固にする側とそれを破ろうとする側のいたちごっこになるばかりで、結局のところ、無敵の壁をつくることは不可能といえます。

媒体経由感染/内部犯行等のリスク

攻撃者はネットワークへの不正アクセスに成功した場合、社内ネットワーク内を移動してマルウェア感染を広げるなど侵害を拡大させますが、境界型セキュリティではこれを防ぐことはできません。そもそも、外部からの侵入者に限らず、USBメモリ等の物理媒体を経由したマルウェア感染や内部犯行による情報窃取のリスクに対して、従来の境界型セキュリティでは、十分な対策を講じることは困難です。

VPN利用に係るリスク

先に触れたテレワークの普及に伴い、そのセキュリティ対策としてVPNの利用が拡大しました。しかし、VPN機器における脆弱性の放置がIPAやJPCERT/CC等からもたびたび注意喚起されており、これらの脆弱性を悪用した攻撃は境界型セキュリティで防御することが困難です。また、VPNを介した通信量の急増により、帯域不足やパフォーマンスの低下が発生する可能性があり、セキュリティを維持しながら利便性を享受することがしづらいケースもみられます。

進むゼロトラストの普及

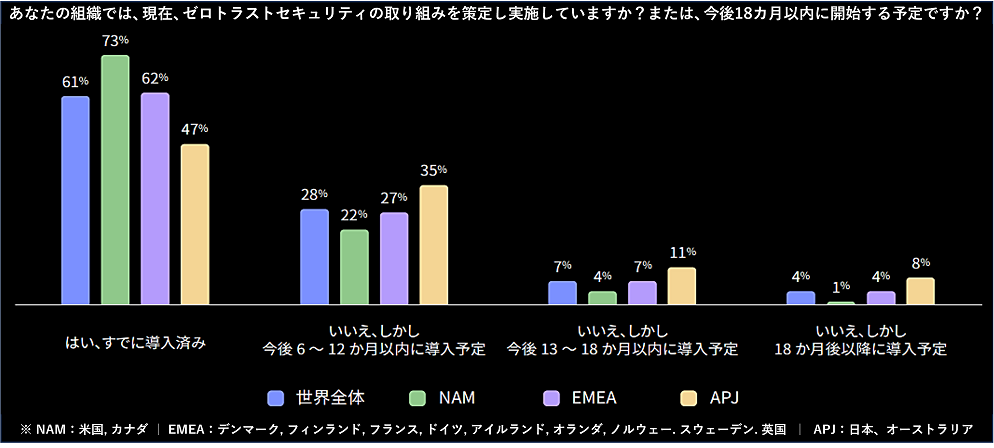

日本も含め、世界中でゼロトラストの実装が進んでいることがうかがえる調査結果があります(下図)。

クラウド利用やテレワークの普及、DXの推進といった業務効率化・利便性を阻害せず、セキュリティを向上させる仕組みが必要とされる昨今、ゼロトラストの導入は待ったなしであり、今後もあらゆる業種において進んでいくと考えられます。

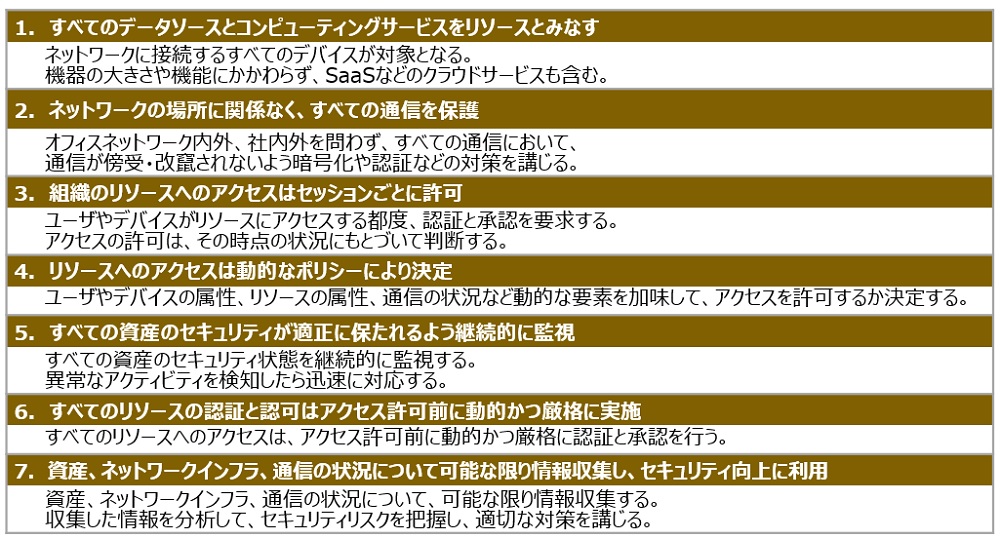

ゼロトラストの基本原則

ゼロトラストの考え方の基本原則は、2020年にNIST(米国立標準技術研究所)より発行された「NIST SP 800-207 Zero Trust Architecture」で定義されています。以下に7つの基本原則をご紹介します。

ゼロトラストの適用方針

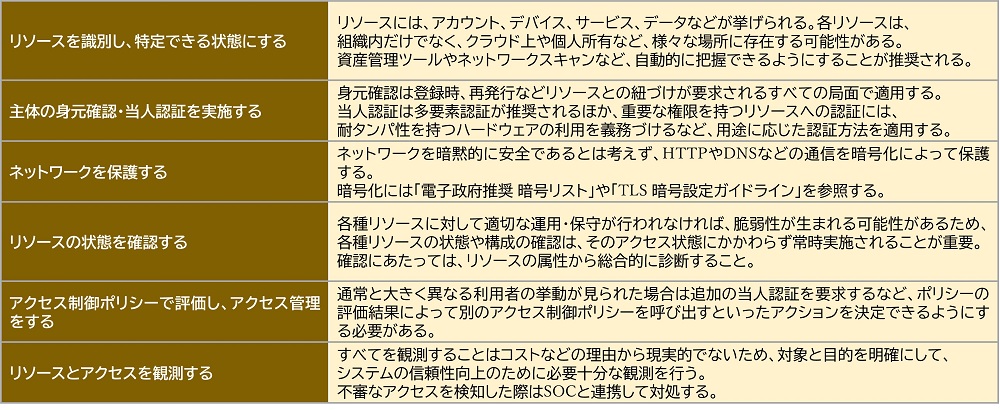

ゼロトラストアーキテクチャをどのように適用していくか、という点については、デジタル庁発行の「ゼロトラストアーキテクチャ適用方針」も参考になります。同文書では、以下のような6つの適用方針が示されています。

ゼロトラストを実現するためのポイント

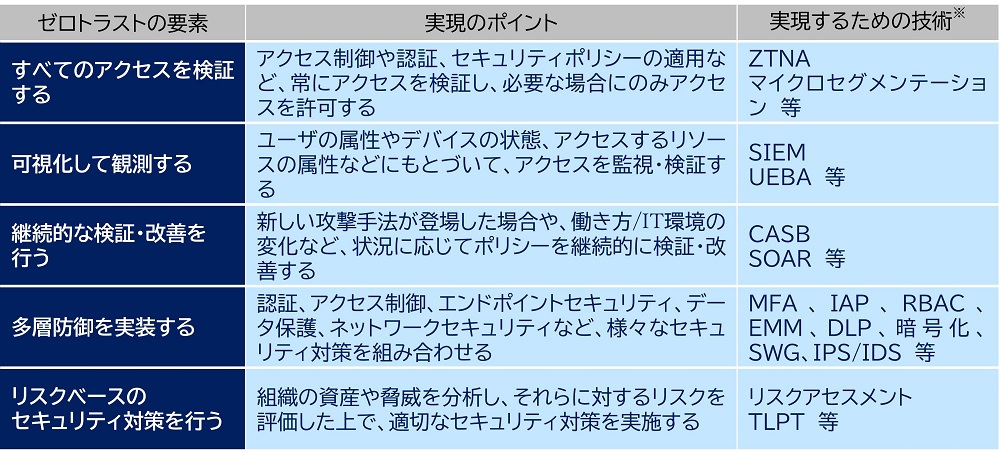

ゼロトラストの考え方について述べてきましたが、実際にゼロトラストアーキテクチャを構築・運用するにあたってはどういった要素があるのでしょうか。ここでは実現するためのポイントとして、5つの例をご紹介します。

まずはセキュリティ状況の可視化と有効性の確認を

境界型セキュリティは、機器やシステム、アプリケーションといった単位でセキュリティ対策を講じる発想でした。つまり、各リソースを単一点(シングルポイント)としてとらえて保護する形です。しかし、これでは様々な形態のアクセスを想定したIT環境において、十分なセキュリティ対策を講じることは困難です。もし、境界型セキュリティのみに依存している場合は、これまでの脆弱性対策やセキュリティポリシーの内容および運用の見直しが求められそうです。

とはいえ、ゼロトラスト導入にはそれなりのコストがかかることは間違いありません。また、これまでのセキュリティ対策とは根本的に考え方が異なるセキュリティモデルを実装するため、導入するには課題もあります。そこで、まず取り組めることとして、以下のようなセキュリティ対策の基本から始めることが重要です。

・セキュリティ状態の可視化

セキュリティコンサルや各種脆弱性診断などにより、自組織の状態を明確に把握する

・実装済みのセキュリティ対策の有効性評価

ペネトレーションテストやログ分析などにより、実装したセキュリティ対策が有効に機能しているか確認する

こうして自組織内の情報資産の状態を把握することで、万が一サイバー攻撃を受けてしまっても、被害を最小限に抑えることが可能になります。組織の状況に応じて、適切な対策を実施していくことが、セキュリティ向上への第一歩となるでしょう。

BBSecでは

SQAT脆弱性診断

自システムの状態を知る

サイバー攻撃に対する備えとして、BBSecが提供する、SQAT脆弱性診断サービスでは、攻撃者の侵入を許す脆弱性の存在が見逃されていないかどうかを定期的に確認することができます。自組織の状態を知り、適切な脆弱性対策をすることが重要です。

ペネトレーションテスト

攻撃を受けてしまった場合の対策の有効性を確認

完全に防ぎきることは難しくても、「攻撃・侵入される前提の取り組み」を行うことで、攻撃を受けてしまった場合にも被害を最小化する対策をする、「多層防御」が重要です。SQATペネトレーションテストでは実際に攻撃者が侵入できるかどうかの確認を行うことができます。

【コラム】

ゼロトラストに対する疑問

ゼロトラストについて、様々な疑問を持っておられる方もいらっしゃるでしょう。ここでは、ゼロトラストへの理解を進めるために、そういった疑問の例と、それに対する回答をピックアップしました。

ゼロトラストとはどのようのツールや技術?

ゼロトラストは特定の技術やツール、ソリューションを指す言葉ではありません。ゼロトラストは、セキュリティのアプローチや考え方を表す概念です。

ゼロトラストモデルか境界型セキュリティのどちらがいい?

ゼロトラストは境界型セキュリティを否定するものではありません。システムの特性や業務上の要件によって、両者を使い分けるとよいでしょう。境界型セキュリティが有効な場面として、ゼロトラストモデルへの移行が困難なレガシーシステムや特定の業界標準要件への対応、セキュリティ対策の構築・運用コストとの兼ね合いなどの事情が考えられます。

何を実装すればゼロトラストを達成できたと言える?

これを行えばゼロトラストを実現できている、という絶対的な答えがあるわけではありません。組織の実情に応じて異なるアプローチが必要です。ゼロトラストは単一の技術や手法ではなく、包括的なセキュリティモデルを指すためです。ゼロトラストモデルの具体的な適用ポイントについては先に述べた「ゼロトラストの適用方針」をご参照ください。

ゼロトラストの導入でシステムの利便性が落ちるのでは?

むしろ利便性を損なわずにセキュアな環境を提供することを目指すのが、ゼロトラストです。適切な設計・実装により、境界型セキュリティの制約から解放され、柔軟かつ安全なリモートアクセス環境を築くことが可能です。

ウェビナー開催のお知らせ

- 2024年2月7日(水)13:00~14:00

「シフトレフトを実現するためのソースコード診断とは-DevSecOps時代のセキュリティへの第一歩-」 - 2024年2月14日(水)14:00~15:00

「今さら聞けない! PCI DSSで求められる脆弱性診断-4月1日運用開始!PCI DSSv4.0での脆弱性診断実施におけるポイントとは-」

最新情報はこちら

Security Report TOPに戻る

TOP-更新情報に戻る