脆弱性診断に携わる傍ら、セキュリティ人材の育成や情報配信、提言活動の中心的な役割を果たされてきたScanNetSecurity編集長 上野宣氏に、昨今セキュリティ事情を率直に語っていただいたインタビュー。後編をお届けする。

(聞き手:田澤 千絵/BBSec SS本部 セキュリティ情報サービス部 部長)

前編→

実はそこにあるリスク ━━ネットワーク脆弱性診断の場合は、暗号化周りの脆弱性が割と多く検出されます。攻撃で実際に狙われる可能性はどのくらいでしょうか。

上野: 脆弱性の中では比較的対応に余裕が持てるタイプと言えます。しかし、長い目で見ると、暗号アルゴリズムの問題によって解読されるとか、中間者(Man-in-the-Middle)攻撃をされるといった危険は否めません。リプレイス等のタイミングで、アルゴリズムの見直しや最新プロトコルへの対応をタスクに入れた方がいいです。

━━例えば金融系の企業ですと、PCI DSS(Payment Card Industry Data Security Standard:クレジットカード業界のセキュリティ基準)に準拠しなければなりませんが、一般的にはコンプライアンス面で準拠必須な規定がありません。

上野: 強制力があるものはないですね。OWASPもASVS(Application

Security Verification Standard:アプリケーションセキュリティ検証標準)を出してはいるのですが。

━━GDPR(General Data Protection Regulation:一般データ保護規則)も今はあまり話題に出ませんね。

上野: 結局、国内でビジネスしている企業にはあまり関係ないとか、せいぜいサードパーティCookieの扱いに注意するくらいだということで。一時期より騒がれなくなりましたね。

━━日本で強制力がある法律と言ったら個人情報保護法くらいでしょうか。

上野: 攻撃されたことに対して開発会社が訴えられたことがありましたね。2014年だと思いますが、開発会社がちゃんとセキュリティを担保しなかったという理由で負けて、損害賠償金を支払うことになった。

開発会社は、きちんとした倫理観を持って自分たちが良いと認めるものを納めることが必要です。自転車だったらちゃんと規格があるのに。国際団体がWebアプリケーションの品質保証みたいなものを決めてくれたらいいのですが。

━━Webアプリケーション開発を依頼する際、開発会社にセキュリティを担保してもらうにはどうしたらいいでしょう。

上野: お勧めは、私などが作ってOWASPのセキュリティ要件定義書ワーキンググループで出している

要件定義書

依頼側は、内容がわからなくてもいいから、これをそのまま持って行って、「これを作れますか」「これが大事だと言われたが、説明してもらえますか」という問いに対して話ができる開発会社を選ぶ。そうでない開発会社はやめたほうがいい。依頼企業がこのドキュメントを使ってくれるようになるといいなと僕は思いますね。

「これを守ると高くなりますよ」っていいように言われるんですけどね。「高くなる」って誰が言い始めたんですかね。セキュアに作るか、作らないかであって、高い部品が要るわけでもないのに。

━━対応できる技術者が高いんですかね。

上野: 高くはなるでしょうね。でも、そこぐらいでしょ。安い人にお願いした結果ハリボテが出てきたら、それはユーザが騙されていることになる。

━━実際にセキュリティ要件に即した開発になっているかの見極めはどうしたらいいでしょう。

上野: 受け入れテストで脆弱性診断を実施するといいでしょう。欠陥住宅の事件があった時、住宅を鑑定する資格を持った人がクローズアップされましたよね。部材が入っているか、接着剤がどうか等を専門的に見てくれる人。受け入れテストはそういった観点で重要なんじゃないかと。普通にアプリケーションを何回も見たって、機能がちゃんと動いているくらいしか確認できないですよね。キッチンにコンロが三つあります、火がつきますくらいしか分からないのと一緒です。だから、ちゃんとプロの目で見極める必要があると思います。

━━ネットワークの場合はいかがですか。特に、オンプレミスでネットワーク環境を構築する際に社内ネットワークの診断をやる企業は……

上野: 社内LANのリソースに対して実施する企業は、ほぼ皆無だと思います。で、サポートが切れたWindowsサーバがまだ動いていたりします。「イントラネットだから別にいいですよね」とよく言われます。それが脅威だと思われていないのが脅威かなと思います。

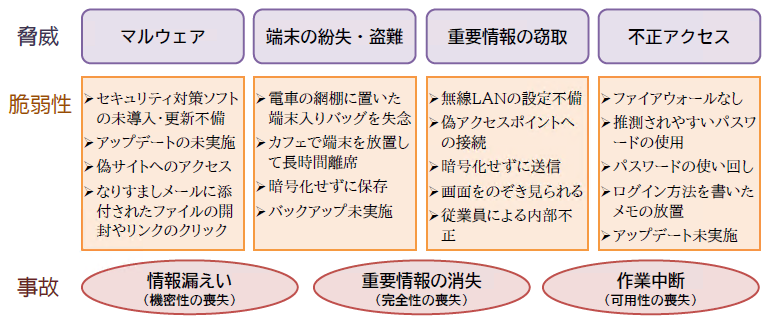

リスクの算出方法として、「脅威の大きさそのもの」ばかりでなく、「発生する確率」という要素もあるため、例えば、同じ脅威でもインターネット上より、内部ネットワークの方が発生確率は低い、ということになります。しかし、もう一つ別の要素として、機密性や可用性との兼ね合いである「資産の価値」を考えてみます。例えば、インターネットにある僕個人のブログと社内LANにある機密情報入りのサーバを比べたら、今度は当然、後者が守られるべきとなるでしょう。掛け算していくと、最終的に逆転することがあるはずです。

━━当社もよくお客様に、「うちのWebサイトは個人情報扱ってないから診断は必要ない」と言われます。

上野: 重要な情報があるか否かという判断軸になりがちですが、実は攻撃者が欲しいものとして、そのサーバ自体の信頼度がある。そこを踏み台にすると便利、という観点。私も侵入するときに踏み台をよく使います。乗っ取られた結果、次に乗っ取られる先、次に攻撃される先が出てきます。自分たちのオフィスの中に攻撃者を招き入れた結果、自分たちが加害者となって攻撃が行われる。それは駄目ですよね。

━━絶対に守らなければならないものと、リスクを多少許容してもかまわないものの切り分けができていないケースが多いように思います。

上野: リスクアセスメントが必要ですね。まず、何の資産があるかを知ることじゃないでしょうか。物理的、電子的、無形物、色々あると思う。何を守らなきゃいけないかをまず洗い出す必要がある。

━━業務におけるセキュリティというのはどうでしょう。棚卸をするにしても、セキュリティを考慮しながら業務する企業は実際には少ないと思っています。重要情報をそれと認識していなかったり。

上野: そこは、教育をしなきゃいけないと思います。上場企業だと全社員が受けるインサイダー情報のトレーニングがありますね。何を言っちゃいけなくて、何を漏らしちゃいけないのか。「これ重要だよね」という感覚は人によって全然違うので、それは企業が見解として示さなくてはいけない。

━━従業員のセキュリティ教育はどれぐらいの頻度で十分だと思いますか。

上野: 最初は結構頻繁にやるべきだと思います。というのは、セキュリティにいちいち気をつけていたらしんどいので、企業の文化として根付くまで浸透させなくてはいけないからです。それ以降は、年に1度とか、追加教育を思い出したようにやるとか。人はどんどん忘れていきますので。

どうなるリモートワークセキュリティ元年 ━━セキュリティは自然災害によっても変わりますし、流行り廃りもあります。今後1~2年はどういったことが予想されるでしょう。

上野: やはりリモートワーク絡みのセキュリティ問題が噴出するんじゃないでしょうか。自分のPCから漏れる、会社に侵入される、リモートワークのツールがフィッシングに悪用される、とか。今年は「リモートワークセキュリティ元年」かもしれないですね。

━━リモートワークセキュリティ元年!いいですね、それ。APTはどうでしょう。これからも減ることはないのではないかと。

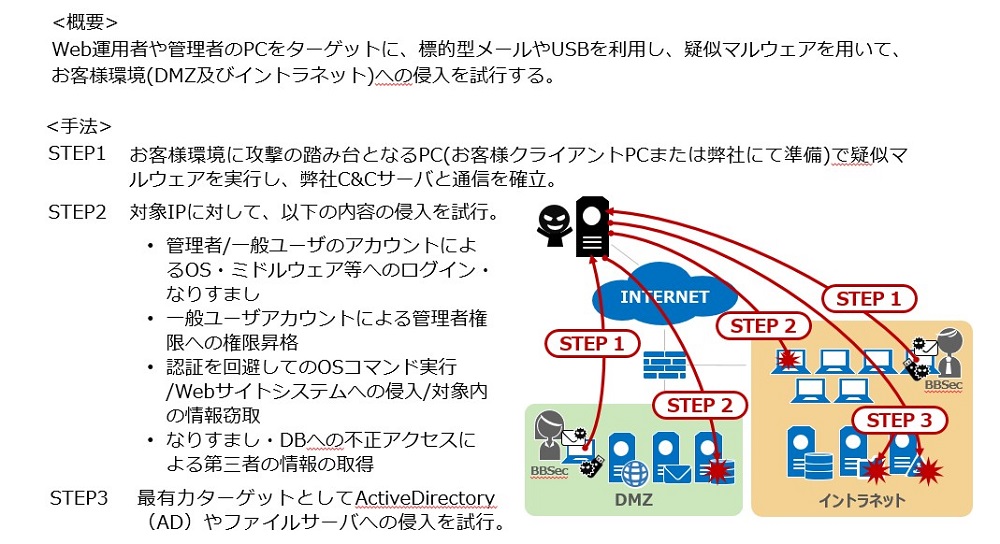

上野: 信用しやすくなるという観点だと、個人のPCに侵入する手口として、その人と仲良くなった後、オンラインミーティング系のツールだと偽ってインストールさせるのがますます増えるでしょうね。例えば相手に、「うちの会社、このツールじゃなきゃ駄目なんだよ。今日これから会議だから、すぐ入れてくれない?」って言われたら、絶対インストールするでしょ。しかもユーザは気づいてないかもしれない。僕もペネトレーションテストで使う手です。

━━あと、今まで注目されていなかったシステムや環境が注目されるとか。例えば、Zoomは爆発的にユーザが増えましたよね。脆弱性がこれまで一切出てこなかったツールで、今後はうじゃうじゃ出てくる、というような。

上野: 今まで誰も調べていなかったのに、急に流行ったツールの宿命だと思います。Zoomはニュースにも取り上げられましたが、逆にすごくセキュリティに前向きな会社という印象を抱いてます。バグバウンティのプログラムも始めた。相当自信がないとできないことです。Zoomはこの3ヶ月~半年ですごくセキュアになると思います。

━━SNSはどうですか。システム自体というより、攻撃の入り口として利用されるとか。

上野: こんな中、LinkedIn等を利用して転職を考える人もいると思います。SNS経由でどこかを装って送られてくるっていうのは、非常に多そうですね。僕にもよく「パスワード漏れましたよ」って来ています。「あなたのSNSを半年前から見ています」というようなのです(笑)。

━━従業員がバラバラな場所で仕事をしている今、企業としてどのようなサポートをするのが、セキュリティの維持につながるでしょうか。

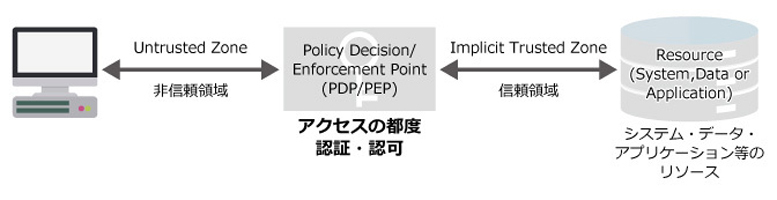

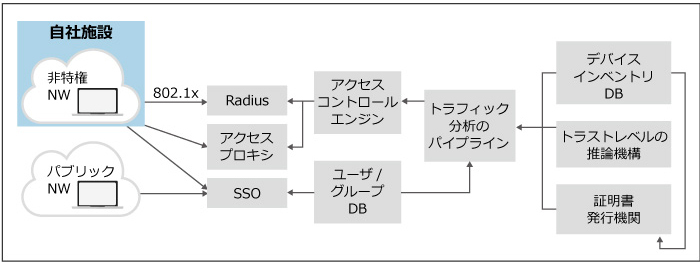

上野: リモートワークでも何でも、必要な環境を企業が提供することが大事です。ユーザ任せではいつか破綻します。特にPCと、中に入っているソフトも管理できる状態にするのが大切。自宅のルータやネットワークの問題は、そこまで大きな脅威ではない。やはりコンピュータ自体が安全であることが一番だと思います。繰り返しになりますが、リモートワークは今後増えることはあっても絶対なくならないので、従業員分の予算をちゃんと確保していただきたいです。

ーENDー 前編はこちら

上野 宣 氏 株式会社トライコーダ 代表取締役

田澤 千絵

年二回発行されるセキュリティトレンドの詳細レポート。BBSecで行われた診断の統計データも掲載。

サービスに関する疑問や質問はこちらからお気軽にお問合せください。