これまでSQAT.jpの記事においても何度か取り上げている「ランサムウェア」ですが、攻撃パターンが変化し、なお進化を続け、その被害は国内外ともに2020年よりも増加傾向にあります。いまや完全に防ぐことが難しいランサムウェア攻撃に有効な対策としておすすめしたいのが、「攻撃・侵入される前提の取り組み」です。本記事では、ランサムウェア攻撃の拡大理由を探りながら、企業・組織が行うべき「ランサムウェア対策の有効性検証」について解説します。

現在のランサムウェア事情

海外レポートにおけるランサムウェア事情

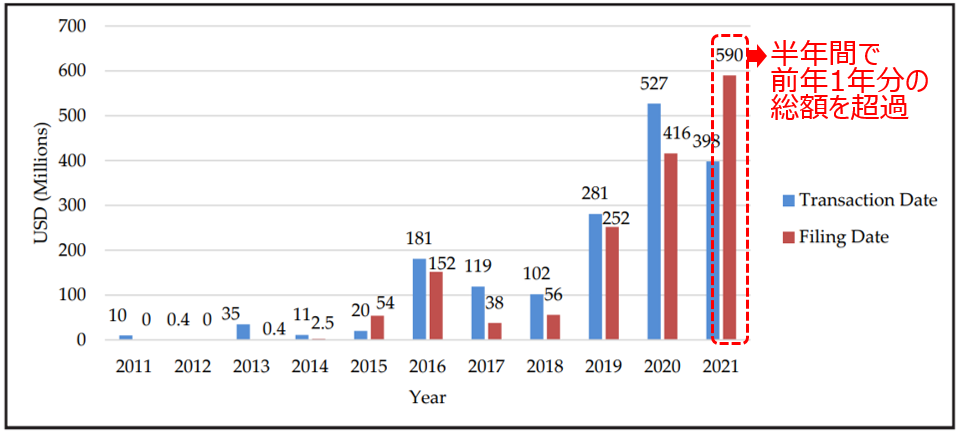

2021年10月、米財務省金融犯罪取締ネットワーク(FinCEN)は2021年1月~6月におけるランサムウェア攻撃についてのレポートを発行しました。サイバー犯罪は政府全体で優先的に取り組むべき課題であるとしている中で、特にランサムウェアに関しては懸念される深刻なサイバー犯罪であると強調されています。

FinCENがランサムウェアをそのように注視している背景として、各金融機関から報告された2021年上半期のランサムウェアに関する不審な取引報告数が、2020年の1年間の合計件数よりもすでに多い状態であることや、ランサムウェア攻撃関連の取引総額も2020年の合計額よりもすでに多いことをレポートに挙げています。

「Financial Trend Analysis – Ransomware Trends in Bank Secrecy Act Data Between January 2021 and June 2021」(2021/10/15)

これまでのバックナンバーでも触れてきましたように、ランサムウェアは変遷が激しく、日々新種や亜種が生まれ、大きな勢力を持っていたものですら、すぐに入れ替わってしまいます。

2020年以降のランサムウェアの変貌について、SQAT.jpでは以下の記事でご紹介しています。

こちらもあわせてご覧ください。

「変貌するランサムウェア、いま何が脅威か―2020年最新動向―」

「ランサムウェア最新動向2021―2020年振り返りとともに―」

「APT攻撃・ランサムウェア―2021年のサイバー脅威に備えを―」

このようにランサムウェアがRaaSとしてビジネス化している中で、依然として攻撃件数や被害総額は増えており、ランサムウェアの種類の移り変わりの激しさを見ても、活発な市場であることがわかります。

国内レポートにおけるランサムウェア事情

次は日本国内における最近のランサムウェア攻撃事情もみていきましょう。2021年9月に警察庁が公開した 「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェア攻撃による被害が多発している中で、昨今のランサムウェアは下記のような特徴があるとしています。

| 二重恐喝 (ダブルエクストーション) | データの暗号化だけでなく、窃取したデータを使って 「対価を支払わなければデータを公開する」などと二重に金銭を要求する手口 |

| 標的型ランサムウェア攻撃 | 特定の個人や企業・団体を狙って、事前にターゲットの情報を収集し、より確度の高い攻撃手法で実行する攻撃 |

| 暗号資産による金銭の要求 | 身代金の支払いを暗号資産で要求する |

| VPN機器からの侵入 | 従来は不特定多数を狙って電子メールを送る手口が一般的だったが、現在はVPN機器からの侵入が増えている |

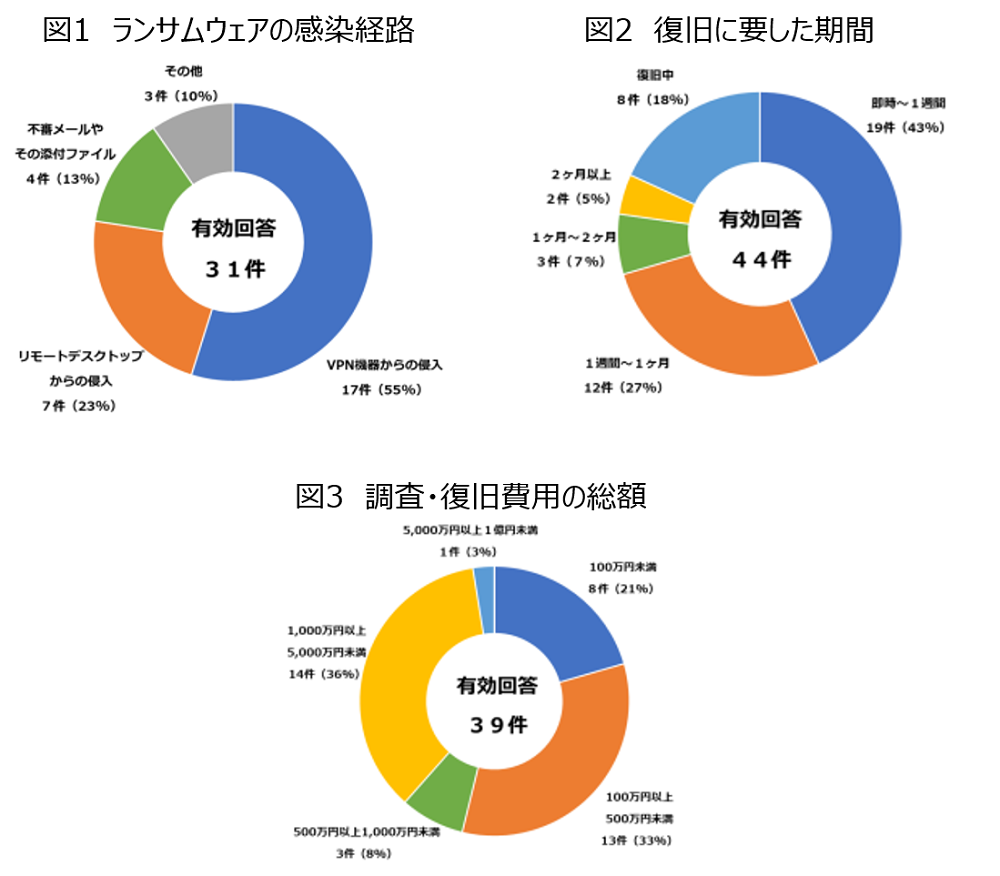

同報告書によると、2021年上半期に都道府県警察から報告があった企業・団体等のランサムウェアの被害件数は61件であり、前年下半期の21件と比べると大幅に増加しました。被害を受けた企業・団体等は、大企業・中小企業といった規模や業界業種は問わずに被害が報告されている状況です。表でご紹介した昨今のランサムウェアの特徴である二重恐喝は、手口を確認できた被害企業のうち77%で実施され、また暗号資産による支払い請求は90%にもおよびました。

さらにランサムウェアの感染経路に関してもVPN機器からの侵入が55%で最も多く、次いでリモートデスクトップからの侵入が23%となっており、リモートワークが浸透してきた昨今の時勢からみると、まだセキュリティ対応の追いついていない穴をつく攻撃が多いことがわかります。

警察庁が被害を受けた企業・団体等に向けて実施したアンケートによると、被害後、復旧に要した期間は「即時~1週間」が最も多く全体の43%にあたります。次いで多いのは「1週間~1ヶ月」であることから、多くの企業は早々に復旧できているようです。

しかしながら、被害後の調査および復旧時の費用総額を見てみると、最も多いのは「1,000万円以上5,000万円未満」で全体の36%となっています。復旧の期間だけで見ればそれほど被害を大きく感じないところではありますが、調査および復旧時の費用総額を考えると、かなりのコストがかかってしまっているのが実情です。

注:図中の割合は小数点第1位以下を四捨五入しているため、総計が必ずしも100にならない

出典:https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf

またそういったコスト以外にも、ランサムウェアによる被害が業務に与えた影響について、「一部の業務に影響あり」と90%が回答しているものの、被害を受けた企業のうち2件は「すべての業務が停止」したため、もしランサムウェアの被害にあった場合はインシデント対応以外にも業務に支障が出てしまうことも忘れてはいけません。

なぜランサムウェア攻撃が増加していくの

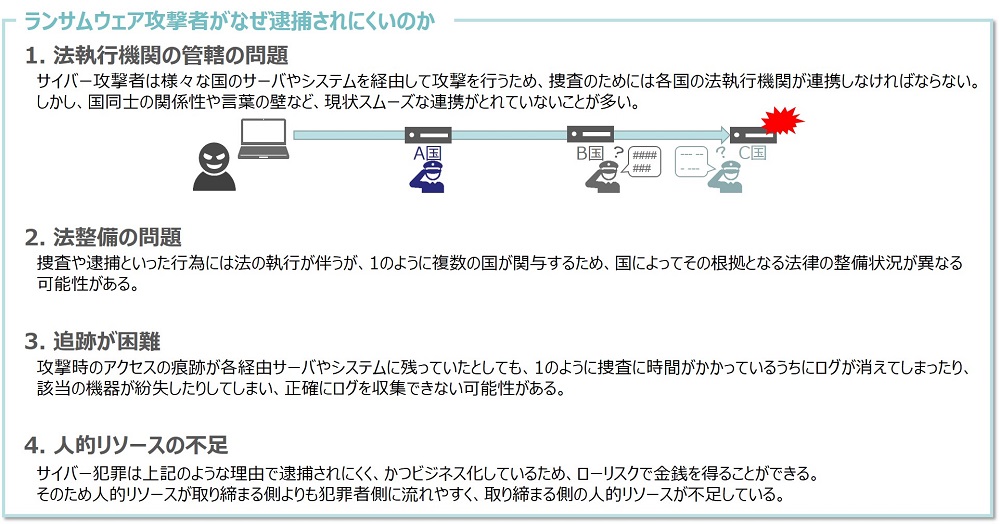

ここまでみてきたとおり、国内外問わず依然として活発となっているランサムウェア攻撃ですが、なぜ拡大していく一方なのでしょうか。その理由として大きくは、下記のことが考えられます。

● RaaSビジネスとして儲かる市場ができている*1

● ランサムウェア攻撃をしても捕まりにくく、ローリスクハイリターンの状態である

既述の国外のランサムウェア事情でも触れましたように、ランサムウェアの市場は“稼げるビジネス”として活発であり、ビジネスとして儲けやすい状態にあります。

さらに攻撃者を捕まえるためにはこのように国際協力が必要不可欠であり、最近ようやく法整備などが整いつつある状況ではありますが、未だランサムウェア攻撃者が逮捕されにくいのが現状です。そういった状況からランサムウェア市場は今後も衰えることなく拡大していくことが想定されます。被害にあわないためにも、ランサムウェアを一時的な流行りの攻撃としてとらえるのではなく、今後も存在し続ける脅威だということを念頭において対策を行うことを推奨します。

進化し続けるランサムウェア

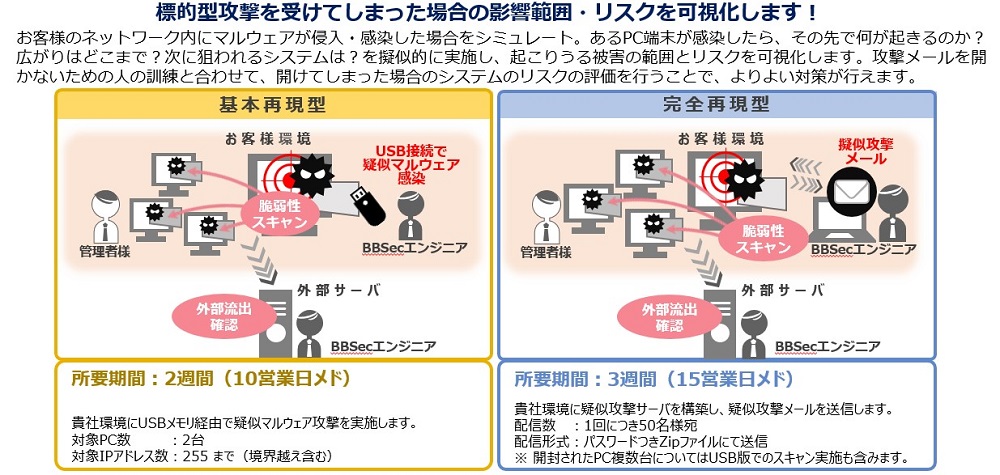

先に述べましたようにRaaSビジネス市場の活発さやランサムウェアの特徴の変化など、ランサムウェアは日々目まぐるしいスピードで進化し続けています。それに伴い、実際に被害件数や身代金の被害総額などが増加しているのも見てきたとおりです。また、テレワークやクラウドサービスの利用を緊急で対応した企業が多い中で、昨今のランサムウェアの特徴の一つである「VPN機器からの侵入」がメインの手法となっている今、そこが弱点となり得る企業が多く存在しています。

ランサムウェアの脅威は一時的なものではなく、来年、ないしはその先でも攻撃の手が伸びてくる可能性があることを忘れてはなりません。引き続きテレワーク・クラウド環境のセキュリティの見直しを行うことはもちろん、そういった働き方の変化に伴って増加している標的型攻撃メールやフィッシング攻撃についても警戒が必要です。

企業が行うべきランサムウェア対策の実効性評価

しかしながら、いくら警戒を強めて対策を行っていても、ランサムウェア攻撃を完全に防ぐことは難しいのが現実です。そこでBBsecが提案しているのは、完全に防ぐのではなく、攻撃への抵抗力を高めるという考え方です。そのために重要となってくるのは「攻撃・侵入される前提の取り組み」です。第一段階に侵入を防ぐ対策を行い、第二段階にもし侵入されてしまった場合に被害を最小化する対策を行うことで、多層防御を行うというものです。詳しくは「APT攻撃・ランサムウェア―2021年のサイバー脅威に備えを―」をご確認ください。

また、なかには思い浮かぶ限りの基本的な対策はすでに実施済みという方もいらっしゃるでしょう。そういった方々へ次のステップとしておすすめしているのは、「対策の有効性を検証する」という工程です。

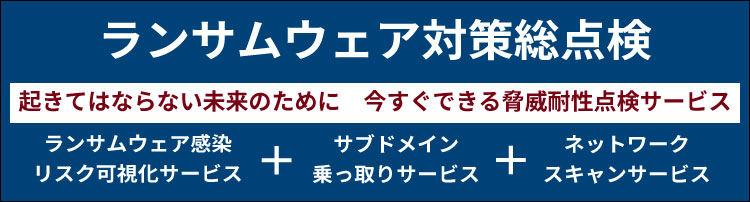

BBsecでは多層防御実現のために「ランサムウェア対策総点検+ペネトレーションテスト」の組み合わせを推奨しています。

ランサムウェア対策総点検

「ランサムウェア対策総点検」では現状のリスクの棚卸を行うことが可能です。システム環境の確認や、環境内で検知された危険度(リスクレベル)を判定いたします。

また弊社では、11月に「リスクを可視化するランサムウェア対策総点検」と題したウェビナーで、サービスのデモンストレーションとご紹介をしております。こちらも併せてご覧ください。

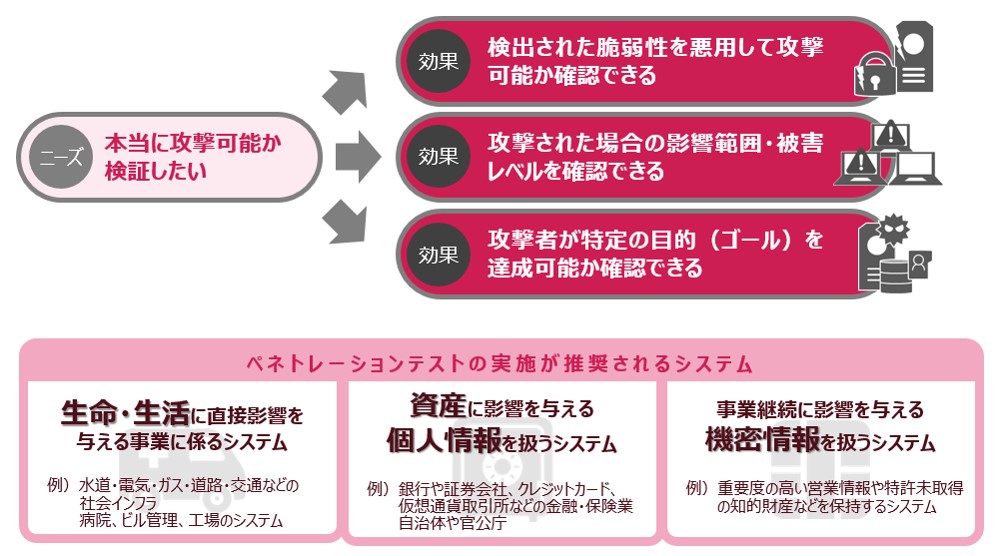

ペネトレーションテスト

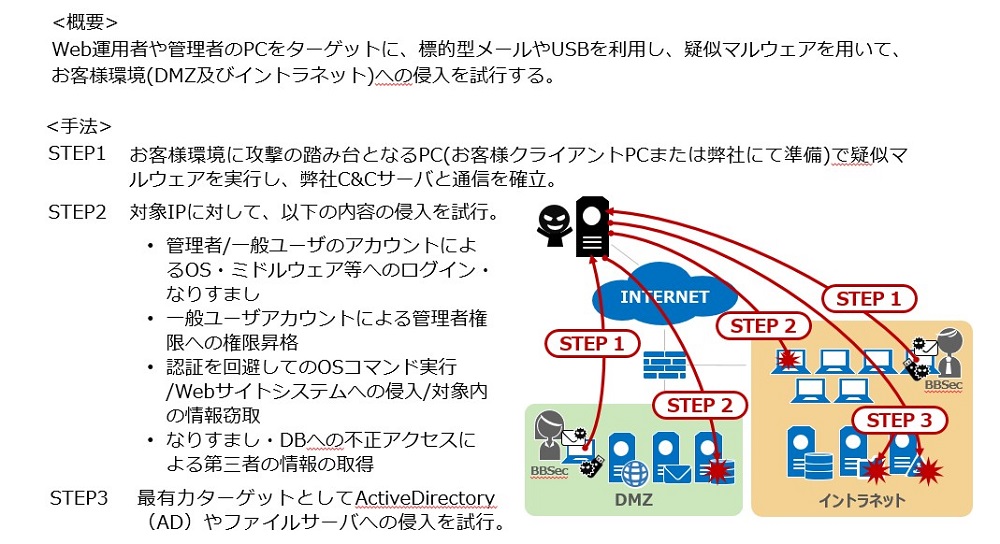

「ペネトレーションテスト」では実際に攻撃者が侵入できるかどうかの確認を行うことが可能です。「ランサムウェア総点検」で発見したリスクをもとに、実際に悪用可能かどうかを確認いたします。

【例】

このように実際に対策の有効性を検証したうえで、企業・組織ごとに、環境にあった対策を行い、万が一サイバー攻撃を受けてしまった場合でも、被害を最小限にとどめられるような環境づくりを目指して、社員一人一人がセキュリティ意識を高めていくことが重要です。

Security Report TOPに戻る

TOP-更新情報に戻る