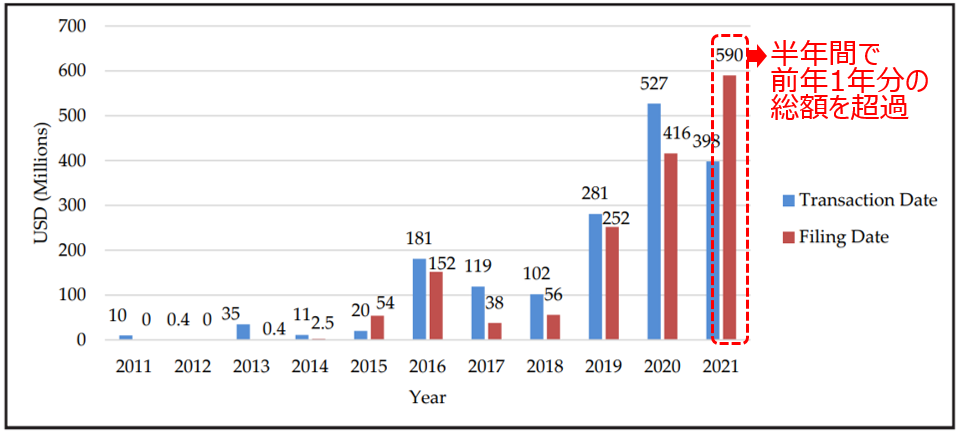

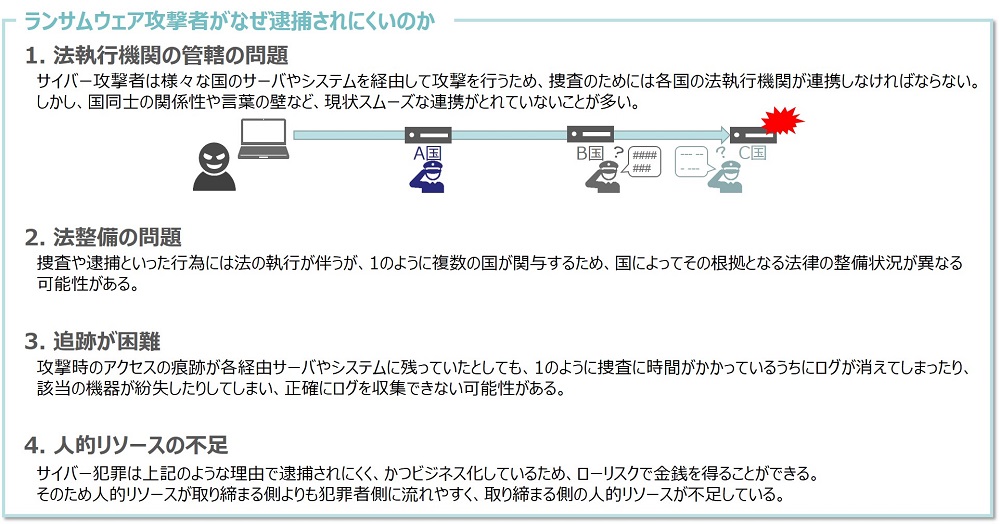

近年、サイバー犯罪はビジネス化が危惧されています。これまで高度な技術をもつ人だけが実行できていたサイバー攻撃も、攻撃のための情報がサービスとして公開されていたり、ツールを活用したりすることで、誰でも容易に実行することが可能となっています。犯罪のビジネス化が進む世の中で我々が対抗できる手段はあるのでしょうか。本記事では、注目される犯罪のビジネス化としてRaaSやDDoS攻撃などのビジネスモデルをご紹介しつつ、サイバー攻撃に備えるにはどのような手段をとればいいのか、という点について解説いたします。

「犯罪のビジネス化」が「情報セキュリティ10 大脅威」に5年ぶりのランクイン

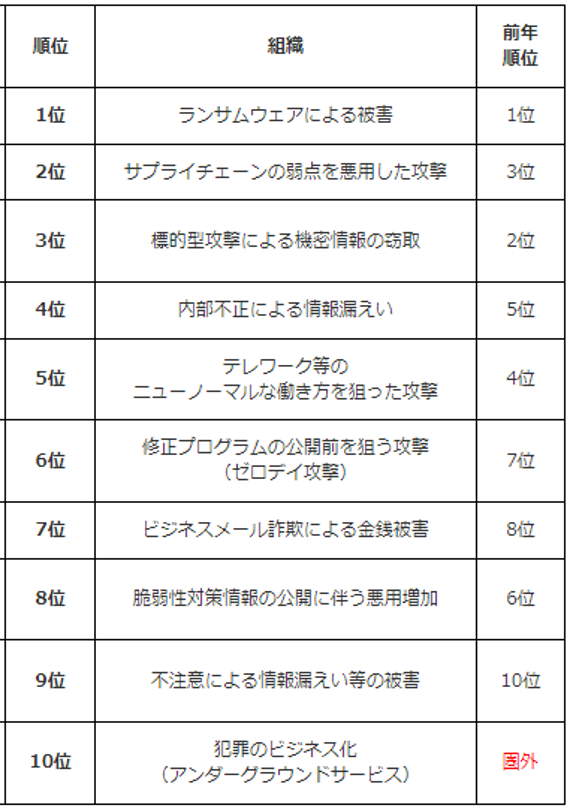

2023年1月25日、独立行政法人情報処理推進機構(IPA)は「情報セキュリティ10大脅威 2023」(組織・個人)を発表しました。組織編の脅威に2018年を最後に圏外となっていた「犯罪のビジネス化(アンダーグラウンドサービス)」が再びランクインしました。

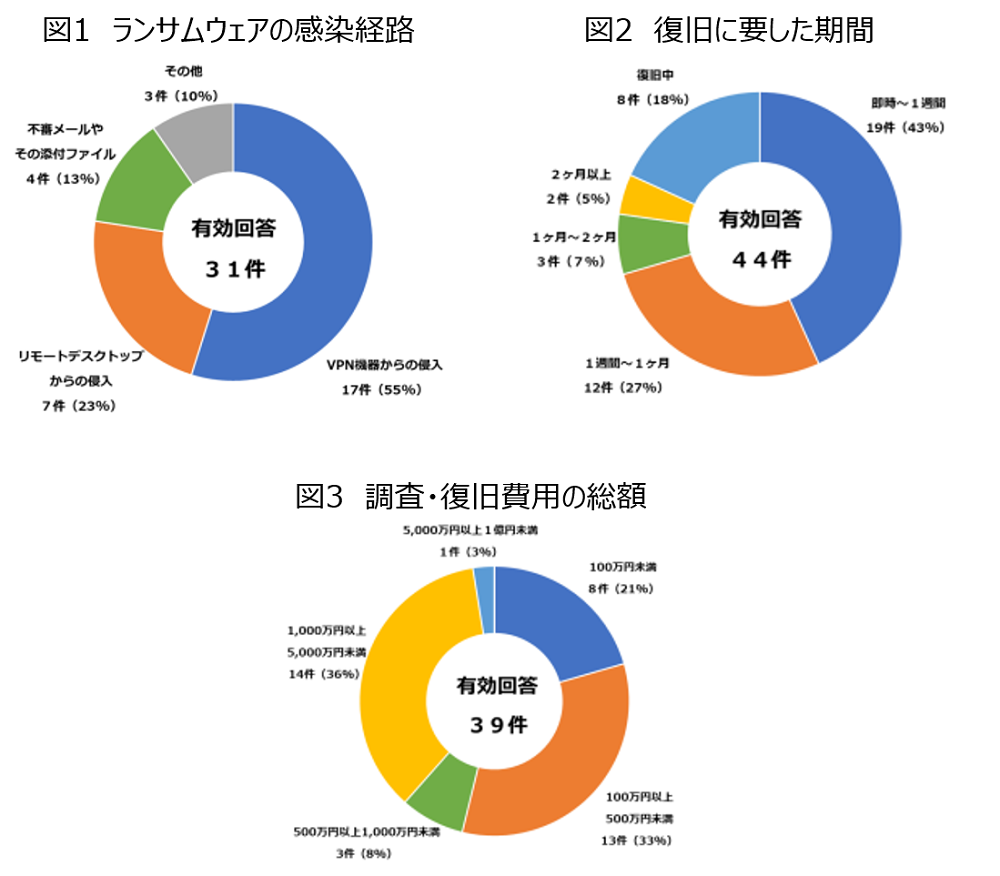

アンダーグラウンドサービスとは、サイバー攻撃を目的としたツールやサービスを売買しているアンダーグラウンド市場で取引が成立し、経済が成り立つサービスのことです。これらのツールやサービスを悪用することで、攻撃者が高度な知識を有していなくとも、容易にサイバー攻撃を行うことが可能となります。そのため、ランサムウェアやフィッシング攻撃といったサイバー攻撃がますます誘発され、脅威となるのです。

ランサムウェアをサービスとして提供するRaaS(Ransomware-as-a-Service)

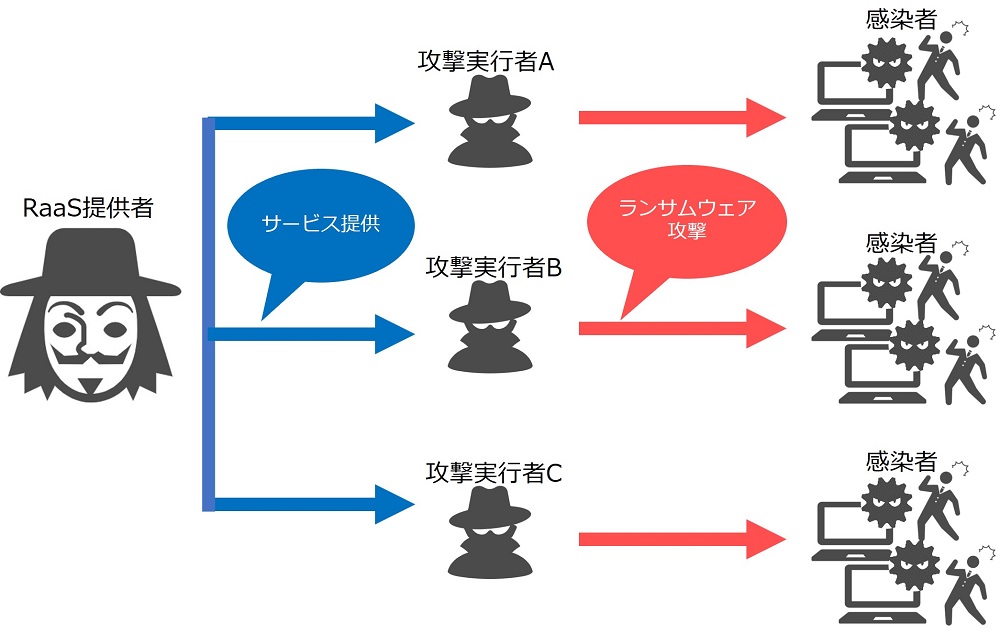

勢いを増しているサイバー犯罪のビジネスモデルとしてRaaS(Ransomware-as-a-Service)があります。RaaSとはランサムウェアが主にダークウェブ上でサービスとして提供されている形態のことで、RaaSを利用した攻撃者は、得た身代金の何割かを開発者に取り分として渡す仕組みになっていて、そうやって利益を得ていることなどがあります。

ランサムウェアが増加している理由についてはSQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「ランサムウェア攻撃に効果的な対策‐セキュリティ対策の点検はできていますか?‐」

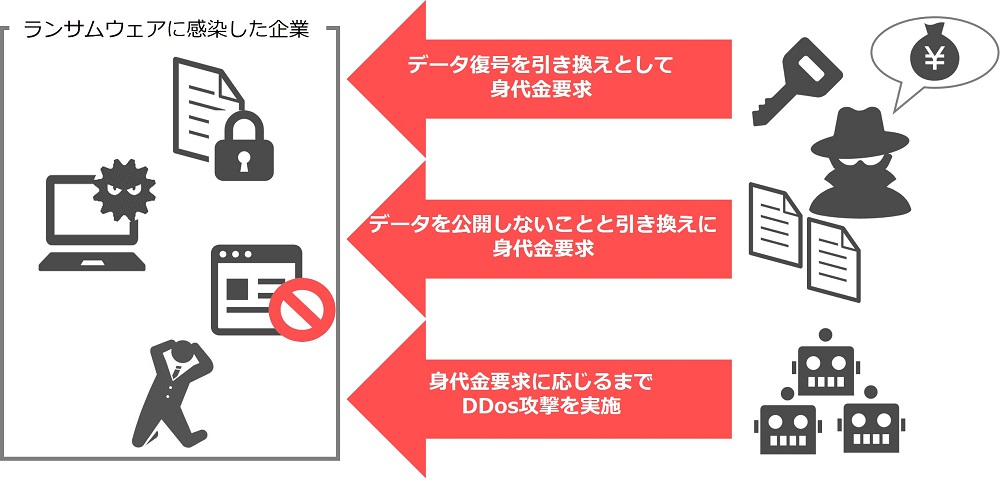

図1:Raasビジネスを利用した攻撃の一例

昨今のランサムウェア攻撃の特徴として、ランサムウェア攻撃により行われる脅迫は暗号化したデータを復旧するための身代金の要求に加えて、支払わなければ奪取したデータを外部に公開するといった二重の脅迫から、さらに支払うまでDDoS攻撃(※)を行うといった三重の脅迫から、さらにはそれでも支払いを拒否された場合には、盗んだ情報をオークションで売られてしまうといった事態に発展するなど、より被害が拡大しています。

※DDoS攻撃・・・多数の発信元から大量のデータを送り付けることでサーバを停止させる攻撃のこと。

図2:データの暗号化+データの公開+DDos攻撃による三重脅迫

また、従来のランサムウェアの攻撃の手口は不特定多数に対して無差別に行うばらまき型と呼ばれる手法でしたが、近年では攻撃手法が多様化しています。以下の表は攻撃手法と事例です。

| 年月 | 攻撃手法 | 事例 |

| 2020/6 | 標的型ランサムウェア攻撃 | 国内自動車メーカーの社内システムが、EKANSの攻撃を受け、日本を含む各国拠点で一時生産停止に陥るなど大きな被害を受ける。 |

| 2022/1 | USBデバイスを使用した ランサムウェア攻撃 | 米国で攻撃者が官公庁や有名販売サイトを装い、パソコンに接続することでランサムウェアを感染させる細工を施したUSBデバイスを送付。2021年8月には運輸および保険業界の企業、11月には防衛産業企業に送られており、FBIが注意喚起を行う*1。 |

| 2022/10 | サプライチェーン攻撃に よるランサムウェア感染 | 2022年10月の大阪府の病院を狙った事例では、同病院へ給食を提供している委託事業者のサービスを通じて、ネットワークに侵入された可能性が高いと報道があった。 |

取り上げた事例の詳細について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

2022年6月の事例:「ランサムウェア最新動向2021 ―2020年振り返りとともに―」

2022年10月の事例「拡大するランサムウェア攻撃!―ビジネスの停止を防ぐために備えを―」

このように、被害者が身代金の要求により応じやすくなるような脅迫に変化し、また攻撃手法も多様化することにより、攻撃の巧妙化によって高い収益をあげられることから、今後もランサムウェア攻撃は続くことでしょう。その背景には攻撃の実行ハードルを下げるRaaSの存在があることが考えられます。

フィッシング攻撃やDDoS攻撃もサービス化へ

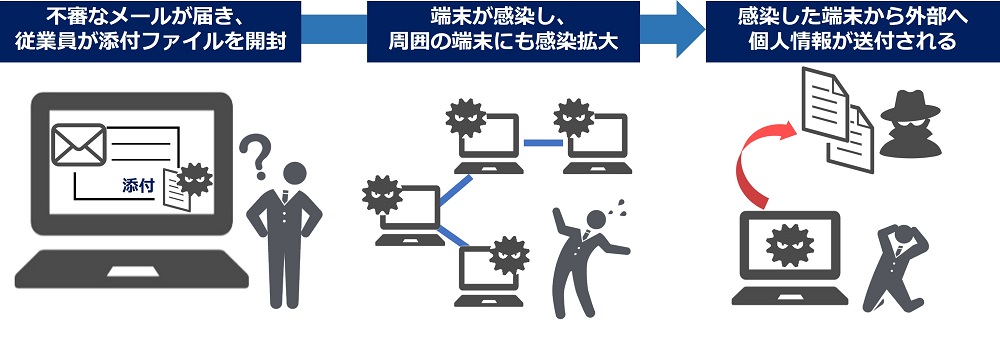

フィッシング攻撃とは、有名企業等になりすますなどして偽装したメールやSMSにより、本物そっくりの偽サイトに誘導したり、悪意ある添付ファイルを実行させようとしたりするサイバー攻撃です。このフィッシング攻撃により、マルウェアを使った重要情報の奪取や、ランサムウェアの感染拡大などを行う事例*2も確認されています。

2022年11月から感染が再拡大しているマルウェア「Emotet」も、この手口を利用することで拡大しました。Emotetに感染し、メール送信に悪用される可能性がある.jpメールアドレスの数は、Emotetの感染が大幅に拡大した2020年に迫る勢いとなっています。

図3:Emotetの攻撃例イメージ図

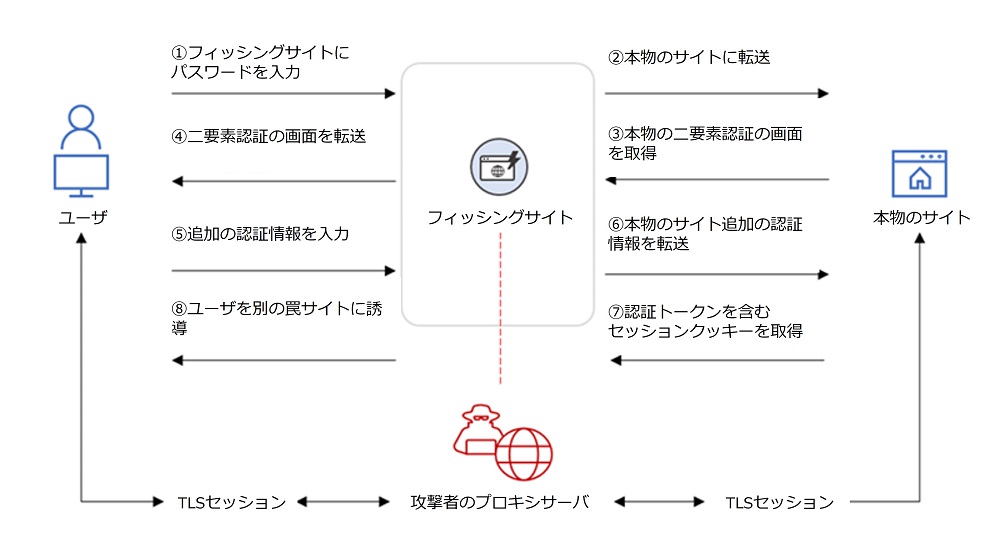

フィッシング攻撃もサービス化が進んでいます。2022年9月、米国のResecurity社はダークウェブにおいて二要素認証を回避する新たなPhaaS(Phishing-as-a-Service)が登場したと発表しました。このPhaaSは「EvilProxy」と命名され、二要素認証による保護を回避する手段として、「リバースプロキシ」と「クッキーインジェクション」を使用し、被害者のセッションをプロキシング(代理接続)するというものです。このような複雑な仕組みの攻撃がサービス化されたことにより、今後フィッシング攻撃がますます活発化することが考えられます。

そのほかにも、直近では米国で定額料金を支払うことで代行してDDoS攻撃を行うサービス「DDoS攻撃代行サブスクリプションサービス」を提供するサイトの運営者が逮捕される事件*3がありました。DDoS攻撃を行う目的は「金銭目的」「嫌がらせ」「抗議の手段」「営利目的」など攻撃者の背景によって異なります。逮捕に至ったこのサービスでは2000人以上の顧客を抱えており、これまでに20万件以上のDDoS攻撃を実行したと報道がありました。ここからみえてくるのは、様々な事情を抱えた攻撃者にとって、「求められているサービス」であったということです。

犯罪ビジネスサービス利用者の標的にならないために

ここまでランサムウェアやフィッシング等のサイバー攻撃がビジネス化されている例をみてきました。このように犯罪に使用するためのサービスは、アンダーグラウンド市場で取引され、これらを悪用したサイバー攻撃が行われるというビジネスモデルが存在しているのです。サービスを利用するだけで、高度な知識をもたない攻撃者であっても、容易にサイバー攻撃を行えることから、犯罪のビジネス化は今後さらに進み、特にランサムウェア攻撃やフィッシング攻撃は活発化することが考えられます。

これらの犯罪ビジネスサービス化の拡大により増えることが想定されるランサムウェア攻撃とフィッシング攻撃に対して、攻撃を行う機会を与えないために以下のような基本的な対策が有効でしょう。

ランサムウェア対策

■定期的なバックアップの実施と安全な保管

(物理的・ネットワーク的に離れた場所での保管を推奨)

⇒バックアップに使用する装置・媒体は、バックアップ時のみパソコンと接続

⇒バックアップに使用する装置・媒体は複数用意する

⇒バックアップから復旧(リストア)可能であることの定期的な確認

■OSおよびソフトウェアを最新の状態に保つ

■セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

■認証情報の適切な管理(多要素認証の設定を有効にするなど) など

フィッシング対策

■ソフトウェアを最新にするなどパソコンやモバイル端末を安全に保つ

■従業員教育を行う

⇒不審なメールやSMSに注意する

⇒メールやSMS内に記載されたURLを安易にクリックしない

⇒メールやSMSに添付されたファイルを安全である確信がない限り開かない

■標的型攻撃メール訓練の実施 など

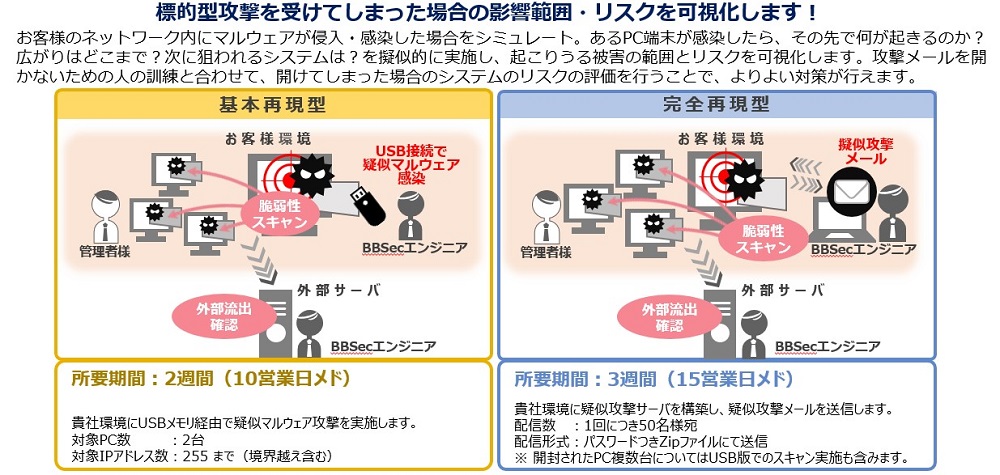

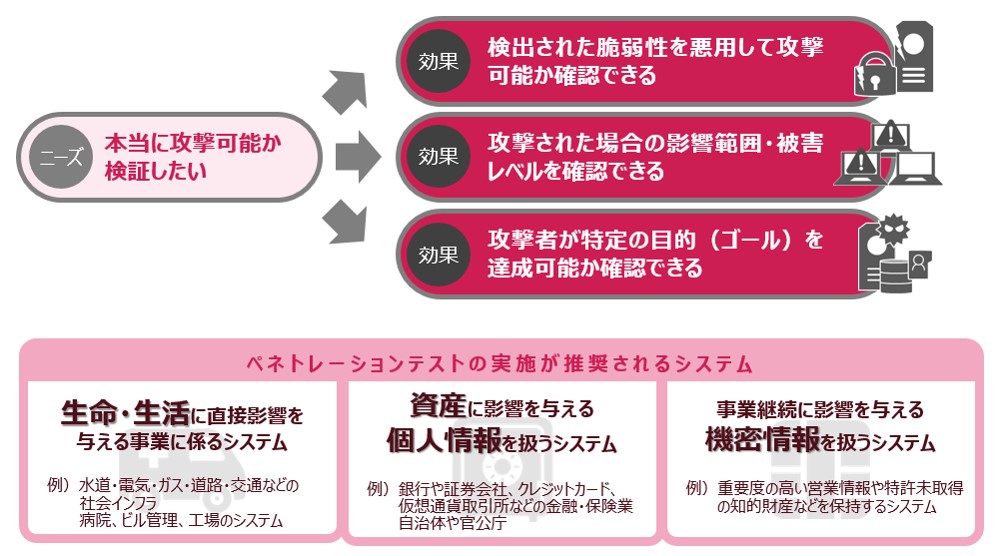

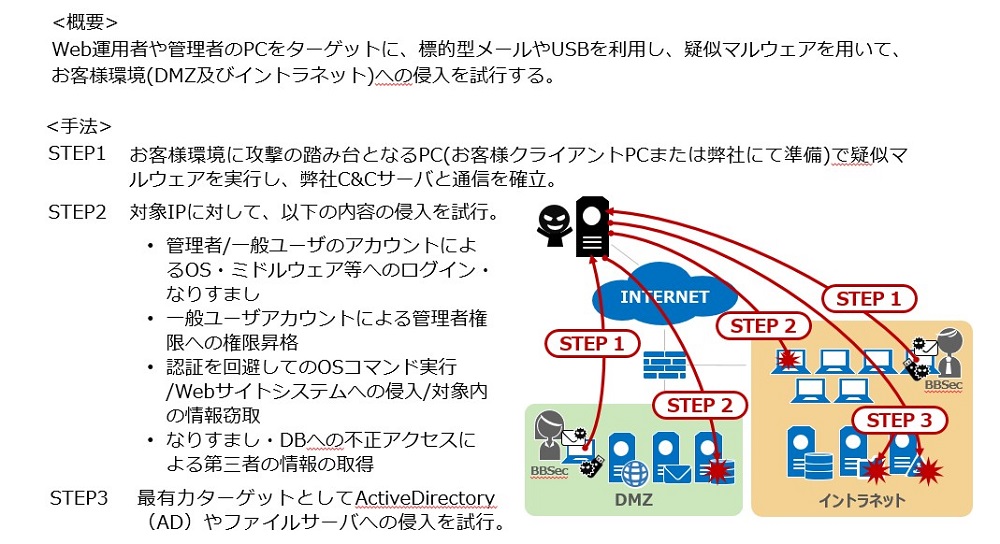

なお、セキュリティ対策は一度実施したらそれで終わりというものではありません。サイバー攻撃の手口は常に巧妙化し、攻撃手法も進化し続けているためです。脆弱性診断を定期的に行うなど、継続してサイバー攻撃に備えていくことが必要です。また、セキュリティ対策を実施した後も、侵入される可能性はないのか、万が一感染した場合はその影響範囲はどの程度かといった現状把握を行い、実装したセキュリティ対策の有効性を確認することが大切です。

BBSecでは以下のようなご支援が可能です。 お客様のご状況に合わせて最適なご提案をいたします。

<侵入前・侵入後の対策の有効性確認>

BBSecでは、第一段階に侵入を防ぐ対策を行い、第二段階にもし侵入されてしまった場合に被害を最小化する対策を行うことで、多層防御を実現する、「ランサムウェア対策総点検+ペネトレーションテスト」の組み合わせを推奨しています。

Security Report TOPに戻る

TOP-更新情報に戻る