自分の会社がもしもサイバー攻撃を受けてしまった場合、どのような影響があるのか?もし被害に遭ってしまったら、まずどうすればよいのか?今回の記事では、サイバー攻撃の被害事例に着目し、どのような影響やリスクがあるのかについて解説する。

サイバー攻撃を受けるとどうなる?

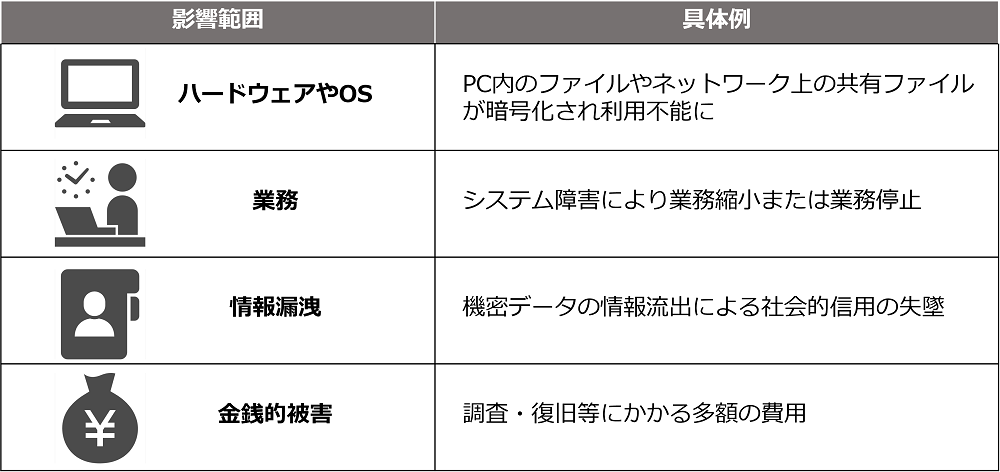

サイバー攻撃を受けてしまうと、情報漏洩、システム停止・事業継続リスク、信用失墜、金銭的損失・経済的影響といった様々なリスクに晒されます。

情報漏洩リスク

情報漏洩とは、企業や組織が管理する重要な情報が、意図せず外部に流出してしまうことです。クレジットカード情報や個人情報などの機密データが盗まれ不正使用された場合、個人情報保護法違反に該当し、企業の信頼を損ない、経済的な損失や法的な問題を引き起こす可能性があります。

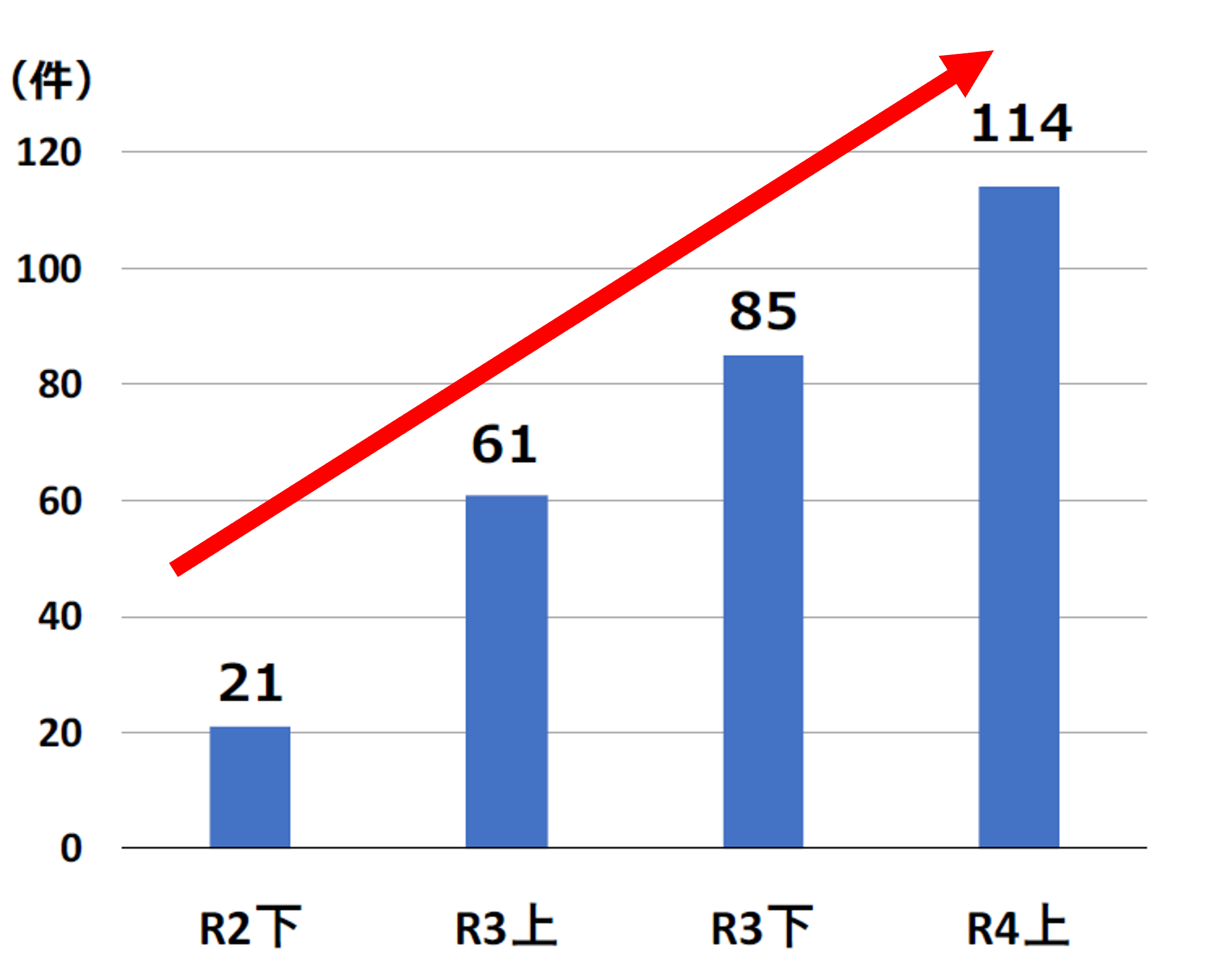

サイバー攻撃や組織における管理またはシステムの設定不備・不足等が原因となり、個人情報を含む機密情報の漏洩事故および事件が相次いで発生しています。東京商工リサーチの調査によれば、2023年に上場企業とその子会社で個人情報漏洩または紛失事故・事件を公表したのは175社、漏洩した個人情報は約4,090万人分とされています。個人情報の漏洩または紛失事故・事件は年々増加の傾向にあり、同社の調査結果を見ても2023年は社数では過去2番目、事故・事件の件数は2012年以降の12年間で過去最多を更新しました。

関連リンク:「情報漏えいの原因と予防するための対策」

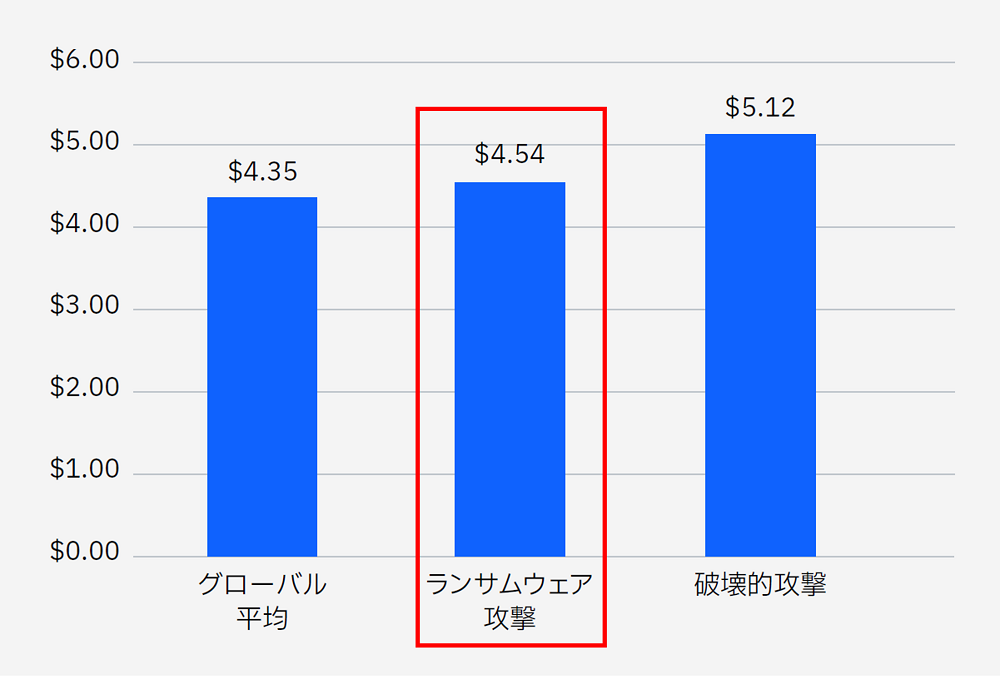

金銭的損失・経済影響

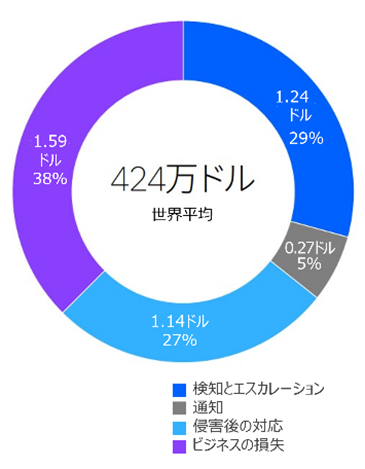

機密情報等の漏洩が発生すると、その復旧作業に莫大なコストがかかります。データ侵害によりかかる世界平均コストも増加傾向にあるほか、データ侵害により信用失墜につながることで、深刻なビジネス上の被害を引き起こします。

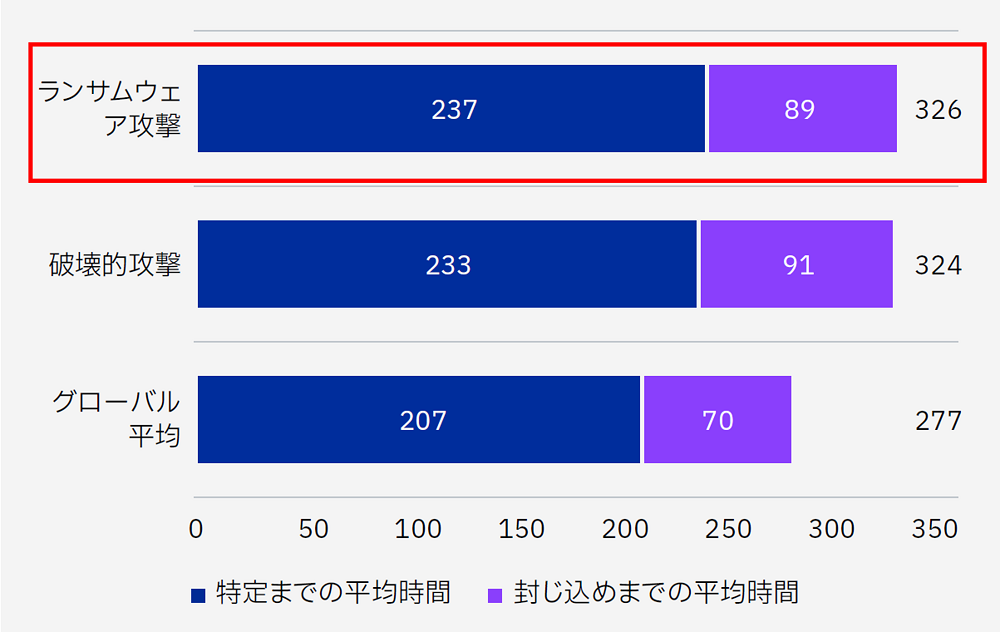

システム停止・事業継続リスク

システム停止・事業継続リスクとは、サイバー攻撃によって企業・組織の業務システムが停止したり、サービスが利用できなくなったりすることで、事業継続が困難になるリスクを指します。システムが停止すると、業務プロセスやサービス提供が滞り、顧客に影響を及ぼす可能性があります。さらに顧客の個人情報情報漏洩やデータ損失が発生すると、企業の信頼性が損なわれる恐れもあります。

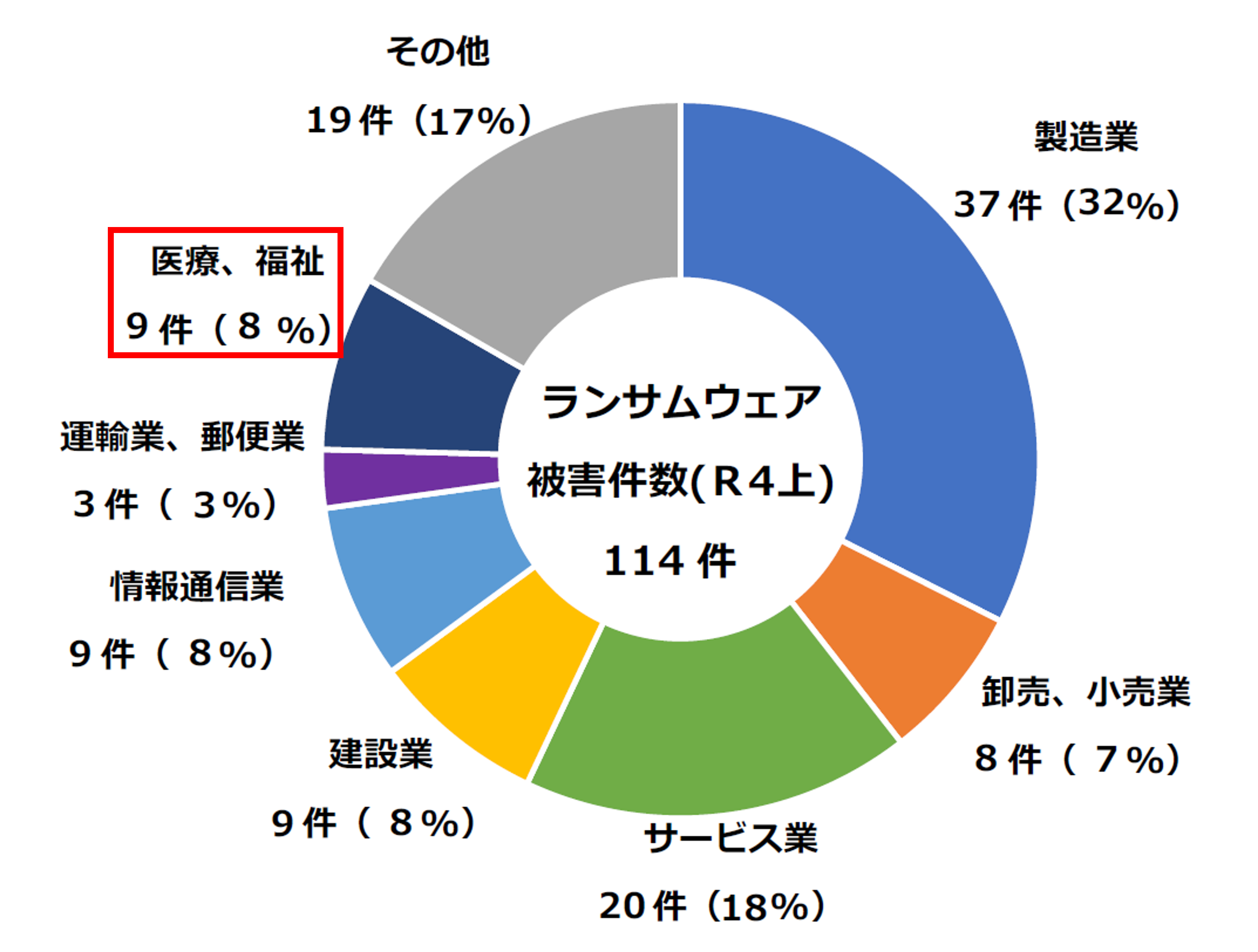

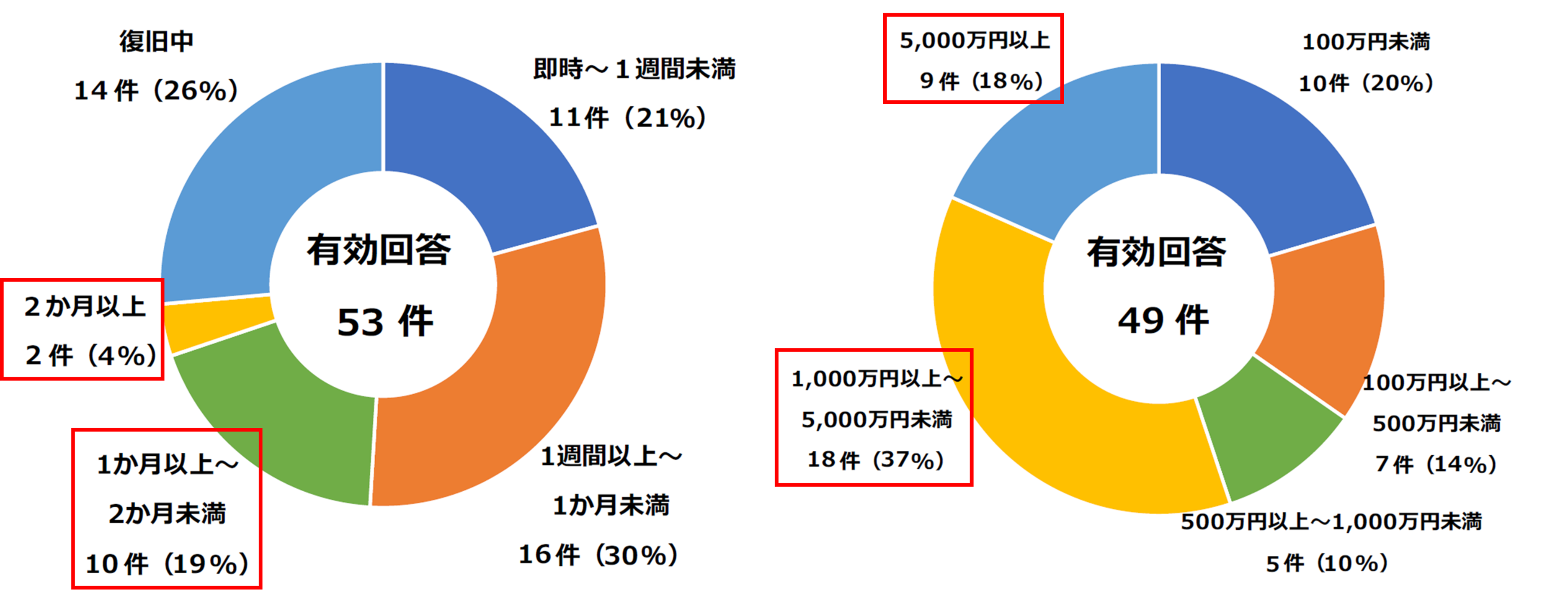

ランサムウェア被害にあってしまった場合のリスク

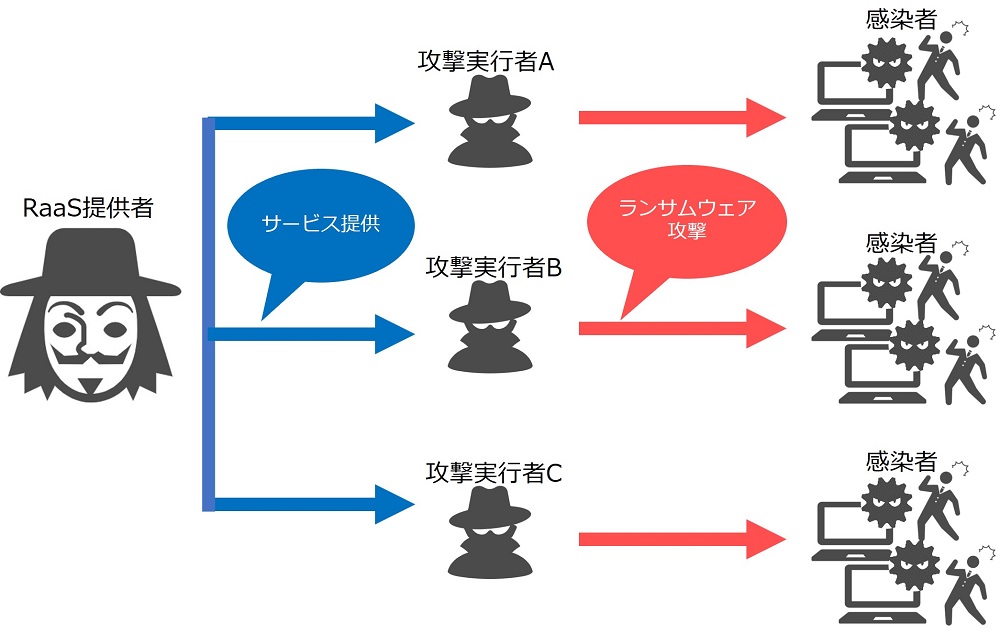

ランサムウェアとはマルウェアの一種で、感染したコンピュータやシステムにあるファイルやデータを暗号化し、アクセスできないようにした上で、元に戻すことと引き換えに金銭(身代金)を要求するものの総称です。

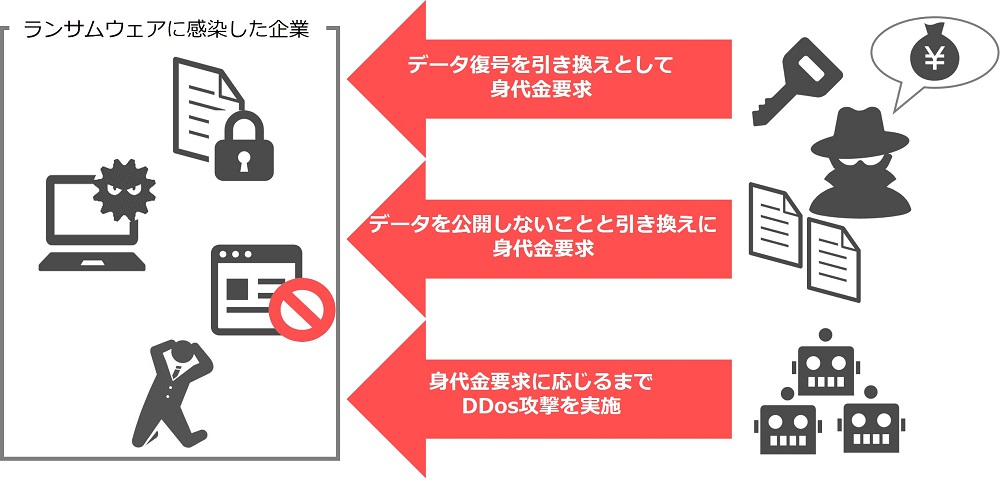

ランサムウェアの攻撃手口は、時間とともに大きく進化し、より複雑かつ高度になっています。ランサムウェア攻撃の対象がクライアント(従来のランサムウェア攻撃の対象)から、サーバや業務システムを標的にした攻撃へ変化したのは、サーバが停止した場合の企業・組織への影響が大きく、攻撃者にとってより多くの身代金が手に入る可能性が高いためです。サーバでは組織内の重要情報が保存されており、データ暗号化解除の脅迫をかけやすいため、企業・組織のサーバが攻撃対象に狙われやすくなります。

関連記事:「拡大するランサムウェア攻撃!―ビジネスの停止を防ぐために備えを―」

信用失墜リスク

信用失墜リスクは、企業がサイバー攻撃によりブランドイメージが損なわれ、信頼性が失われる可能性のことを指します。もしも顧客データが漏洩した場合、顧客からの信頼を損なうだけでなく、将来的に新たなビジネスチャンスを逸することにもつながります。さらに、パートナーとの信頼関係を取り戻すのに時間がかかることも、信用失墜リスクの一環として考慮する必要があります。

日本国内で発生したサイバー攻撃の事例

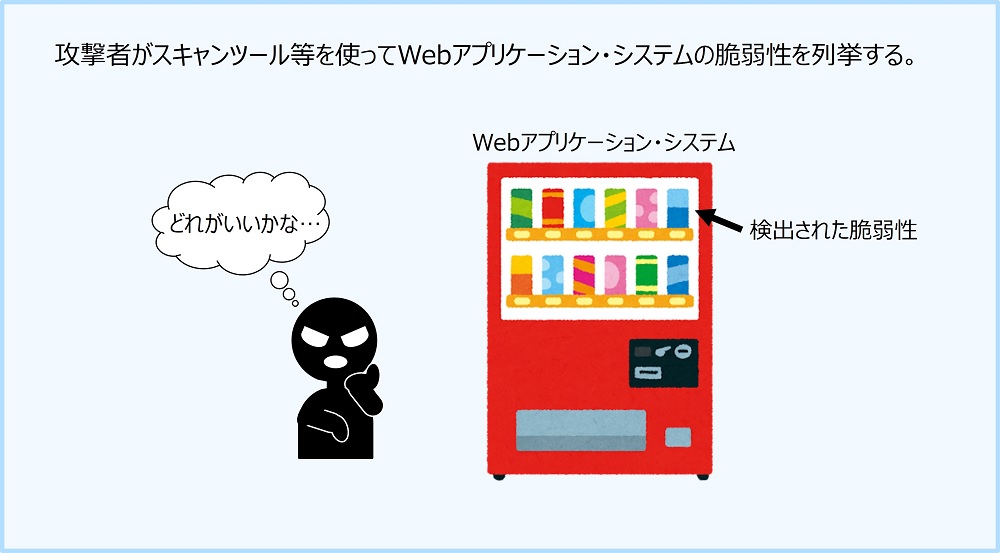

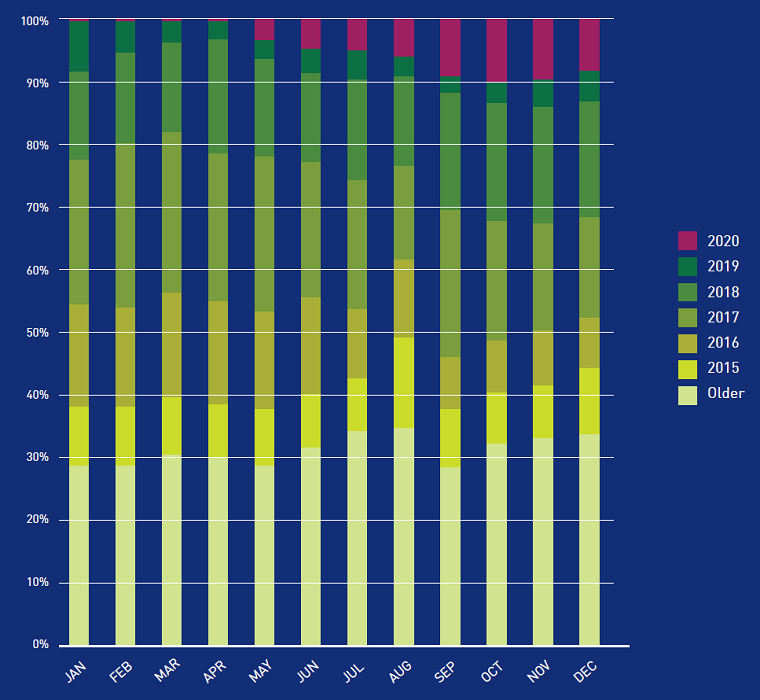

Log4Shellは、Javaのログ処理ライブラリApache Log4j2に見つかったリモートコード実行の脆弱性*1です。攻撃者は攻撃文字列を送り、脆弱性のあるLog4j2のシステム上で任意のコードを実行させます。脆弱性を悪用した攻撃は2021年12月、日本でも確認されました。

Log4Shellの脆弱性を悪用したランサムウェア「NightSky」による攻撃も確認されました。2022年1月、国内ITサービス企業がランサムウェア「Night Sky」によるサイバー攻撃を受けました*2。攻撃者は2021年10月から侵入を開始し、12月31日にランサムウェアを使用し社内のファイルを暗号化しました。感染させたことで、社内システムの情報が流出し、一部はインターネット上で公開されました。この攻撃により、同企業は一部業務の復旧に数日を要し、セキュリティ強化策を講じました。

マルウェア「Emotet」による攻撃

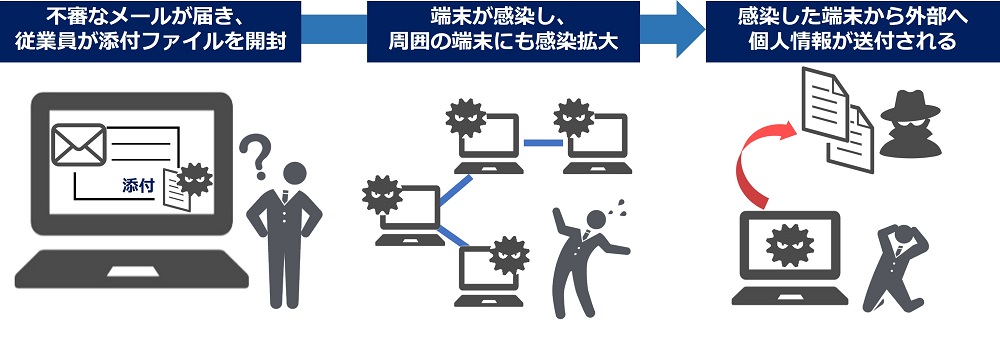

Emotetはメールアカウントやパスワード、アドレス帳、メール本文といった情報窃取と、感染拡大を引き起こすマルウェアです。感染したシステムは、Emotetギャングらに情報を盗まれるばかりか、さらに悪質なプログラムをインストールされる恐れがあります。Emotetは、メールを介したマルウェア感染で知られ、添付ファイルやリンクを通じてシステムに侵入します。

<IPAに寄せられたメール被害事例>

・docファイル添付型

・URL記載型

・zipファイル添付型

・PDF閲覧ソフトの偽装

・ショートカットの悪用

・Excelファイルの悪用

参考:https://www.ipa.go.jp/security/emotet/situation/index.html

また、警察庁の解析によると、EmotetはGoogle Chromeに保存されたクレジットカード情報を盗み出す新機能が追加されました。この機能は、Chromeに暗号化されて保存されたクレジットカード番号、名義人氏名、有効期限を外部に送信します。Emotetはこれに加えて、情報を復号するための鍵も盗むため、感染した場合、クレジットカード情報が第三者に漏洩する危険があります。

https://www.npa.go.jp/bureau/cyber/koho/detect/20201211.html

サプライチェーン攻撃の脆弱性を悪用した攻撃

2022年3月、国内大手自動車メーカーが部品仕入取引先のマルウェア感染被害によるシステム障害を受け、国内の全14工場の稼働を停止する事態に追い込まれました*3この事件は、サプライチェーン攻撃の深刻な影響を示す典型的な例となり、中小企業でもサイバーセキュリティ対策の重要性が高まっています。

ランサムウェア攻撃では通常、被害者のデータを不正に暗号化し、復号のための金銭を要求します。しかし、近年ではデータを窃取し、公開する脅迫(いわゆる「二重脅迫」)も行われています。特に中小企業ではセキュリティに関する予算や人員が十分でない場合が多く、攻撃者にとって魅力的なターゲットとなっています。

国内大手自動車メーカーの事例は、サプライチェーン攻撃が大手企業に与える影響の大きさを示しており、内閣サイバーセキュリティセンター(NISC)を含む関係省庁からもサイバーセキュリティ対策の強化について注意喚起が出されました。

病院を狙ったランサムウェア攻撃

| 年月 | 地域 | 被害概要 |

| 2021/5 | 大阪府 | 医療用画像参照システムがダウンし、CTやMRIなどの画像データが閲覧できない障害が発生*4 |

| 2021/10 | 徳島県 | 電子カルテを含む病院内のデータが使用(閲覧)不能となった*5 |

| 2022/1 | 愛知県 | 電子カルテが使用(閲覧)できなくなり、バックアップデータも使用不能な状態となった*6 |

| 2022/4 | 大阪府 | 院内の電子カルテが一時的に使用(閲覧)不能となった |

| 2022/5 | 岐阜県 | 電子カルテが一時的に停止したほか、最大11万件以上の個人情報流出の可能性が確認された*7 |

| 2022/6 | 徳島県 | 電子カルテおよび院内LANシステムが使用不能となった*8 |

| 2022/10 | 静岡県 | 電子カルテシステムが使用不能となった*9 |

| 2022/10 | 大阪府 | 電子カルテシステムに障害が発生し、ネットワークが停止。電子カルテが使用(閲覧)不能となった*10 |

2023年に影響の大きかったサイバーセキュリティ脅威

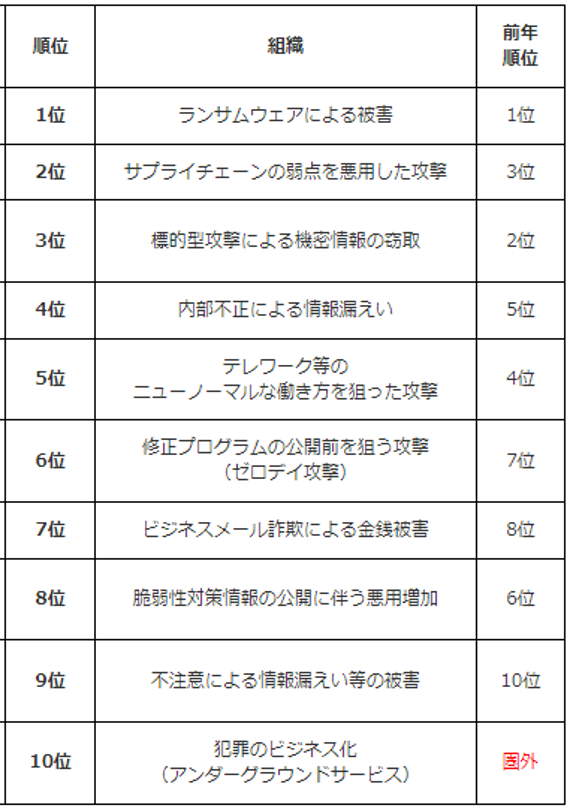

「情報セキュリティ10大脅威 2024」

2024年1月24日、独立行政法人情報処理推進機構(IPA)は、情報セキュリティにおける脅威のうち、2023年に社会的影響が大きかったトピックを「情報セキュリティ10大脅威 2024」として公表しました。

「情報セキュリティ10大脅威 2024」(2024年1月24日)組織向け脅威

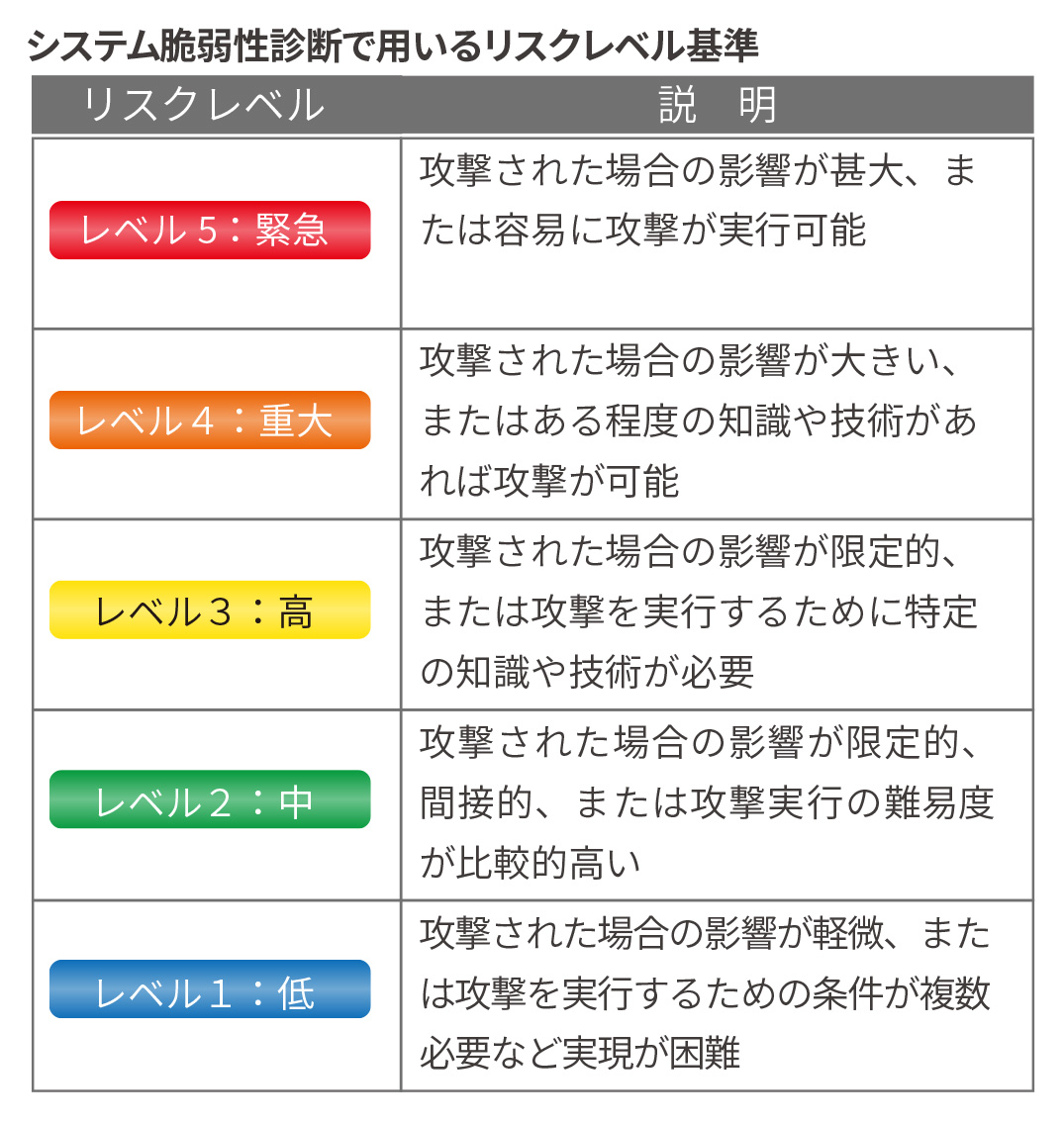

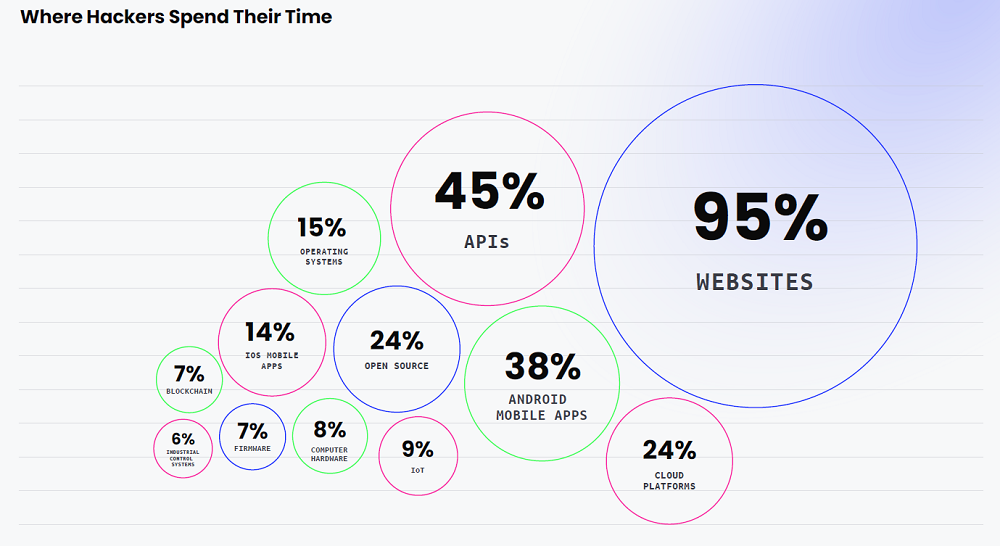

サイバーセキュリティ対策の必要性

セキュリティ対策がなぜ必要か?

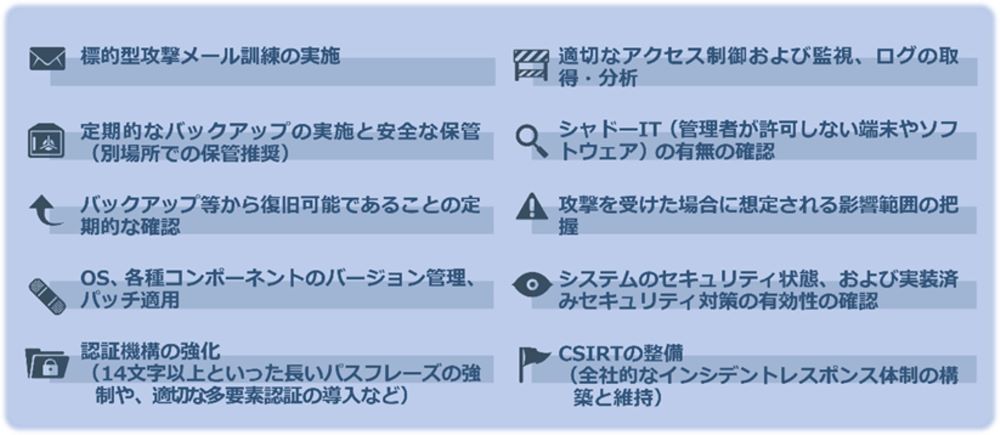

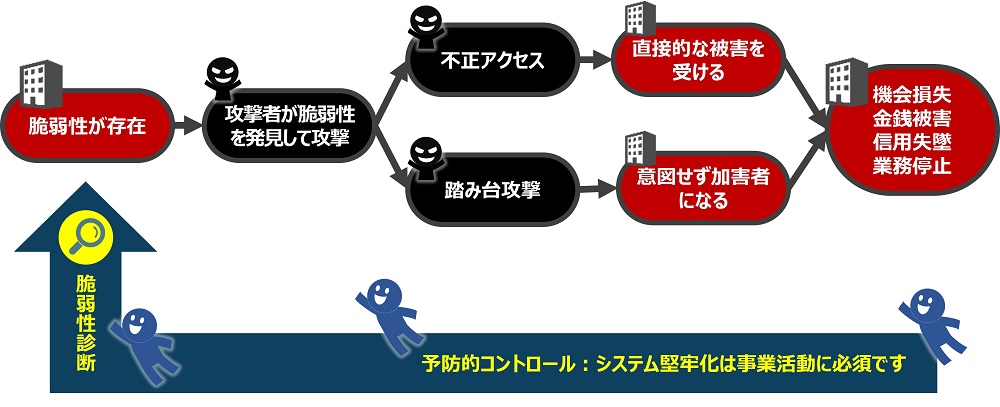

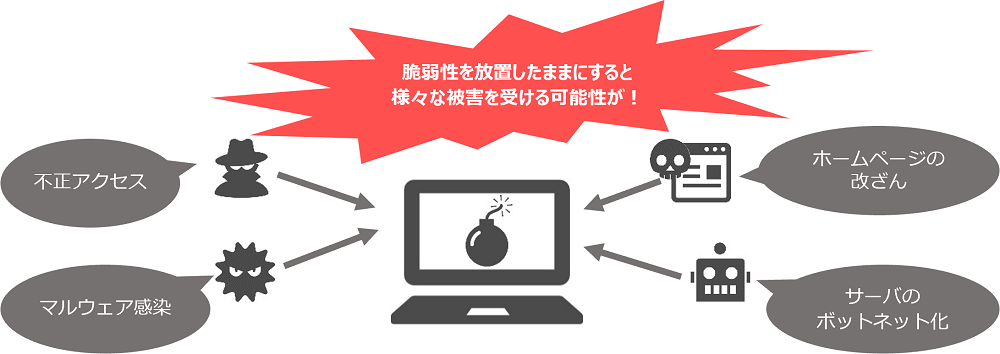

事業活動・日常生活にかかせないIT環境では様々な個人情報や機密情報等が保管・やりとりされており、業界問わず、あらゆる組織・企業がサイバー攻撃の脅威にさらされています。万が一サイバー攻撃を受けた場合、顧客情報の漏えいやシステムの停止による経済損失、コストの発生など様々な被害・影響があります。日本でも経済産業省などからサイバーセキュリティ対策の強化について注意喚起*11が出されています。リスクを少しでも低減するために組織でセキュリティ対策を実施することが求められます。

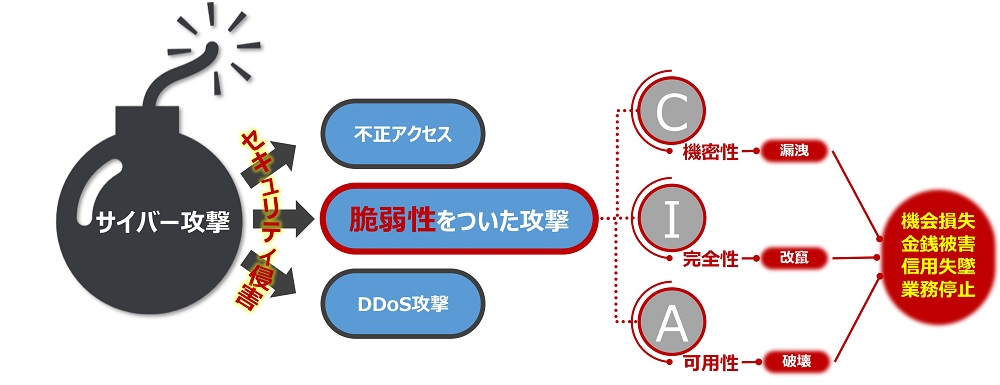

サイバーセキュリティ対策が必要な理由は、情報技術の進化に伴い保護すべき情報量が増加し、サイバー攻撃が高度化しているからです。サイバー攻撃は、データの取得、改ざん、破壊を目的とし、企業や個人に甚大な損害を与える可能性があります。企業では、紙の文書だけでなく、デジタルデータも徹底して保護する必要があります。一度情報漏洩が起こると、信用問題や多額の損害賠償に繋がる可能性があるため、適切なセキュリティ対策を講じることが重要です。

まとめ

サイバー攻撃は企業や組織にとって深刻なリスクをもたらし、情報漏洩、システム停止、事業継続の困難、信用失墜、金銭的損失や経済的影響などを引き起こします。情報漏洩では、クレジットカード情報や個人情報などの機密データが外部に流出し、企業の信頼を損なうと共に経済的損失や法的問題を引き起こすことがあります。またサイバー攻撃による業務システムの停止は、業務プロセスやサービス提供に大きな影響を与え、システム停止や事業継続のリスクを高めます。さらに、サプライチェーン攻撃や医療機関を狙ったランサムウェア攻撃など、特定の業界を狙った攻撃も報告されており、これらは企業や組織に深刻なダメージを与える可能性があります。

サイバー攻撃に備えるためには、組織でセキュリティ対策の実施に取り組むことが重要です。適切なセキュリティ対策を講じることで、リスクを低減し、情報漏洩やその他の被害を防ぐことが可能です。

Security Report TOPに戻る

TOP-更新情報に戻る