いま、医療機関を標的としたランサムウェア攻撃が増え続けています。

足元で顕著になっているのは、攻撃による被害インパクトが大きい特定のシステム・事業を狙い、「より確実に、より高額の」身代金を得ることをもくろむ、手の込んだ持続的な攻撃です。事業継続に直結するシステムや機微情報等が保存されているシステム、事業が中断・停止した場合に甚大な影響をもたらす重要インフラなどが標的にされやすく、医療機関のシステムはその最たるものといえます。本記事では、医療機関を狙うランサムウェアの現状を紹介し、取りうる対策について考えます。

勢いづく攻撃、日本も「対岸の火事」ではない

米国では、2020年秋、数週間のうちに20を超える医療機関でランサムウェア攻撃が確認されました。*1下記にその一部を紹介しますが、パンデミック下で医療現場が逼迫(ひっぱく)する中、追い打ちをかけるように攻撃の勢いが増しているのです。10月末には、米CISA、FBI、米保健福祉省が共同でセキュリティ勧告を発する事態となっています(後述)。

表1:医療機関を狙ったランサムウェア被害(一部)

| 2020年9月 | Universal Health Services(米国の医療サービス最大手) がシステム停止*2 |

| ニュージャージー州の大学病院が患者データを暗号化 され、一部データを不正に公開される*3 | |

| 2020年10月 | オレゴン州の病院でコンピュータシステムが使用不能に*4 |

| ニューヨーク州の複数の病院でシステムが使用不能に*5 |

なお、日本では2018年10月、近畿地方の公立病院がランサムウェア攻撃の被害を受け、一部の患者カルテ情報が暗号化されてしまい、診療記録等の参照ができない状況に陥りました。今後攻撃者がターゲットを広げ、米国のように日本国内でも被害が活発化するのは、もはや時間の問題かもしれません。

攻撃者はなぜ医療業界を狙うのか

もちろん、攻撃を受けた場合の被害インパクトが大きい(=高額の身代金を設定し得る)重要インフラとみなされるのは、医療のみではありません。日本では、医療のほか、情報通信、金融、航空、空港、鉄道、電力、ガス、政府・行政サービス、水道、物流、化学、クレジット、石油という、計14分野が重要インフラと位置づけられています。では、なぜ攻撃者は医療業界に目をつけるのでしょう。それは、次のような特徴があるためです。

- 患者に関する情報はブラックマーケットで特に高額で売買される

- 「事業の停止が直接生命に関わる」という点が、身代金要求に応じさせるうえでの強力な要因になる

- 地域医療連携など医療機関同士のやり取りでは、インターネットVPNやインターネット(TLS 1.2)、またはIP-VPN(地域医療連携専用閉域ネットワーク)が採用されており、 連携先の端末のセキュリティ対策がされていない、情報共有が上手くされていないという課題がある

- 診断・医療に用いられるシステムは多くの場合非常に高額で長期使用を前提として作られており、コスト・技術的理由などから、古いまま使われ続けている傾向がある

- 情報セキュリティの三要素(C(機密性)、I(完全性)、A(可用性))のうち、医療では可用性が何よりも重視される傾向があり、相対的に他の2要素への対応がおろそかになりがち

また、昨今の医療情報は、患者のデータだけではなく、IoT等の新技術やサービス等の普及により、様々な端末とつながっている場合があり、攻撃者側からすれば、「カネになるビジネス」として狙われるターゲットとなり得ます。

なお、弊社が2020年8月、国内のIT担当者を対象に実施した「脆弱性管理に関するアンケート」の結果では、医療業界は、情報システム部門を持たず別部門の担当者が兼務している状況が他業種よりも顕著で、かつ、情報システム部門を有する場合もその規模が小さいことが明らかになっています。セキュリティへの対応に十分なリソースを避けないという構造的な問題も、攻撃者を引き付ける一因といえるでしょう。

【参考情報】

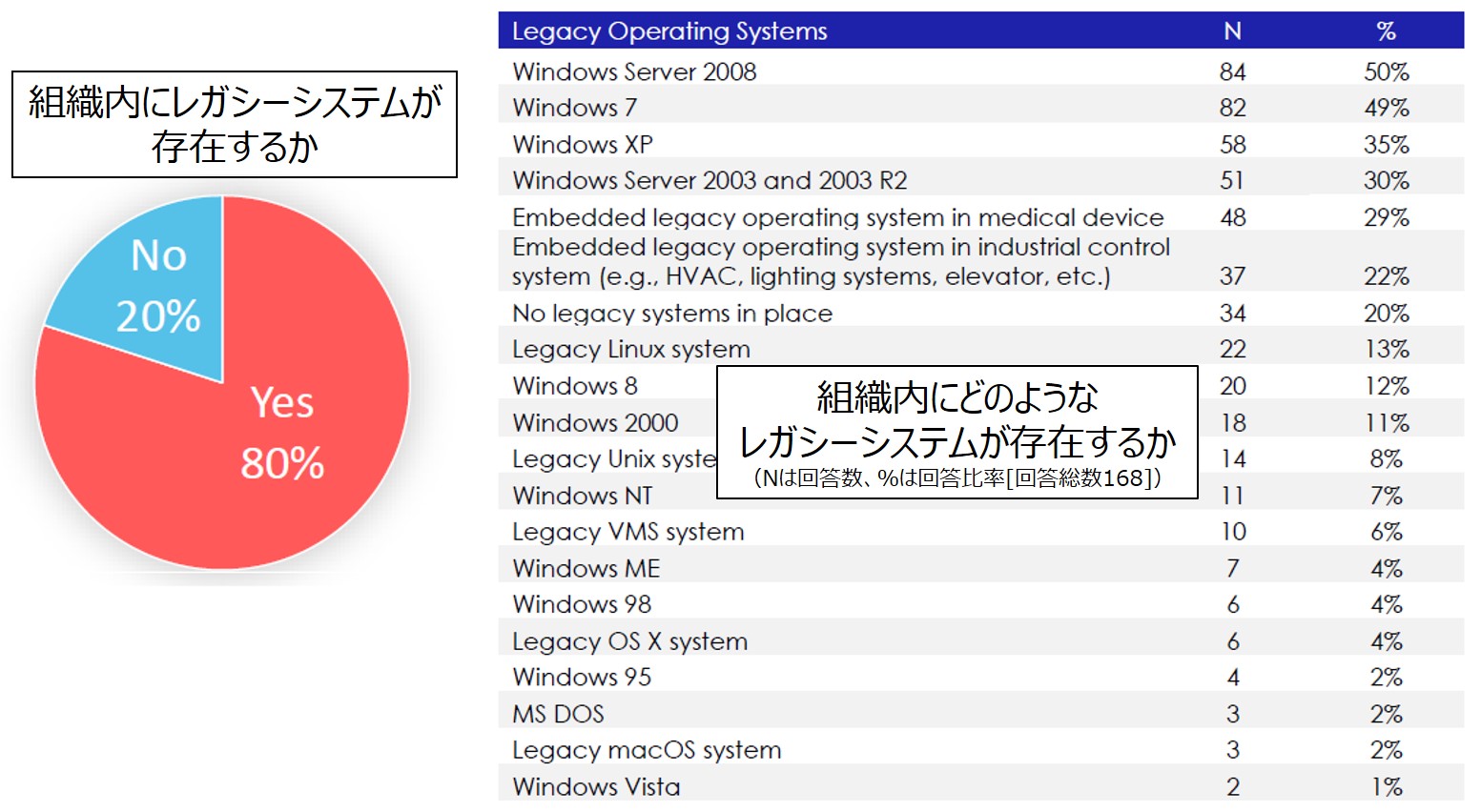

医療機関では古いシステムが使われ続けている傾向が強い

新型コロナウイルス感染症拡大に伴い利用が急増しているG SuiteやMicrosoft 365については、セキュリティのチェックリストや推奨設定例が公開されていますので、以下にご紹介します。古いシステムが使われ続けているという傾向に関し、医療システムに関する世界最大規模の業界団体HIMSS(Healthcare Information and Management Systems Society)による年次調査の結果を紹介しましょう(下図)。 組織内で何らかの旧式化したシステム(レガシーシステム)を使っている、という回答は、2020年において8割に達しています。最も多いのはWindows Server 2008で50%の組織に存在、昨年サポートが終了したWindows 7は49%、さらに前の世代のWindows XPは35%です。この業界が攻撃者に特に好まれることに納得する結果といえないでしょうか。

出典:https://www.himss.org/sites/hde/files/media/file/2020/11/16/2020_himss_cybersecurity_survey_final.pdf

なお、身代金目的とは異なりますが、このパンデミック下、ワクチン開発競争を背景に研究情報を狙った国家ぐるみのサイバー攻撃が活発化しているという点も、医療機関に対する攻撃増加の追い風になっているとみられます。

ランサムウェア攻撃の変貌2020

従来のランサムウェアでは、ウイルスを添付したメールのばらまき、悪意あるWebページへの誘導などにより、不特定多数を対象に広範な攻撃を行うことで身代金獲得を狙う、というやり方が主流でした。現在も依然としてそうした形の攻撃は存在しますが、前述のように、「より確実に、より高額の」身代金を獲得することを狙った変化が目につきます。最近のランサムウェアの特徴として指摘されているのは主に次の2点です。

人手による攻撃 ‐標的を定めて周到に準備‐

ランサムウェアを自動化されたやり方で幅広くばらまくのではなく、特定の組織を標的にして手動で侵入を試み、侵入成功後はネットワーク内に潜伏してさまざまな活動を行い、攻撃の成果を最大化することを狙います。こうした人手による攻撃には、APT(Advanced Persistent Threat:持続的標的型攻撃)との類似点が多く、その結果、ランサムウェア攻撃への対策にはAPTと同水準の取り組みが求められるようになっています。

二重の脅迫 ‐より悪質なやり方で被害者を追い詰める‐

「身代金を払え」という脅迫に加え、「身代金を支払わないと機密データを公開するぞ」という脅迫を重ねて行い、支払いを迫ります。実際にデータを公開されてしまったという事例が複数確認されているほか、データが破壊されてしまったケースも出ており、攻撃を受けた場合のダメージの大規模化、深刻化がみられます。 現在、こうした特徴を持つ新しいタイプのランサムウェアがいくつも生み出され、世界各地で猛威を振るっているのです。詳細については「変貌するランサムウェア、いま何が脅威か‐2020年最新動向‐」にまとめていますので、ぜひこちらもあわせてご覧ください。

ランサムウェア対策への取り組み ‐医療情報システムに関するガイドライン‐

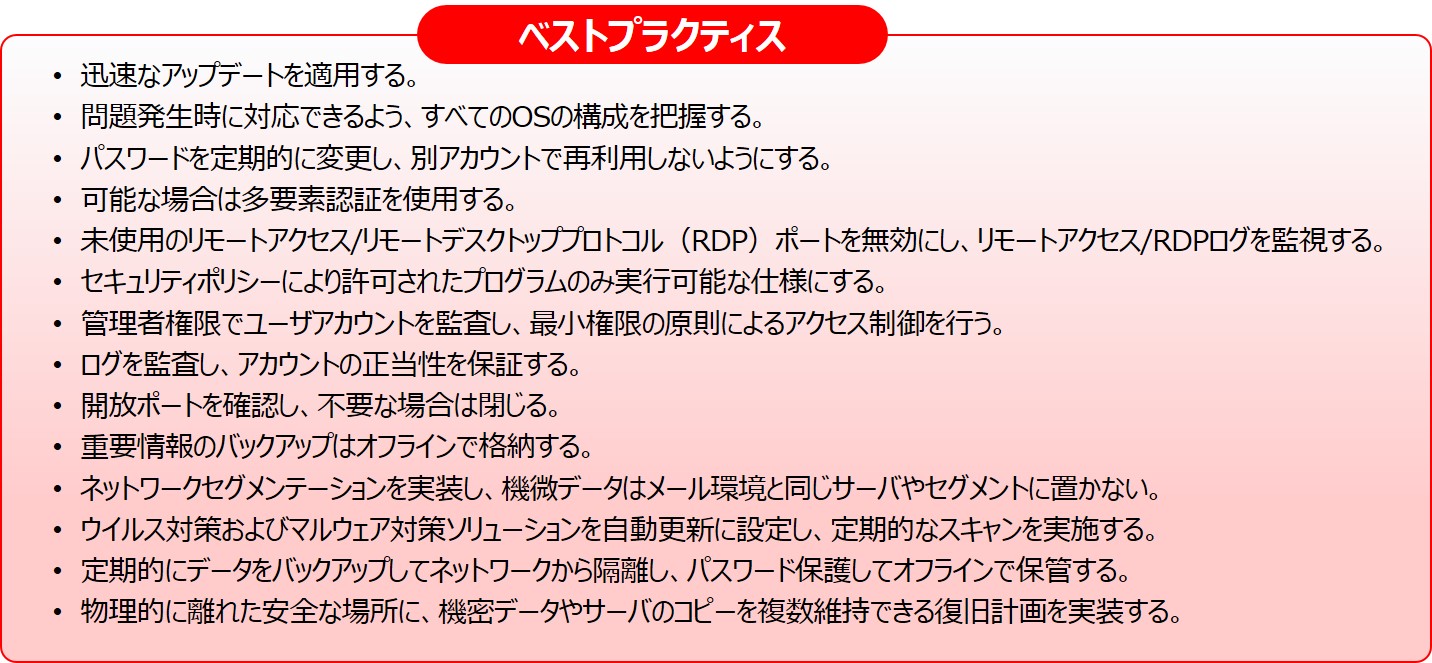

先に触れたとおり、ランサムウェア攻撃の活発化を受け、米CISA、FBI、米保健福祉省はセキュリティ勧告「Ransomware Activity Targeting the Healthcare and Public Health Sector」を公表しました。同勧告では、各種ランサムウェアの分析結果を踏まえ、下記のようなベストプラクティスを提示しています。

図:ネットワークセキュリティ・ランサムウェア対策に関するベストプラクティス

こうしたベストプラクティスを遂行するうえで重要なのが、ステークホルダー間の効果的な連携です。医療機関では、部門や職務によって異なる企業の製品やサービスが用いられており、システム連携はしばしば複雑です。いま、医療業界が攻撃者の明確な標的となる中、医療機関、および医療機関向けにサービスや製品を提供する事業者は、自らの責任範囲を理解したうえで、これまで以上に緊密な連携を図り、システムのセキュリティ強化に取り組んでいく必要があります。

なお、日本においては、医療情報システムの安全管理に関し、技術・制度的な動向を踏まえてガイドラインの継続的な策定・更新が行われており、現時点で医療機関、事業者のそれぞれを対象とした下記2種が提示されています。責任分界点の考え方や合意形成の考え方など、連携をより効果的にするための課題も取り上げられており、目を通しておきたい資料です。

表2:医療情報システムの安全管理に関するガイドライン

| 1) | 厚生労働省 「医療情報システムの安全管理に関するガイドライン」(第5版、2017年5月) |

|

| 2) | 経産省・総務省 「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」(2020年8月) |

|

APTと同水準の対策を立て、全方位での備えを

繰り返しになりますが、現在活発化しているランサムウェア攻撃の手口は高度かつ執拗です。守る側には、従来よりも踏み込んだ、APTと同水準の対策が求められます。そこで鍵になるのは、「侵入される」「感染する」ことを前提とした取り組みです。想定される被害範囲をあらかじめ洗い出し、優先順位をつけて対策をとりまとめていくことで、万一攻撃を受けた場合でもその被害を最小化することが可能になります。

なお、こうした対策を立てるにあたっては、セキュリティ専門企業が提供しているサービスもうまく活用しましょう。たとえば、想定される被害範囲を把握する際は、システムへの擬似攻撃等をメニューに含んだサービスを利用すると、精度もスピードも高められるでしょう。 激化するランサムウェア攻撃から医療システムを守るため、医療機関、関連事業者をはじめとするステークホルダーが連携し、全方位的なセキュリティに取り組むこと。それは、日々現場で闘う医療者を支えるための社会的ミッションともいえるでしょう。

Security Report TOPに戻る

TOP-更新情報に戻る