Security NEWS TOPに戻る

バックナンバー TOPに戻る

本シリーズでは、「ソーシャルエンジニアリング最前線」として、2025年6月現在のフィッシングに代表されるソーシャルエンジニアリングに関する動向と企業・個人が取れる対策をまとめます。第2回はつい先日まで世間を騒がせていたフィッシングメールに関する考察と、メールに含まれるリンクに関する考察、個人でとれる対策をお届けします。

人の認知機能とフィッシングメール

第1回の記事にも書いた通り、ソーシャルエンジニアリング攻撃を仕掛けてくる犯罪者は人間の認知機能をついたフィッシングメールを送ってきます。今回は2025年春に問題となった証券口座不正アクセス・取引事件のときに送られてきた一つのフィッシングメールを例に挙げて解説します。

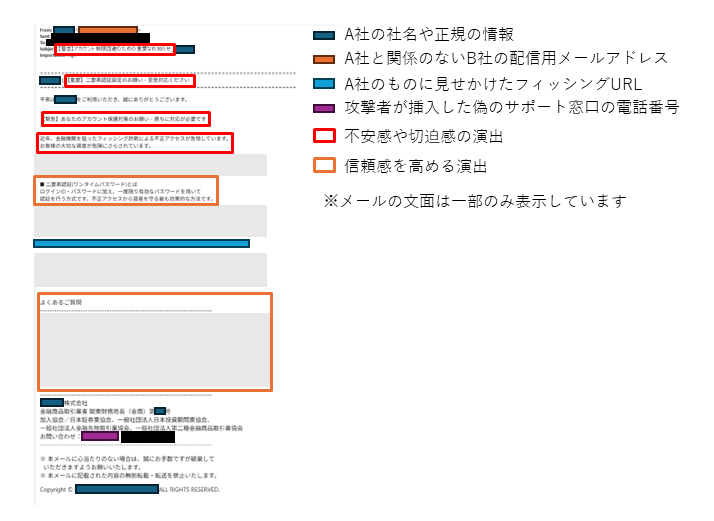

例からわかるポイントは以下の通りです。

- A社からのメールを装うことで信頼感を上げようと試みている

A社は著名な証券会社なため、信頼を獲得し、メールの内容を信じ込ませる(=説得)のに重要な要素となっています - A社からのメールであることを冒頭で繰り返すことで、アンカリング効果(最初に提示された情報が以下に正しいか思いこませる効果)を狙っている

不安感や切迫感を所々で煽ることで認知機能の低下を促します。ここまでで肯定的にフィッシングメールを受け取る被害者に対して、ダメ押しで「よくある質問」を記載することで、確認バイアスを用いて最後の一押しをします

フィッシングメールに潜む危険:スマホでは見抜けない偽装手法とは

さて、例の中には3カ所、明らかにA社を騙ったものであることがわかる箇所があります。

- 送信元の名称は A 社なのに、B 社の送信専用メールアドレスが送信元として使用されている点

これはパソコンで閲覧した場合にはすぐにフィッシングだとわかる一つのポイントですが、スマートフォンでは送信元の名称しか表示できないでしょう - A社の正規のURLに見せかけた偽URL

スマートフォンの性質上、タップしてブラウザで開かない限りURLを確認することはできません。ブラウザで開いた場合でも攻撃者の用意した正規サイトにそっくりなログイン画面か、正規サイトのログイン画面そのものが表示されます - A社の問合せ電話番号を装ったフリーダイヤル

スマートフォンの場合、ここまでたどり着くのに何回もスワイプする必要があります。ここまでの内容を信じてしまった場合、フリーダイヤルの番号が異なることに気づくことは難しいのではないでしょうか

メールヘッダ情報で見抜くフィッシングメール

この他にもスマートフォンで確認するのが難しいフィッシングメールの正体に関連する情報があります。それはメールのヘッダ情報です。先ほど例に挙げたメールのヘッダ情報はこちらです。

Dmarc-SenderPolicy: reject

Authentication-Results-Original: (メールサービス); spf=pass

smtp.mailfrom=admin@(攻撃者が利用するドメイン); dkim=none header.d= header.b=; dmarc=fail

header.from=(B社のドメイン)

攻撃者が利用するドメインはトップレベルドメインの時点で B 社のドメインと異なるドメイン、つまりなりすましを行っていることがわかります。詳しく説明すると、下記のようになります。

- Dmarc-SenderPolicy: reject

B社のDMARCレコード上、なりすましを拒否するよう指定されていることを明示 - Authentication-Results-Original: (メールサービス); spf=pass

攻撃者のドメインのSPFレコードが参照され、PASSしている - dkim=none header.d= header.n=

攻撃者側にDKIMの署名がない - DMARC= fail header.from(B 社のドメイン)

B社のDMARC レコードに問題があるわけではなく、DMARCポリシーを参照したうえでなりすましなのでfail

【用語解説】

DMARC(Domain-based Message Authentication, Reporting, and Conformance)…メールソフトで表示されるメールアドレスで検証する技術の一つ。日本国内は導入が滞っている組織が多い

SPF(Sender Policy Framework)…送信ドメイン認証の一つ。正規のサーバ/IPアドレスからの送信かどうかを検証するもの。ただし一部のなりすまし送信は検出せずPASSしてしまう

DKIM(DomainKeys Identified Mail)…署名対象の情報を検証する認証技術の一つ。ただし署名に使うドメインの指定が可能なため、単体での検証の回避が可能

未だにDMARCの実装が滞っている組織が多い関係で、SPF PASSで受信できるようポリシー設定が行われている場合が多く、これがこのメールの受信につながったとも考えられます。なお、この場合、B社には一切の通信が行われないため、B社でリアルタイムになりすましの悪用(ひいては自社のブランドイメージの毀損)に気付くことは困難です。DMARC認証を実装されている企業のはずなので、あとから「RUAレポート」と呼ばれる認証失敗のレポートでお気付きになるかもしれませんが、おそらく数多くのなりすましの被害に遭われているため、RUAレポートを確認して対策を行うのも非常に難しいのではないかと考えられます。

次に、この攻撃者が使っているインフラを調べてみましょう。攻撃者が利用しているドメインでは評価スコアが検索できないため、送信元のIPアドレスで評価を確認しました。すると、とあるクラウドサービス事業者にたどり着きました。クラウドサービス事業者のインフラ上でWebページなどを公開している場合はWebページのコンテンツからサービスのカテゴリがわかることもありますが、コンテンツはどうやら存在しないようです。Whois 注 1)への登録がないこともわかりました。評価スコアをドメイン名で検索できなかったのはこれが原因でしょう。また、DNS lookup 注 2)も正引き・逆引きともに正しく動作していないことがわかっています。このIPアドレスを通して送信されているメールは27のIPアドレスからのメールのようで、2025年5月は主にゴールデンウィーク明け以降、5月末まで送信があったようですが、2025年6月はどのIPアドレスからもメールが送信されていないようでした。ただし、このIPアドレス群の評価スコアは中立または良好となっているため、攻撃が再開した際に再び悪用される可能性もあります。

ここまででわかったことをまとめると以下の通りです。

- スマートフォンで確認することが難しいメールのヘッダ情報には攻撃者の情報が含まれています

- 一見B社のメールアドレスからの送信のように見えますが、実際はなりすましメールであり、B社がなりすましの悪用に気付くことは困難です

- B社はDMARCの実装を行っている分、ある意味B社も被害者といえるでしょう

- 攻撃者はクラウドサービスを利用することで攻撃インフラの流動性を高めている可能性があります

- 金融庁の2025年6月5日付発表資料では、すでに不正アクセス件数は減少傾向に転じている 注 3)ことから、このIPアドレス群からのフィッシングメールの送信はいったんは止まる可能性が高いと考えられますが、今後の再悪用の可能性は否定できません。

フィッシングメールに使われる偽リンクの見分け方とは

次に本文内のリンクです。本文内のリンクはA社のオンラインサービスのログインページに見せかけたURLになっていますが、実際はC社の偽のログイン画面が表示されるようになっていました。ここで注意が必要なのは以下の2点です。

- 攻撃者は C 社のログイン画面偽装するか、をブラウザ上に表示することができます

- 現状、多くの証券会社が実装しているログイン方法であれば、攻撃者はログイン情報をすべて取得できるようになっています

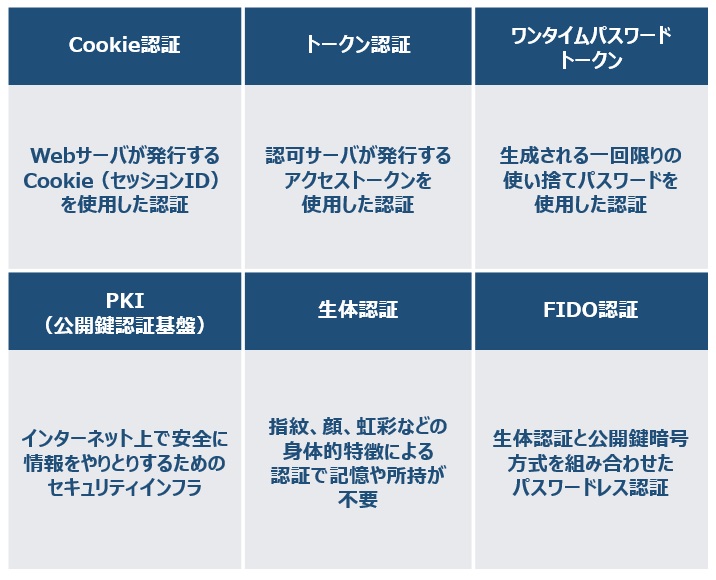

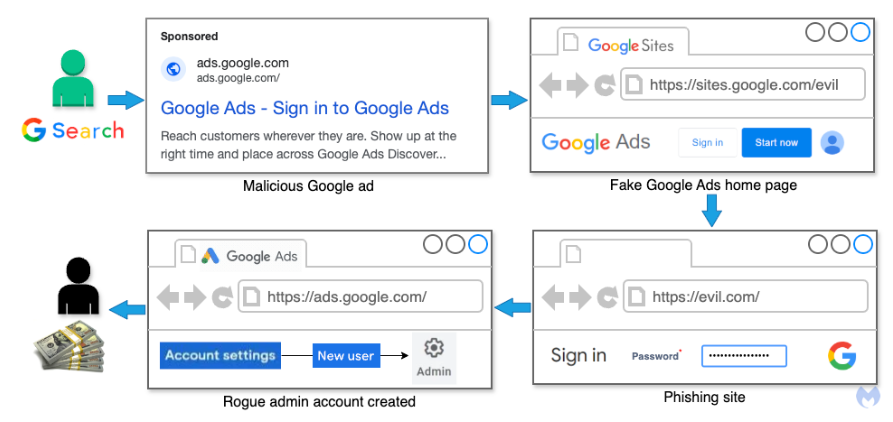

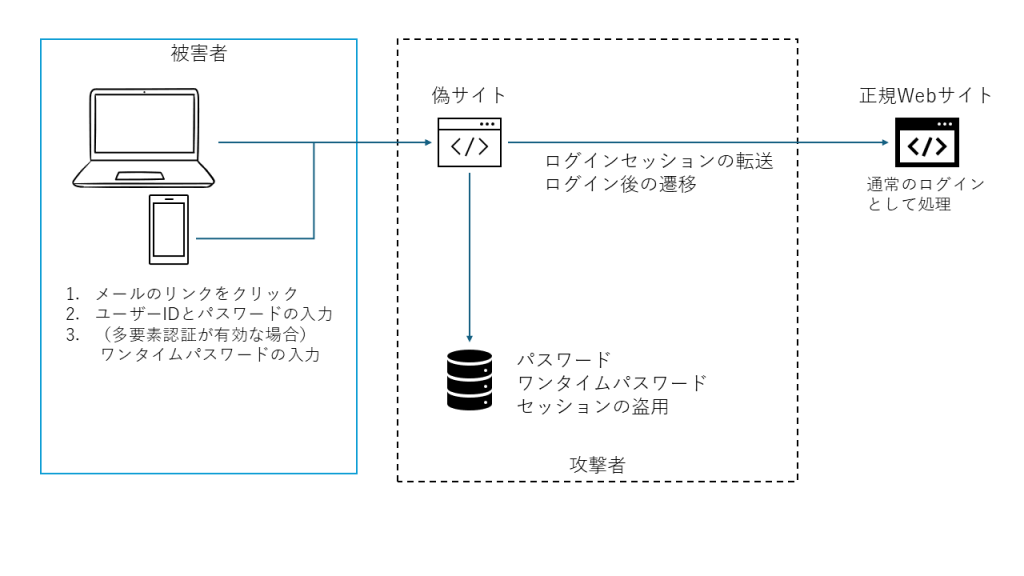

この手法は攻撃者中間攻撃(Attacker in the Middle、略称 AiTM)と呼ばれるもので、パスワードのみの認証はもちろん、多要素認証が有効な場合でもSMSやAuthenticatorアプリの利用であれば、時間ベースのワンタイムパスワード(TOTP)に加えてC社のサービスへのアクセスに使用するセッション情報も盗み取るものです。

攻撃者中間攻撃(AiTM)の仕組み

AiTMは被害者のふりをして C 社のサービスへのアクセスに必要な情報を盗み取ったうえで、不正アクセスを行います。この際、Authenticator アプリや SMS 認証がAiTMに対して脆弱であるのは、認証の成功がセッション情報(セッションクッキーやトークン)に紐づくところにあります。

サービスによってはセッションを盗用されたところで大した被害は出ないケースもありますが、経済的に大きな打撃をユーザにもたらす可能性があるサービスについては、リスク管理の観点からもAiTMに耐性のある認証方式 注 4)注 5)の実装が求められるところです。

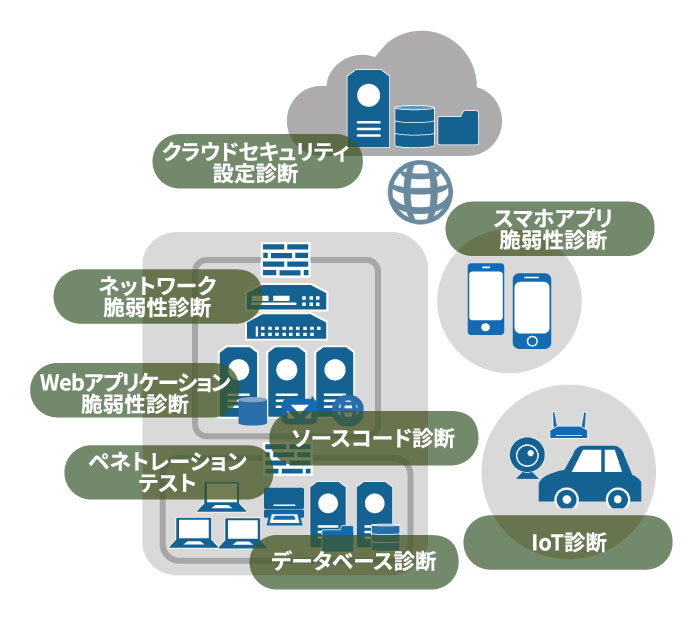

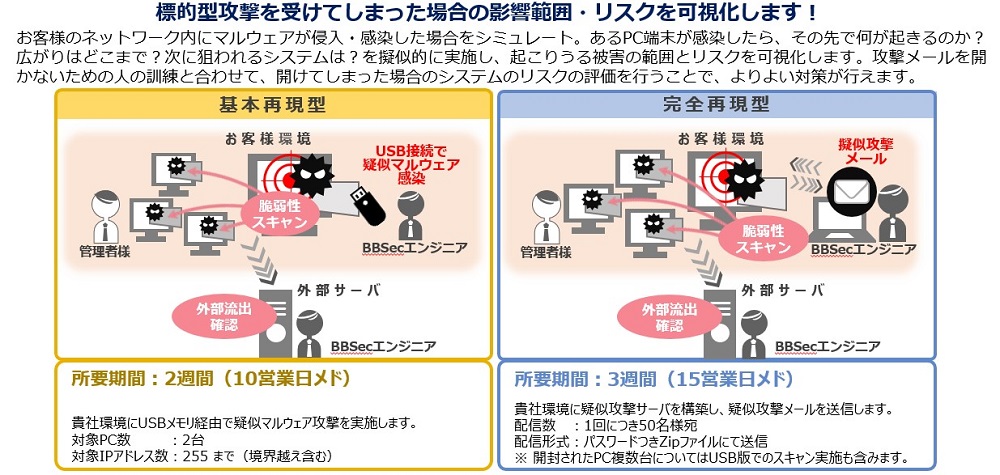

ブロードバンドセキュリティ(BBSec)ではAiTMのモデルをもとにしたペネトレーションテストなども承っています。

今回のケースでは不幸中の幸い?でA社のメールアドレスのなりすましではなくB社のメールアドレスのなりすまし、かつA社のサイトへのAiTMではなくC社のサービスへのAiTMだったため、ログインの前に気付かれたケースも多いのではないかと思います。しかし、A社のログイン画面、A社のメールアドレスのなりすましの場合であれば、最初に提示された情報から信頼度は揺るぐことがなく、多くの人が被害に遭った可能性も高いのではないでしょうか。

フィッシングメールが仕掛けるマルウェア感染のリスク

今回例に挙げたフィッシングメールは偽サイトへの誘導目的のフィッシングメールでしたが、未だにマルウェアのダウンロードを目的としたフィッシングメールも盛んに送られています。マルウェアの展開を目的としている場合、以下の3種類の経路が考えられます 注 6)。

- メールへの添付ファイル経由

- リンク経由

昨今見られるのはオンラインストレージ経由のものやマルバタイジングと呼ばれる悪意ある広告経由のものです - SNSアカウントやGitHubのレポジトリなどの会社外のチャンネル経由

例として北朝鮮を背景とするサイバー攻撃グループ「TraderTraitor」による暗号資産関連事業者へのサイバー攻撃 注 7)が挙げられます

個人でできるフィッシングメールの基本的な対策

フィッシング対策協議会では個人ユーザ向けに日ごろの習慣でフィッシングを回避するよう呼び掛けています 注 8)。

いつもの公式アプリ、いつもの公式サイト(ブックマーク)からのログインを

第1回の記事でも取り上げたように、何よりも効果的な対策は無意識のレベルで安全な行動が習慣となっていることです。ログインをするときは必ず公式アプリ、公式サイト(ブックマーク)からのログインをお願いします。また特に焦っているとき、注意力が落ちているときにはフィッシングメールの罠にかかりやすいので、いったんメールを閉じて処理の手を止めるのが良いでしょう。

―第3回「Non-Human Identities Top 10とは?自動化時代に求められる新しいセキュリティ視点」へ続く―

【連載一覧】

―第1回「ソーシャルエンジニアリングの定義と人という脆弱性」―

―第3回「Non-Human Identities Top 10とは?自動化時代に求められる新しいセキュリティ視点」―

―第4回「企業が行うべきフィッシング対策」」―

【関連記事】

・【重要】楽天証券・SBI 証券をかたるフィッシングメールにご注意!

・IPA 情報セキュリティ10大脅威からみる―注目が高まる犯罪のビジネス化―

・フィッシングとは?巧妙化する手口とその対策

・「情報セキュリティ 10 大脅威」3 年連続ベスト 3 入り、ビジネスメール詐欺を防ぐ手立ては?

注:

1) IP アドレス・ドメイン名などの所有者の検索サービスおよびプロトコルを指します。

2) ドメイン名と IP アドレスを紐づけ得るための DNS サーバへの問合せを行うことを指します。正引き(ドメイン名から IP アドレスを問合せる)と逆引き(IP アドレスからドメイン名を問い合わせる)があります。

3) 金融庁「インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています」(2025年6月6日閲覧),不正取引・不正アクセスに関する統計情報の表を参照

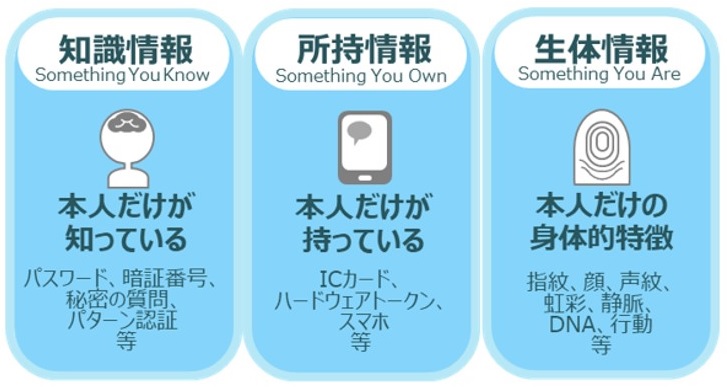

4) 米国NIST「SP 800-63B」では認証のレベルがAAL1から3まで定義されている。NIST「SP800-63」では提供するサービスの内容やリスクといったものと照らし合わせて身元保証・認証・フェデレーションのレベルを選択することが推奨されています。

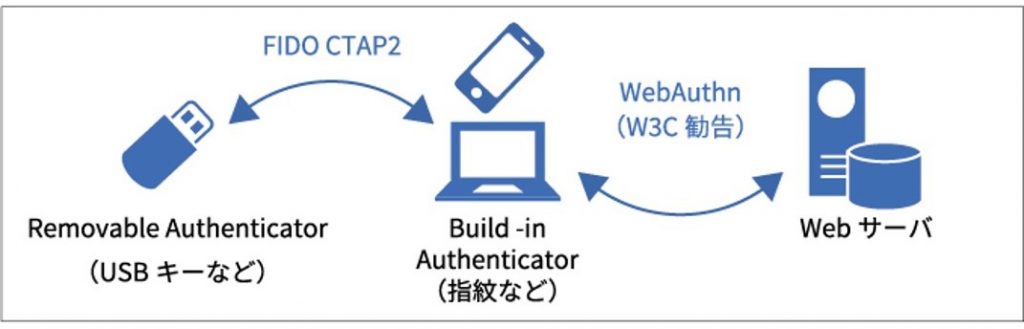

5) 例えばパスキーやFIDO2対応のハードウェアキーのようにWebサイトのドメインと認証デバイスの紐づけにより、偽サイトでのログインが防止されるものを指します。(第3回記事で詳述します。)

6) MITRE&ATTCK,Spearphishing Service,Spearphishing Attachment, Spearphishing Linkを参照。

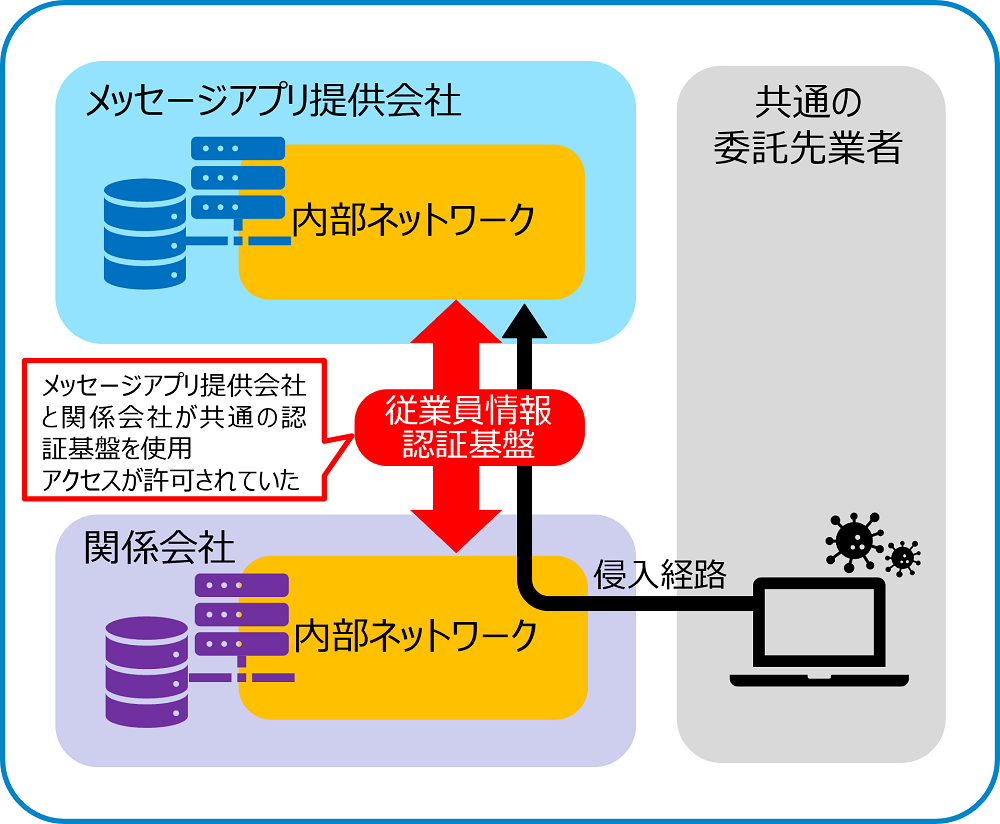

7) 警察庁「北朝鮮を背景とするサイバー攻撃グループ TraderTraitor による暗号資産関連事業者を標的としたサイバー攻撃について」(2024年12月24日公開)株式会社Ginco「当社サービスへのサイバー攻撃に関するご報告」(2025年1月28日公開)

8) フィッシング対策協議会,フィッシングとはより

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「いまWeb担当者が知るべきプライバシー対応と情報セキュリティ-プライバシー保護規制と進化するサイバー攻撃手法への対応-」

「進化するランサムウェア攻撃-国内最新事例から学ぶ!被害を防ぐ実践ポイント10項目を解説-」

「急増するフィッシング攻撃の実態と対策〜企業を守る多層防御とは〜」

最新情報はこちら