不正アクセスとは、アクセス制御機能を持つWebサービスやサーバ等に、正当なアクセス権限を持たない者が侵入する行為、およびそうした侵入を助長する行為を指します。あなたの会社で不正アクセスが生じた場合、その対応を誤ったり、対処が遅れたりすることで、事業への損害、評判の低下といった重大な事態につながる恐れがあります。本稿では、不正アクセスの主な手口を紹介し、被害を防ぐための対策、実際に被害にあってしまった場合の対処方法を解説します。

「不正アクセス」とは

「不正アクセス」と聞くと、本来その権限を持たない者が、サーバや情報システムの内部へ侵入を行う行為をイメージしますが、厳密にどのような行為を指すのかは、1999年に公布(最新改正は2013年)された「不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)」で規定されています。同法では、アクセス制御機能を持つWebサービスやサーバ等に、正当なアクセス権限を持たない者が侵入する行為、およびそうした侵入を助長する行為を指します。

不正アクセス禁止法では、単に他人のIDやパスワード(「識別符号」と呼ばれる)を無許可で使用する行為だけでなく、他の情報を利用してWebサービスやサーバなどのシステム(「特定電子計算機」と定義されている)を操作する行為も「不正」と定義されています。この点には特に留意する必要があります。

また、不正アクセスを助長する行為としてID・パスワードの不正取得が禁じられているほか、

ID・パスワードの不正な保管行為も同法に抵触します。違反した場合は、3年以下の懲役又は100万円以下の罰金が処せられます。

「不正アクセス禁止法」の定義とリスク

なお、不正アクセス禁止法の定義に関しては、アクセスが事前の「承諾」を得ていなければ、

その行為は不正とみなされる点にも注意が必要です。例えば、システムのセキュリティ診断において、株式会社ブロードバンドセキュリティが運営するSQAT.jpは、Webアプリケーションや社内ネットワークの脆弱性診断やペネトレーションテストを行う際、システムを管理する企業からアクセスに対する承諾をいただいたうえで実施しています。

脆弱性診断やペネトレーションテストを行うツールは多数存在しており、だれでも無料で利用すること可能です。しかし、これらのツールの使用には慎重になる必要があります。もしもセキュリティ診断ツールを事前承諾なしに他社のシステムに使用した場合、たとえそれが善意に基づくものであったとしても、不正アクセス禁止法に抵触する可能性があり、刑事罰の対象となることがあります。

万が一あなたの会社の技術者が、運用管理や保守、攻撃耐性の確認等の目的で他社のシステムを対象に、セキュリティ診断ツールを使用している場合には、適切な手続きを踏む必要があることを理解することが重要です。

不正アクセスの手口と被害例

では、そもそも悪意を持った、攻撃者による不正アクセスの手口にはどのようなものがあるのでしょう。典型的なのは、「盗んだIDとパスワード、あるいは推測したパスワードを使って、システムに不正にログインする」というものです。ID・パスワードの組み合わせを総当り的に試してログインを図る「ブルートフォース攻撃」、辞書にある語句を利用する「辞書攻撃」、不正に入手したログイン情報を利用する「パスワードリスト攻撃」などが知られています。

中でも近年特に話題を集めているのは「パスワードリスト攻撃」です。背景には、数十万~数億件規模のID・パスワードがセットで売買されていたり、インターネット上に公開されていたりする事態があちこちで確認されており、攻撃者が不正アクセスのための情報を容易に手に入れやすくなっている状況があります。また、もし複数のシステムに対して同じID・パスワードが使いまわされている場合、1件の情報を入手することで複数のシステムへのログインが可能になるという点も、攻撃者を引き付けています。

この2020年8月には、日本企業約40社において、VPN(Virtual Private Network)のID・パスワードが盗まれ、インターネットに公開されるという事件が発生しました。VPNは、本来、セキュリティを確保したうえで企業ネットワークへアクセスするために使われる「安全性の高い入口」です。そこにログインするためのID・パスワードが盗まれることが極めて大きな被害につながり得ること、裏を返せば、攻撃者にとって極めて大きな利得につながり得ることは、論をまたないでしょう。

もちろん、不正アクセスのための攻撃は、ID・パスワードを狙ったものだけではありません。ID・パスワードの入手につながる脆弱性も格好の標的になります。例えば、Webアプリケーションや公開Webサーバの脆弱性はその最たるものです。攻撃者はしばしばSQLインジェクションの脆弱性、クロスサイトスクリプティングの脆弱性などを悪用して個人情報を不正に入手し、ID・パスワードを特定してシステムへの侵入を試みます。

ID・パスワードの保護に加え、結果としてID・パスワードの特定につながる脆弱性を放置しないことが、不正アクセスを防ぐためには最重要といえるでしょう。

不正アクセスされたかどうか調べる方法 警告とサイン

「あなたの会社が不正アクセスされています」などの警告は、突然きます。

実際に不正アクセスが行われた場合でも、自社内では気づくことは少なく、外部からの警告によって初めて認識する場合が多いです。例えば、クレジットカード情報が盗まれた場合、カード会社から直接情報漏えいや不正利用の兆候がある等の連絡がきます。また、サイバー犯罪の捜査過程で、あなたの会社に不正アクセスが行われていることが発覚した場合、さらには、それが他の会社での被害につながっていることが発覚した場合には、警察やセキュリティ事故発生時の調整を行う機関など(一般社団法人 JPCERT コーディネーションセンター等)から連絡がくることもあります。

なお、サイバー攻撃が起こることを想定した組織体制がない場合、やってきた連絡が正当なものであるかの判断自体がつかない場合もあるかもしれません。実在する機関を装い、虚偽の不正アクセス事案を連絡する犯罪が発生する可能性も想定し、連絡の真偽は必ず確認するようにしましょう。

不正アクセスされたらすぐにとるべき対応

以前の記事「情報漏えいの原因と予防するための対策」では、「情報漏えい事故の報告書と収束までの流れ」として、事故発生時の報告書作成の注意点について解説しました。今回は、不正アクセスされた直後の対応や、真相究明を行う社内の組織体制構築でのポイントをご紹介します。

不正アクセス事故対応のチーム作り

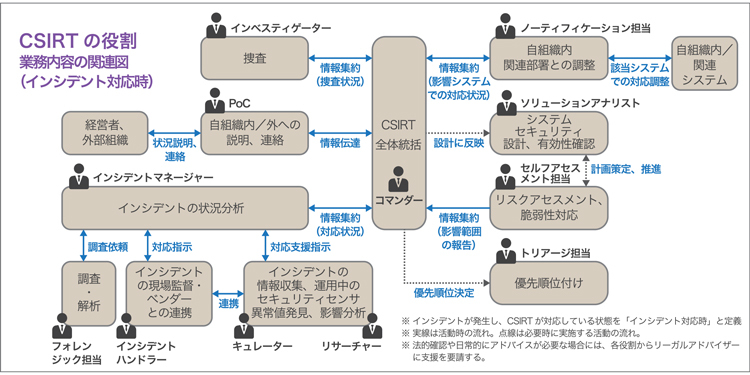

セキュリティ事故対応を行う専門部署であるCSIRTが社内にない場合は、事故対応チームを速やかに組織しなければなりません。どのような編成を想定すべきか、参考として、モデル的な図解を下記に示します。

https://www.nca.gr.jp/activity/imgs/recruit-hr20170313.pdf より当社作成

もちろん、セキュリティ専門企業でない限り、ほとんどの組織にとってはここまでの編成をとることは合理的とはいえません。既存の組織・人員の状況に応じて、下記のような事項をポイントにチームを編成し、自組織の業種業態、慣習、人材、文化等を踏まえながら継続的にチームの発展・強化に取り組むことをお勧めします。

- CSIRTがインシデント発生時における最終判断(システム停止も含む)までを担う場合は、責任を担う経営陣を参画させる。

- 現体制におけるキーマンを特定し、そのキーマンを必ずメンバーに加える。

- 現体制で実施できている役割がないか確認する(「実施できている役割は踏襲する」という判断も重要)。

- 技術的な知識、経験、人材を持たない場合は、最低限CSIRTに必要な機能(=有事の報告、伝達を的確に行い、意思決定者へ早期伝達すること)を有する、「コーディネーション機能に重点を置いたCSIRT」を目指す。

取引先、関係者、個人情報保護委員会への連絡

あなたの会社のステークホルダーに対して、現時点で判明している事故の事実関係を連絡します。規制業種の場合は所轄官庁への報告義務があります。なお、個人情報保護法では、個人情報漏えい等の場合、本人通知や監督官庁への報告を努力義務としていますが、2022年に施行予定の改正個人情報保護法では一定範囲においてこれが義務化されるため注意が必要です。

不正アクセスの原因究明

続いて取り組むべきは、原因究明です。不正アクセスを受けた場合、侵入経路の特定や証拠保全などは自社でどこまで可能なのでしょう。監視やSOC(セキュリティオペレーションセンター)サービスの契約などによって保存してあるログを解析可能な場合、「不正アクセスの発端と展開過程がわかるから、自経路の解析や被害範囲の特定もできる」と考えてしまうかもしれません。しかし、火事場のように混乱する事故発生直後は、日頃から備えをしていた企業ですら、一刻を争う状況下で解析すべき情報の膨大さに圧倒されるものです。また、刑事事件として告発を行う場合や損害賠償請求を行う場合には証拠保全が必要となりますが、混乱し、慣れない状況下で証拠保全を念頭に調査や対応を行うのは大きな負荷となります。

さらに、「サイバー攻撃を行う5つの主体と5つの目的」で解説した「APT攻撃」が行われるケースも想定しておく必要があります。APTでは、侵入の痕跡を消されることが少なくなく、そのような場合、侵入経路の特定や証拠保存は難しくなります。しかし、日々ログの収集を行っていたとしたら、その痕跡からデジタルフォレンジックを実施することが可能です。

不正アクセス防止のための日常的なセキュリティ対策

日頃からWebサービスやサーバのセキュリティ強化に取り組むことで、不正アクセスの発生を抑え、万が一不正アクセスが発生した場合にも早期あるいは即時に把握することが可能になります。

例えば、サーバに対するアクセスログを収集・保存し、同一IPからの複数回ログインに対するアラートをルール化する等の設定をしておくことで、誰かが不正ログインを行っていることを早期に知り、ブロックするなどの対処を行えるようになります。

不正アクセス対策としてのセキュリティ企業との連携

不正アクセス事故に備えるためには、日常的なアクセスログの収集や分析、SOCサービスの契約、さらにはCSIRT組織の設置など、日頃からの備えが重要です。不正アクセスを未然に防ぐと同時に、万一発生した場合の対応力を高める役割を果たします。

そして、もう一つ有効な取り組みは、信頼できるセキュリティ企業との関係構築です。「かかりつけ医」のセキュリティ企業を持つことは、事故発生時に迅速かつ効果的に対応できる可能性があります。それまで取引が一度もなかったセキュリティ企業に、事故が発生した際に初めて調査や対応を依頼したとしたらどうでしょう。社内のネットワーク構成、稼働するサービス、重要情報がどこにどれだけあるのか、関係会社や取引先の情報などを一から説明する必要が生じ、対応に時間がかかってしまいます。わずかな時間も惜しまれるインシデント対応の現場では大きなリスクとなります。

脆弱性診断やインシデント対応などのセキュリティサービスを提供する企業に依頼をする際には、その企業が単に技術力があるかどうかだけでなく、信頼できる企業かどうか、いざというときにサポートしてくれるかどうかを慎重に考慮して選ぶことが重要です。提供サービス体制も幅広く調べたうえで、長期的な観点から利用を検討することをおすすめします。

サイバーインシデント緊急対応

突然の大規模攻撃や情報漏えいの懸念等、緊急事態もしくはその可能性が発生した場合は、BBSecにご相談ください。セキュリティのスペシャリストが、御社システムの状況把握、防御、そして事後対策をトータルにサポートさせていただきます。

まとめ

- 不正アクセスとは、アクセス制御機能を持つWebサービスやサーバ等に、正当なアクセス権限を持たない者が侵入する行為、およびそうした侵入を助長する行為を指します。不正アクセス禁止法の違反者は、3年以下の懲役又は100万円以下の罰金に処せられます。

- たとえ悪意がなくても、セキュリティ診断ツールなどを使用することで不正アクセス禁止法に抵触することがあります。

- ID・パスワードの管理だけでなくWebアプリケーションやサーバの脆弱性管理も重要です。

- 不正アクセスが実際に起こってしまったら、早急に対応チームを組織し、ステークホルダーへの連絡や原因究明を行います。

- いざ不正アクセス事故が起きたときの対応力を高めるには、日頃からのアクセスログ収集や分析、SOCサービスの契約、CSIRT組織の設置、「かかりつけ」セキュリティ企業との関係構築などが有効です。

Security Report TOPに戻る

TOP-更新情報に戻る