クラウドサービスを利用する企業は約7割を超え、いまやITビジネス環境に欠かせない存在です。AWS、Azure、GCPなどのクラウドサービスの代表例と、クラウド導入のメリットと不安、クラウドセキュリティを担保する方法を解説します。

日本の各企業でも、クラウドサービス(クラウド)の利用はさらに進み、オンラインによるコミュニケーションやデータ共有、迅速なシステム構築などに活用されています。 しかし、ハードウェアを自社内やデータセンター等の設備内に設置する「オンプレミス」と比べ、セキュリティに対する漠然とした不安の声もあります。導入担当者やセキュリティ担当者は、クラウドセキュリティを確保していく必要があります。

この記事では、企業で活用されているクラウドサービスを例示しながら、「クラウド」「SaaS」「PaaS」「IaaS」「オンプレミス」などクラウド関連の用語を解説します。またクラウドサービスのメリットや不安点を挙げた上で、最後にクラウドセキュリティについて論じます。

クラウドサービスとは

クラウドサービスとは、ソフトウェアやサーバ、インフラなどを製品としてではなくサービスとしてクラウド事業者が提供するものです。これまでのソフトウェアやサーバの調達と異なり、利用者はサブスクリプション形式で利用料を支払い、クラウド上にあるリソースをサービスとして利用します。

クラウド(cloud)という名称は、ネットワークの模式図上で雲のような形状で示されるところからきました。ひとつの雲で表されますが、実際には複数のサーバ機器やネットワーク機器で構成され、サーバにはサービスに必要なソフトウェアが導入されています。

サーバを事業所内に設置するような利用形態「オンプレミス」という用語は、「クラウド」の対義語のように使われていますが、英語のon-premiseの本来の意味合いは「敷地内の」というものです。

なおクラウドサービスを分類すると、3つの主要サービスがあります。具体的なイメージを掴めるよう、法人で幅広く使われているクラウドサービスを挙げながら紹介します。

SaaS(Software as a Service、サース、サーズ)

Gmail(Webメール)、Microsoft Office 365(オフィスソフト)、Dropbox(ストレージ)、Slack(チャット)などのサービスがあります。一般ユーザが使用するアプリケーションをサービスとして提供します。

IaaS(Infrastructure as a Service、アイアース、イアース)

利用者が選択したスペックやOSに合わせた、仮想的なマシン(インフラ)を提供します。利用者側で必要なアプリケーションをさらにインストールするなどして、用途に合わせてカスタマイズできます。

たとえばWebサービスを顧客に展開するときに、Webサーバとして活用するケースがあります。Amazon Elastic Compute Cloud(Amazon EC2)、Azure Virtual Machines、Google Compute Engine(GCP)といったサービスがあります。

PaaS(Platform as a Service、パース)

IaaSが提供する仮想マシンに加え、上位のミドルウェアを含め提供するプラットフォームがPaaSです。さまざまなサービスがありますが、たとえばAWSのAmazon Relational Database Service(Amazon RDS)では、主要なリレーショナルデータベース(RDB)をサポートします。また、GCPのGoogle App Engine(GAE)は、JavaやPythonなどで開発したアプリケーションをGCPのインフラ上で簡単にデプロイ、管理できるようになっています。

CaaS(Container as a Service、カース)

コンテナ技術を用いると、例えば開発用、本番用といった異なるサーバやOS間で同一の環境を持ち運べるなど、効率的なアプリケーション開発が実現できますが、複数のコンテナを組み合わせた大規模な環境では、それらを運用、管理するのに手間がかかります。CaaSは、複数のコンテナ利用に必要なオーケストレーション機能(管理/サポートする機能)を多数提供し、開発業務のさらなる効率向上を可能にします。代表的な例には、Docker、GKE(Google Kubernetes Engine)、Amazon ECS(Elastic Container Service)、VMware PKSなどのサービスがあります。

なお企業向けのクラウドセキュリティの議論はIaaSやPaaSを対象にしたものが中心です。これは、SaaSのセキュリティ管理は、クラウド事業者とサービサーが担うため、企業側で対応する余地があまりないためです。この記事でも、特に断りのない限りIaaSやPaaSを念頭に説明を進めていきます。

日本政府もAWSを導入!クラウドを利用する日本企業は7割に

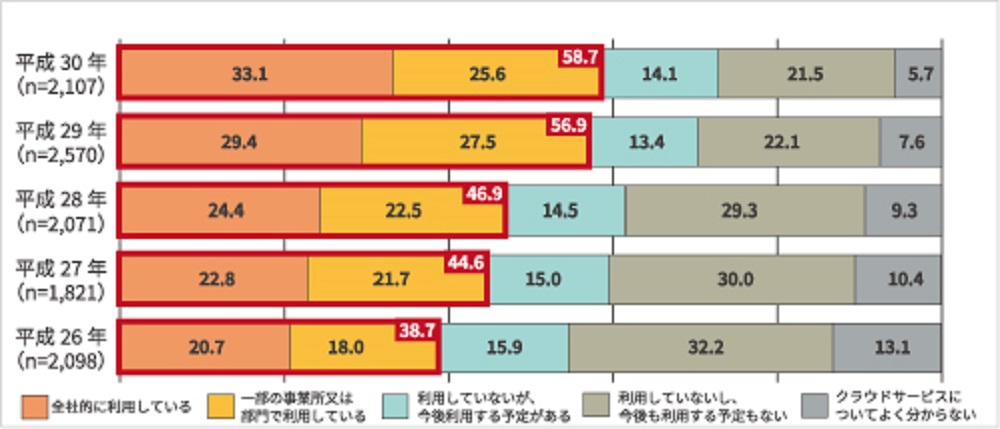

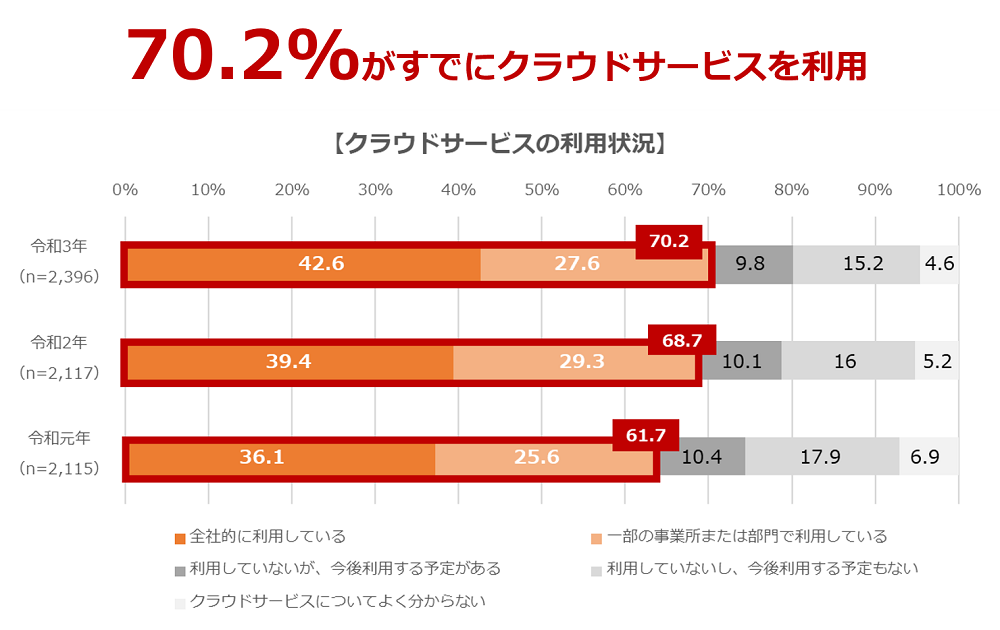

2020年2月、政府が「政府共通プラットフォーム」にAWSを利用する 方針であることを発表しました。政府が採用を決める前から、企業でもクラウド利用が広がっています。以下は、総務省の通信利用動向調査の結果です。クラウドを全社的または一部の部門で活用する日本企業は毎年増え続け、2021年では70.2%に上っています。

国内におけるクラウドサービス利用状況

総務省「令和3年通信利用動向調査」企業編

総務省「平成30年通信利用動向調査の結果」(令和元年5月31日公表)

クラウドサービス導入のメリット

ピーク性能に合わせて購入するのが一般的なオンプレミスと比べ、クラウドでは必要な時に必要なスペックで サーバやソフトウェアの契約を行うことが可能です。

1.どこからでもアクセスできる

WebメールやオンラインストレージといったSaaSを利用している場合、どこにいてもインターネットがあればアクセスできます。

2.負荷に応じて動的にシステム変更可能

アクセスの増減に合わせて、Webの管理ツールを操作するだけで、サーバを追加したり削減したりできます。オンプレミスと比べ、変更にかかる時間を大幅に短縮できます。 TVで取り上げられた場合などに発生する、突発的なアクセス増にも柔軟に対応可能です。

3.開発者が多くどんどん便利になっている

利用が急拡大しているグローバル規模のクラウド事業者は、世界中から優秀な開発者を集めており、次々と機能追加が行われています。

クラウドサービスに対する4つの不安

1.情報漏えいリスク

どこからでもアクセスできて便利な反面、オンプレミス環境のように手元に情報を保持していない分、漠然とした不安や、攻撃対象になりやすいのではないかといった懸念があります。こうした懸念に応えるセキュリティ対策については後述します。

2.システム稼働率や法規制対応

クリティカルなサービスを提供する企業では、稼働率などを保証するSLA(Service Level Agreement)や、冗長構成を必要とする場合があります。また、クラウドサービスの利用にあたり、社内の基準やコンプライアンス、業界基準、国内法に準拠している必要があります。

これらの不安に対応して、AWSなど大手のクラウドサービスではSLAや第三者機関から取得した認証など、各種基準への対応状況を公表しています。

3.従量課金による費用変動

クラウドサービスの課金体系には、月額・日額の固定料金制もあれば、従量課金制もあります。利用形態によっては、オンプレミス環境を用意したほうが安価な場合もあります。システム利用計画を建ててから契約しましょう。

4.カスタマイズやベンダーのサポート体制

クラウド事業者は複数の顧客に共通のサービスを提供することで。オンプレミス環境と同様のカスタマイズやサポートは望めない場合もあります。

クラウドセキュリティ要件のガイドライン

クラウドサービス提供者側のセキュリティ要件として、たとえば総務省では「クラウドサービス提供における情報セキュリティ対策ガイドライン」を提供しています。

クラウド事業者は施設の物理セキュリティや、ネットワークなどのインフラのセキュリティに責任を持ちますが、利用者側にもネットワーク周りの設定や管理アカウントの管理などの対策が求められます。

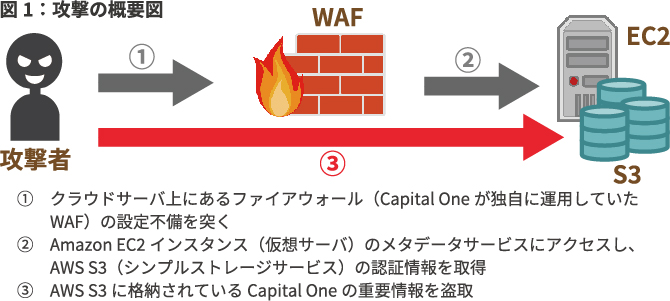

クラウドの設定ミスに起因する事故

AWSに置かれていた、米ウォールストリートジャーナル紙の購読者名簿220万人分が、第三者による閲覧が可能な状態になっているという事故がありました。これは、利用者側の設定ミスに起因するものです。

オンプレミス環境ではサーバを直接操作する人は限られており、サーバルームの入退室記録簿等々、事故が起こらないようにさまざまなルールや、それを守る体制がありました。しかしクラウドでは、前述したようにどこからでもアクセスして、Web管理ツールで簡単にシステムを変更できるという利点が、逆に事故につながる場合があります。

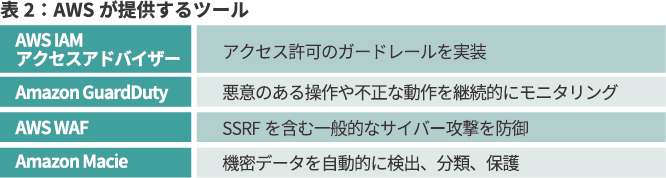

クラウドセキュリティ対策の方法は?

ひとつは、クラウドサービスの設定に関わるベストプラクティス集を利用する方法です。各クラウドベンダーから公開されており、日本語版も用意されています。CISベンチマークという第三者機関が開発したセキュリティに関するガイドラインもあります。ただし、網羅性が高く項目も多いため、必要な項目を探すには時間がかかる場合もあります。

もうひとつは、クラウドの設定にセキュリティ上の問題がないか診断するツールを利用する方法です。実用するには一定の習熟が必要で、たとえば出力された多数の脆弱なポイントについて、どこを優先して対処していくかの判断が求められます。セキュリティ企業が提供する診断サービスを利用する方法もあります。パブリッククラウドの設定にリスクがないか専門家が診断します。

まとめ

・クラウドのセキュリティは、クラウドサービスの提供側と利用者側双方で担保する

・提供側はインフラ等のセキュリティに責任を負う

・利用者側はセキュリティ、ネットワーク、アカウントなどの設定・管理を適切に行う

・利用者側の対策として、ベストプラクティスの活用、自動診断ツール、セキュリティベンダーの提供するサービスを利用するといった方法がある

Security Report TOPに戻る

TOP-更新情報に戻る