Security NEWS TOPに戻る

バックナンバー TOPに戻る

近年、DDoS攻撃の規模と頻度が急激に増加しており、企業や組織にとって無視できない脅威となっています。特に、2024年第4四半期には、過去最大規模となる5.6テラビット毎秒(Tbps)のDDoS攻撃が確認され、サイバー攻撃の新たな段階へと突入したことがわかりました。この攻撃は、わずか80秒間で1万3,000台以上のIoTデバイスを利用して実行され、Cloudflare社のDDoS防御システムによって自動的に検出・ブロックされました。

お問い合わせ

お問い合わせはこちらからお願いします。後ほど、担当者よりご連絡いたします。

DDos攻撃の事例として、SQAT.jpでは日本航空へのサイバー攻撃の実態についても解説しています。こちらもあわせてぜひご覧ください。

「【徹底解説】 日本航空のDDoS攻撃被害の実態と復旧プロセス」

「Dos攻撃とは?DDos攻撃との違い、すぐにできる3つの基本的な対策」

DDoS攻撃の増加と進化する手口

2024年第4四半期には、Cloudflare社が軽減したDDoS攻撃の件数が690万件にのぼり、前四半期比16%、前年比83%の増加を記録しました。さらに、1Tbpsを超える大規模攻撃の件数は前四半期比で1,885%も増加し、これまで以上に大規模な攻撃が常態化しつつあります。

HTTP DDoS攻撃では、既知のボットネットによる攻撃が全体の73%を占め、11%は正規のブラウザを装った攻撃、10%は疑わしいHTTPリクエストによる攻撃でした。ネットワーク層(L3/L4)攻撃では、SYNフラッド(38%)、DNSフラッド(16%)、UDPフラッド(14%)が主要な手法として確認されています。また、Miraiボットネットの亜種による攻撃が特に顕著であり、2024年第4四半期には、この攻撃手法の使用頻度が131%も増加しました。

企業が直面するDDoS攻撃のリスクとは?

DDoS攻撃がもたらす影響は多岐にわたります。最も直接的な被害は、システムのダウンによる業務停止であり、企業の信用低下や顧客離れにつながる可能性があります。また、近年増加している「ランサムDDoS攻撃(Ransom DDoS)」では、攻撃を受けた企業が身代金の支払いを要求されるケースが増えています。2024年第4四半期には、Cloudflare社の顧客でDDoS攻撃を受けた顧客のうち、12%が身代金の支払いを求められ、前年同期比で78%の増加を記録しました。

業界別にみると、通信業界が最も多くの攻撃を受け、次いでインターネット関連業界、マーケティング・広告業界が標的となっています。特に、金融業界は依然としてサイバー犯罪者にとって魅力的なターゲットとなっており、資金詐取を目的とした攻撃が増加しています。

DDoS攻撃から企業を守るための対策

DDoS攻撃の脅威が拡大するなか、企業は効果的な防御策を講じる必要があります。特に、以下のような対策が推奨されます。

- 常時オンのDDoS防御システムの導入

DDoS攻撃の多くは短時間で発生するため、人間の対応では間に合わないケースが多いです。自動検知・防御機能を備えたDDoS対策ソリューションを導入することで、攻撃を迅速に無力化できます。

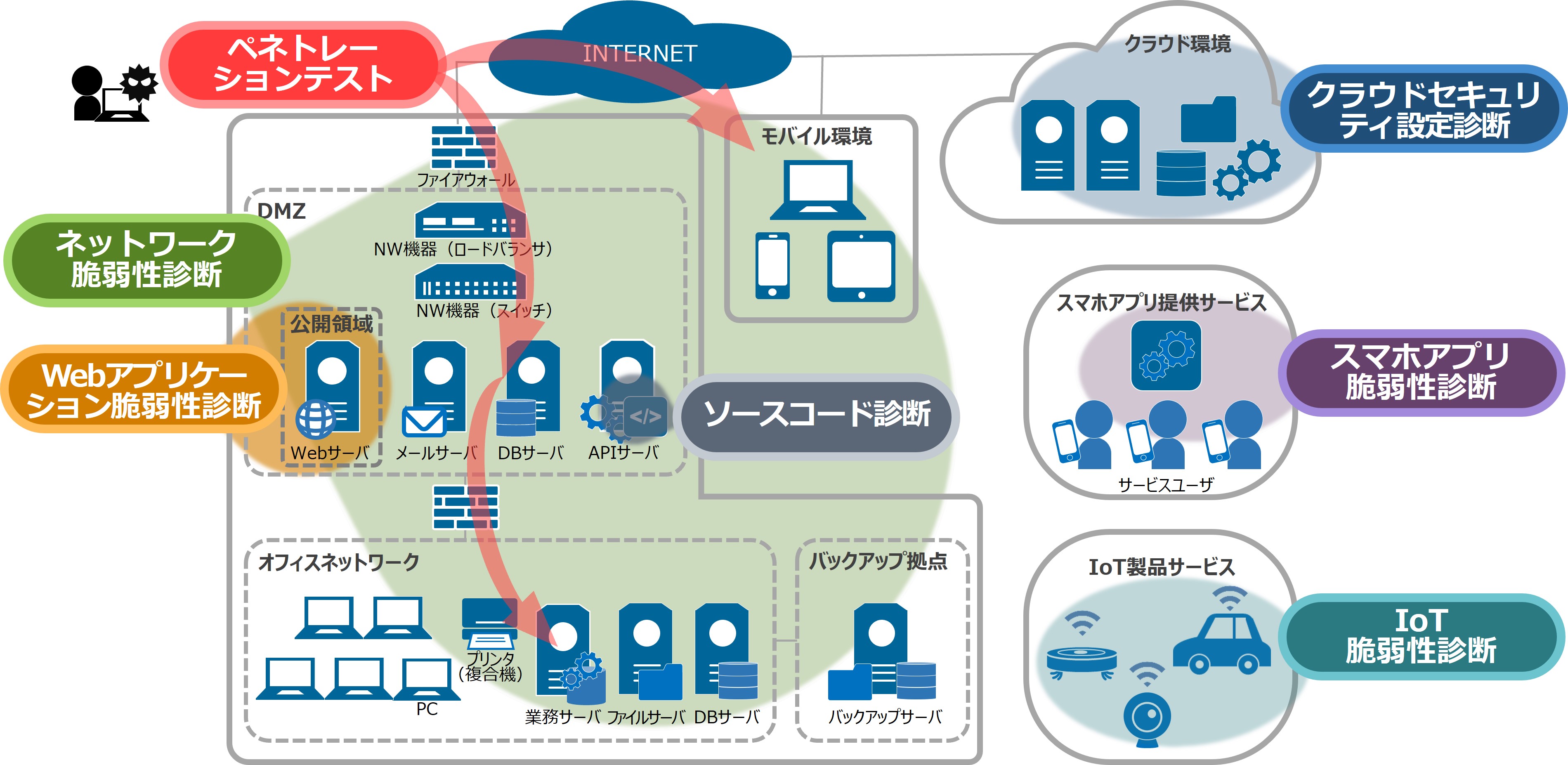

- ネットワーク層とアプリケーション層の両方を保護

DDoS攻撃には、L3/L4(ネットワーク層)攻撃とL7(アプリケーション層)攻撃があります。両方の層に対する防御対策を講じ、ファイアウォールやWAF(Web Application Firewall)を活用することが重要です。

- ゼロトラストアーキテクチャの採用

攻撃者の侵入を最小限に抑えるために、ゼロトラストモデルを導入することも有効です。認証・認可プロセスを強化し、アクセス制御を厳格化することで、不正なトラフィックを遮断できます。

- クラウドベースのDDoS対策の活用

オンプレミスのDDoS対策はコストが高く、攻撃の規模が拡大するにつれて対応が難しくなります。クラウドベースのDDoS防御サービスを活用することで、スケーラブルなセキュリティ対策を実現できます。

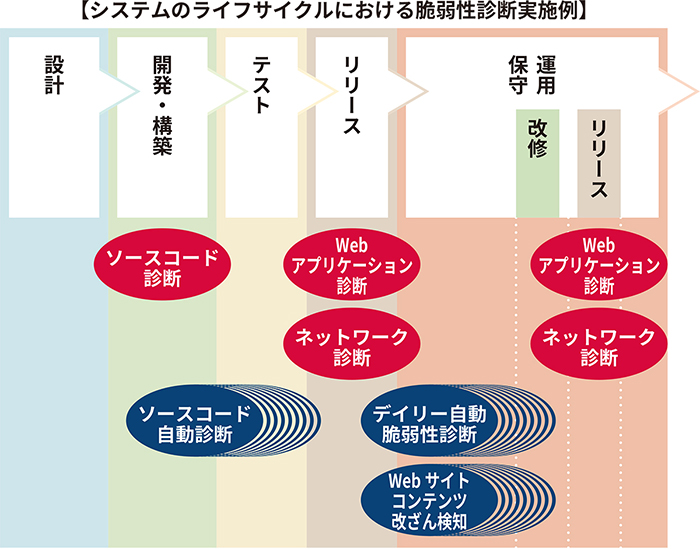

- 定期的な脆弱性診断とインシデント対応計画の策定

攻撃のリスクを最小限に抑えるために、定期的なセキュリティ監査を実施し、DDoS攻撃を想定したインシデント対応計画を策定することが不可欠です。特に、SLA(サービスレベルアグリーメント)を明確にし、攻撃発生時の対応フローを事前に決めておくことが重要です。

今後のDDoS攻撃トレンドと企業が取るべきアクション

DDoS攻撃は今後さらに巧妙化し、大規模化すると予想されています。特に、AIを活用したボットネット攻撃や、IoTデバイスを悪用した攻撃が増加する見込みです。さらに、特定の企業や業界を標的とした「高度な標的型攻撃(APT)」の手法がDDoS攻撃にも応用される可能性があります。

企業は、単に防御するだけでなく、プロアクティブなセキュリティ戦略を採用し、攻撃を未然に防ぐ体制を構築する必要があります。DDoS攻撃はもはや一部の企業だけの問題ではなく、あらゆる業界にとって喫緊の課題となっています。

常に最新の脅威情報を把握し、効果的な防御策を講じることで、企業のシステムとデータを守ることができます。DDoS攻撃のリスクを最小限に抑えるためには、今すぐ適切な対策を実施することが求められるでしょう。

Security NEWS TOPに戻る

バックナンバー TOPに戻る

サイバーインシデント緊急対応

ウェビナー開催のお知らせ

「Web担当者に求められる役割とは?Webサイトのガバナンス強化とセキュリティ対策を解説」

「AWS/Azure/GCPユーザー必見!企業が直面するクラウドセキュリティリスク」

「ランサムウェア対策の要!ペネトレーションテストとは?-ペネトレーションテストの効果、脆弱性診断との違い-」

「サイバー攻撃に備えるために定期的な脆弱性診断の実施を!-ツール診断と手動診断の比較-」

最新情報はこちら