国内の医療機関をターゲットにしたランサムウェア攻撃がいま、拡大しています。最近報告された医療機関の事例では、ランサムウェアに感染させる手段としてサプライチェーン攻撃を行ったという例もありました。ますます巧妙になっていくランサムウェア攻撃を完全に防ぐということはできません。しかし、いざ被害にあってしまうとビジネスの停止など大規模な損害がもたらされる恐れもあります。本記事では、拡大するランサムウェア攻撃に対してリスクを整理したうえで、どのような対策をとればよいのか、その手段についてBBSecの視点から解説いたします。

拡大するランサムウェア、国内の医療機関がターゲットに

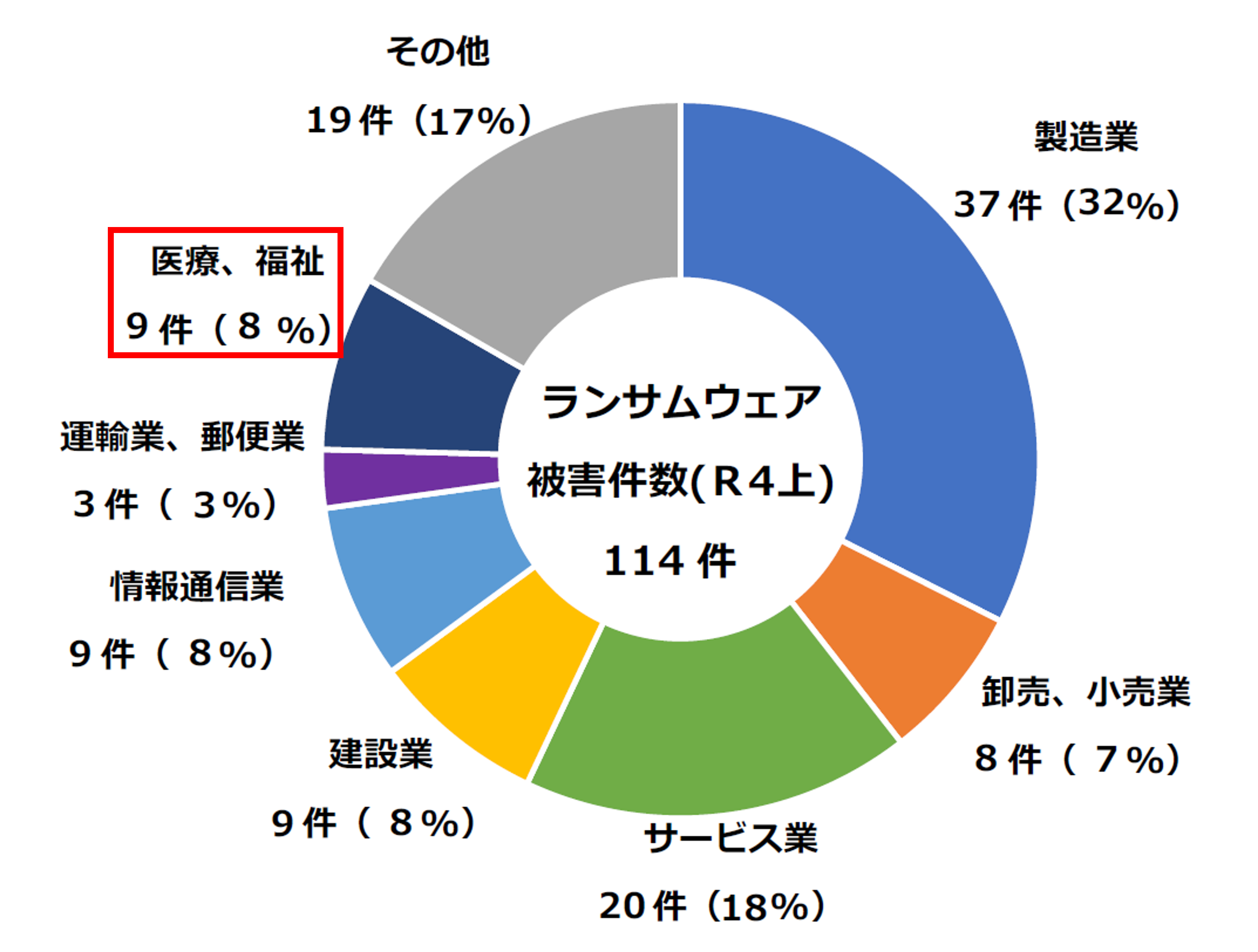

近年、国内の医療機関を狙ったランサムウェアによるサイバー攻撃が相次いで報告されています。令和4年上期に都道府県警察から警視庁に報告があった被害報告のうち、「医療、福祉」は全体の一割近くとなっており、今後拡大していくことが懸念されています。

【ランサムウェア被害企業・団体等の業種別報告件数】

出典:警察庁(令和4年9月15日)「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

直近で起こった国内の医療機関を狙ったランサムウェアによる具体的な被害事例は以下の通りです。

| 年月 | 地域 | 被害概要 |

| 2021/5 | 大阪府 | 医療用画像参照システムがダウンし、CTやMRIなどの画像データが閲覧できない障害が発生*1 |

| 2021/10 | 徳島県 | 電子カルテを含む病院内のデータが使用(閲覧)不能となった*2 |

| 2022/1 | 愛知県 | 電子カルテが使用(閲覧)できなくなり、バックアップデータも使用不能な状態となった*3 |

| 2022/4 | 大阪府 | 院内の電子カルテが一時的に使用(閲覧)不能となった |

| 2022/5 | 岐阜県 | 電子カルテが一時的に停止したほか、最大11万件以上の個人情報流出の可能性が確認された*4 |

| 2022/6 | 徳島県 | 電子カルテおよび院内LANシステムが使用不能となった*5 |

| 2022/10 | 静岡県 | 電子カルテシステムが使用不能となった*6 |

| 2022/10 | 大阪府 | 電子カルテシステムに障害が発生し、ネットワークが停止。電子カルテが使用(閲覧)不能となった*7 |

このように病院の電子カルテなどを扱う医療情報システムが狙われてしまった場合、業務の根幹を揺るがす大きな問題となり、最悪の場合は、長期間にわたるシステムの停止を余儀なくされてしまう可能性があります。そのため、医療機関にとって、サイバー攻撃のターゲットとなってしまうことは非常に大きなリスクと考えられます。

医療業界が狙われる理由は、医療情報はブラックマーケットにおいて高額で売買されているため、攻撃者にとって「カネになるビジネス」になるからです。「事業の停止が直接生命に関わる」という点でも、身代金要求に応じさせるうえでの強力な要因になります。

医療業界が狙われる理由について、SQAT.jpでは以下の記事でもご紹介しています。

こちらもあわせてご覧ください。

「狙われる医療業界―「医療を止めない」ために、巧妙化するランサムウェアに万全の備えを」

業種問わず狙われる―サプライチェーン攻撃によるランサムウェアの被害

前述した2022年10月の大阪府の病院を狙った事例では、その後、11月に同病院へ給食を提供している委託事業者のサービスを通じて、ネットワークに侵入された可能性が高いと報道がありました。これはランサムウェアを感染させるためにサプライチェーン攻撃を行ったということになります。

こうしたサプライチェーンの脆弱性を利用したランサムウェアの被害は、医療業界だけの話ではありません。特定の業種に限らず、標的となる企業を攻撃するために、国内外の関連会社や取引先などのセキュリティ上の弱点を突く攻撃は珍しくないように見受けられます。

| 年月 | 被害概要 |

| 2021/4 | 光学機器・ガラスメーカーの米国子会社がランサムウェアの被害により、顧客情報など300GBのデータを窃取されたことを攻撃グループのリークサイトに掲載される*8 |

| 2022/4 | 情報通信機器等の製造を行う企業と同社の子会社がランサムウェアの被害を受け、従業員の個人情報のデータを暗号化され、復号不可能になった*9 |

| 2022/3 | 自動車部品メーカーの米州のグループ会社がランサムウェアによる不正アクセスを受け、北米及び南米地域の生産や販売などの事業活動に一時支障が起きた*10 |

| 2022/3 | 国内大手自動車メーカーの部品仕入先企業が狙われ、自動車メーカーの業務停止につながった*11 |

業務委託元企業がしっかりとセキュリティ意識をもって対策を行っていても、関連する業務委託先のさらに再委託先などのセキュリティの対策に必要なリソースの確保が難しい企業の脆弱性が狙われるため、一か所でもほころびがあるとサプライチェーンに含まれる全企業・組織に危険が及ぶ恐れがあります。

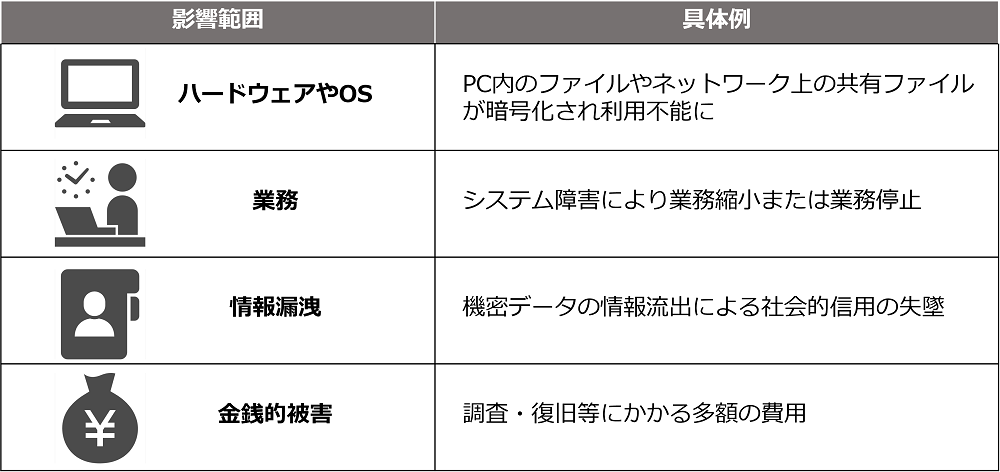

ランサムウェア被害にあってしまった場合のリスク

ランサムウェアによる影響範囲と具体例は以下の通りです。

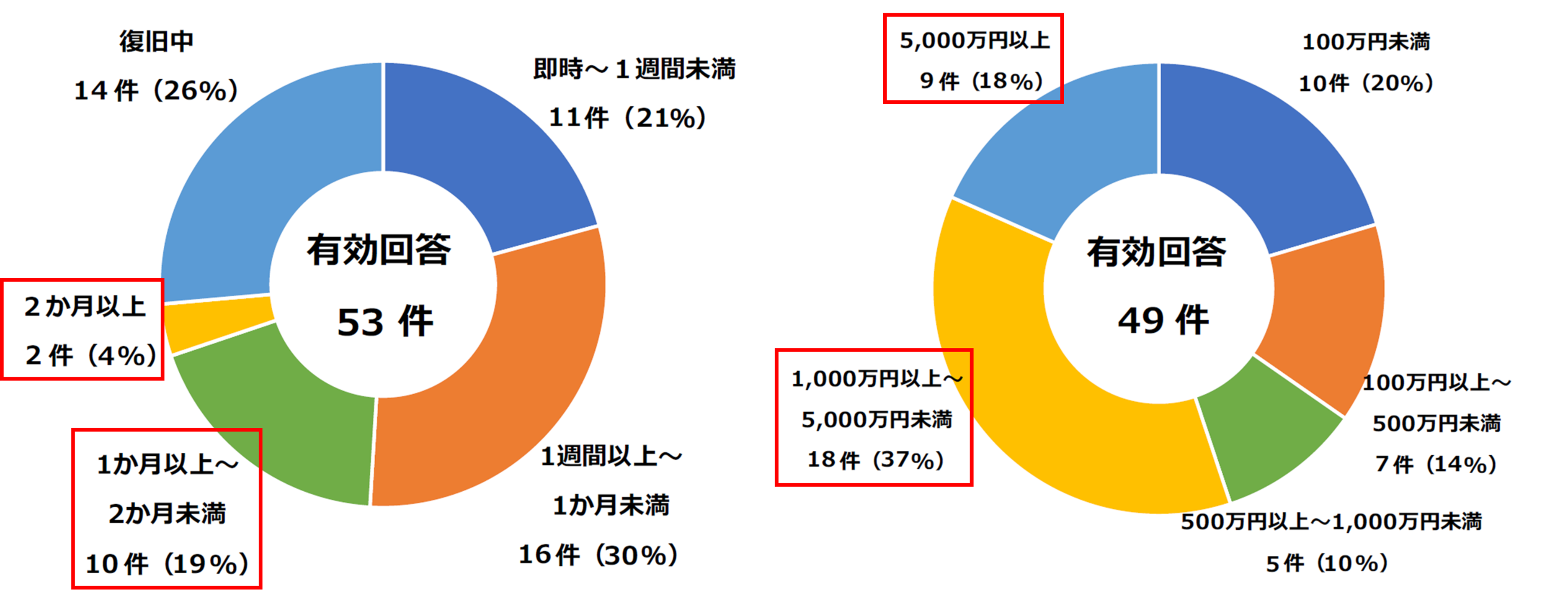

国内でランサムウェア被害にあった企業・団体等について、警視庁のアンケート調査によると、2割以上が復旧までに1ヶ月以上かかり、5割以上が調査・復旧費用に1000万円以上の費用を要したという調査結果を報告しました。

【復旧に要した期間と調査・復旧費用の総額】

出典:警察庁(令和4年9月15日)「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

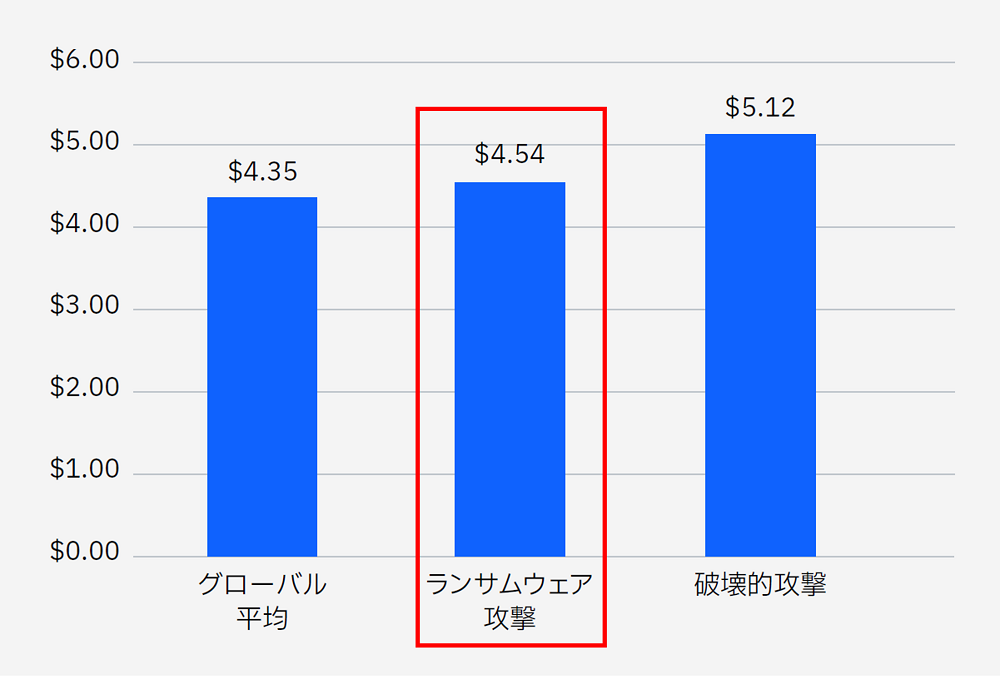

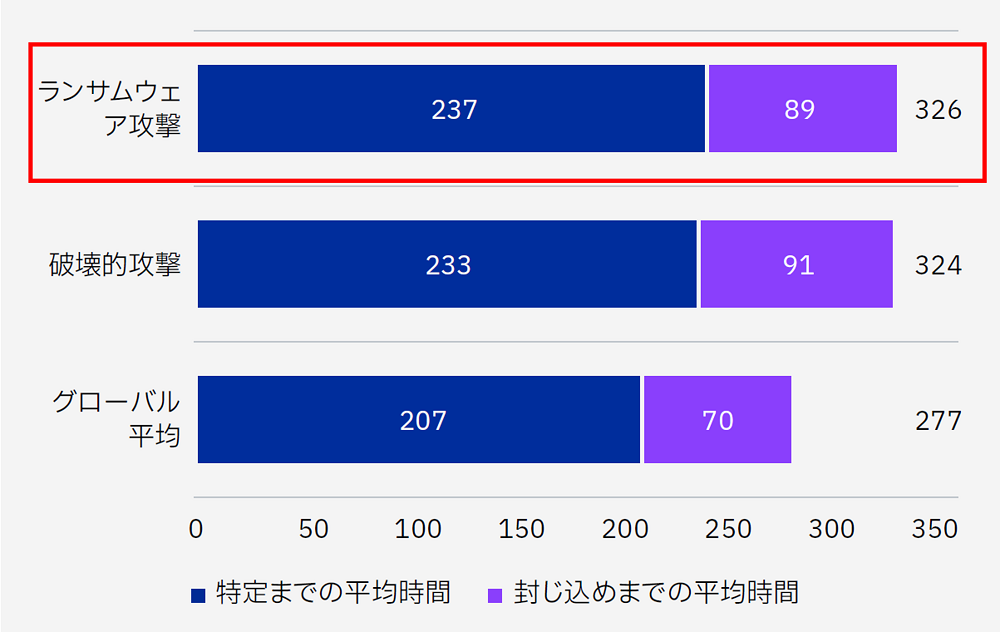

米国での調査においてもランサムウェア攻撃によるデータ侵害の平均コストは454万米ドルでこれはデータ侵害全体での平均総コストを上回っていることに加えて、原因の特定に237日、封じ込めるまでに89日と合計ライフサイクルは326日となっており、全体の平均より大幅に長くかかっていると報告しました。

【ランサムウェア攻撃のデータ侵害の平均コストと特定し封じ込めるまでの平均時間】

出典:IBM「データ侵害のコストに関する調査」

IBM「データ侵害のコストに関する調査」

ランサムウェアによる感染を防ぐため対策の見直しを

企業・団体等においてランサムウェアの感染経路には様々なケースがあります。そのため、以下の対策を多重的に行い、被害を最小限に抑えていく必要があります。

1. データやファイル、システムの定期的なバックアップの実施

2. 企業・組織のネットワークへの侵入対策

ファイアウォールやメールフィルタ設定により不審な通信をブロック

不要なサービスの無効化、使用しているサービスのアクセス制限

3. 攻撃・侵入されることを前提とした多層防御

4. OSやアプリケーション・ソフトウエア、セキュリティソフトの定義ファイルを常に最新の状態にアップデートする

5. 強固なパスワードのみを許容するなど適切なパスワードの設定と管理を行う

3.攻撃・侵入されることを前提とした多層防御について、SQAT.jpでは以下の記事でもご紹介しています。こちらもあわせてご覧ください。

「APT攻撃・ランサムウェア―2021年のサイバー脅威に備えを―」

また、各業界向けに発行されているセキュリティ対策ガイドラインなどを参考にし、自組織の対策の見直しをすることも重要です。

【参考情報:各業界のセキュリティ関連ガイドライン等】

■(重要インフラ14分野向け)

NISC「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針」

■(医療業界向け)

厚生労働省「医療情報システムの安全管理に関するガイドライン」

経済産業省・総務省「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」

■(金融業向け)

FISC「金融機関等コンピュータシステムの安全対策基準・解説書等」

■(交通関連企業向け)

国土交通省「国土交通省所管重要インフラにおける情報セキュリティ確保に係るガイドライン等」

■(教育業界向け)

文部科学省「教育情報セキュリティポリシーに関するガイドライン等」

他人事ではない、ランサムウェア攻撃のリスク

冒頭で述べたランサムウェア攻撃をはじめ、特に重要インフラ14分野※においては人命や財産などに深刻な被害をもたらす恐れがあります。たとえ自社が該当しない業種であっても、同じサプライチェーン上のどこかに重要インフラ事業者がいるのではないでしょうか。つまり、ランサムウェア攻撃というものは常にその被害に遭う可能性があるものと認識する必要があります。

※重要インフラ14分野…重要インフラとは、他に代替することが著しく困難なサービスのこと。その機能が停止、低下又は利用不可能な状態に陥った場合に、わが国の国民生活又は社会経済活動に多大なる影響を及ぼすおそれが生じるもののことを指す。内閣府サイバーセキュリティ戦略本部「重要インフラの情報セキュリティ対策に係る行動計画」では、「重要インフラ分野」として、「情報通信」、「金融」、「航空」、 「空港」、「鉄道」、「電力」、「ガス」、「政府・行政サービス(地方公共団体を含む)」、 「医療」、「水道」、「物流」、「化学」、「クレジット」及び「石油」の14分野を特定している。

ランサムウェア攻撃への備えとして、前述のような様々な対策を講じるにあたって、まずは現状のセキュリティ対策状況を把握するための一つの手段として、セキュリティ診断などを実施することをおすすめします。

BBSecでは

当社では以下のようなご支援が可能です。

<企業・組織のネットワークへの侵入対策>

<攻撃・侵入されることを前提とした多層防御>

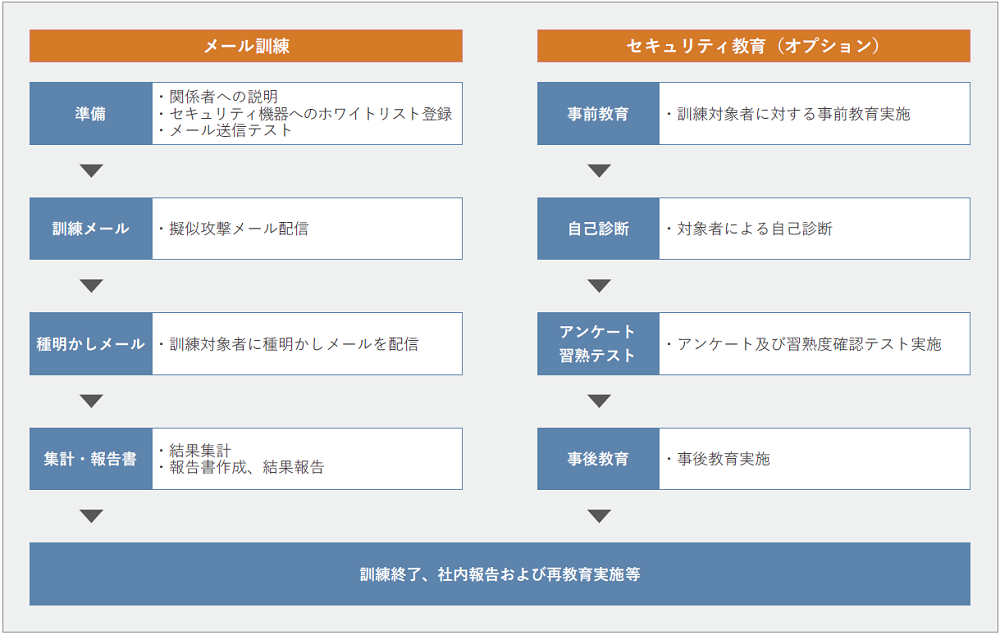

<セキュリティ教育>

標的型攻撃メール訓練

Security Report TOPに戻る

TOP-更新情報に戻る