2022年11月にOpenAIによって公開された生成AI「ChatGPT」の利用者は、リリース後わずか2か月で1億人を突破しました。2023年になってからもその勢いは止まらず、連日のようにニュースで取り上げられ、人々の注目を集め続けています。ChatGPTを含めた生成AIは、今後のビジネスにおいて重要な役割を果たし、企業の競争力にも関わってくると考えられます。本記事では改めてChatGPTとはいったい何なのか?そしてサイバーセキュリティの観点からみたインパクトとリスクについて解説します。

ChatGPTとは?

ChatGPTとは、端的に言えば「人間が作った質問に自然な文章で回答を返してくれる、OpenAIが開発した人工知能システム」のことです。ChatGPTの主要機能は「人間同士の対話を模範すること」であり、その得意とするところは、「人間が自然と感じる回答の生成」です。

応答してくれる言語については、主要なものに対応しており、日本語で問いかけた場合は日本語で回答が返ってきます。

ChatGPTの返答イメージ

なぜそのようなことが可能かというと、人間の脳の神経回路の構造を模倣した「ニューラルネットワーク」を利用*1しており、大量のウェブページ、ニュース記事、書籍、社交メディアの投稿など、多様なテキストを学習しているからです。つまり膨大なデータで学習し、人間の脳を模倣した処理によって、人間が使う自然な言葉で、入力した言葉に対して回答を返してくれるのです。

多種多様な生成AI

生成AI(ジェネレーティブAI)とは

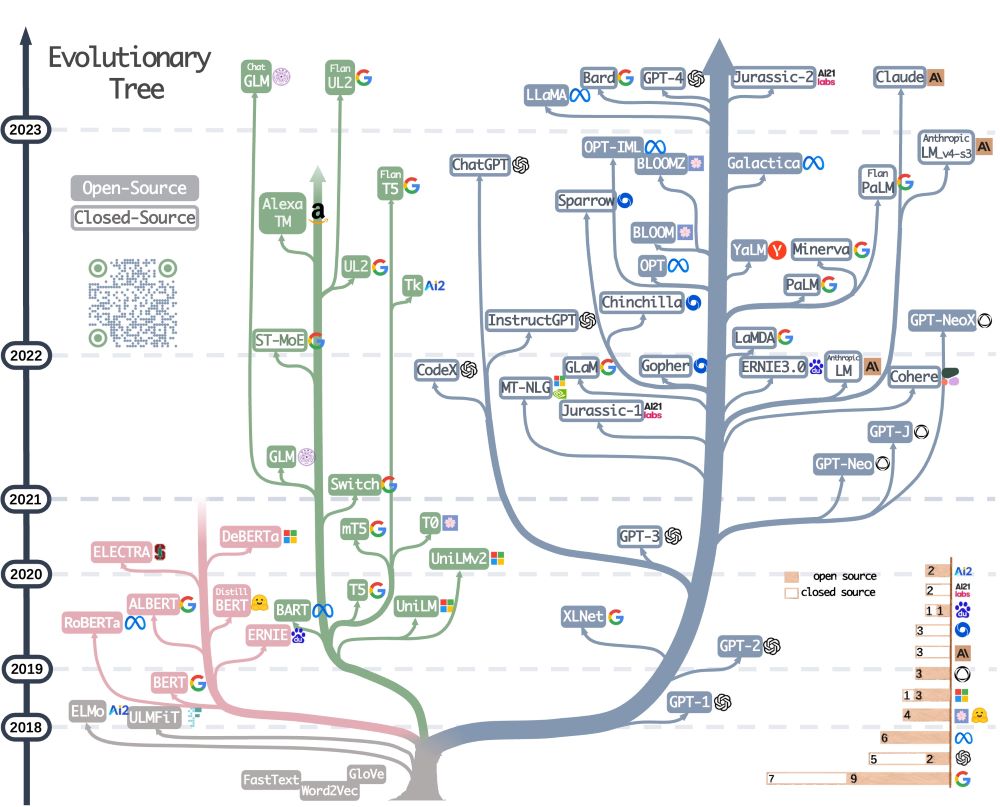

生成AIとは、学習したデータをもとに、画像・文章・音楽・デザイン、プログラムコード、構造化データなどを作成することができる人工知能(AI)の総称です。近年は様々な組織から多種多様な生成AIが開発、リリースされており、日進月歩の進歩を遂げています。なお、ChatGPTの「GPT」は「Generative Pre-trained Transformer」を意味しており、Gは生成を意味するGenerativeです。

ChatGPTは2023年6月現在、2つのバージョンが存在しています。2022年の11月に公開された無料で利用できるChatGPT3.5というバージョンと、2023年3月に公開された有償での利用が可能なChatGPT4というバージョンです。ChatGPT4は3.5に比べて事実にもとづく回答の精度が40%向上しているとされている他、いくつかの機能が追加されています。

また、人工知能チャットボットとしてはChatGPTの他にも「Google Bard」、「Microsoft Bing AI」「Baidu ERNIE」その他様々なモデルが登場しています。他にも文章や画像から生成する画像生成AIとして「Midjourney」や「Stable Diffusion」、音声から文字起こしを行うChatGPTと同じOpenAIの「Whisper」といったものもあります。 最近では、MicrosoftがWindows11へ「Windows Copilot for Windows 11」というChatGPTを利用した対話型のアシスタンスの導入を発表しています。

こうした生成AIにはカスタマーサービスでの利用、ソフトウェアの作成やメール文章の作成から、ちょっとした日常生活の疑問の解決、様々なビジネス上のシナリオ作成からテストまで、幅広い活用の幅があります。

| 種類 | 提供元 | サービス名 | URL |

| 文章生成AI | OpenAI | ChatGPT | https://openai.com/blog/chatgpt |

| 文章生成AI | Bard | https://bard.google.com/ | |

| 文章生成AI | Microsoft | Bing AI | https://www.microsoft.com/ja-jp/bing?form=MA13FJ |

| 文章生成AI | Baidu | ERNIE | https://yiyan.baidu.com/welcome |

| 画像生成AI | Midjourney | Midjourney | https://www.midjourney.com/home/?callbackUrl=%2Fapp%2F |

| 画像生成AI | Stability AI | Stable Diffusion | https://ja.stability.ai/stable-diffusion |

| 画像生成AI | OpenAI | DALL·E | https://openai.com/dall-e-2 |

| 文章生成AI (文字起こし) | OpenAI | Whisper | https://openai.com/research/whisper |

| 音声生成AI | ElevenLabs | Prime Voice AI | https://beta.elevenlabs.io/ |

出典:Harnessing the Power of LLMs in Practice: A Survey on ChatGPT and Beyondより引用

ChatGPTとサイバー攻撃

このような幅広い活用を期待されているChatGPTですが、一方でサイバー攻撃においても悪用が注目されてしまっているという側面もあります。

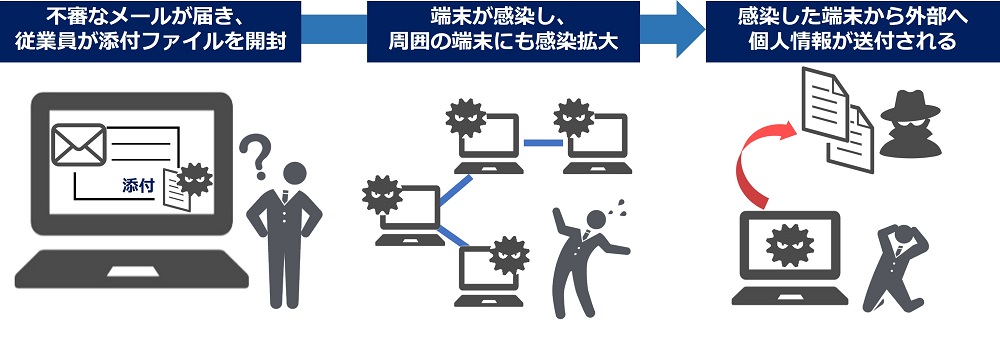

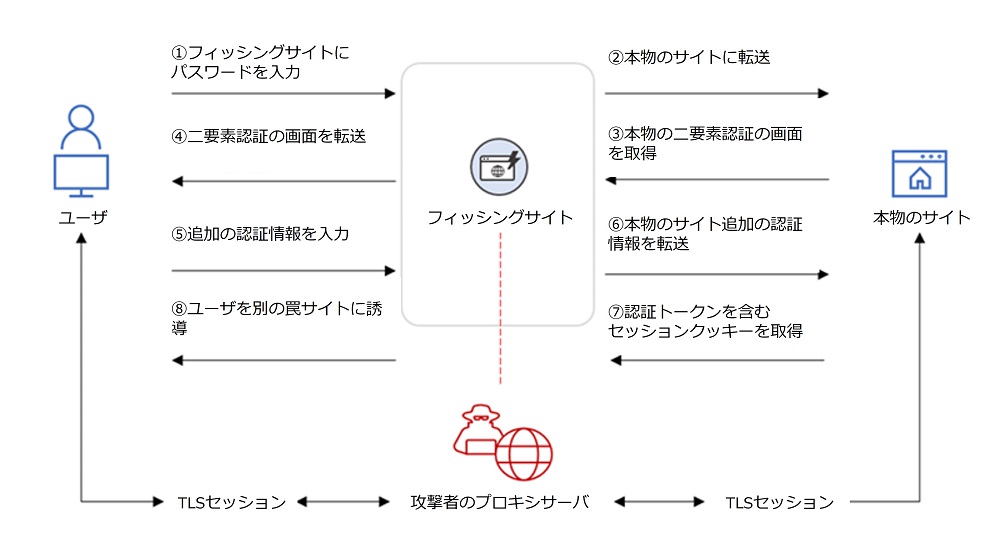

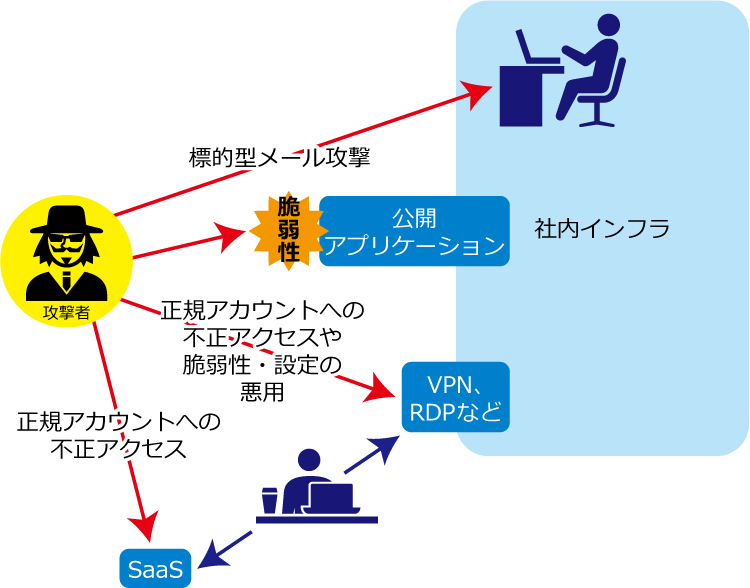

ChatGPTのサイバー攻撃での悪用を考えるときに、まず考えられるのはフィッシング攻撃における悪用です。ある調査では「見慣れたブランドであれば安全なメールだと思っている」という人が44%いると報告されています。そのような人が被害にあいやすい、「もっともらしく見える、文面に不自然なところのない一見して信ぴょう性の高い文面」を、攻撃者はChatGPTを利用して簡単に作り出すことができます。加えて、攻撃者が標的の普段利用している言語を解さず、そこに言語の壁が存在したとしても、これもやはりChatGPTを利用することで容易に乗り越えることが可能となります。このような精巧なフィッシングメールを、攻撃者はこれまで以上に少ない労力で大量に生成可能となります。

また、ChatGPTにマルウェアで利用できるような悪意のあるコードを生成させようと検証する動きがあり、ダークウェブ上では前述のフィッシングでの悪用を含めて、活発な調査、研究が進められているという報告もあります。このような言語的、技術的なハードルの低下は、ノウハウのない人間でも攻撃の動機さえあれば、ChatGPTを利用することで簡単にサイバー攻撃が実行できてしまうという脅威につながります。

ChatGPTの活用におけるその他のセキュリティ課題

ChatGPTに対するセキュリティの観点からの懸念点は、他にもあります。

情報漏洩リスク

業務上知りえた機密情報や、個人情報をChatGPTに入力してしまうリスクです。ChatGPTに送信された情報は、OpenAIの開発者に見られてしまったり、学習データとして使われたりして、情報漏洩につながってしまう可能性があります。2023年3月末には、海外の電子機器製造企業において、ソースコードのデバッグや最適化のためにChatGPTにソースコードを送信してしまったり、議事録を作ろうとして会議の録音データを送信してしまったりという、情報漏洩が報道*2されています。

正しくない情報の拡散リスク

ChatGPTは過去に学習した情報を利用して回答しているため、間違った情報や意図的に歪められた汚染情報、セキュアではない情報にもとづいた返答をしてしまう可能性があります。また、蓄積情報についても大部分が2021年までの情報とされており、回答が最新情報とは限らない点にも注意が必要です。例えば最新の脆弱性情報について質問しても、間違っていたり、古い情報で回答をしてしまったりする可能性もあります。

ChatGPTのセキュリティ課題

ChatGPTのセキュリティでの活用

ここまでセキュリティの観点からChatGPTのリスクに注目してきましたが、ChatGPTは応答学習型のセキュリティ教育や、セキュリティの疑問に答えてくれるセキュリティボットの開発、インシデント発生時のセキュリティアシストや、脅威動向の把握など、セキュアな社会構築への貢献も期待されています。また、OpenAIからもAIを活用したセキュリティに関する「OpenAI cybersecurity grant program」という最大100万ドルの助成金プログラムを開始すると発表がされています。このことからも、AIを用いたサイバーセキュリティの強化や議論促進が今後進展していくものと考えられます。

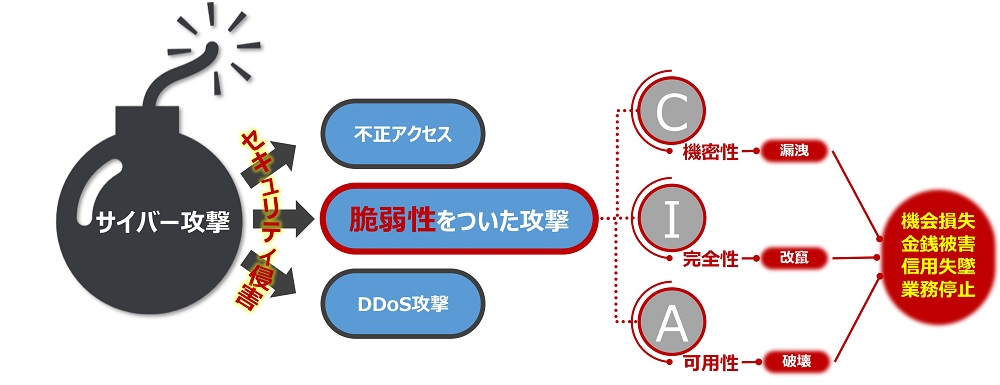

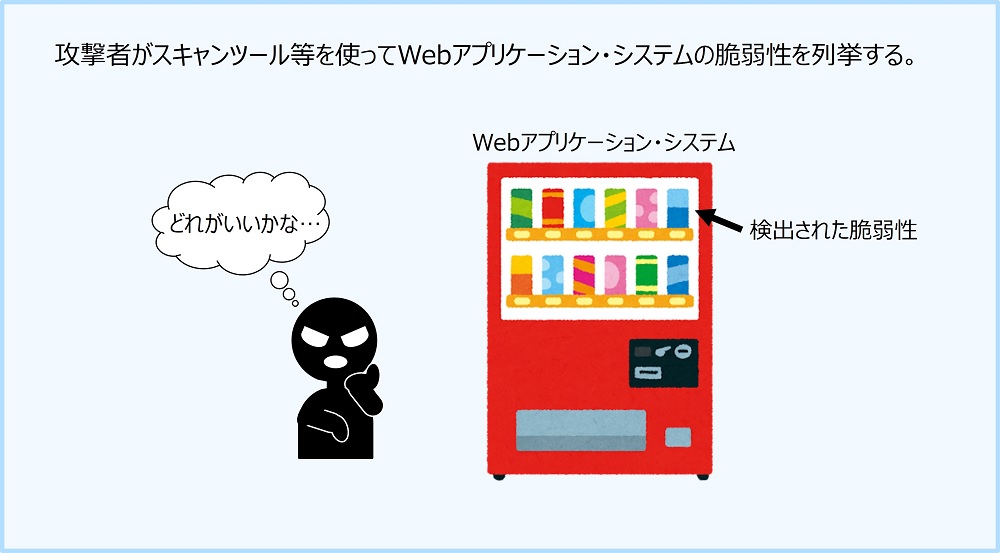

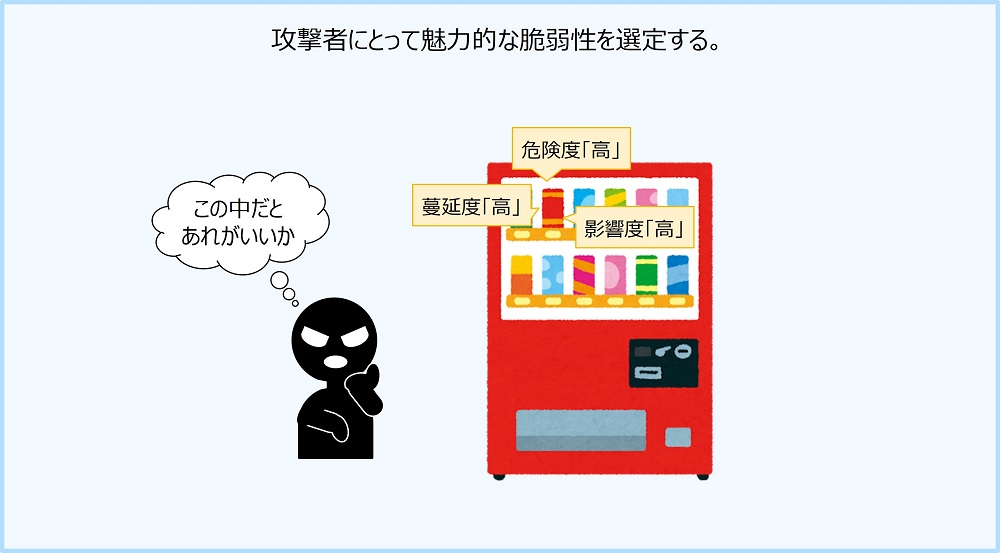

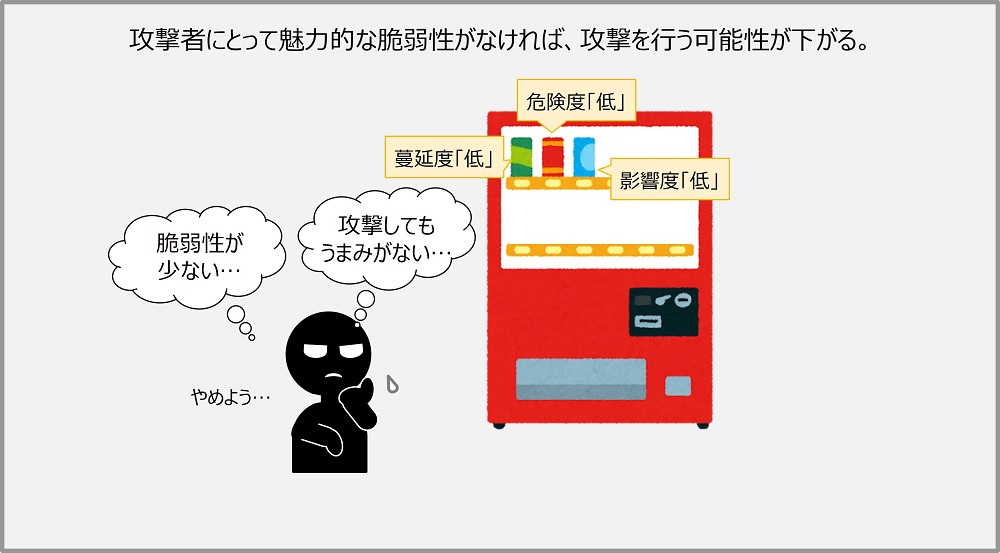

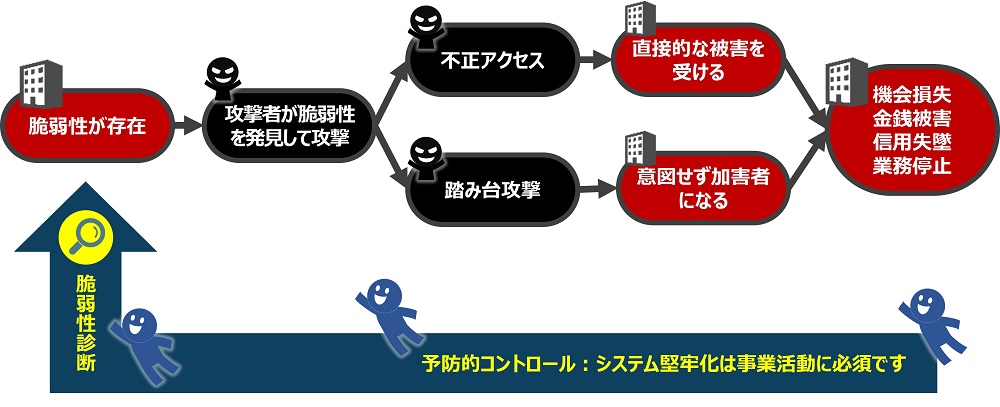

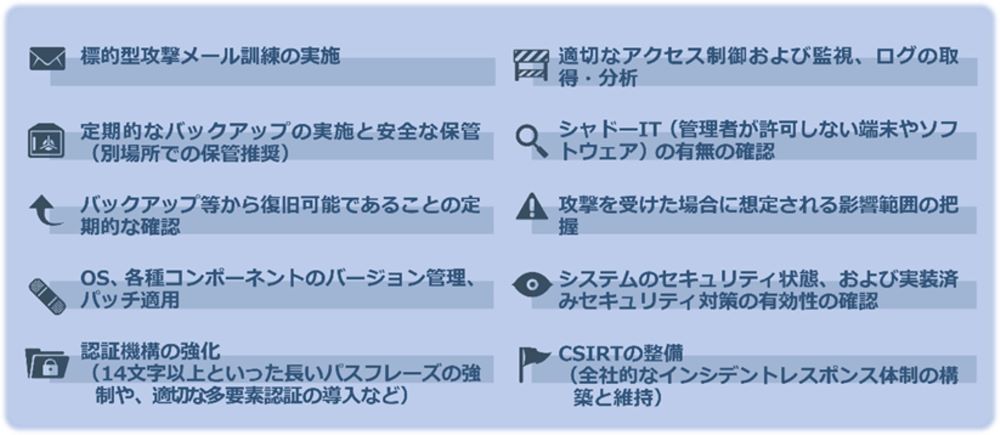

基本的な対策こそが重要

AIとサイバー攻撃について述べてきましたが、気を付けないといけないのは、ChatGPTがなくても、攻撃者もマルウェアも既に存在しており、脆弱性があればそこを突いて攻撃が行われるのだということです。ChatGPTはあくまでサイバー攻撃の補助として悪用されているだけであり、ChatGPT自体が脅威なのではありません。危険なのはChatGPTではなく、サイバー攻撃を行う者や、脆弱性を放置するなど対策を怠ることです。

今後、ハードルが下がったことで、技術力の低い攻撃者が参入しやすくなり、攻撃の数は増えるかもしれませんが、過去からある基本的なセキュリティ対策を講じていれば、多くの攻撃は未然に防げることに変わりはありません。個人情報の漏洩や正しくない情報の拡散といったリスクについても、セキュリティポリシーの遵守や、きちんと情報の裏付けを取る(ファクトチェック)といった基本的な行動規範がリスクを緩和してくれます。基本的なセキュリティ対策こそが効果的であるという前提に立って、今一度自組織のセキュリティを見直すことが重要です。いたずらに怖がるのではなく、基本的なセキュリティ対策を踏まえたうえで、上手にAIと付き合っていくことが必要ではないでしょうか。

Security Report TOPに戻る

TOP-更新情報に戻る