Security NEWS TOPに戻る

バックナンバー TOPに戻る

2024年5月、大手コーヒーショップの公式オンラインストアで大規模な個人情報漏洩事件が発生しました。この事件により、約9万2685件の個人情報と5万2958件のクレジットカード情報が漏洩した可能性が明らかになりました。本記事では、事件の内容と顧客への影響、そして企業がとるべきセキュリティ対策についてご紹介します。

事件の概要

2024年5月、大手コーヒーショップの公式オンラインストアで大規模な個人情報漏洩事件が発生しました。この事件により、約9万2685件の個人情報と5万2958件のクレジットカード情報が漏洩した可能性が明らかになりました。

事件の経緯

- 2024年5月20日:警視庁からの連絡により事態を認識、オンラインストアでのクレジットカード決済を停止

- 5月23日:オンラインストアを一時閉鎖

- 5月30日:不正アクセスによるシステム侵害を公表

この事件は、2020年10月1日から2024年5月23日までの期間に会員登録したユーザーに影響を及ぼしました。特に、2021年7月20日から2024年5月20日までの間にクレジットカード決済を利用した顧客のカード情報が漏洩の対象となっています。重要なのは、この漏洩が公式オンラインストアに限定されており、楽天市場や公式アプリでの購入には影響がないことです。

漏洩した情報の詳細

今回の事件で漏洩した可能性のある情報は、以下の通りです。

個人情報

- 氏名

- 住所

- 電話番号

- 性別

- 生年月日

- メールアドレス

- ログインID

- ログインパスワード

- 配送先情報

クレジットカード情報

- クレジットカード番号

- カード名義人名

- 有効期限

- セキュリティコード(CVV/CVC)

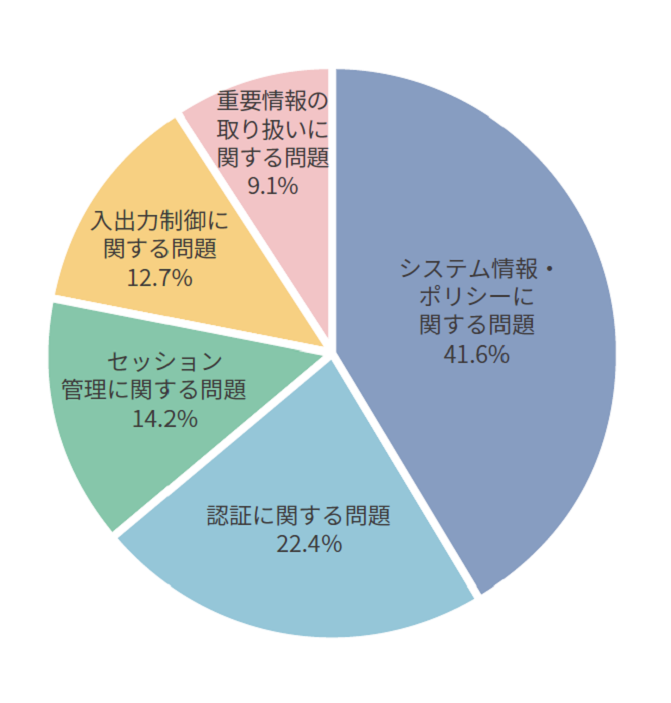

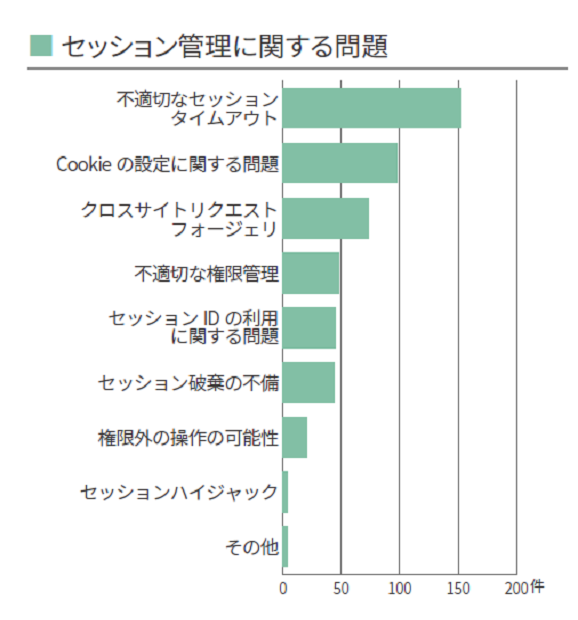

特に注目すべきは、クレジットカードのセキュリティコードが漏洩している点です。セキュリティコードは通常、オンライン決済の際に使用される3桁または4桁の数字で、カード裏面に記載されています。この情報が漏洩すると、不正利用のリスクが大幅に高まります。一般的に、PCI DSS(Payment Card Industry Data Security Standard)という国際的なセキュリティ基準では、セキュリティコードを保存することは禁止されています。そのため、公式オンラインストアがこの情報を保存していた事実自体が、セキュリティ管理の甘さを示しているといえるでしょう。

影響を受けた顧客数

この事件で影響を受けた顧客数は以下の通りです。

個人情報漏洩

約9万2685人 対象期間:2020年10月1日~2024年5月23日に会員登録した顧客

クレジットカード情報漏洩

約5万2958人 対象期間:2021年7月20日~2024年5月20日にクレジットカード決済を利用した顧客

この数字は、公式オンラインストアの利用者の大部分を占めると考えられます。特に、クレジットカード情報の漏洩は深刻な問題で、不正利用による金銭的被害のリスクが高まっています。

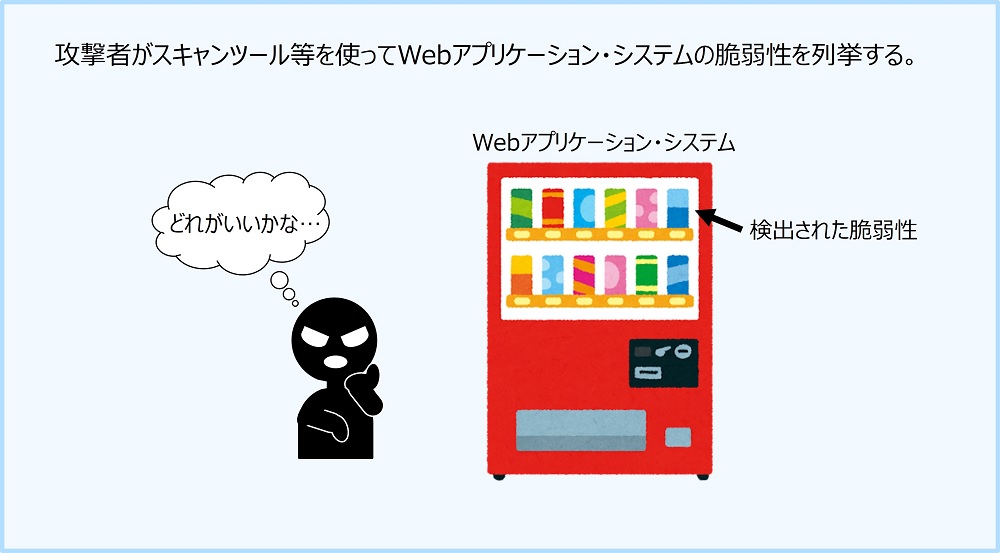

漏洩の原因と手口

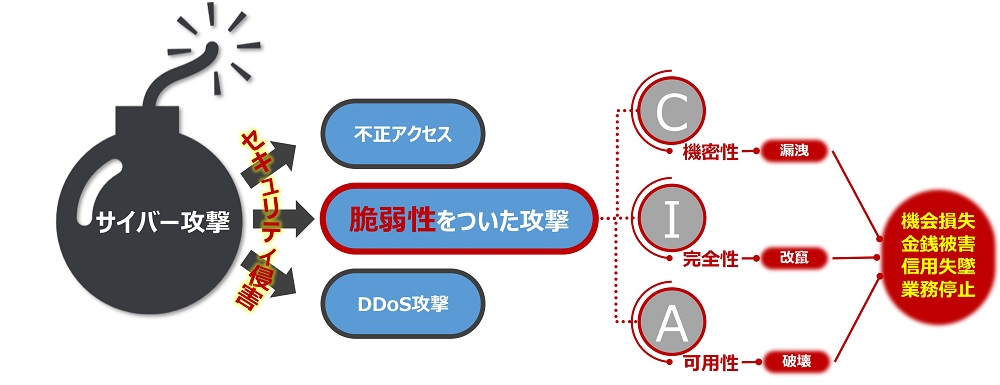

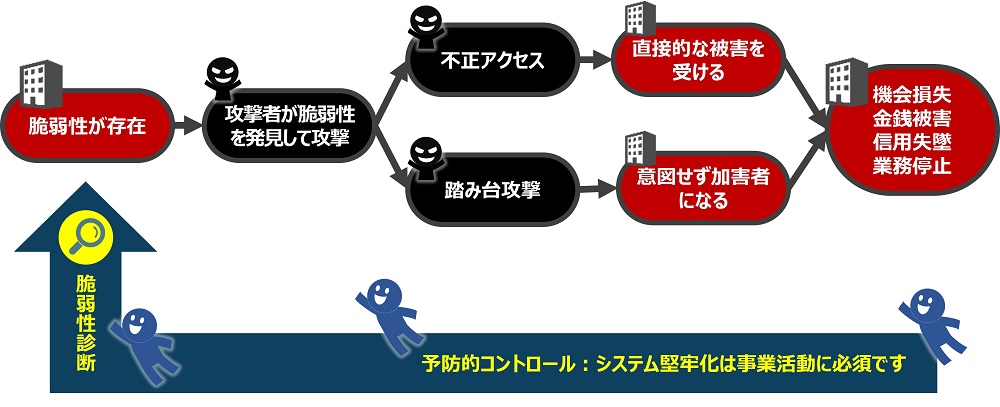

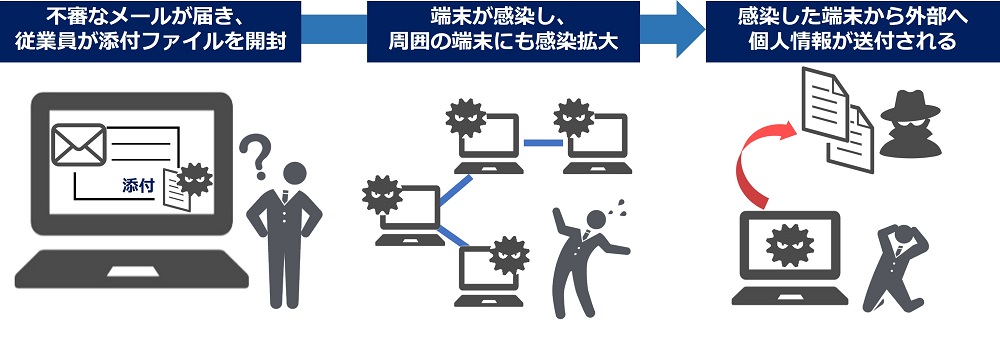

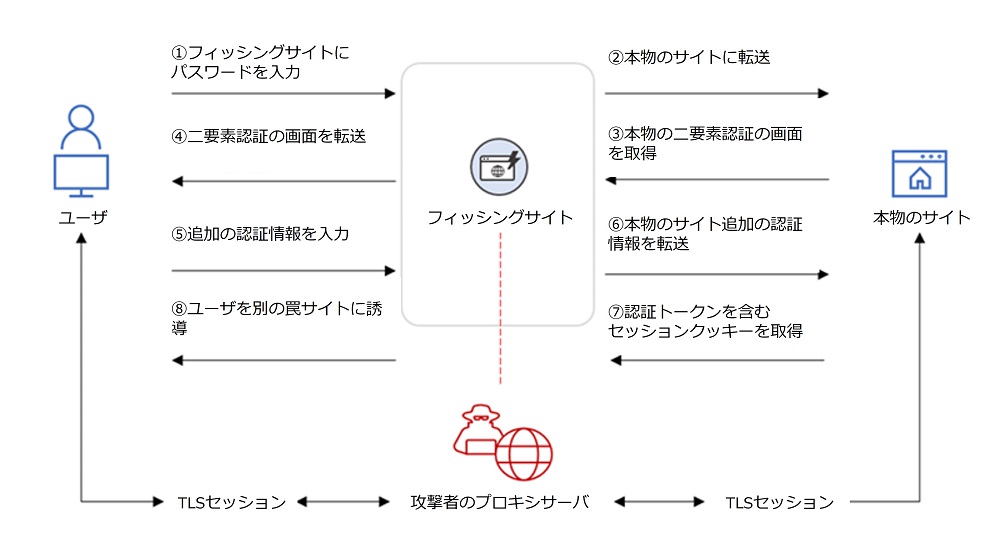

今回の情報漏洩の主な原因は、公式オンラインストアのシステムに対する不正アクセスです。攻撃者はシステムの脆弱性を突き、特にペイメントアプリケーションを改ざんすることで情報を盗み取りました。使用された手口は「Webスキミング」と呼ばれるもので、以下のような手順で実行されます。

- 攻撃者がウェブサイトのコードに不正なスクリプトを埋め込む

- ユーザーがフォームに入力した情報(クレジットカード情報など)が攻撃者のサーバーに送信される

- 正規の決済処理と並行して、情報が盗まれる

この手法の危険性は、ユーザー側では異常を検知しにくい点にあります。正規のウェブサイトを利用しているように見えるため、被害に気付くのが遅れる可能性が高くなります。

Webスキミング攻撃は近年増加傾向にあり、2018年から2019年にかけて大手通販サイトBritish Airwaysが同様の攻撃を受け、約38万人の顧客情報が漏洩する事件が発生しています。このような攻撃を防ぐためには、以下のようなセキュリティ対策を実施することが必要になります。

- 定期的なセキュリティ監査の実施

- ウェブアプリケーションファイアウォール(WAF)の導入

- コンテンツセキュリティポリシー(CSP)の適切な設定

- 従業員に対するセキュリティ教育の徹底

今回の事件のケースでは、これらの対策が十分でなかった可能性が高いといえるでしょう。

対応と今後の対策

事態の発覚後、企業は迅速な対応をとりました。

- オンラインストアの一時閉鎖

- クレジットカード決済の停止

- 影響を受けた顧客への個別連絡

- クレジットカード会社との連携による不正利用の監視

- 第三者調査機関によるフォレンジック調査の実施

また今後の対策として、以下の取り組みを行う方針を示しています。

- システムの脆弱性の完全修正

- 定期的なセキュリティ監査の実施

- リアルタイム監視システムの導入

- 従業員に対するセキュリティ教育の強化

- 外部専門家によるセキュリティ診断の定期実施

特に重要なのは、PCI DSSへの準拠です。これにより、クレジットカード情報の取り扱いに関する国際的な基準を満たすことができます。また、今回の事件について、企業は顧客とのコミュニケーションを重視し、説明動画の公開や定期的な情報更新を行っています。この透明性の高い対応は、信頼回復に向けた重要なステップといえるでしょう。

関連記事

SQAT.jpではPCI DSS準拠について、以下の記事で紹介しています。ぜひあわせて

「PCI DSSとは ―12の要件一覧とPCI DSS準拠―」

顧客がとるべき対策

公式オンラインストアを利用した顧客は、以下の対策をとることが推奨されます。

- クレジットカードの利用明細を定期的に確認し、不審な取引がないか注意する

- 不審な取引を発見した場合は、直ちにクレジットカード会社に連絡する

- 公式オンラインストアで使用したパスワードを他のサービスでも使用している場合は、速やかに変更する

- 不審なメールや電話に注意し、個人情報の追加提供を求められても応じない

- クレジットカード会社が提供する不正利用補償サービスの内容を確認し、必要に応じて利用する

また今後、オンラインショッピングを利用する上では以下の点に注意することが重要です。

- 信頼できるサイトでのみ買い物をする

- クレジットカード情報を入力する際は、URLが「https」で始まっていることを確認する(=暗号化通信の導入)

- 公共のWi-Fiでのオンラインショッピングは避ける

- 異なるサービスごとに別々のパスワードを使用する

- 二段階認証が利用可能な場合は積極的に活用する

情報セキュリティの重要性

今回の事例は、企業における情報セキュリティの重要性を改めて浮き彫りにしました。今後企業は以下のような点を考慮し、常にセキュリティ対策を見直し、強化していく必要があるでしょう。

継続的なセキュリティ対策の実施

一度だけの対策では不十分で、常に最新の脅威に対応できる体制が必要です。

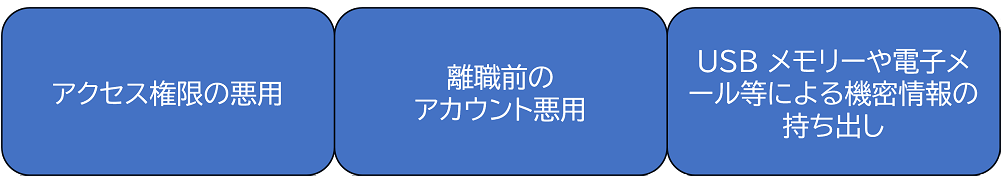

従業員教育の徹底

技術的対策だけでなく、人的要因によるセキュリティリスクも軽減する必要があります。

インシデント対応計画の策定

事件発生時に迅速かつ適切に対応できるよう、事前に計画を立てておくことが重要です。

外部専門家の活用自社だけでなく、専門知識を持つ外部の目を通してセキュリティを評価することが有効です。

法令遵守の徹底

個人情報保護法やPCI DSSなど、関連する法令や基準を厳守する必要があります。

まとめ

今回の大手コーヒーショップの公式オンラインストアにおける個人情報漏洩事件は、現代のデジタル社会が直面するセキュリティリスクを如実に示しています。約9万人以上の顧客情報が漏洩し、そのうち5万人以上のクレジットカード情報も危険にさらされました。事件の主な原因は、Webスキミングと呼ばれる攻撃手法によるものでした。企業はシステムの脆弱性を突かれ、ペイメントアプリケーションが改ざんされる結果となりました。事態発覚後、企業は迅速な対応を取り、オンラインストアの一時閉鎖やクレジットカード決済の停止、影響を受けた顧客への個別連絡などを行いました。今後は、システムの脆弱性修正や定期的なセキュリティ監査など、再発防止に向けた取り組みを強化する方針です。顧客側も、クレジットカードの利用明細の確認や不審な取引への警戒など、自己防衛策を講じる必要があります。また、オンラインショッピング全般において、セキュリティ意識を高めることが重要です。この事件は、企業における情報セキュリティの重要性を改めて認識させるものとなりました。継続的なセキュリティ対策の実施、従業員教育の徹底、インシデント対応計画の策定など、包括的なアプローチが求められています。デジタル化が進む現代社会において、個人情報の保護は企業の重要な責務です。今回の事例を教訓に、企業はセキュリティ対策を強化し、顧客の信頼を守り続けることが求められています。同時に、利用者側もセキュリティ意識を高め、自己防衛策を講じることが大切です。官民一体となったサイバーセキュリティの向上が、安全なデジタル社会の実現につながります。

Security NEWS TOPに戻る

バックナンバー TOPに戻る

BBSecでは

サイバーインシデント緊急対応

突然の大規模攻撃や情報漏えいの懸念等、緊急事態もしくはその可能性が発生した場合は、BBSecにご相談ください。セキュリティのスペシャリストが、御社システムの状況把握、防御、そして事後対策をトータルにサポートさせていただきます。

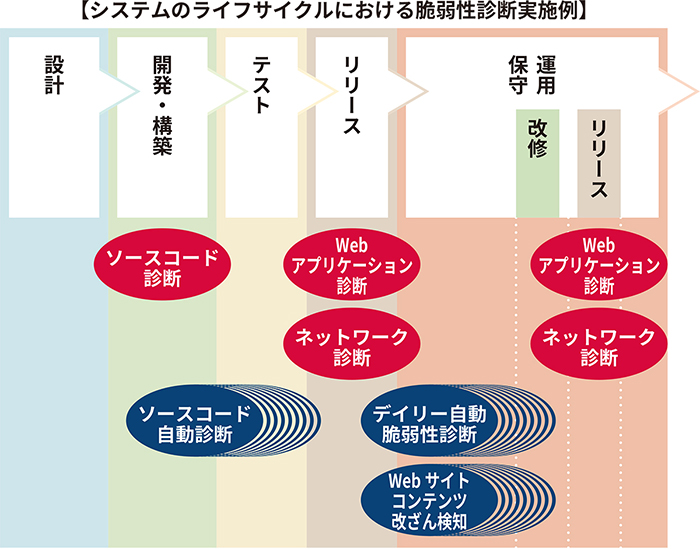

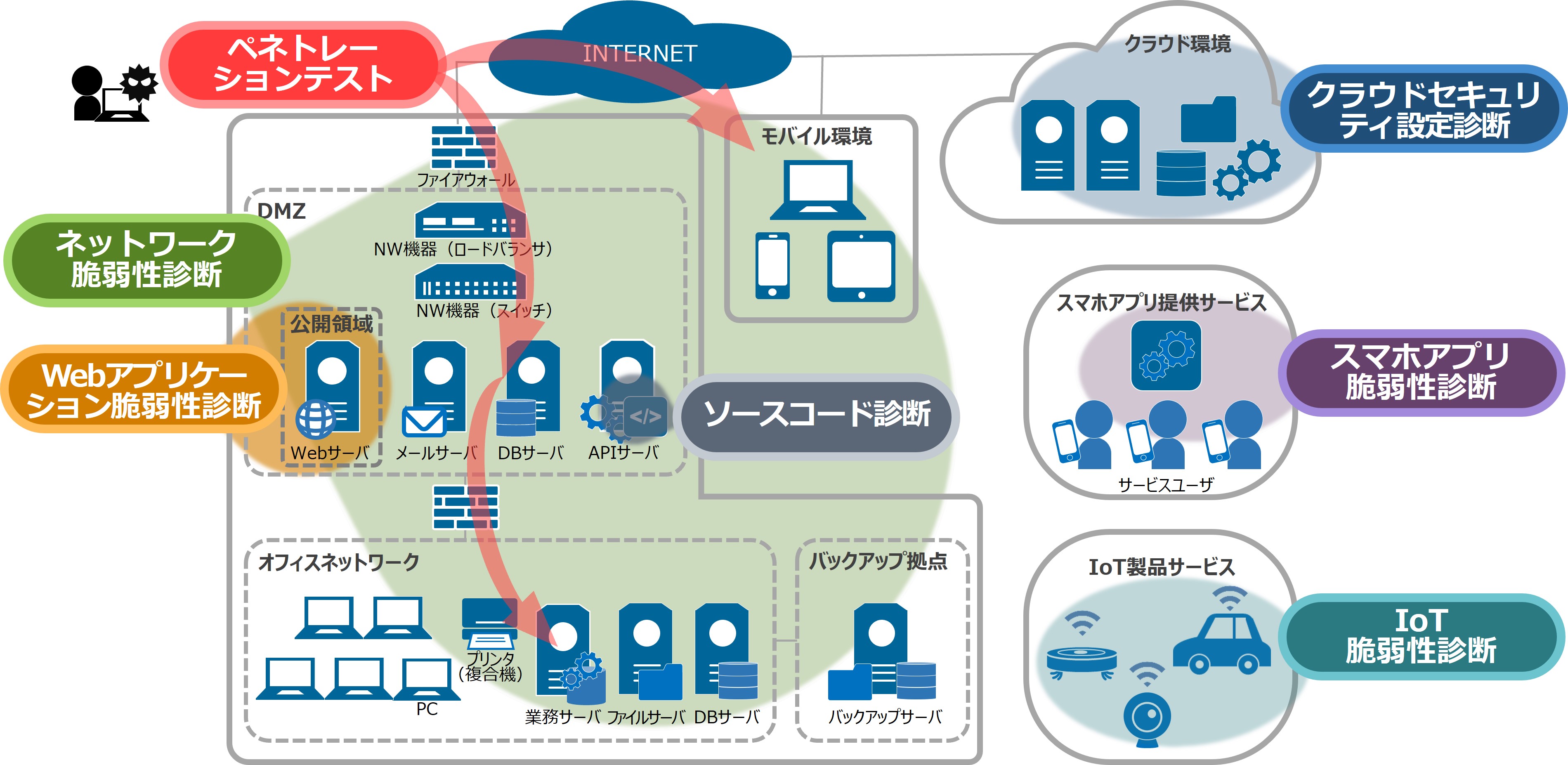

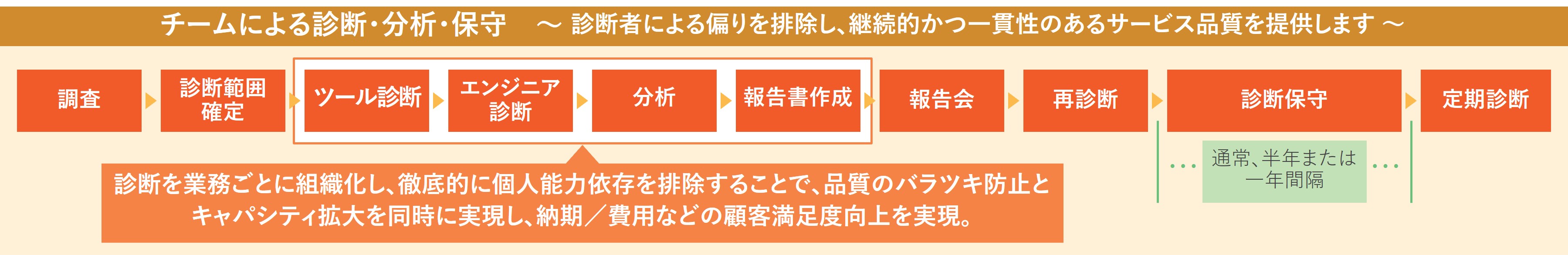

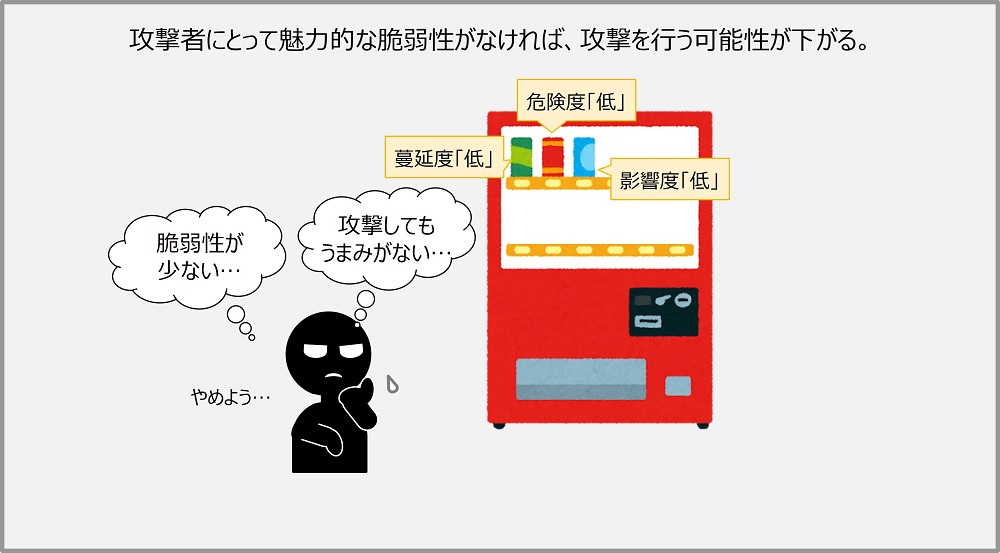

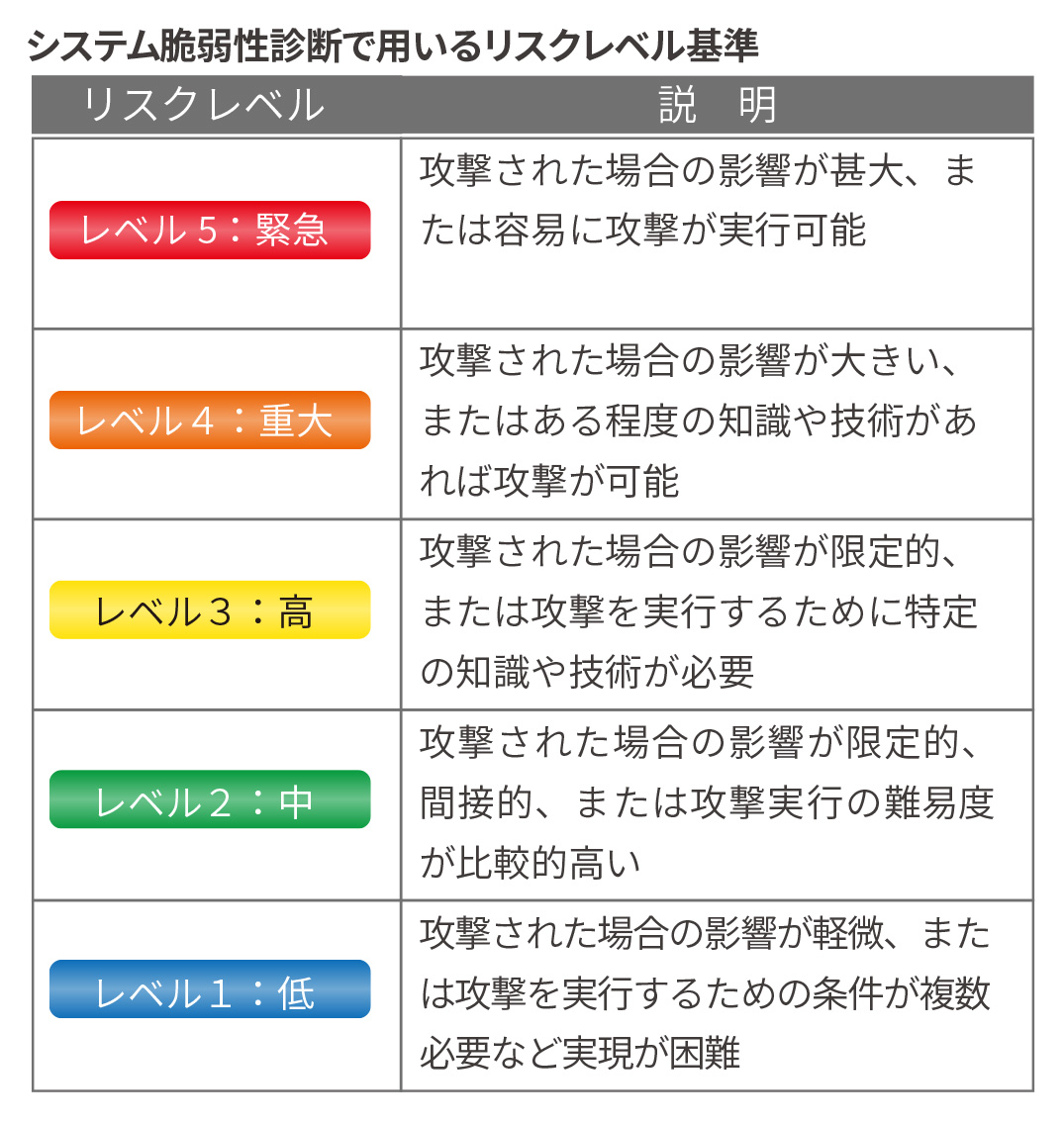

SQAT® 脆弱性診断サービス

サイバー攻撃に対する備えとして、BBSecが提供する、SQAT脆弱性診断サービスでは、攻撃者の侵入を許す脆弱性の存在が見逃されていないかどうかを定期的に確認することができます。自組織の状態を知り、適切な脆弱性対策をすることが重要です。