現行の境界防御を点検し、「ゼロトラスト」原則の注入を

SQAT® 情報セキュリティ瓦版 2020年5月号

新型コロナウィルス(COVID-19)の世界的な感染拡大の影響により、今、かつてない勢いでテレワーク化が進んでいます。こうした業務環境の移行にあたっては数多くのセキュリティ課題が生じますが、今回の動きは、パンデミックという全世界規模の危機下で待ったなしの行動を迫るものであり、平時の計画的移行とは異なる様相もみられています。例えば、VPNの利用が急増し帯域の確保が追いつかない、急いで導入したオンライン会議ツールやチャットツールのセキュリティが不十分で再選定する羽目になる、などがそうです。さらに、直近の攻撃の傾向をみると、社会的危機に乗じた巧妙なソーシャルエンジニアリングが活発化しています。課題は山積ですが、一方で、こうした状況は、自組織の防御モデルをより堅牢なものへと組み替える契機とみることもできます。本記事では、その足掛かりとなる情報をご紹介いたします。

テレワーク普及で浮き彫りになる「境界防御モデル」の限界

従来、リモート業務でのセキュリティ確保に対しては「VPN(Virtual Private Network)」が推奨されてきました。これは、インターネット上に自組織専用の仮想プライベートネットワークを構築し、認証や暗号化等によって安全に通信できる経路を確保する仕組みです。しかし近年、VPNの不正アクセスを起因とする大規模セキュリティインシデントが立て続けに確認され、防御策としての限界が指摘されるようになっています。背景にあるのは、攻撃者側の手口の高度化、そして、「インターネットと自組織のネットワークの間に分厚い壁(境界)を築くことが防御になる」という前提で構築された「境界防御モデル」自体に内在する問題です。

VPNのほか、ファイアウォールやプロキシサーバも、この「境界防御モデル」型のソリューションになります。いずれも、インターネットとの境界に壁を築き、「壁の外側は信頼できない」「壁の内側は信頼できる」という基準を適用します。そのため、「万一境界が破られた場合」の策を講じていないと、ひとたび境界を破った攻撃者がその後「信頼された」者として容易にネットワーク内を動き回り、結果として甚大な被害につながる可能性があります。また、このモデルでは、内部犯行のリスクも想定外です。

さらに、インターネットを取り巻く環境の変化により、「境界」自体のあり方が変質している点にも注意を向ける必要があります。従来、事業で用いるシステムやそれを利用するユーザは特定の拠点に固まって存在していることが一般的で、組織の内と外に物理的・論理的な境界を設け、境界の守りを固めることで一定のセキュリティを確保できていました。しかし、近年は多くのシステムがサードパーティ製のクラウドに移行し、また、モバイルの普及でオフィス外での業務も日常化しています。今や事業が遂行される空間はかつてないほど広範に、かつ、細かく分散し、足元でのテレワークの急増がその動きをさらに加速させる中、従来の「境界」の考え方は、今日の組織を守る上で有効性を失いつつあります。

「ゼロトラスト」の視点が不可欠に

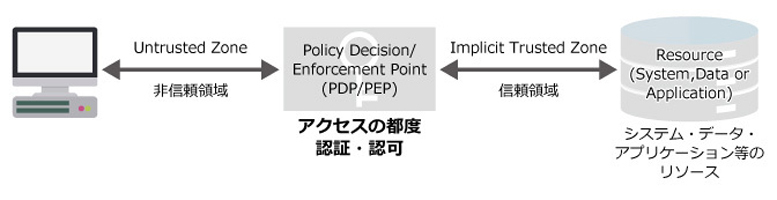

「境界防御モデル」の限界が顕在化する中、注目を集めているのが「ゼロトラスト」という考え方に基づく防御モデルです。「ゼロトラスト」のアプローチでは、境界の内外を問わず、あらゆるアクセスに対し、”Never trust, always verify(決して信頼せず、常に検証する)”という大原則に立って防御モデルを構築します。検証の機構では、アクセスの条件に基づき動的に認証・認可の判断を下し、アクセスを許可する場合は必要最小限の権限が適用されます。下に図示したのは、米国国立標準技術研究所(NIST)発行のガイドライン内『Zero Trust Architecture』(ドラフト版)に示されている概念図ですが、信頼できるかできないかは、「境界」ではなく、アクセス毎の検証によって決定されるのです。

Zero Trust Architectureの概念図

出典:NIST『Zero Trust Architecture』(日本語による補足は当社)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207-draft2.pdf

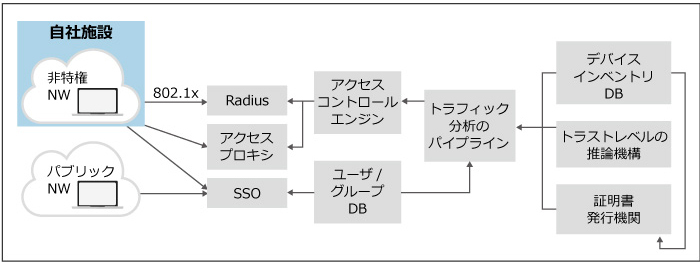

なお、「ゼロトラスト」とはあくまで防御モデルを構築する際の「考え方」である、という点に留意が必要です。具体的にどのようなアーキテクチャでゼロトラストを実現するかは、各組織を取り巻く状況に応じてさまざまなシナリオが考えられます。例えば、Googleでは、「BeyondCorp」と名付けたアーキテクチャにより、VPNを使うことなくリモートアクセスでのセキュリティを実現しています。概要は下図のとおりで、ポリシーベースで運用されるゼロトラストネットワークにおいて、あらゆるユーザトラフィックが認証・認可の対象になっています。

Google BeyondCorpのコンポーネント

出典:https://static.googleusercontent.com/media/research.google.com/ja//pubs/archive/43231.pdfより当社作成

現実解は境界防御とゼロトラストの「ハイブリッド」

上記BeyondCorpでは境界による防御モデルからゼロトラストへの「完全な移行」が成されましたが、これは現行システムの全面的な見直しを迫るもので、多くの組織にとってハードルは極めて高いです。そこで、現実解として推奨されるのは、境界型防御とゼロトラストを「ハイブリッド」的に運用しながらゼロトラストの比率を少しずつ高めていくやり方です。優先度にもとづきゼロトラストモデルへの移行を進めるシステムを選定し、綿密な要件定義のもと、アーキテクチャの具体化を進めます。相対的に優先度の低いシステムについては、従来の方式(境界防御モデル)で対策を強化(境界を破られた場合の対策を追加で組み込む等)した上で運用を継続します。なお、移行を進めるにあたっては改めてのユーザ教育も欠かせません。オフィス環境であれば企業側でリスクヘッジが行えていたところ、テレワーク環境では個人レベルで留意しなければいけない領域が増えてくるためです。

前出のNISTによるガイダンス『Zero Trust Architecture』によれば、ゼロトラストアーキテクチャへの移行は、一種の「旅(journey)」で、インフラやプロセスをまるごと入れ替えるような類の取り組みとは異なります。組織には、重要なデータ資産を保護すべく、ユースケースごとに最適解を「探し求め(seek)」ながら、ゼロトラストの原則を取り入れ、プロセスの変更やテクノロジーソリューションの導入に関する取り組みを段階的に積み上げ、前進していくことが求められます。

システムで取り扱う資産を把握し、脆弱性・リスクを評価し、業界のガイドライン/ベストプラクティスやテクノロジーの最新動向に学び、自組織の要件に応じた体制を築き上げていく―パンデミックという未曽有の状況下ではありますが、「重要なデータ資産を脅威から守る」というセキュリティの目標に変わりはありません。あるべき姿を描き、組織の現状とのギャップを知り、1つ1つのステップを着実にクリアしながら、より強いシステムを築いていくことが望まれるでしょう。

参考記事:「テレワークにおける情報セキュリティ上の考慮事項」

https://www.bbsec.co.jp/report/telework/index.html

【関連情報】パンデミック下での攻撃傾向

主に下記のような攻撃タイプが活発化しています。技術的、物理的な脆弱性よりも人の心理面での脆弱性を突いた「ソーシャルエンジニアリング」の手口が多用されているのが特徴です。これは特に危機的状況下では、高い攻撃成功率が期待できるためです。平時にはない緊張を強いられる社員は不安やストレスを抱えて感情的に動揺しやすくなり、判断ミスが起こる可能性も高まります。心理面も考慮したセキュリティ啓発活動、組織内の情報連携、注意喚起情報の迅速な収集等が平時以上に求められると言えるでしょう。

詐欺目的のフィッシング

国内外ともに急増。新型コロナウイルス関連ではフィッシングメールの観測数が前四半期比で600%という観測結果*1も報告されている。日本では、これまでに、マスクの無償/有償配布をうたうメールやWebサイト*2、保健所からの連絡を装った攻撃*3が確認されている。

ランサムウェア

攻撃の入り口としてフィッシングが多用されている。医療機関への攻撃は控えると明言した攻撃者もある*4ものの、危機対応に追われる組織の隙を狙い、金銭の強奪をはかる動きは、今後業種を問わず拡大していくものと予想される。

APT攻撃

国家的組織を後ろ盾とする大規模な標的型攻撃も活発。まず、スピアフィッシングや水飲み場攻撃を成功させ、その上でバックドアやRATを仕込む攻撃などが観測されている*5 。

Security Report TOPに戻る

TOP-更新情報に戻る