PCI DSS v3.2.1の引退まで1年を切っていますが、対応状況はいかがでしょうか。2022年3月31日にリリースされたPCI DSS v4.0の準拠運用は、即時要件に対しては遅くとも2024年4月に開始される時期となり、システム系の大きな変更点が伴う未来日付要件を含めたv4.0完全対応完了までは、残り1年半となっています。この記事では、PCI DSS v4.0で変わるセキュリティ対策のポイントについて、脆弱性診断に関する要件に着目し、今後どのように対応すべきかについて解説します。

PCI DSS v4.0:新たなセキュリティスタンダードへの移行

PCI DSSとは、Payment Card Industry Data Security Standardの頭文字をとったもので、クレジットカード会員データを安全に取り扱うことを目的として策定された、クレジットカード業界のセキュリティ基準です。American Express、Discover、JCB、MasterCard、VISAの5つのカードブランドによって設立された組織、PCI SSC(PCI Security Standards Council)によって管理されており、クレジットカードを取り扱うすべての事業者に対して、カード情報の保護とセキュリティの実施を求めるものです。この基準に準拠することで、クレジットカードを取り扱う事業者の信頼性と顧客の安心感を高め、ブランド価値の保護、そして業界全体のセキュリティレベルの向上に寄与します。

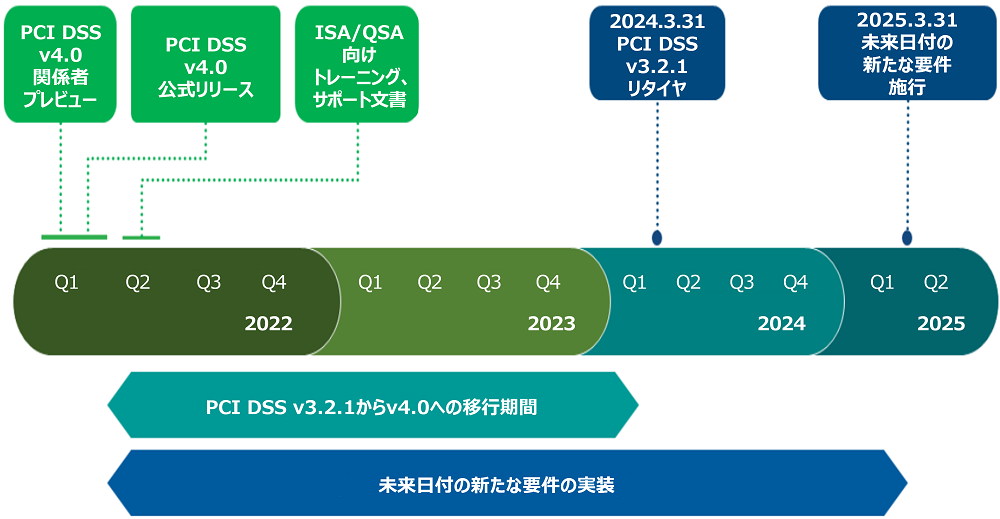

2022年3月31日には最新版PCI DSS v4.0が発表されました、 以前のメジャーバージョンであるPCI DSS v3.0は2013年11月に発表されたもので、今回8年4か月ぶりのメジャーアップデートとなります。今後2024年3月31日には2年間の移行期間が終了したv3.2.1が引退し、以降v4.0のみが有効な基準となることが決まっています。

未来日付要件は、現在はベストプラクティス要件の位置づけのため、2025年3月31日までは対応必須ではありません。しかし、残り1年半程度の対応期間の中で、システム改修や新規ソリューション導入等を行わなければならない場合、予算化や製品選定、対応ベンダ選定、運用に向けた検証作業、手順書見直しなど、対応すべき事項は決して少なくありません。

少なくとも今年度中には、要件の要求ポイントと自組織に不足する要素を洗い出し、対応スケジュールの立案が済んでいることが望ましい時期です。

PCI DSS v4.0改定のポイント

PCI DSS v4.0は、従来のv3.2.1に比べて、以下のようなポイントで改定されています。

● 決済業界のセキュリティニーズに対応

● 継続的なプロセスとしてセキュリティを促進

● さまざまな方法論に柔軟性を追加

● 検証方法を強化

出典:https://www.pcisecuritystandards.org/document_library/

PCI-DSS-v4-0-At-a-Glance-r1-JA.pdf

PCI DSS v3.2.1からの主な変更点

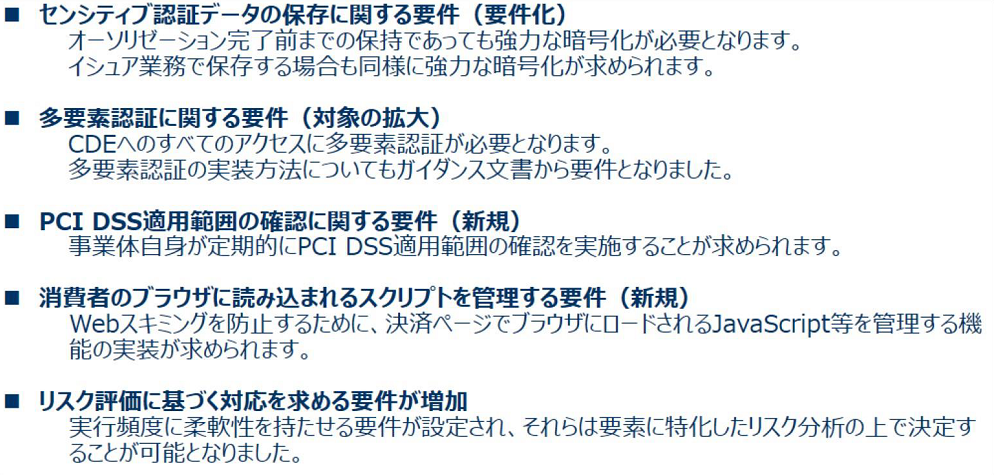

PCI DSS v4.0では、いくつかの重要な変更点があります。事業者がPCI DSS準拠の対応を検討する際には、これらの変更点に注意を払う必要があります。

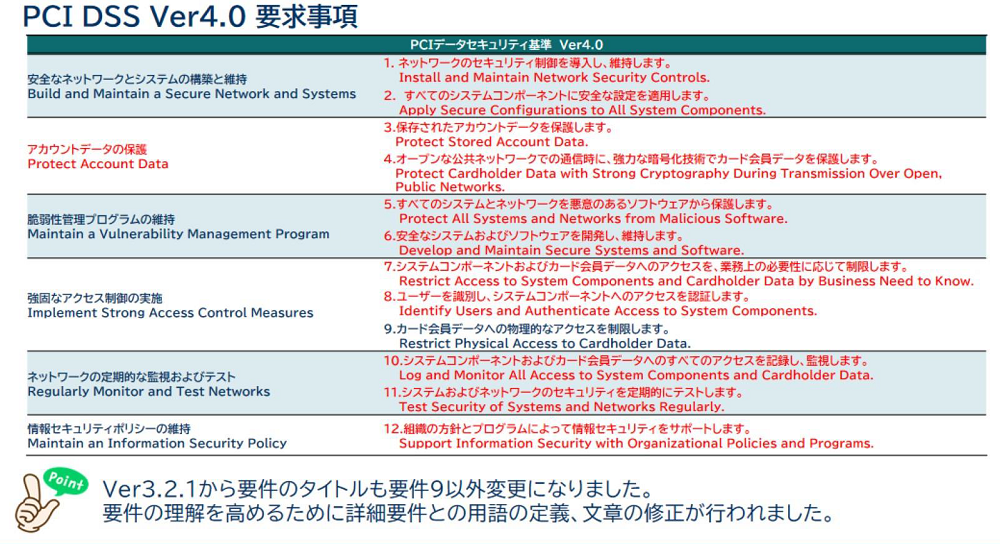

要件タイトル変更

まず、大きな変更の一つ目が、要件タイトルの変更です。要件9以外すべてが変更となりました。加えて、要件の理解を高めるために、詳細要件と用語の定義、文章の修正が行われました。

進化した要件

次に、新たな脅威や技術、決済業界の変化に対応するため追加された新規要件や、既存要件が一部変更/削除されたものがあります。該当する要件は67件ありますが、その中でも大きなものとしては、以下のようなものがあげられます。

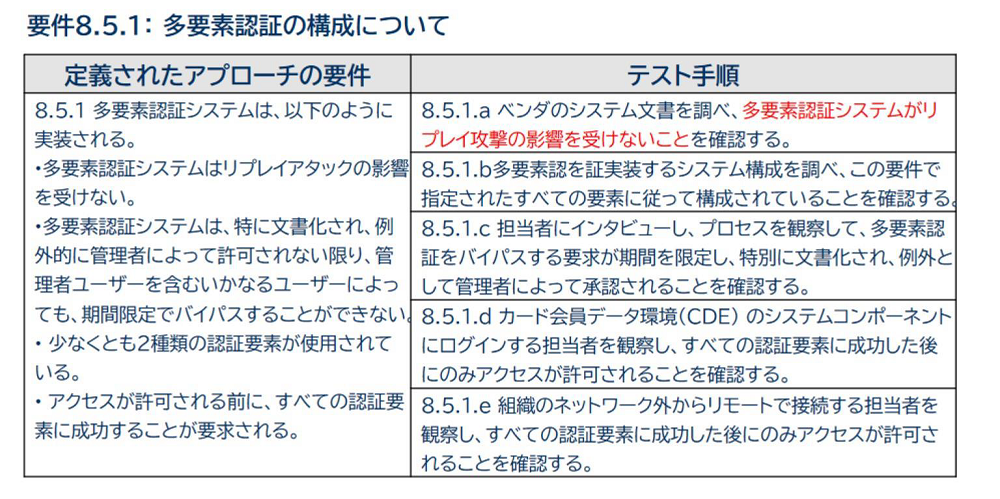

多要素認証について

PCI DSS v4.0では、要件8.5.1にて、多要素認証(MFA)について、実装方法が明確に要件化されました。

また、要件8.4.2では「カード会員データ環境(CDE)へのすべてのアクセス」にMFA(多要素認証)が要求されることになりました。8.4.3では「カード会員データ環境(CDE)にアクセスまたは影響を与える可能性のある、事業体のネットワーク外から発信されるすべてのリモートネットワークアクセス」に対してもMFAが求められており、それぞれでMFAが必要となります。

これは例えば、ある担当者が最初にリモートアクセスによって事業者のネットワークに接続し、その後ネットワーク内からカード情報データ環境(CDE)への接続を開始した場合、その担当者は「事業者のネットワークにリモートで接続するとき」と「事業体のネットワークからカード会員データ環境(CDE)へアクセスするとき」の2回、MFAを使用して認証する必要があるということです。なお、CDEへのアクセスに対するMFAはネットワークまたはシステム/アプリケーションのレベルで実装することができます。CDEネットワークに接続する際にMFAを使用した場合、その後のCDE内の各システムコンポーネントにログインする際には追加のMFAを使用する必要はありません。

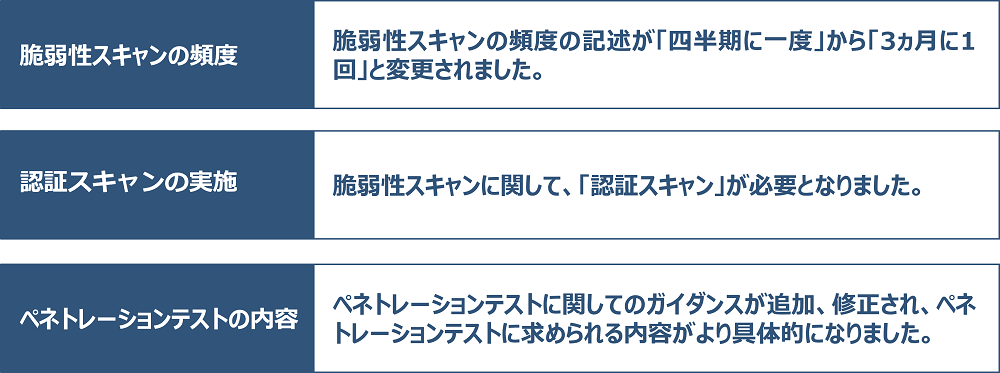

脆弱性診断に関する主な変更点

PCI DSS v3.2.1からv4.0への変更点のうち、脆弱性診断に関わるポイントとしては以下の3点が挙げられます。

脆弱性スキャンの頻度は「四半期に一度」だったところが「3カ月に1回」へと変更されました。PCI DSSの時間枠要件の意図は「その時間枠を超えない範囲で、できるだけ近い感覚で実行されること」であるところを、「四半期に一度」では最大半年ほど間隔があいてしまうことも許容することになってしまうため、厳格化されたものと思われます。

認証スキャンの実施については、十分な特権ユーザのID/パスワードのアカウント、もしくはクライアント証明書を保持した状態であることが必要になります。十分な権限による脆弱性スキャンができない事情がある場合は、当該システムについて文書化することが求められます。

ペネトレーションテストに求められる内容については、PCI DSS v3.2.1では、業界承認のテスト方法(NIST SP800-155など)であればよいと規定されていましたが、結果としてペンテスターへの依存度が高くなり、さまざまな形態のペネトレーションテスト結果の提出が許容される形となっていました。こうした状況を是正し、準拠レベルを標準化するため改定されたのではないかと考えられます。

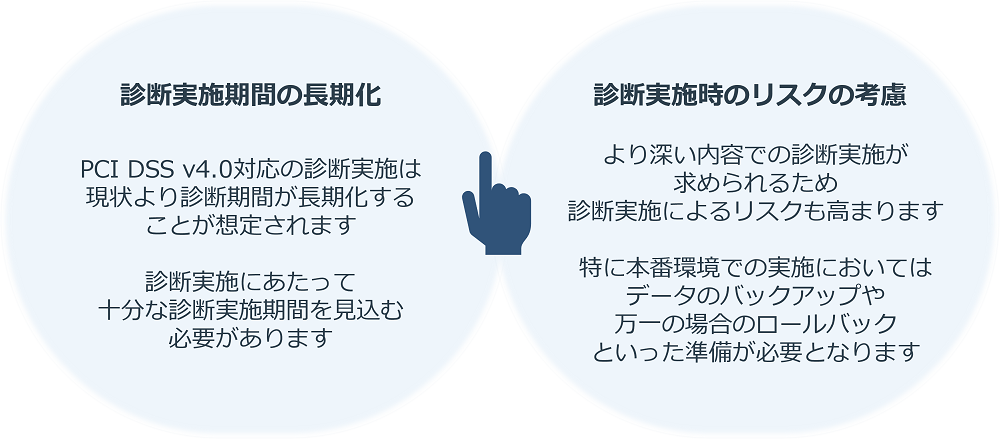

脆弱性診断実施にあたって求められる対応

PCI DSS v4.0では脆弱性診断実施にあたって求められる対応にも変更があります。高リスクの脆弱性(CriticalやHigh)以外の脆弱性、すなわち中・低リスクの脆弱性(MediumやLow)についても、ターゲットリスク分析の上で対応をすることが要求されています。また、脆弱性は日々新しいものが発見・更新されていますので、各種のスキャン等で検出された高リスクの脆弱性対応だけでも大きな負担であるところを、さらに中低のリスクとされる脆弱性についても対処が必要となると、脆弱性管理は非常に負担の大きな作業になることが予想されます。

QSA(Qualified Security Assessors:認定審査機関)の見解次第ではありますが、ターゲットリスク分析の結果、『対処の必要なし』と判断した事業者側の意見が通った場合は別として、中低リスクの脆弱性についても対処が基本的に必要になると考えますと、今まで通りのやり方(PCI DSS v3.2.1手法の脆弱性管理)では指摘を受ける可能性もあります。この規定の”目的”部分を見ると、機械的に中小リスクだから対応は一律不要と判断するのではなく、ターゲットリスク分析において、きちんとした根拠を持って”対処が不要”とした事業者が結論を出す必要があると読み取れます。

脆弱性診断に関する主な変更点については、SQAT® Security Report 2023年 春夏号

「PCI DSS v4.0で変わる脆弱性診断 ~2024年4月1日完全移行で慌てないために~」でも取り上げています。

以下より資料(PDF)ダウンロードいただけますので、ぜひご参考ください。

https://www.sqat.jp/sqat-securityreport/

PCI DSS v4.0への移行に向けて

PCI DSSの準拠対応を検討する事業者にとって、PCI DSS v4.0への移行は重要な課題です。新たな要件や変更点に対応するためには、準備が必要となります。

PCI DSS v4.0準拠までのステップ

● PCI DSS v4.0の精査

● 現状の環境での差異を把握

● 詳細化・明確化要件の対応を開始

● 新規要件およびシステム化対応の予算を確保

● 新規要件およびシステム化対応の実施

● 全体の対応状況の確認

PCI DSS v4.0では、ここで取り上げたほかにも、クラウド環境でのセキュリティ要件の明確化、セキュリティ管理の強化といった変更点もあります。事業者はv4.0に準拠対応しようとした場合、従来よりも高いレベルのセキュリティを実現することが求められます。専門家の助言や適切なソリューションを活用することが、スムーズな準拠対応の一助となるでしょう。当社ブロードバンドセキュリティがその助けとなれば幸いです。

関連情報

ウェビナー抜粋動画

過去ご好評いただいたウェビナーの抜粋動画を無料で公開しています。

「今さら聞けない!PCI DSSで求められる脆弱性診断あれこれ」

PCI DSSの準拠対応についてご紹介しつつ、PCI DSSで求められる脆弱性診断とペネトレーションテストの概要について今さら聞けない!?内容を徹底解説しています。今後も皆様のお役に立てるセミナーを企画してまいりますので、ご要望がございましたらぜひ、お問い合わせください。

BBSecでは

BBSecは、PCI SSC認定QSA(PCI DSS準拠の訪問審査を行う審査機関)です。準拠基準についての疑問や対応困難な状況があるといったような懸念・不安などは曖昧なままにせず、QSAにご相談いただくことをおすすめいたします。準拠に向けた適切な対応を検討するためのアドバイスや、事情に応じた柔軟な対応も可能です。

お問い合わせはこちら

※外部サイトにリンクします。

PCI DSS v4.0対応脆弱性診断サービス随時対応受付中!

次回ウェビナー開催のお知らせ

・2023年10月18日(水)13:50~15:00

「自動車産業・製造業におけるセキュリティ対策のポイント -サプライチェーン攻撃の手口と対策方法-」

・2023年11月15日(水)13:50~15:00

「Webアプリケーションの脆弱性対策 -攻撃者はどのように攻撃するのか-」

最新情報はこちら

Security Report TOPに戻る

TOP-更新情報に戻る