標的型攻撃とは、攻撃者が明確な目的を持って、特定の企業や組織・個人などを狙って行うサイバー攻撃です。日本国内では、2011年頃から多く報告されるようになりました。

サイバー攻撃の多くには、これまではっきりした目的がありませんでした。無差別に感染させるウイルスやワーム、不特定多数に向けて大量送信されるスパムメールなど、従来の攻撃は標的を選ばない「ばらまき型」が多くを占めていました。しかし標的型攻撃では、たとえば「製造業A社の保有する、~分野の技術に関わる特許等の知的財産」など、ゴールが明確に設定されています。

標的型攻撃のうち、特に国家機密やグローバル企業の知的財産をターゲットとした、豊富な資金を元に、極めて高い技術水準で、長期間行う標的型攻撃のことをAPT(Advanced Persistent Threat:高度で継続的な脅威)と呼ぶこともあります。

| 従来型の攻撃 | 標的型攻撃 | ||

|---|---|---|---|

| 目的 | 悪意のない趣味や愉快犯、技術的な理論検証など、趣味や知的好奇心の延長 | 知的財産・国家機密・個人情報など、金銭目的の犯罪、諜報などの目的を持つ | |

| 対象 | 不特定多数のインターネットユーザー | 特定の企業や組織、政府 | |

| 技術 | 必ずしも高くない | 高度な技術水準 | |

| 組織 | 多くは個人による活動、複数であっても組織化されていない | 組織化された多人数の組織 | |

| 資金 | 個人による持ち出し | 豊富、国の支援を受けている場合も | |

| 期間 | 短い、興味や好奇心が満たされれば終了 | 目的を達成するまで辞めない、数年間のプロジェクトとなることも |

メールから侵入する「標的型攻撃メール」とは

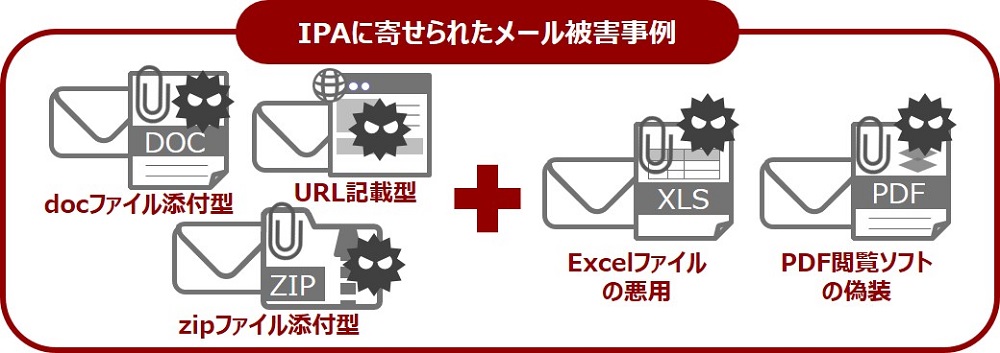

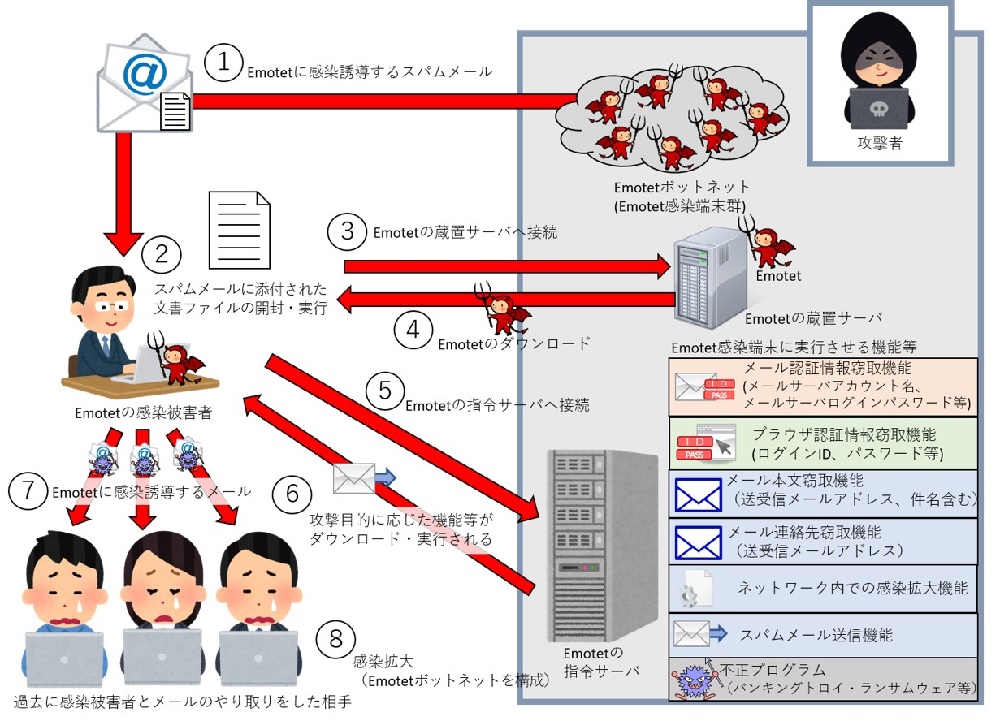

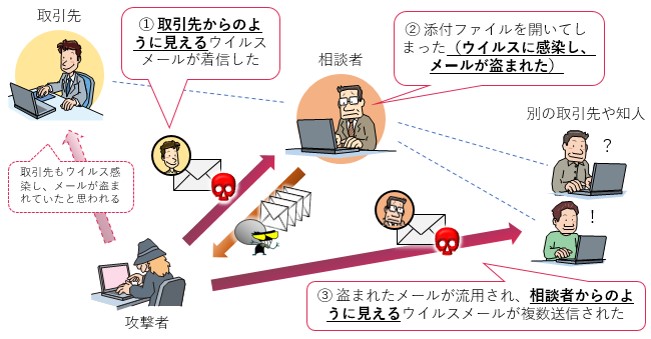

標的型攻撃の多くは、業務を装ってメールを送り、添付されたファイルやメール文中のリンク先にマルウェアを仕込む「標的型攻撃メール」をきっかけに行われます。マルウェアは、OSや特定のアプリケーション、プログラミング言語や開発環境の脆弱性を突いて感染を果たします。

「ハッカー御用達サーチエンジン」などと呼ばれる「SHODAN(ショーダン)」「Censys(センシス)」という検索エンジンがあります。GoogleのようにWebページを検索するのではなく、インターネットに接続されているサーバやコンピュータ、 IoT機器を対象とした検索エンジンで、これらを用いることで、たとえば脆弱性のあるOSにも関わらずパッチがあてられずに放置されているサーバを見つけることができます。

脆弱性が見つかったら、その脆弱性を突くマルウェアをブラックマーケットで購入あるいは開発し、PDFファイルなどに偽装し、メールに添付し標的型攻撃メールが送られます。少々簡素化していますが、こういう手順で標的型攻撃は行われます。

標的型攻撃メールの事例

標的型攻撃メールによってマルウェア感染や被害が発生した事例として独立行政法人情報処理推進機構(IPA)は、2012年に発行した「標的型攻撃メール<危険回避>対策のしおり」に具体的事例のリストを掲載しています。そこには、

・日本政府や中央官公庁

・日本を含む世界の化学・防衛関連企業48社

・日本の重電メーカー

などの組織が「報道された標的型攻撃メールの事件」として並んでいます。

同じくIPAが2015年に発行した「IPA テクニカルウォッチ 標的型攻撃メールの例と見分け方」では、標的型攻撃メールの生々しい偽装例が記載されています。それによれば、

・新聞社や出版社からの取材申込

・就職活動に関する問い合わせ

・製品に関する問い合わせ

・セキュリティに係る注意喚起

・注文書送付

・アカウント情報の入力要求

などに偽装して標的型攻撃メールが実際に送られたということです。

標的型攻撃メールの見分け方

標的型攻撃以前には、いわゆる「怪しいメールの見分け方」という鉄板の基準がありました。代表的な判断基準はたとえば「知らない人からのメール」「フリーメールからのメール」「日本語の言い回しが不自然」などが挙げられます。標的型攻撃以前には確かにこれらの基準は有効でした。しかし、こういった基準が標的型攻撃以降、必ずしも通用しなくなっています。

ますます洗練されている標的型攻撃メールの基準に対応するため、IPAは前掲のレポート「IPA テクニカルウォッチ 標的型攻撃メールの例と見分け方」で、不審か否かを見分けるための着眼点として以下を挙げています。

・知らない人からのメールだが、メール本文の URL や添付ファイルを開かざるを得ない内容

・心当たりのないメールだが、興味をそそられる内容

・これまで届いたことがない公的機関からのお知らせ

・組織全体への案内

・心当たりのない決裁や配送通知

・ID やパスワードなどの入力を要求するメール

・フリーメールアドレスから送信されている

・差出人のメールアドレスとメール本文の署名に記載されたメールアドレスが異なる

・日本語の言い回しが不自然である

・日本語では使用されない漢字が使われている

・実在する名称を一部に含む URL が記載されている

・表示されている URL と実際のリンク先の URL が異なる

・署名の内容が誤っている

昔ながらの基準と変わらない点もあるものの、「心当たりのないメールだが、興味をそそられる内容」「これまで届いたことがない公的機関からのお知らせ」「組織全体への案内」などは、業務上開封せざるをえないことも少なくないでしょう。「よほど仕事を怠けていない限りひっかかる」これは標的型攻撃メールに関してよく言われる言葉です。

近年の標的型攻撃メールは日本語も洗練されています。上記の基準ですら判別できない場合もあると心得ていたほうが間違いないでしょう。

標的型攻撃への入口対策

標的型攻撃メールを防ぐ「標的型攻撃メール訓練」

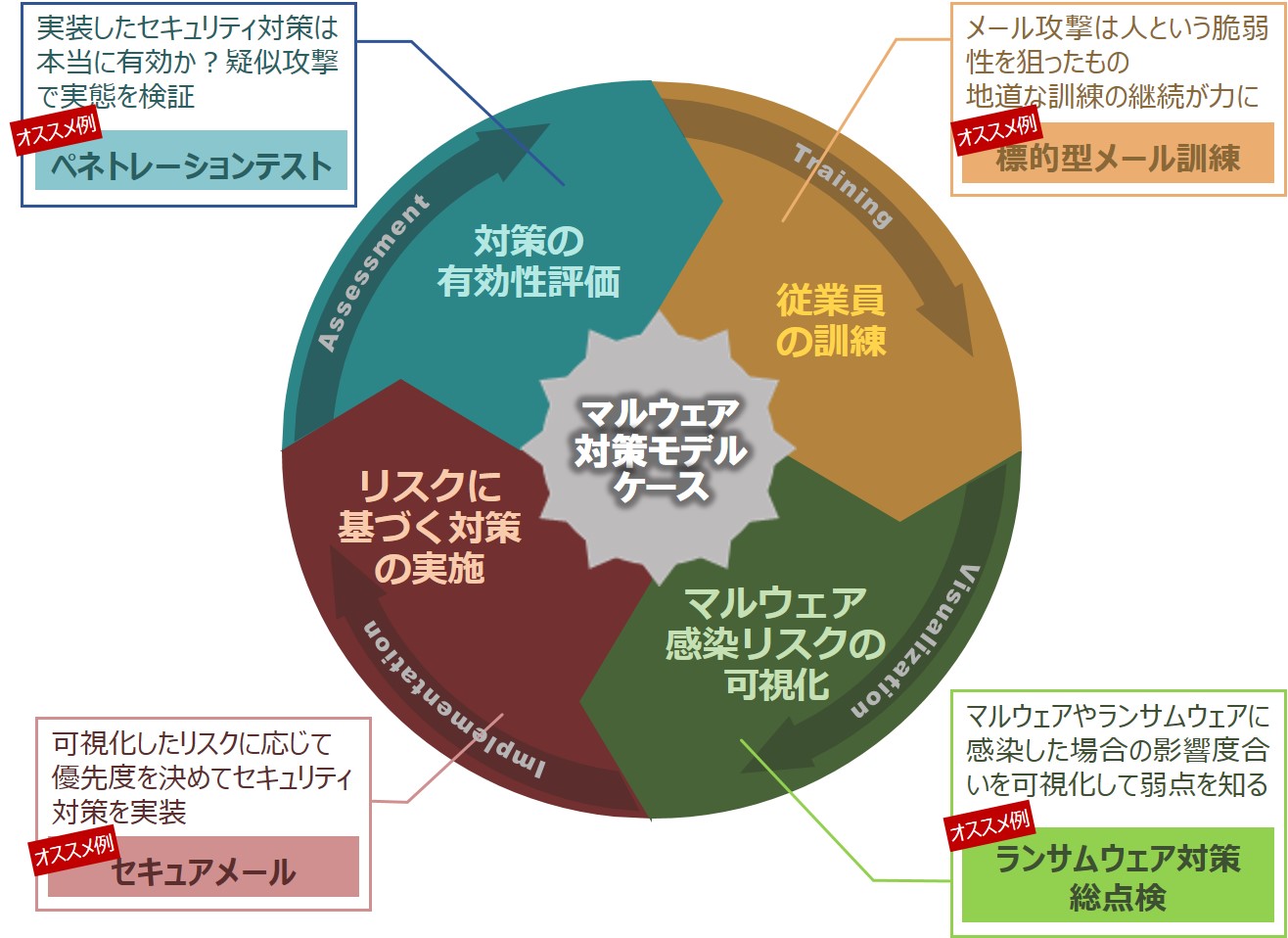

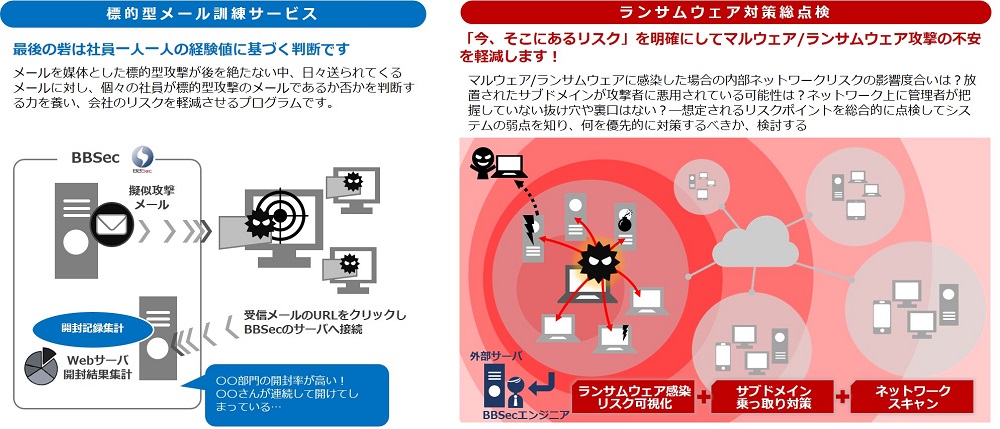

標的型攻撃メールを開封しないように、従業員のセキュリティリテラシーを上げるために「メール訓練」「標的型攻撃メール訓練」などと呼ばれるセキュリティサービスがあります。

模擬の標的型攻撃メールを作成し、事前に知らせずに従業員にメールを送信、本文中のリンクをクリックしたり添付ファイルを開いてしまった人を調べ、部門毎の攻撃メール開封率などを管理者に報告するサービスです。

標的型攻撃メール訓練サービスの比較のポイント

標的型メール訓練サービスは提供業者が多く、費用やサービスクオリティはさまざまです。ここで簡単に、いい標的型攻撃メール訓練会社の比較のポイントを列挙します。

・実施前に社内の業務手順や、うっかり添付ファイルを開いたりリンクをクリックしてしまいそうなメールの傾向を、丁寧なヒアリングをもとに考えてくれるかどうか

・開封率の報告だけでなく、添付ファイルを開いた後の初動対応分析や、万一開いた場合の報告体制、エスカレーションの仕組の助言などを行ってくれるかどうか

・標的型攻撃メールの添付ファイルを開いたりリンクをクリックすることで具体的にどのように被害が発生するか、リスク予測をしてくれるかどうか

・訓練で洗い出された課題解決のために従業員向け研修を実施してくれるかどうか

標的型メール訓練サービスは各社それぞれ個性と品質の差があります。一見似ているように見えますが、どのように運用するかによってサービスクオリティが大きく変わってきます。

組織には人事異動もあり業務内容も変わります。メール訓練をやる場合は、エビデンスのために実施する場合はともかく、本当に根付かせたいのであれば定期的な実施が必須といえるでしょう。

「入口対策」を考えると、教育訓練を施す標的型メール訓練は 「ヒト」 に対する対策として有効な対策の一つです。しかし、うっかり危険なファイルを開いてしまう確率がゼロになることは残念ながらありません。

もしあなたの会社の人事担当者に、就職を希望する優秀な経歴を持つ学生から、レジュメや志望動機を書いたPDFを添付したメールがGmailで届いた場合、彼・彼女はきっとそのメールを開かざるをえないでしょう。「よほど仕事を怠けていない限りひっかかる」のです。もはや「防ぐ」という視点と同時に、侵入されることを前提に考える時期が来ています。

開封率の低減を最重要視するのではなく、「開封されても仕方なし」というスタンスで取り組むことが重要です。訓練の目標を「開封された後の対応策の見直しと初動訓練」に設定し、定められた対応フロー通りに報告が行われるか、報告を受けて対策に着手するまでにどれくらいの時間を要するかを可視化して、インシデント時の対応フローおよびポリシーやガイドラインの有効性を評価することをお勧めします。また、従業員のセキュリティ意識を向上させるために、教育および訓練と演習を実施するのが望ましいでしょう。

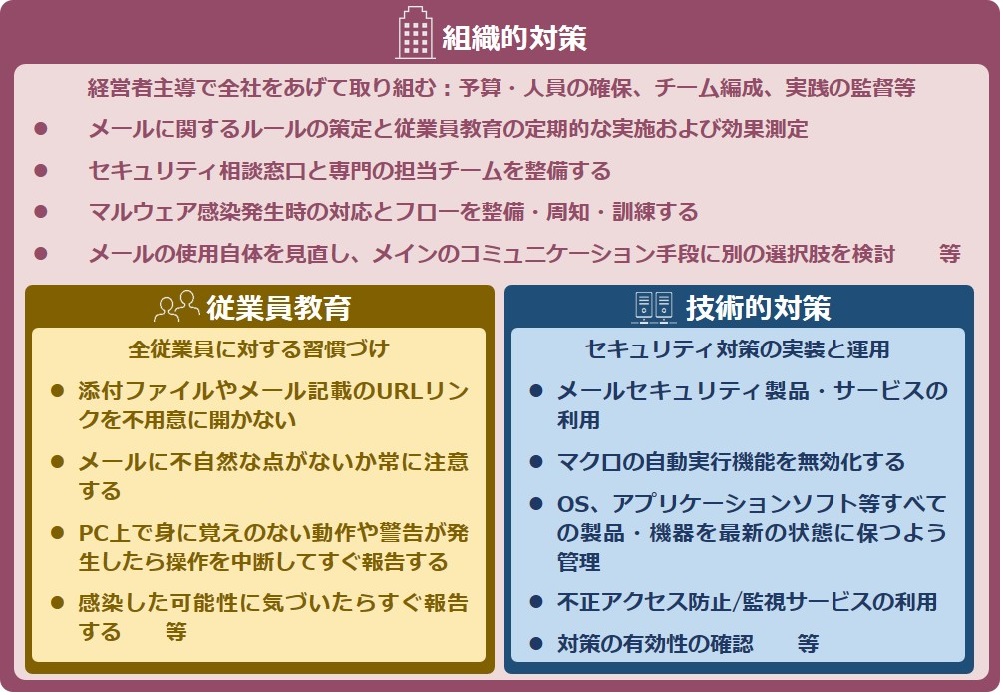

標的型攻撃の対策方法

「侵入されることを前提に考える」とは、もはや完全に防ぐことはできないと認めることです。これは標的型攻撃がセキュリティ対策や産業に与えた最も大きな影響のひとつといえるでしょう。標的型攻撃やAPT攻撃以降に、「この製品を買えば100%防げます」オーバーコミット気味のセキュリティ製品の営業マンが、もしこんなセリフを言ったとしたら、もはや安請け合いどころか明白な嘘です。

標的型攻撃以降、「出口対策」「内部対策」という順番で、新しいセキュリティ対策の言葉が次々と生まれました。

「出口対策」とは、ファイアウォールやアンチウイルスソフトで防ぎ切ることができずに感染してしまったマルウェアが、重要な情報を盗み出し、外部に重要情報を送信する(盗み出す)前に、その通信を検知しブロックする対策のことです。

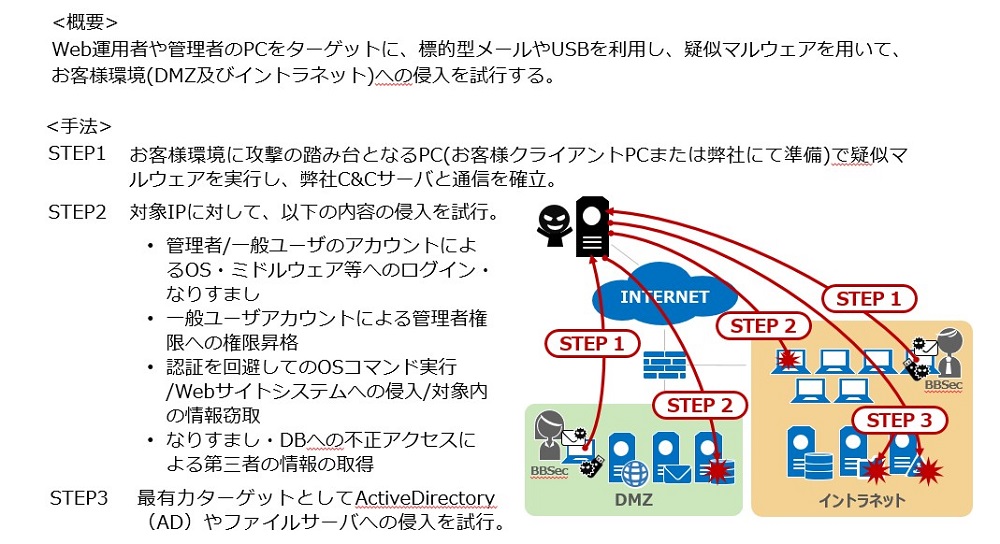

「内部対策」とは、標的型攻撃メールで特定のPCに感染したマルウェアが、隣のPCや、参照権限のあるサーバなど、ネットワークを「横移動(ラテラル・ムーブメント)」して、Active Directoryなどのクレデンシャル情報や、知的財産が置かれたサーバにたどりつかないよう横展開を阻害する対策のことです。ネットワークの区画化やSIEMによる分析、ユーザーの行動を分析するUEBA、果てはニセのクレデンシャル情報をネットワークに地雷のように置くデセプション製品など、各社工夫をこらした高価な先端製品が各社によって開発・提供されています。

一方で、従来の「入口対策」をパワーアップした対策として、添付されたファイルがマルウェアではないかどうかをSandboxという環境で安全に検証してからユーザーに届ける製品などが国内でも普及しました。

どれも優れた製品ですが、いずれにせよ完全に防げる神話はもう崩れています。侵入前提の対策や組織作りが必要です。しかし、高価なSandboxやSIEMなど先端の製品による対策をすべての組織でできるわけではありません。

しかし悲観する必要はありません。実は、昔から言われている基本対策も標的型攻撃に対して有効な対策の一つなのです。まずはWindowsOSやMicrosoft Office、Adobeなどの主要アプリケーションを最新の状態に保つことです。

また、Webサイトやアプリケーションなどの公開サーバ、社内ネットワークを対象に、見過ごしているセキュリティホールがないかどうかを見つける脆弱性診断の定期的実施や、いざ侵入できたらどこまで被害が拡大しうるのかを調べるペネトレーションテストの実施も同様に有効でしょう。

「我が社には盗まれるような特許も個人情報もない」これもよく言われる言葉です。しかし、近年「サプライチェーン攻撃」と呼ばれるサイバー攻撃が話題になっています。たとえば、大手グローバル自動車会社のB社を最終目的として、部品製造を行う系列の中小企業などから攻撃を行い、本丸を目指す方法などを指します。もはや関係ないと言える企業は少ないといえるでしょう。

まとめ

・標的型攻撃は、攻撃者が明確な目的を持ち、特定の企業や組織・個人などを狙って行うサイバー攻撃

・標的型攻撃には、業務を装った巧妙なメールの添付ファイルやメール文中のリンク先にマルウェアを仕込む「標的型攻撃メール」によるものが多い

・従業員のセキュリティリテラシーを上げて標的型メールを開封しないようにするためには、「標的型攻撃メール訓練」などのセキュリティサービスがある

・標的型攻撃を100%防御することは不可能なため、感染することを前提とした「出口対策」「内部対策」を講じることで攻撃成功の確率を下げる

BBSecでは

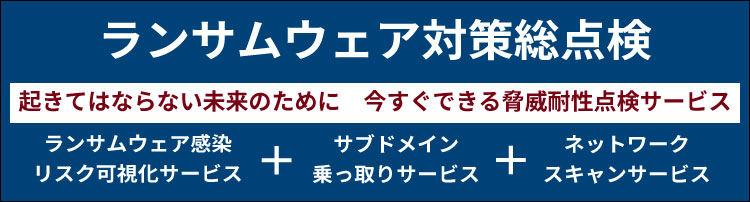

「ランサムウェア対策総点検」のうちのサービスの一つ、「ランサムウェア感染リスク可視化サービス」では標的型攻撃を受けてしまった場合の現状のリスクの棚卸を行うことが可能です。従来の標的型メール攻撃訓練からもう一歩踏み込み、「ヒト」の対策ではなく、「情報」の対策として、システム環境の確認や、環境内で検知された危険度(リスクレベル)を判定いたします。

Security Report TOPに戻る

TOP-更新情報に戻る