脆弱性、放置されてませんか? 近年、放置されたままの脆弱性が悪用されるサイバー攻撃が増加しています。システムの脆弱性を対策しないままでいると、不正アクセスやマルウェア感染などの様々なリスクがあります。本記事では、脆弱性のリスクや実際に悪用された事例を紹介しつつ、脆弱性対策の重要性について解説いたします。

脆弱性の放置が命取りに~「Nデイ脆弱性」が狙われる

脆弱性が発見されると、対応として対象製品のベンダーより修正プログラムがリリースされます。ユーザはその修正プログラムを適用することで、当該脆弱性に対応することができます。

しかし、実際には様々な理由で修正プログラムが適用されず、脆弱性が放置されてしまうことがあります。修正プログラムのリリース後から、実際に適用されるまでの期間に存在する脆弱性は「Nデイ脆弱性」と呼ばれ、それを悪用するサイバー攻撃が増加しています。

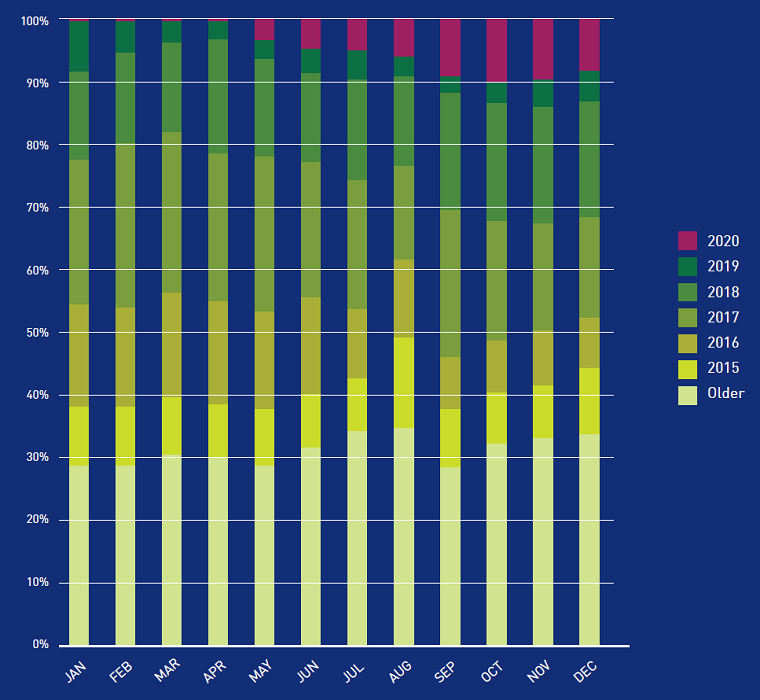

出典:Check Point Software Technologies Ltd.「CYBER SECURITY REPORT 2021」

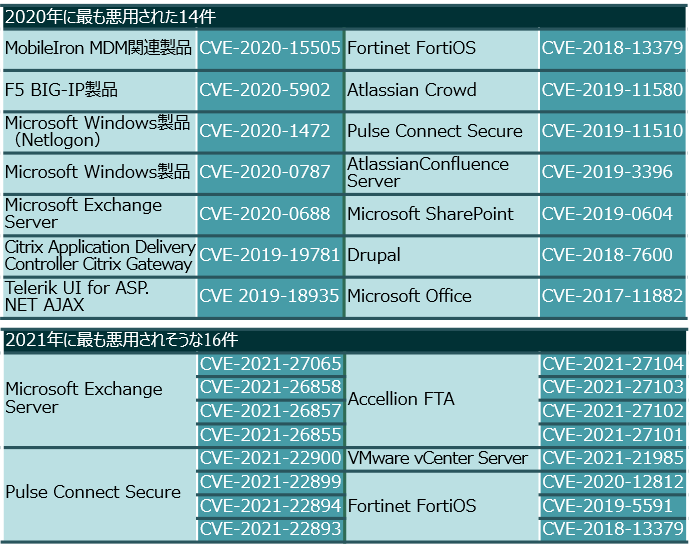

上のグラフは、Check Pointが公開したレポートに記載されたもので、2020年のそれぞれの月に、いつ発見された脆弱性がどのくらい使われていたか、その割合を示すグラフで、横軸は2020年のいつのデータであるのかを、縦軸は使用された脆弱性の発見された年を示しています。グラフからは、前の年である2019年以前に登録された脆弱性が、年間を通じて攻撃者に悪用され続けたことや、観測された攻撃の約80%が、2017年以前に報告・登録された脆弱性を悪用したものであったとのことがわかります。また、上記レポートでは複数の脆弱性を組み合わせて攻撃する手法「エクスプロイトチェーン」に、新しい脆弱性が組み込まれているとも指摘しています。

Nデイ脆弱性を狙う攻撃では、修正プログラムが適用されるより前に攻撃が仕掛けられるため、ソフトウェア管理が不適切な企業が標的として狙われやすくなっています。さらには近年では脆弱性対策情報が公開された後に攻撃コード(PoC)が流通し、攻撃が本格化されるまでの時間が短くなっています*1。

こういった背景から脆弱性を放置したままにすることは深刻な被害につながる可能性があります。

既存の脆弱性を狙った事例

以下は2022年に既知の脆弱性が狙われた事例についてまとめたものです。

| 年月 | 製品 | 事例 |

| 2022/1 | SonicWall SMA100シリーズ*2 (VPN製品) | 2021年12月に公開された既知の脆弱性が概念実証コード(PoC)を含む詳細な情報が公開されたことにより、攻撃が活発化。 |

| 2022/2 | eコマースプラットフォームMagento 1*3 (ECプラットフォーム) | Magento 1に存在するQuickViewプラグインの既知の脆弱性を悪用した大規模な攻撃を検知。いまだ数千ものeコマースが、2020年6月30日にサポートが終了しているMagento 1で稼働している背景を利用したと考えられる。 |

| 2022/3 | リモートキーレスシステム*4 (自動車) | 既に「CVE-2019-20626」「CVE-2021-46145」で指摘されているが、一部の古い車種(日本車)において引き続きこのリモートキーレスシステムが利用されていたことに起因する。 |

| 2022/4 | Apache Struts 2*5 (Webサーバ) | 2020年12月に公開された脆弱性「CVE-2020-17530」の修正が不十分であったことに起因する。 |

| 2022/5 | VMware製品*6 (仮想化ツール) | 2022年4月に複数の脆弱性の対策版がリリースされているが、リリースから48時間とたたず、「CVE-2022-22954」「CVE-2022-22960」の悪用が確認される。 |

| 2022/9 | Python*7 (プログラム言語) | 2007年に存在が判明していたものの修正されずにいた脆弱性「CVE-2007-4559」が、15年越しに世界中で悪用されていることが報告される。 |

| 2022/12 | FortiOS*8 (VPN製品) | SSL-VPN製品における深刻な脆弱性は過去にも攻撃で悪用されている。リモートワークの拡大により今後も広まることが懸念される。 |

ベンダーや企業が公開している脆弱性をもつソフトウェアなどの情報や修正プログラムを解析することで、脆弱性を悪用するヒントを容易に得ることができます。さらに、当該脆弱性を攻撃するためのツールがダークウェブなどで売買されるケースもあります。こうしたことから、修正プログラムが公開される前に行われるゼロデイ攻撃(※)と比べると、攻撃者自ら脆弱性を調査する必要がないため、攻撃の難易度が低いといえます。

ゼロデイ攻撃について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「IPA情報セキュリティ10大脅威にみるセキュリティリスク ―内在する脆弱性を悪用したゼロデイ攻撃とは―」

Webサイトは最大の攻撃ベクター

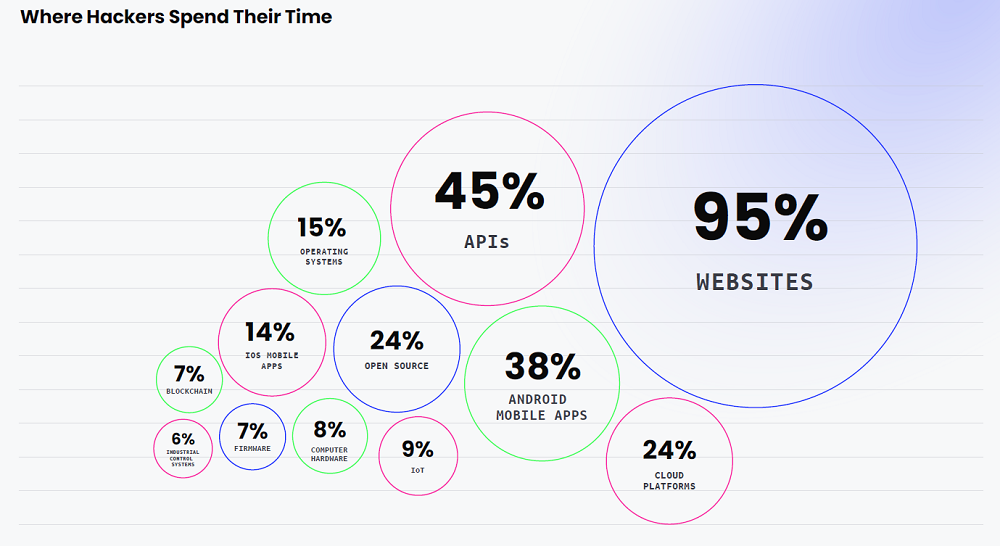

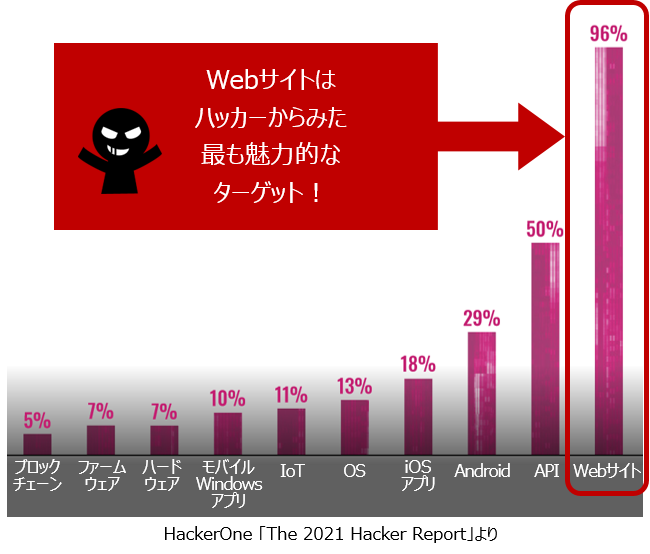

エシカルハッカー(※)へのアンケート調査によるとエシカルハッカーの95%はWebサイトが最大の攻撃ベクターだと考えているとの回答でしたと報告されています。

エシカルハッカー・・・倫理観を持ち、高度なハッキング技術や高い知識を善良な目的のために活用するハッカーのこと。ホワイトハッカーとも呼ばれている。

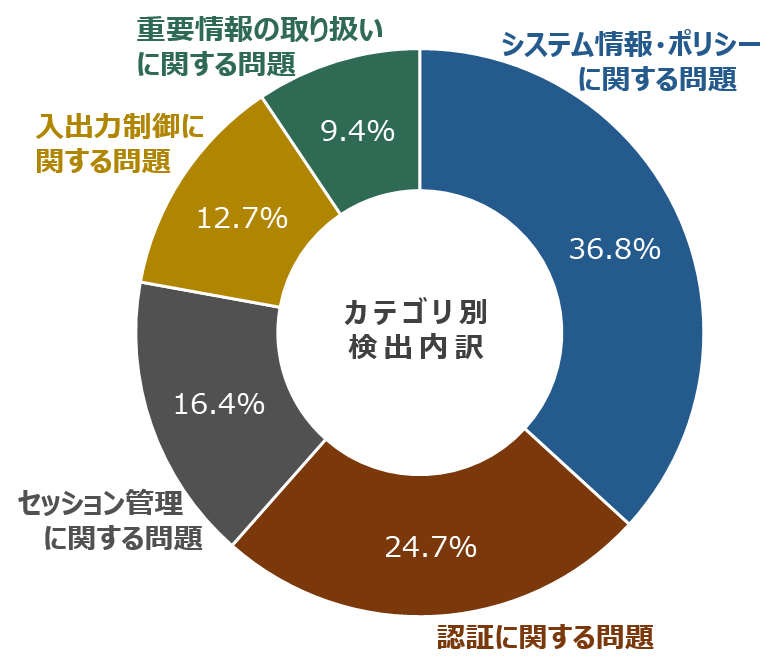

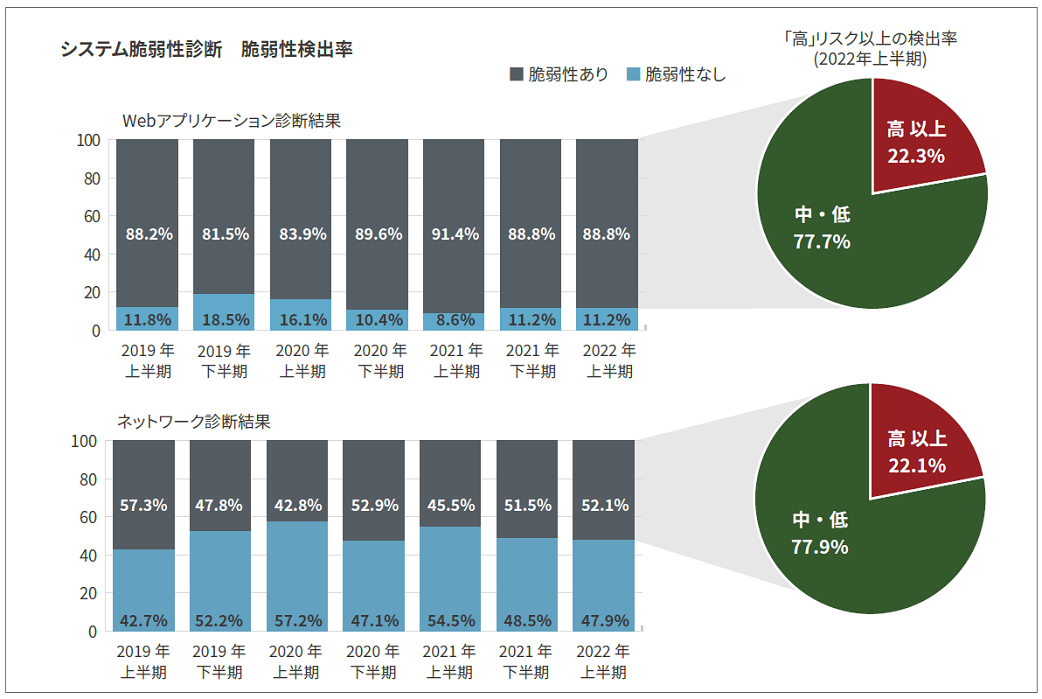

また、弊社で提供しているSQAT脆弱性診断サービスにて、2019年上半期~2022年上半期に診断を実施した延べ3,762社28,179システムのうち、脆弱性が検出されたシステムはWebシステムにおいて毎年8割以上、ネットワークシステム(プラットフォーム)において5割を占めています。

(SQAT® Security Report 2022-2023年 秋冬号)

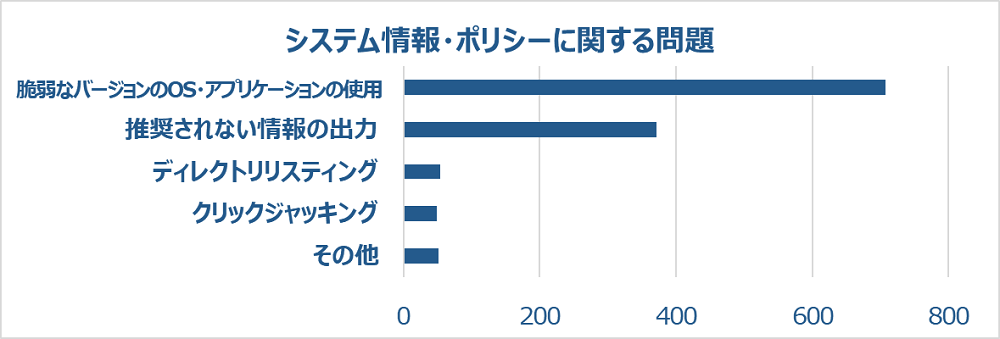

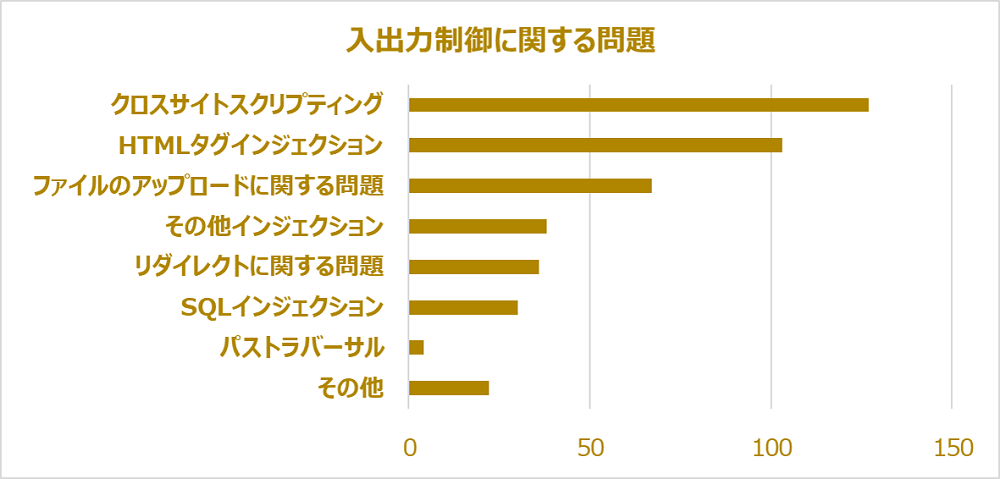

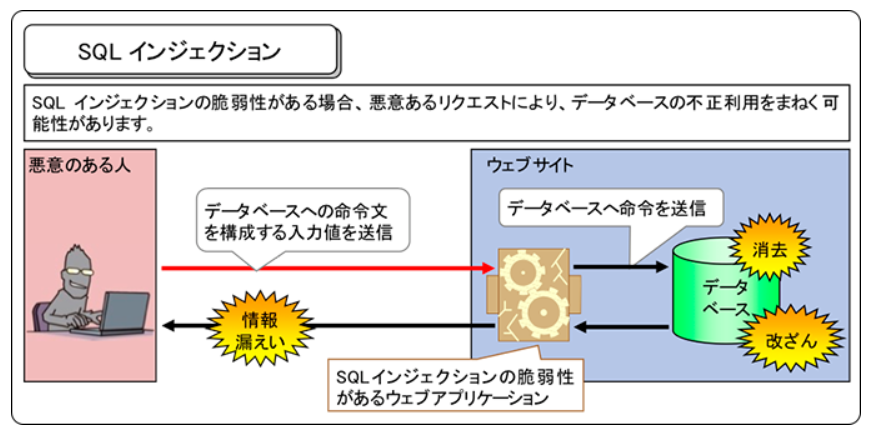

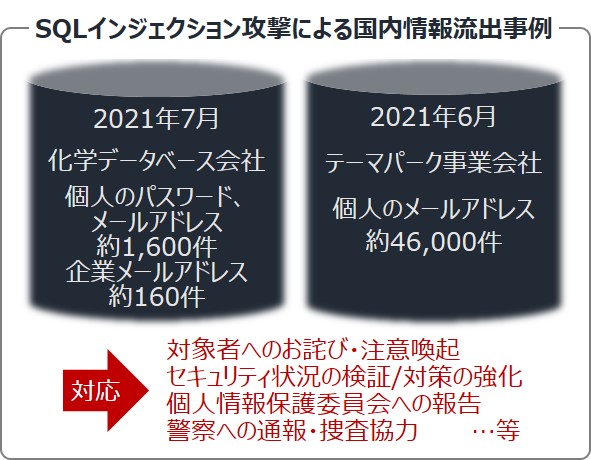

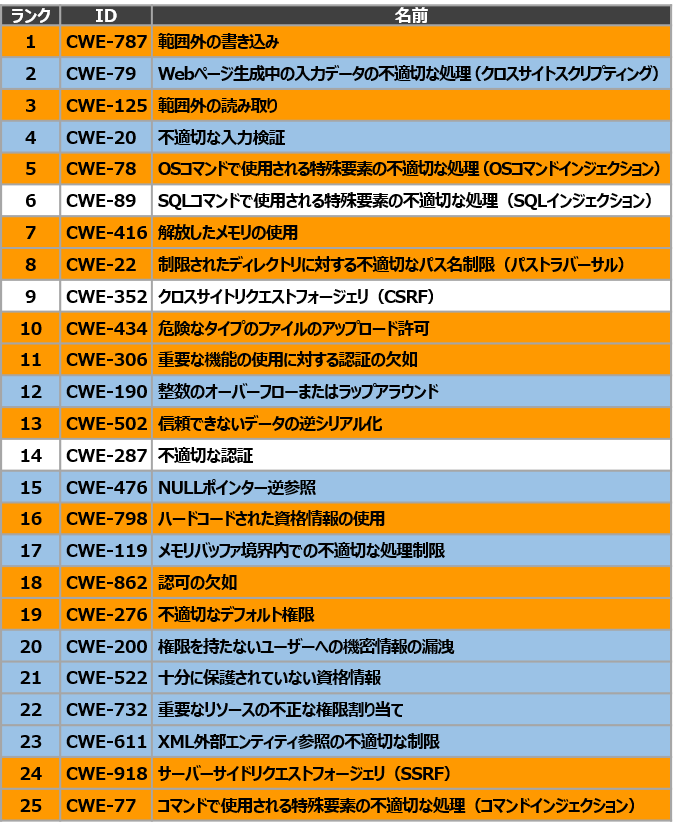

脆弱性が存在するOS・アプリケーションを使用しているといったバージョン管理に関する脆弱性が高い割合で検出されているほか、クロスサイトスクリプディングやSQLインジェクションのようなインジェクション攻撃を受ける恐れのあるリスクレベルの高い脆弱性も多くみられます。

Webサイトは狙われやすい傾向にあるだけではなく、実際に様々な危険に晒されています。攻撃手法の進化や、経年によって攻撃のための製品解析が進んでしまうといった事情により、日々新たな脆弱性が検出され続けています。そういった脆弱性に対しての備えとして、適時・適切な対応を継続して行う必要があります。

定期的な診断実施を可能にする脆弱性診断ツールの活用

JPCERT/CCが発表している「Webサイトへのサイバー攻撃に備えて」によると、Webアプリケーションのセキュリティ診断に関しては、機能追加などの変更が行われたときはもちろんのこと、それ以外でも「1年に1回程度」実施することが推奨されています。

しかし、自組織内でセキュリティ対策を行うには、設備投資や人材育成に工数やコストがかかるといった不安を抱える企業も少なくありません。そこで定期的な診断の実施を後押しするものとして脆弱性診断ツールの活用をオススメします。脆弱性診断ツール活用のメリットには以下のようなものがあります。

1. 商用またはセキュリティベンダーの自社開発した診断ツールを活用するため、

ソフトウェアインストールなどの新規設備投資が不要

2. 開発段階から診断をすることにより、後工程における手戻り発生を防ぎ、

セキュリティコストの削減が可能

3. 手動診断と比較すると安価なため、定期的に簡易診断が可能

4. 診断結果を定点観測することで、即時に適切な対応をすることが可能

ただし、脆弱性の詳細やリスク判定に関してはセキュリティ専門家の知見が必要不可欠です。自組織に専門家がいるか、セキュリティ専門企業のサポートを受けられるか、といった点はツール選定の際に注意が必要です。

継続的なセキュリティ対策を実現するために

脆弱性診断は一度実施したらそれで終わりというものではありません。脆弱性は日々増加し続けるため、診断実施後に適切なセキュリティ対策を行っていたとしても形を変えて自組織のシステムにサイバー攻撃を行う可能性は十分にあります。顧客が安心してサービスを利用し続けられるためにも定期的な診断を実施し、洗い出されたセキュリティ上の問題に優先順位をつけて、ひとつひとつ対処することが重要です。診断ツールの検討に関しては自組織の環境やシステム特性に合わせたものを選定し、継続的なセキュリティ対策に有効活用できるようにしましょう。

BBSecでは

当社では様々なご支援が可能です。 お客様のご状況に合わせて最適なご提案をいたします。

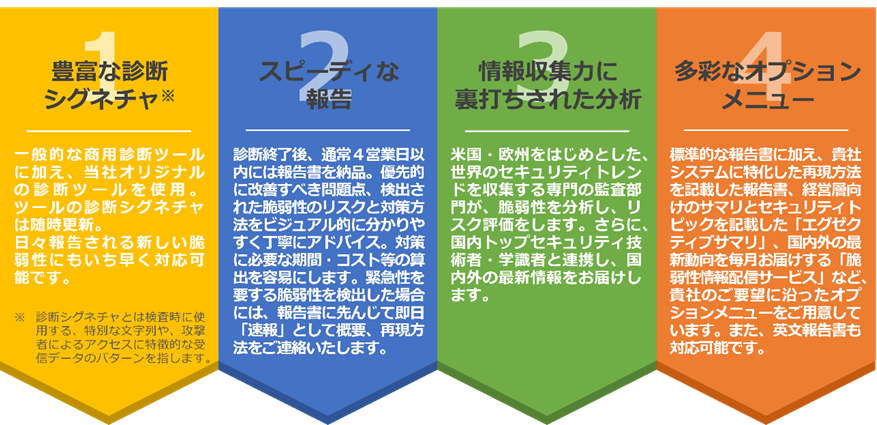

<SQAT診断サービスの特長>

<デイリー自動脆弱性診断 -Cracker Probing-Eyes®->

sqat.jpのお問い合わせページよりお気軽にお問い合わせください。後日営業担当者よりご連絡させていただきます。

Security Report TOPに戻る

TOP-更新情報に戻る