暗号技術は、私たちの安全なシステム利用や事業継続のためにかかせないテクノロジーです。しかし、とりあえず導入しているからそれでよい、というわけではなく、ただしく実装されているかを確認したうえで、環境・リスクに応じて適切に実装することが求められます。本記事では、暗号技術を安全に活用するために、必要なポイントを解説し、やっておくべき現状確認についても紹介いたします。

現代の暗号技術の2大課題

暗号技術は情報セキュリティを支える重要な技術の1つです。暗号技術があればこそ、私たちは安心して業務システムを利用し、インターネット経由での事業活動を行うことができています。

一方で、今、次世代暗号に関する話題が、少しずつ一般的なニュースでも取り上げられ始めています。なぜ、次世代暗号技術が求められているのでしょうか。その背景には、既存の暗号技術に対する次のような懸念があるためと考えられます。

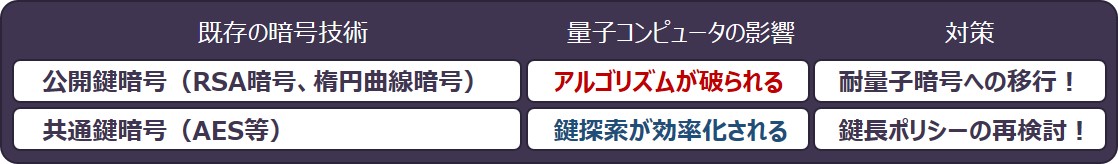

量子コンピュータの脅威に対抗:耐量子暗号

将来、コンピュータの処理能力の進化によって、現在普及している暗号技術が無力化されてしまうと言われています。これは昨今よく取りざたされている、量子コンピュータの登場に起因しています。量子コンピュータは量子力学を計算過程で用いて並列計算を実現することで、現在のコンピュータと比較して圧倒的な処理能力を保持するとされています。

量子コンピュータの登場による既存の暗号技術への脅威、そしてその対策は以下のとおりです。

量子コンピュータは2030年には実用化されると想定されているため、その頃にはサイバー攻撃者が量子コンピュータを用いた攻撃を実行してくる恐れがあるということになります。これが、「暗号の2030年問題」と言われるものです。このため、2030年に先駆けて、防御策を実現する必要があります。そこで、耐量子暗号の選定や鍵長ポリシーの見直し、といった次世代暗号に向けた標準化が、日米において進められています。

暗号技術の標準化動向

●米国:NIST(米国立標準技術研究所)

→2022年頃の標準化を目指す

●日本:CRYPTREC(暗号技術検討会(総務省・経産省))

→各種タスクフォース等により調査検討中

NISTと同等の時期での標準化を目指す

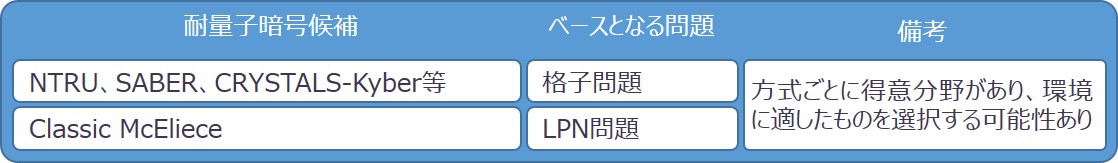

NISTによる標準化検討で挙げられている耐量子暗号の最終候補には、以下のようなものがあります。そう遠くないうちに確定されることでしょう。

暗号化とデータ活用の両立:高機能暗号技術

従来の暗号技術は、

●データの秘匿:保管している内容が第三者にわからないようにする

●改竄の防止:メッセージ認証等、内容が書き換えられていないかチェック

●認証:なりすましが行われていないか電子証明書による確認

●通信の安全性確保:ネット上で流れるデータ内容が第三者にわからないようにする

といった機能に特化したものです。

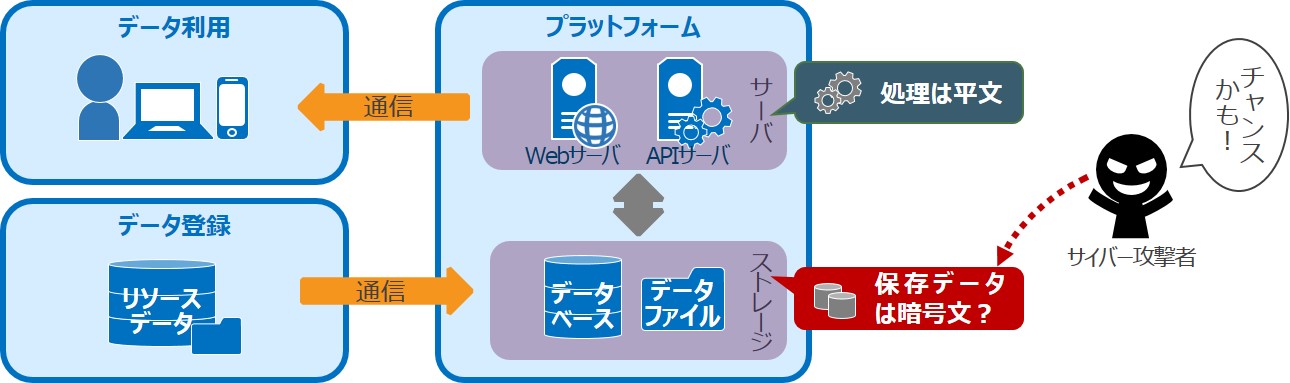

そして、データの照合や分析といったデータ活用時の処理は平文(データが暗号化されておらず、誰が見ても内容がわかる状態)で実施しているのが現状です。このため、データ処理者に対する平文データへのアクセスを許容せざるを得ず、結果として、業務上の利便性等の都合により、暗号化されていてしかるべき重要情報が平文のまま保存されているといった実情があります。結果、内部犯行はもちろんのこと、外部からの不正アクセスを受けた場合に、平文の重要情報が盗取されてしまう恐れがあるわけです。

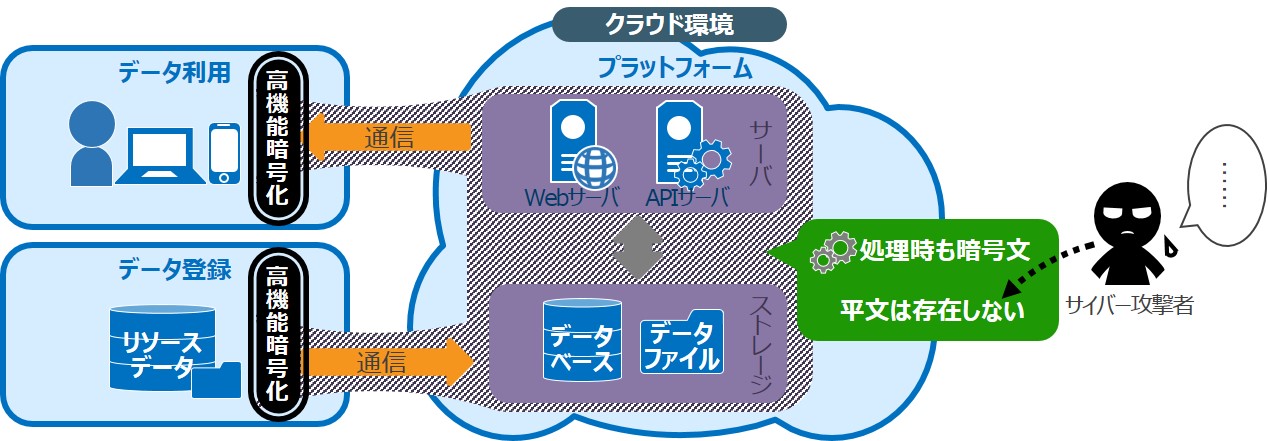

これに対し、従来に加えて付加的な機能がある暗号技術の総称が、「高機能暗号技術」です。

なかでも、暗号化したまま演算処理できる「準同型暗号」は、今まさに、実装ライブラリについての国際標準化推進活動が進行中です。準同型暗号のような高機能暗号技術が実用化されれば、クラウドサーバ上における暗号化したままでのデータ照合や分析、個人情報や機密データを秘匿したままでの様々な処理の実現といった、セキュリティが保持されたデータ活用に期待が持たれています。

現在主流の暗号方式の種類

さて、次世代暗号技術のことを述べてきましたが、ここで、従来の暗号技術、すなわち現在主流の暗号技術について確認してみましょう。現在使用されている暗号技術は以下のとおりです。

| 暗号方式 | 特徴 | 主な用途 | 主な暗号種別 |

| 共通鍵暗号 | 暗号化も復号も同じ鍵を使用 →処理が高速 →鍵の管理が煩雑 | ファイルの暗号化 | DES Triple DES RC5 AES |

|---|---|---|---|

| 公開鍵暗号 | 公開鍵と秘密鍵を作成して暗号化と復号で異なる鍵を使用 →セキュリティ強度が高い →鍵の管理が容易 →処理は低速 | 共通鍵の鍵配送 電子署名 電子証明書 | RSA DSA DH(Diffie-Hellman) ECC(Elliptic Curve cryptosyste:楕円曲線暗号) |

| ハイブリッド暗号 | 共通鍵暗号の受け渡しには公開鍵暗号を、データ自体の暗号化には共通鍵暗号を使用 →安全性が保たれたうえで高速な処理が可能 | SSL/TLS(HTTPS通信) | 鍵交換:DH 暗号化:AES、Camellia |

共通鍵暗号と公開鍵暗号を組み合わせた「ハイブリッド暗号」には、身近な利用例として、SSL/TLSがあります。HTTP通信をSSL/TLSによって暗号化するHTTPS通信です。共通鍵暗号と公開鍵暗号のそれぞれの長所を組み合わせることで、セキュリティ強度の高い暗号化を実現し、通信の安全性を高めています。

暗号化されていないデータに伴うリスク

このように、暗号技術は情報セキュリティの基盤技術として、インターネット通信、電子署名、ファイルやデータベースの暗号化等に活用され、安全な事業活動に寄与しています。

ここで気をつけたいのが、通信上を流れるデータには注意を払っていても、自組織内で保存する重要なデータが平文のまま、というケースです。これは、ビジネス上の非常に大きなリスクとなり得ます。ここでは主に二つのリスクが考えられます。一つ目は、攻撃者の侵入を許してしまった場合、使用可能な状態の情報にアクセスを許してしまうことによる情報漏洩のリスク、二つ目が内部による犯行を誘発するリスクです。過去には実際に、保存データが平文であったことで深刻な情報漏洩となってしまった例が存在します。

暗号化されていなかったことにより個人情報が漏洩した事例

| 2020年 通販サイト(日)*8 | 約6,300件漏洩 パスワードを平文で保存 | |

| 2020年 カード決済事業者(米)*9 | 約250万件漏洩 クレジットカード情報を平文で保存 | |

| 2019年 ファイル送信サービス(日)*10 | 約480万件漏洩 パスワードを平文で保存 | ⇒サービス終了 |

| 2018年 航空会社(中)*11 | 940万件漏洩 バックアップファイルを平文で保存 | ⇒多額の制裁金等 |

| 2017年 信用情報機関(米)*12 | 約1億4,500万件漏洩 ユーザデータを平文で保存 | ⇒格付け引き下げ、 多額の制裁金等 |

| 2014年 通信教育会社(日)*13 | 約3,500万件漏洩 内部関係者による犯行 | ⇒刑事裁判での過失責任認定等 |

仮に攻撃者の侵入を許してしまったとしても、暗号化でデータを保護することによって、情報漏洩の被害を防ぐことが可能です。また、ランサムウェアの二重脅迫*14や、内部犯行に対しても暗号化は有効です。

安全な暗号技術導入のために必要なポイント

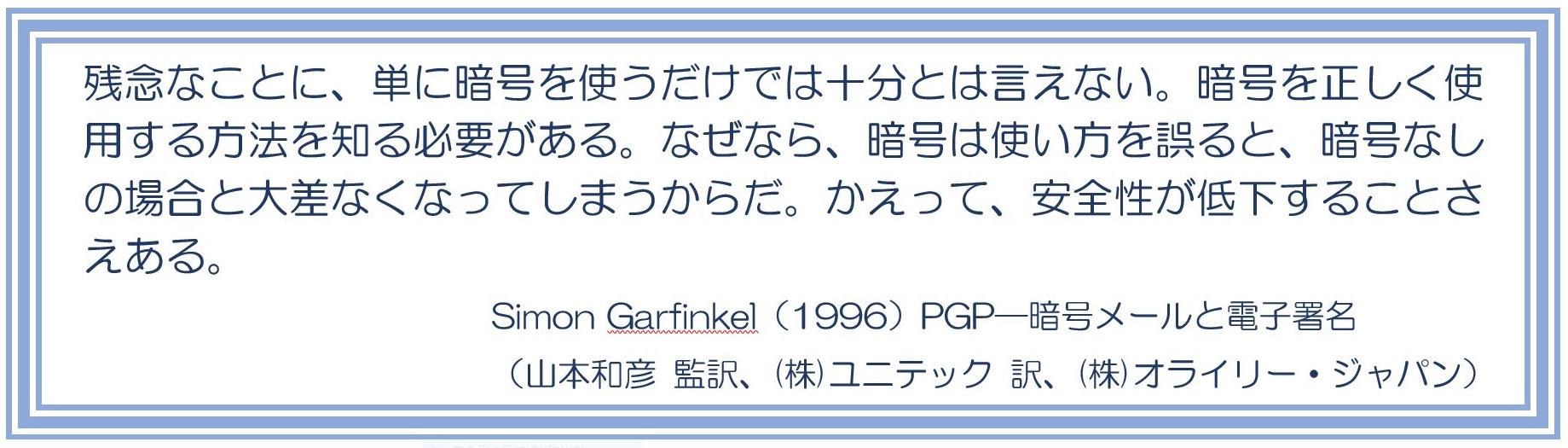

では、取りあえず暗号技術を導入していれば安心かというと、決してそんなことはありません。

暗号化を実装したつもりで、実はこんな状態になっている、ということはないでしょうか。

●一部の個人情報や機密情報といった重要情報がHTTP通信で送信されている

●サーバ証明書が期限切れである

●信頼できない認証局SSL/TLS証明書を使用している

●危殆化した暗号アルゴリズムや鍵長を利用しているプラットフォームがある

●ソースコードに独自の暗号化関数(またはライブラリ)を実装している

●ソースコードにおいて暗号鍵がハードコード(※)されている

※ハードコード… 本来、ソースコード内には記述すべきではない処理や値を直接書き込むこと。(例:税率など)動作環境や利用条件に応じて処理や値を変更する場合、対応が困難になる。

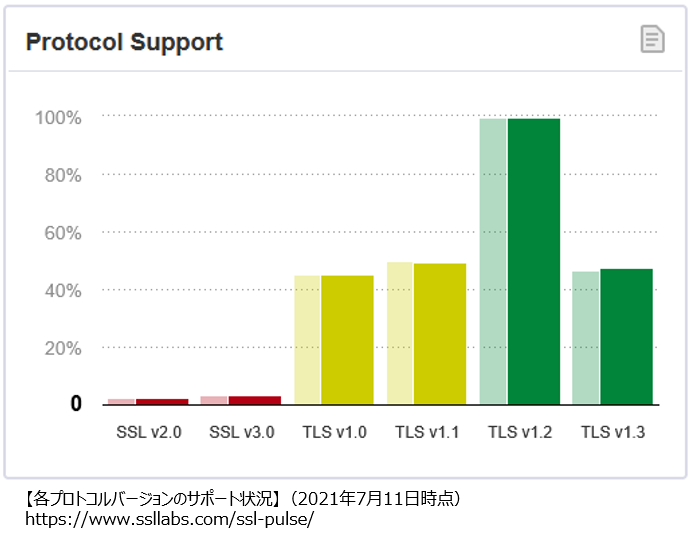

例えば、前述した「ハイブリッド暗号」で触れたSSL/TLSの実情について見てみましょう。IPA(独立行政法人情報処理推進機構)が2020年7月に発行した「TLS暗号設定ガイドライン第3.0.1版」では、暗号化通信のプロトコルバージョンについて、TLS 1.2とTLS 1.3のみ推奨としています。Chrome、Firefoxといった主要ブラウザもTLS 1.1までのバージョンをすでに無効化しています。しかしながら、TLS 1.1以下をサポートしているサイトがいまだ全体の4割程度存在することがわかります(グラフ参照)。たとえブラウザで無効化されていたとしても、攻撃者がブラウザを経由せずサーバを攻撃する恐れがあるため、TLS 1.1以下の接続を許容すること自体がリスクとなります。早急にTLS 1.1以下での接続可否を確認し、接続が可能な場合は対処を実施するべきです。

自組織の現状確認、最新の暗号技術動向の把握に努め、環境・リスクに応じた適切な暗号技術の実装を行う必要があるでしょう。

安全に暗号技術を活用するためにやっておくべきこと

せっかくコストをかけて暗号技術を導入していても、適切に実装できていなければ宝の持ち腐れになってしまいます。まずは自組織の暗号化実装がセキュリティ対策として実効性のあるものか、現状の確認を行うことを推奨します。

例えば以下のような観点でチェックすることが必要です。

環境・システムへの暗号化実装による実効性確認のポイント

●プラットフォーム

●Webアプリケーション

●API

●スマホアプリ

●クラウドサービス

確認方法の例

●システム脆弱性診断

●PCI DSS準拠チェック

●ソースコード診断

●クラウド設定チェック(CISベンチマーク、ベストプラクティス適合度)

●ペネトレーションテスト

現状、適切な暗号技術の実装がなされていれば、来る次世代暗号技術への移行準備を実施する段になっても、スムーズに対応することができるでしょう。

参考情報:暗号化実装に関するガイドラインの紹介

■電子政府における調達のために参照すべき暗号のリスト

(CRYPTREC暗号リスト)(最終更新:2021年4月1日)

総務省・経済産業省

https://www.cryptrec.go.jp/list/cryptrec-ls-0001-2012r6.pdf

■TLS 暗号設定ガイドライン(2020年7月)

IPA(独立行政法人情報処理推進機構)・NICT(国立研究開発法人情報通信研究機構)

https://www.ipa.go.jp/security/crypto/guideline/gmcbt80000005ufv-att/ipa-cryptrec-gl-3001-3.0.1.pdf

■暗号鍵管理システム設計指針(基本編)(2020年7月)

IPA(独立行政法人情報処理推進機構)・NICT(国立研究開発法人情報通信研究機構)

https://www.ipa.go.jp/security/crypto/guideline/gmcbt80000005u7d-att/ipa-cryptrec-gl-3002-1.0.pdf

■SP 800-57 Part 1: Recommendation for Key Management: Part 1 – General」(2020年5月4日)

NIST(米国立標準技術研究所)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-57pt1r5.pdf

■SP 800-175B: Guideline for Using Cryptographic Standards in the Federal Government: Cryptographic Mechanisms(2020年3月31日)

NIST(米国立標準技術研究所)

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-175Br1.pdf

Security Report TOPに戻る

TOP-更新情報に戻る