※図表番号は発表当時の媒体の番号となっています。

増加するリスト型アカウントハッキング攻撃への対策として

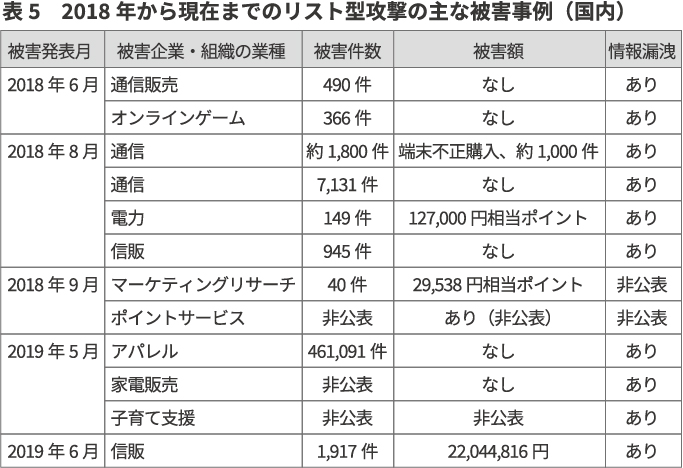

近年、Webサービスの広がりとともにリスト型アカウントハッキング攻撃が増加しています。IDとパスワードによる単要素認証はWebサービスのログインにおける認証機構として主流であり続けている一方で、リスト型アカウントハッキング攻撃(以下リスト型攻撃)の標的となっています。 複数の被害事例があり、特に2018年以降は通販サイトやポイントの利用が可能なサイトでの被害が目立っています。

リスト型攻撃への対策と現状

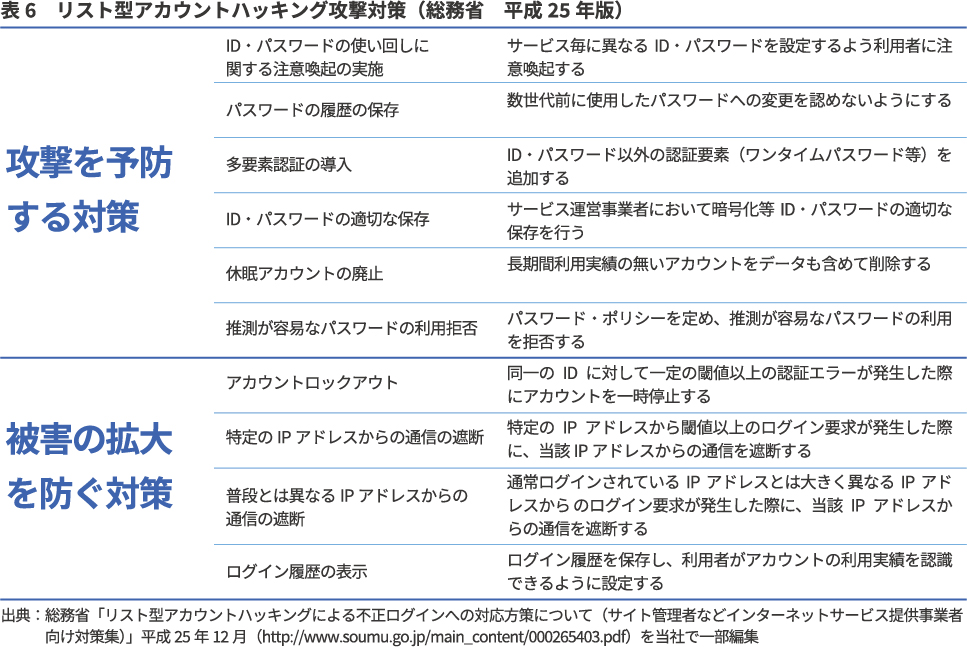

総務省は平成25年12月にリスト型攻撃への注意喚起を行い、サイト運営者側に対策を例示しています。被害を受けたサイトの中にもこの対策を実行しているサイトはいくつかあるものの、被害は絶えることがありません。

その原因として次の3点が考えられるでしょう。

①リスト型攻撃はスキルが低くても実行可能

②リスト型攻撃のもととなる認証情報リストの流出

③ユーザの過半数が複数のWebサービスの認証機構に同じパスワードを使い回している現状

ここで注目すべきは③です。情報処理推進機構(IPA)の調査*1によればパソコン利用者の51.3%、モバイル端末利用者の60.4%がパスワードの使い回しをしていると回答しています。総務省が例示している対策の中でも注意喚起の実施が掲げられているにも関わらず、半数以上がパスワードを使い回しており、ユーザへの抑止力としてあまり機能していないことからも、パスワードの使い回しを自制すること自体が困難であると考えられます。

今できる対策と認証機構の見直し

ユーザによるパスワードの使い回しの抑止が困難であることや、すでに大量のパスワードが流出していることを踏まえると、表6の「攻撃を予防する対策」の中で最も有効と考えられる対策はやはり多要素認証*2の導入でしょう。

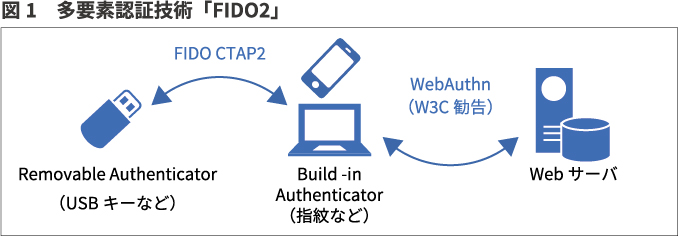

多要素認証は、以前にも本誌で紹介した「FIDO2」が普及しつつあることで、新たな選択肢が増えてきました。FIDO2はユーザ視点ではスマートフォンなどでの生体認証を行うというステップで認証が完了するように見えることから、利便性が高いと考えられます。他方、システム側から見た場合、公開鍵認証と生体認証などの多要素による認証がセットになっていることから、ユーザの設定による認証強度の低下に影響されにくい方式であることは、サービスを提供する側からみて大きな利点といえます。すでにOSではWindows 10、Androidでのサポート、ブラウザではGoogle Chrome、Firefox、Microsoft Edge、Safariでのサポートが始まっていることも魅力でしょう。一方でWebアプリケーションにおけるAPIの規格に相当するWebAuthnは第二段階の勧告のドラフトがリリースされた段階となっているため、一部未確定の仕様がある点には留意する必要があります。

さらに、多要素認証を提供しているIDサービス事業者との連携など、自社でパスワードを管理しないサービスも普及しています。IDサービス事業者の主流はSNSのサービス事業者なので、SNSを利用するユーザの利便性が向上する可能性も高く、一部のIDサービス事業者ではFIDO2への対応の実施・予定を公表していることも注目されるところでしょう。一方で、このようなサービスとの連携を選択する場合には、求める要件と提供サービスの合致、サービス品質やセキュリティ対策、運用条件、コストなどの詳細な検討が必須となります。併せて、既存のWebアプリケーションの改修や、外部認証機構と連携するためのAPI開発などの工数、それぞれの品質管理やセキュリティ対策も追加で必要となるため、開発期間やテスト期間をしっかり確保する必要があります。

多要素認証に多くのユーザが移行した後も、単要素の認証機構は一定数残存することでしょう。単要素認証として一般的なID・パスワードによる認証では、パスワードのパスフレーズ化、流出パスワードや汎用パスワードの排除機構の導入、より高度な複雑性を要求するパスワード認証機構を用意する、といった対応が必要です。しかし過去の事例において流出したパスワードがリスト型攻撃に利用されたことを踏まえると、パスフレーズ化を進めた先にも再びリスト型攻撃が繰り返される可能性があります。また、将来的にユーザに対して多要素認証やIDサービス事業者との連携への移行を促すことも必要になるという前提での暫定的な対応となる可能性も否定できません。

認証機構そのものの問題ではありませんが、二次的なリスクとして多くのサイトで休眠アカウントの廃止が行われていないという問題もあります。休眠アカウントを廃止することによる登録ユーザ数の減少や廃止対応にかかる工数などが問題となっているのものと推測できますが、アクティブユーザとして掘り起こす活動を行ったうえで、それでもなお残存するアカウントをどこまで抱え続けるのか、リスクがどの程度あるのか、といった検討もされるべきではないでしょうか。

リスト型攻撃の対策に挙げられた項目の多くは、過去5年ほどの間大きく変化していません。しかし、対策項目に対して適用できる技術やサービスは大きく変化しつつあり、今まで現実味がなかった対策項目も実現に向けて検討できる段階にあります。今こそ積極的に認証機構を見直すチャンスといえるでしょう。

Security Report TOPに戻る

TOP-更新情報に戻る