Security NEWS TOPに戻る

バックナンバー TOPに戻る

2024年12月24日、警察庁および金融庁は、同年5月に発生した国内の暗号資産(仮想通貨)取引所から約482億円が窃取された事案に関連して注意喚起*1を発表しました。本記事では、北朝鮮によるソーシャルエンジニアリング攻撃の事例と手法を解説し、企業が取るべき対策例をご紹介します。

ソーシャルエンジニアリング攻撃の概要

北朝鮮のサイバー攻撃グループ「TraderTraitor(トレイダートレイター)」は暗号資産・NFTの窃取を目的とした不正アクセスやソーシャルエンジニアリングを駆使した攻撃を行っています。CISA(米サイバーセキュリティ・インフラセキュリティ庁)によると、暗号資産事業者に加えて暗号通貨に投資するベンチャーキャピタルや暗号通貨・NFTの個人保有者など、ブロックチェーン技術や暗号通貨業界の様々な組織が標的とされていることが確認されています*2。

ソーシャルエンジニアリングとは

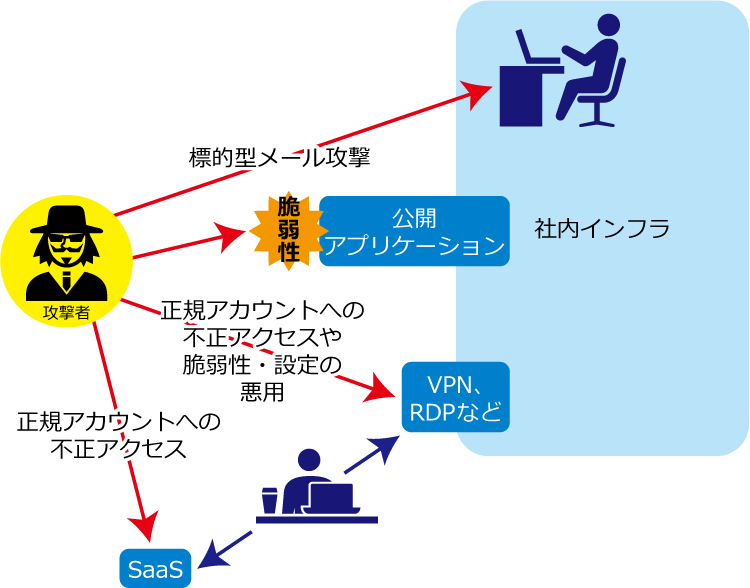

ソーシャルエンジニアリングは、人の心理を巧みに操り、重要な情報を引き出す手法です。この手法を使った攻撃がソーシャルエンジニアリング攻撃で、攻撃者は情報収集やシステムへの不正アクセスなどを目的に、人を心理的に操作して、攻撃者にとって都合のいい行動を起こさせます。

関連記事:「ソーシャルエンジニアリングとは?その手法と対策」

ソーシャルエンジニアリングの手法

「TraderTraitor」はまず、ビジネスパーソン向けの交流サイト「LinkedIn」上で採用希望者になりすまし、ターゲットとなる企業の従業員に接触しています。これにより、従業員の信頼を得たうえで企業の内部システムに侵入し、暗号通貨の正規取引を改ざんしたとされています。

SNSを悪用した手法は近年の北朝鮮の攻撃キャンペーンに多く使われる手法です。偽のアカウント・ペルソナを構築し、ターゲット企業や個人にアプローチします。ディープフェイク技術を用いて履歴書やSNSに掲載する画像やビデオ通話の偽装を行うこともあります。このアプローチは、ターゲット企業内の資産を窃取する、従業員として入り込んで国連決議に基づく経済制裁をかいくぐって外貨を獲得する、ターゲット企業にマルウェアを展開するといった侵害を目的としています。

参考:金融庁/警察庁/内閣サイバーセキュリティセンター

「北朝鮮当局の下部組織とされるラザルスと呼称されるサイバー攻撃グループによる 暗号資産関連事業者等を標的としたサイバー攻撃について(注意喚起)」

ソーシャルエンジニアリング攻撃の代表的な手法

| 手法 | 例 |

|---|---|

| フィッシング | ターゲットをだますことで情報を引き出す(認証情報や個人情報)、マルウェアやマルウェアのダウンローダーなどの実行リンクや添付ファイルを送信する。従来はメールやSMSを使う手法が主流だったが、近年はSNSや音声を使う手法も増えている |

| スピアフィッシング | フィッシングの一形態 特定の個人や企業を狙ったフィッシング攻撃を指す |

| ビジネスメール詐欺 | 取引先などになりすまし、入金を促す詐欺 |

| ベイティング | マルウェアを仕込んだUSBメモリを廊下に落とす、無料の音楽や映画のダウンロードを提供し認証情報を盗むなど、「餌」を使って被害者をおびき寄せる攻撃 |

| プリテキスティング | 権威のある人物(銀行員、警察、ITサポートなど)になりすまし、個人情報を聞き出す |

| テールゲーティング | 正規従業員の同僚や配達員、修理業者などを装って物理的なセキュリティを突破し、機密情報にアクセスする |

ソーシャルエンジニアリング攻撃の事例

近年の代表的なソーシャルエンジニアリング攻撃2例をご紹介します。

- XZ Utilsへのソーシャルエンジニアリング攻撃

Linuxのオープンソース圧縮ファイルアプリケーションXZ Utilsに悪意のあるコードが埋め込まれたことが発見されたことから2024年3月に発覚した事件*3です。その後、偽のペルソナを騙る攻撃者が約2年間、プロジェクトの貢献者として活動し、悪意のあるコードを埋め込んでいたことが判明した事件です。オープンソースプロジェクトのエコシステムの在り方も同時に問われたのでご存じの方も多いのではないでしょうか。 - ディープフェイク技術を悪用した詐欺

在香港の多国籍企業の財務担当者がディープフェイクを用いたビデオ通話会議を通じて騙され、2億香港ドル(日本円で約40億円)を詐欺師に送金してしまった事件*4です。財務担当者は当初CFOを名乗る人物から送られたメールには疑念を抱いたものの、ビデオ通話会議に実在の同僚やCFOが出席しているものと思い込んだことが原因とされています。

ソーシャルエンジニアリング攻撃の対策方法

今回の北朝鮮によるソーシャルエンジニアリング攻撃を受け、FBIは注意喚起*5を行い、企業や個人に対して警戒を促しました。また、日本の警察庁も企業に対し、セキュリティ対策の強化を求めています。企業側では、「システム管理者」「従業員」「人事担当者」の3方向からの対策例を考え、組織一丸となってセキュリティ対策を実行することが重要です。技術的な面では、マルウェア検出システムの導入や定期的な更新も重要となります。これにより、自組織がソーシャルエンジニアリング攻撃で踏み台にされていた場合でも被害を最小限に抑えることが可能になります。

ディープフェイクを用いたSNS上の偽アカウント・ペルソナは、過去の研究で多くの人が簡単に見抜けないことが明らかになっています。企業や個人は最新の攻撃手法を把握し、適切なセキュリティ対策を講じることが不可欠です。継続的な教育、技術的防御、国際協力を通じて、安全なデジタル環境を維持することが求められます。

関連情報:

Mink, J., Luo, L., Barbosa, N. M., Figueira, O., Wang, Y., & Wang, G. (Year), University of Illinois at Urbana-Champaign & Santa Clara University., DeepPhish: Understanding User Trust Towards Artificially Generated Profiles in Online Social Networks.

まとめ

- ソーシャルエンジニアリングとは、人の心理を巧みに操り、重要情報等を聞き出したりすること

- 従業員教育×技術対策×物理セキュリティの3つを組み合わせて対策を強化

- 最新の攻撃手法を把握し、適切なセキュリティ対策を講じることが重要

Security NEWS TOPに戻る

バックナンバー TOPに戻る

サイバーインシデント緊急対応

ウェビナー開催のお知らせ

「Web担当者に求められる役割とは?Webサイトのガバナンス強化とセキュリティ対策を解説」

「AWS/Azure/GCPユーザー必見!企業が直面するクラウドセキュリティリスク」

最新情報はこちら