Security NEWS TOPに戻る

バックナンバー TOPに戻る

攻撃者はターゲットの目星を付けるためや、侵入を計画・実行するために情報を収集します。この情報収集活動が偵察活動です。サイバー攻撃などが発生したとき、たいてい注目されるのはどこから入られたのか、どういった痕跡が残されているのかといった侵害行為の初動(初期アクセス)の時点からですが、攻撃者は侵害行為を始める前に偵察活動と、侵害行為のための足掛かりづくりを行います。シリーズ第1回目の今回はこの偵察活動についてお伝えします。

偵察活動の例

ランサムウェア攻撃グループ「LockBit」

2024年初頭に国際法執行機関による捜査の結果、一部関係者が逮捕されたランサムウェア「LockBit」ですが、LockBitも偵察活動の一環として他の脅威アクターからフィッシングや脆弱なアプリ、ブルートフォース攻撃で取得したRDPアカウントの情報をアフィリエイト経由で入手していたといわれています*1。

Cobalt Strikeを悪用するランサムウェアグループ

本来は正規の攻撃再現ツールであるCobalt Strikeですが、その高い機能性からランサムウェアギャングなどによる悪用が行われているソフトウェアでもあります*2。過去に行われたCobalt Strikeを悪用したキャンペーンではフィッシング手法が使われていることも周知されています*3。また、Cobalt StrikeにはBeaconという機能*4があり、この機能はターゲットのスキャンとソフトウェアの種類とバージョンの特定を行うことができます。正しく使用すればアセット管理・インベントリ管理にも使えるのですが、残念なことにこの機能が悪用されたことがあります。この悪用はフィッシング後に実行されていますが、偵察活動の一環として使用された可能性があることからこちらの項でご紹介します。

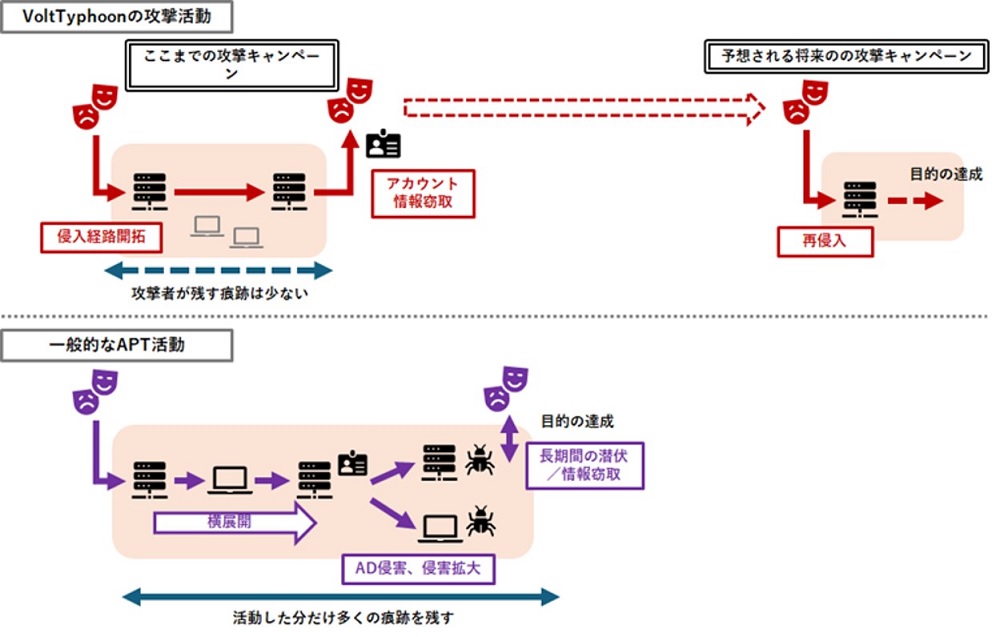

Volt Typhoon

ランサムウェアギャングやマルウェア以外の中でも、我々にとって比較的身近な、国家支援型の脅威アクターの中で名前が挙げられるグループの一つが「Volt Typhoon」でしょう。JPCERT/CCから詳細なレポートも出ており、その活動の特徴から侵害の痕跡をもととした対策があまり効果的でない点について指摘されています。これはVolt Typhoonがターゲットとするものがアクティブディレクトリ(AD)に限定されること、偵察活動と実際の侵害行為を時系列的に完全に切り離して実行していることの2点によります。つまり、Volt Typhoonや類似のアクターに対しては偵察行為の時点で発見するということが重要となります。

JPCERT/CCは豪州通信情報局豪州サイバーセキュリティセンター(ASD’s ACSC)主導のもと各国と協力の上、2024年8月にWindowsのイベントログと脅威検出についてのベストプラクティスを発表しています*5。これはシステム内規制戦術をとる脅威アクターをターゲットとした文書ですが、Volt Typhoonもケーススタディとして取り上げられています。Windows環境、特にAD環境を運用されている組織の方はぜひこの文書を参考にログの取得方法の見直しをすることをおすすめします。

偵察活動の一覧

最後にMITRE ATT&CKで偵察活動として挙げられているものの一覧を掲載します。

弊社では11月20日(水)13:50より、「中小企業に迫るランサムウェア!サプライチェーン攻撃とは -サプライチェーン攻撃から企業を守るための取り組み-」と題し、ウェビナーを開催予定です。こちらでは以下でご紹介するMITRE ATT&CKで挙げられている偵察活動の例について、講師が解説いたします。ご関心がおありでしたらぜひお申込みください。詳細はこちら。

表の見方

- MITRE ATT&CK ID: MITRE ATT&CKで活動に対して付与されているID

- 名称:MITRE ATT&CKが活動に対して付与した名称

- 備考:記載があるものはよく偵察活動で実行されているものについて弊社で記載したもの

偵察活動の一覧

| MITRE ATT&CK ID | 名称 | 備考 | |

|---|---|---|---|

| T1595 | アクティブスキャン | ||

| 0.001 | IPブロック(パブリックIP)のスキャン | ||

| 0.002 | 脆弱性スキャン | 備考攻撃者は悪用できそうな脆弱性を見つけるために脆弱性スキャンを実行するケースが多い。公開アセットに対する脆弱性スキャン自体を防ぐことは困難であるため、不要なアセットを公開しないことや適切なアクセス制御を行うこと、公開アセットの脆弱性を最低限に抑えること、ネットワークトラフィックの中身やフローから脅威を発見する体制を整えることがポイントとなる。 | |

| 0.003 | ワードリストスキャン 注 1) | ||

| T1592 | ターゲットのホスト情報の収集 | ||

| 0.001 | ハードウェア | ||

| 0.002 | ソフトウェア | 備考攻撃者は複数の手段でホスト情報を収集する。侵害したWebサイトを経由した未来のターゲット情報(Webブラウザ関連の情報)の収集、フィッシングサイトの訪問者からのユーザーエージェント情報の取得、サプライチェーン攻撃のためのソフトウェアコードの情報や特定のソフトウェアを使用しているコンピューターリストの収集などがある。 | |

| 0.003 | ファームウェア | ||

| 0.004 | クライアント設定 注 2) | ||

| T1592 | ターゲットの認証・個人情報の収集 注 3) | ||

| 0.001 | 認証情報 | 備考攻撃者はありとあらゆる手段を用いて認証情報を収集する。単純なログイン情報の取得だけでなく、ターゲット組織内のユーザーの個人用・ビジネス用両方のアカウント同じパスワードを使い回しているケースなどを狙って認証情報を取得する。また、過去に情報漏洩の被害に遭った企業をターゲットにブルートフォース攻撃を実行したり、特定の機器やソフトウェアの認証情報を収集したり、SMS経由でスピアフィッシングメッセージを送信し認証情報を窃取することもある。偵察行為の時点では防御や検知が困難なため、実際に悪用された時点での検知が重要となる。 | |

| 0.002 | メールアドレス | 備考攻撃者は、ソーシャルメディア、公開Webサイトの情報の検索、Microsoft 365環境用のアドレスを公開APIなどの手段を利用して入手することができる。入手した情報はフィッシングやブルートフォース攻撃に利用される可能性がある。もともとメールアドレスは外部公開を前提とした情報であるため防御は困難だが、メールアドレスやユーザー名を探索しようとする目的のトラフィックを検知することで攻撃の予兆を把握することができる。 | |

| 0.003 | 従業員名 | 備考攻撃者はフィッシングなどで相手を信用させるため、アカウント侵害の際に悪用するため、従業員情報を収集する。SNSやターゲットのWebサイトの検索などで容易に収集可能なため、偵察行為の時点では防御や検知は困難である。実際に悪用された時点での検出が重要となる。 | |

| T1592 | ターゲットのネットワーク情報の収集 | ||

| 0.001 | ドメインプロパティ 注 4) | ||

| 0.002 | DNS | ||

| 0.003 | ネットワークの信頼関係 注 5) | ||

| 0.004 | ネットワークトポロジー | ||

| 0.005 | IPアドレス | ||

| 0.006 | ネットワークセキュリティアプライアンス | ||

| T1591 | ターゲットの組織情報の収集 | ||

| 0.001 | 物理ロケーションの推定 | ||

| 0.002 | 取引関係の推定 | 備考攻撃者は、ターゲティングに利用できる取引関係の情報情報(ハードウェア・ソフトウェアのサプライチェーンやセカンドパーティー・サードパーティーの組織・ドメインの情報など)を収集する。収集した情報は他の偵察行為や攻撃の足掛かりづくり、初期アクセスに展開される可能性がある。防御や検知は困難で、この段階では不正確な判定につながる可能性が高いため、悪用された時点での検出が重要となる。 | |

| 0.003 | ビジネスのテンポの推定 注 6) | ||

| 0.004 | 役職などの推定 | 備考攻撃者は、ターゲット設定のために、組織内の主要な人員の情報やアクセスできるデータやリソースなどの情報を収集する。フィッシングなどによる情報収集から、最も効率的にデータにアクセスできるアカウントはどれか、自分が情報をそろえているアカウントがアクセスできるデータの範囲はどこかといった情報を確認し、侵害すべき対象を見極める。収集した情報は他の偵察行為や攻撃の足掛かりづくり、初期アクセスに展開される可能性がある。偵察行為の時点では防御や検知は困難なため、悪用された時点での検出が重要となる。 | |

| T1598 | 情報収集のためのフィッシング | ||

| 0.001 | スピアフィッシングサービス 注 7) | ||

| 0.002 | 悪意のあるコードなどを含む添付ファイルによるスピアフィッシング | 備考スピアフィッシングでは、攻撃者がソーシャルエンジニアリングの技法を用いて、ターゲット企業のユーザーに対して悪意あるコードなどを含む添付ファイルを含んだメールを送信し、その添付ファイルを開かせ、認証情報などの悪用可能な情報を収集する。防御方法としては、SPFやDKIM、DMARCといったメールサーバの基本設定を行うことや、フィルタリング、ユーザートレーニングが推奨されている。検知方法としてはメールのモニタリングやフィルタリング、ネットワークトラフィックの監視や分析が有効。 | |

| 0.003/td> | リンクを悪用したスピアフィッシング | 備考スピアフィッシングのうち、メッセージ内にリンク挿入したものやトラッキング用のタグを含むもの。リンク先自体は正規のWebサイトの場合もあれば、リンク先は悪意のあるWebサイトの場合もあり、攻撃者はサイトへ誘導したうえで認証情報を窃取する。またトラッキング用のタグを使用し、ユーザーが対象のメールを開いたかどうかを確認する。この場合も防御方法としては、SPFやDKIM、DMARCといったメールサーバの基本設定を行うことや、フィルタリング、ユーザートレーニングが推奨される。検知方法も同様で、メールのモニタリングやフィルタリング、ネットワークトラフィックの監視や分析が有効。 | |

| 0.004 | 音声によるスピアフィッシング | 備考音声通信(電話)を用いたスピアフィッシング。攻撃者は取引先やテクニカルサポートスタッフなどの信頼できる相手を装い機密情報を聞き出そうとする。また、フィッシングメッセージから電話を掛けるように誘導するパターンや別の偵察活動で得た情報を利用し、ターゲットの信頼を得ようとすることもある。実例として、認証情報の窃取、サポートデスクに連絡して権限昇格を要求する、悪意のあるWebサイトへの誘導などがある。ほかのスピアフィッシングに比べると防御・検知の手段が限られており、防御はユーザーのセキュリティ教育、検知はコールログの監視などにとどまる。 | |

| T1597 | 閉鎖的・限定的な情報源からの情報収集 注 8) | ||

| 0.001 | 脅威インテリンジェスベンダー 注 9) | ||

| 0.002 | 技術データの購入 注 10) | ||

| T1596 | 公開技術データベースの検索 注 11) | ||

| 0.001 | DNS/Passive DNS | ||

| 0.002 | WHOIS | ||

| 0.003 | デジタル証明書 | ||

| 0.004 | CDN | ||

| 0.005 | 公開スキャンデータベース | ||

| T1593 | 公開Webサイト・ドメインの検索 | 備考公開Webサイトやドメインといった組織の管理外の公開資産のため、防御・検知は困難なものが多い。 | |

| 0.001 | ソーシャルメディア | 備考攻撃者はSNSを利用してターゲット個人を特定し、フィッシングメールを送信したり、なりすましをしたり、個人情報を収集したりする。収集した情報は他の形態の偵察や攻撃の足掛かりづくり、初期アクセスに展開される可能性がある。偵察行為の時点での防御・検知は困難なため、悪用された時点での検出が重要となる。 | |

| 0.002 | 検索エンジン | ||

| 0.003 | コードレポジトリ | 備考攻撃者はGitHubなどの公開コードレポジトリを検索し、ターゲット組織の情報(認証情報・ソースコード)を収集する。収集した情報は他の形態の偵察や攻撃の足掛かりづくり、初期アクセスに展開される可能性がある。防御はアプリケーション開発者向けのガイドの頒布や監査の実施が有効とされている。ただし偵察行為の時点では検知は困難なため、悪用された時点での検出が重要となる。 | |

| T1594 | ターゲット所有のWebサイトの検索 | 備考企業は事業活動の一環として会社情報の公開が不可避ですが、攻撃者はターゲット所有のWebサイトから様々な情報の収集を試みる。収集された情報は他の形態の偵察や攻撃の足掛かりづくり、初期アクセスに展開される可能性がある。実例として、コンタクトフォームを経由したフィッシングメールの送信、ターゲット企業の情報を計画に反映する、ターゲット個人の学術的関心事の調査などが挙げられる。 | |

出典:MITRE ATT&CK®(https://attack.mitre.org/tactics/TA0043/)を元に弊社和訳、備考欄追記

注:

1) 一般的に使用されるファイル名、ファイル拡張子、特定のソフトウェア固有の用語をスキャンするもの。他の偵察技術から収集した情報をもとにカスタムしたワードリストを使う場合も。Webサイトのイースターエッグや古い脆弱性を含むページ、管理用の隠しページなどを掘り起こして悪用することを目的に総当たりでディレクトリとページの構造をスキャンすることも。

2) Office 365のテナントからターゲットの環境情報を収集する例などがあります。

3) 秘密の質問やMFA(多要素認証)の設定なども含まれる。

4) ドメイン情報から読み取れる情報(氏名・電子メールアドレス・電話番号などの個人情報とネームサーバー情報やレジストラなどの情報)、クラウドプロバイダが関係する場合はその公開APIからのレスポンスなどで取得できる情報が該当する。

5) ネットワーク間の相互信頼・依存関係などが対象。例えばAD間の相互信頼関係や、サプライチェーン内でのネットワークの相互信頼・依存関係が該当する。

6) 営業時間、定休日、出荷サイクルなどの情報。

7) サードパーティーのサービスを介してスピアフィッシングメッセージを送信し、機密情報(認証情報など攻撃への悪用ができる情報)を聞き出すことを指す。SNS、個人へのメール、企業が管理していない各種サービスからのメッセージなどありとあらゆる、企業よりもセキュリティポリシーが緩いサービス上で実行される。

8) 評価の高い情報源や有料購読の情報源(有料の時点である程度の品質が期待される)、課金で情報を買うデータベースなどから情報を収集するケースが想定されている。代替手段としてダークウェブやサイバー犯罪のブラックマーケットからの情報購入も挙げられている。

9) 脅威インテリンジェスベンダーの有償データを検索して標的設定用のデータを探すケース。通常こういったデータは社名などの機密情報を匿名化していることが大半だが、標的の業種、成功したTTP(Tactics, Techniques and Proceduresの略。戦略・技法・手順を指す)や対策などの侵害に関するトレンドが含まれているので、ターゲットに合致する情報が含まれている可能性がある。

10) 評価の高い情報源や各種データベースからの情報の購入、代替手段としてのダークウェブやブラックマーケットからの情報購入が挙げられているが、代表例はダークウェブから認証情報が購入された事例となっている。

11) 公開技術データベースの特性上、防御・検知が困難なものが多い。いずれも初期アクセスの時点での検知が重要となる。

ウェビナー開催のご案内

「ウェブ担当者必見!プライバシー保護規制対応と情報セキュリティ-サイバー攻撃への事前・事後対応-」

【好評アンコール配信】

「Webアプリケーションの脆弱性対策-攻撃者はどのように攻撃するのか-」

最新情報はこちら

Security NEWS TOPに戻る

バックナンバー TOPに戻る