Security NEWS TOPに戻る

バックナンバー TOPに戻る

急速に普及が進むIoT(モノのインターネット)は、私たちの生活やビジネスに大きな利便性をもたらしています。一方で、サイバー攻撃や情報漏えいなど、IoT特有のセキュリティリスクも急増しています。本記事では、IoTセキュリティの基本的な考え方から、総務省・経産省が示すガイドラインに基づく5つの対策ポイントまでを解説。安全なIoT活用のために、今押さえておくべきポイントを整理します。

IoTとは

IoT(アイオーティー)とは「Internet of Things」の略称で「モノのインターネット」という意味です。これまでインターネットは、コンピュータやサーバ同士を接続するためのものでしたが、IoTでは、工場の制御システム、各種社会インフラ、医療機器、自動車、住宅、情報家電など、さまざまな「モノ」同士がインターネットを介して情報のやりとりを行うことで、新たな付加価値を創造します。また、IoTはAIなどと同様、デジタルトランスフォーメーションの核となる技術領域のひとつとして期待されています。

IoTの活用事例

現在研究が進んでいる、5Gネットワークを活用した自動運転車は、IoT技術をクルマに活用した例です。その他にもIoTのセンサーを設置することで水道管の漏水や工場設備の故障を検知したり、ネットワークカメラでペットの様子を確認したりなど、私たちの周囲にも徐々にIoT機器・サービスが登場しはじめています。

IoTのセキュリティリスク

IoTの利便性の裏で、セキュリティ対策が後回しにされがちである点が大きな課題です。IoT機器が増えるほど、サイバー攻撃のリスクも高まり、IoTセキュリティの重要性は急速に高まっています。

IoT機器の多くはインターネットに常時接続されており、不適切な管理や設定によってサイバー攻撃の標的になりやすいという特性を持っています。加えて、IoT機器は小型・低コストであるがゆえに、セキュリティ対策が十分に施されていないまま市場に出回るケースも少なくありません。

特に企業においては、IoTデバイスが業務システムや重要データと連携している場合も多く、

ひとたびセキュリティ侵害が発生すれば、企業全体の業務停止や情報漏えいといった重大な被害につながる恐れがあります。このため、IoTセキュリティは単なる機器保護の枠を超えて、組織全体のリスクマネジメントとして取り組むべき重要課題なのです。

ITと異なるIoT特有のセキュリティリスク

IoTデバイスには、IT機器とは異なる脅威が存在します。例えば、長期運用を前提とした機器が多く、更新やパッチの適用が困難であること、また、処理性能や記憶領域が限られているため、従来のセキュリティソフトを導入できないケースもあります。さらに、ネットワーク経由で接続されるため、第三者による不正アクセスや悪用の可能性も高まります。

2016年7月に総務省・経済産業省・IoT推進コンソーシアムによって公開された『IoTセキュリティガイドライン』によれば、セキュリティを確保しながらIoTを利活用するには、下記のような「IoT特有の性質」を理解して対策を講じることが重要です。

1.脅威の影響範囲・影響度合いが大きい

2.IoT機器のライフサイクルが長い

3.IoT機器に対する監視が行き届きにくい

4.IoT機器側とネットワーク側の環境や特性の相互理解が不十分である

5.IoT機器の機能・性能が限られている

6. あらゆるIoT機器が通信機能を持つため、開発者が想定していなかった接続が行われる可能性がある

IoTを狙ったサイバー攻撃の実例と脅威

IoT機器・サービスを狙ったサイバー攻撃はその急速な普及を背景に増加の一途をたどり、潜在するリスクも続々と報告されています。上記に挙げたようなIoT特有の性質から、ひとたび攻撃や悪用が起こると、その影響範囲はこれまでと比較にならないほど大きくなる恐れがあります。

有名な事例の一つに、IoTマルウェア「Mirai」の登場があります。MiraiはネットワークカメラやルーターなどのIoT機器に感染し、それらを踏み台にして大規模なDDoS攻撃を引き起こしました。

また、2019年には、アメリカで、防犯・監視カメラに攻撃者がアクセスし、子供や寝ている人に話しかけるという事件*4が起きました。同じメーカーが提供する玄関チャイムに、接続されているWi-Fiのパスワードが盗聴により漏えいする脆弱性があったことも報告*5されています。2020年には、音声アシスタントサービスを提供するAmazon Alexaに、音声履歴や個人情報等を盗み出せる脆弱性*6が存在することがイスラエルのセキュリティ企業の研究部門によって明らかになりました。

上記はいずれも家庭で使用されているIoT機器の例ですが、このような攻撃により、個人だけでなく企業やインフラ全体が深刻な影響を受ける可能性があります。IoTセキュリティは、社会的インフラの防衛にも直結する課題です。

総務省・経産省が提示するIoTセキュリティガイドライン:5つの基本方針

前掲の『IoTセキュリティガイドライン』では、IoT機器やIoTを使ったサービスを手掛ける事業者に対して、下記「IoTセキュリティ対策の5指針」に沿った対策を講じるように促しています。

1.IoTの性質を考慮した基本方針を定める

2.IoTのリスクを認識する

3.守るべきものを守る設計を考える

4.ネットワーク上での対策を考える

5.安全安心な状態を維持し、情報発信・共有を行う

IoT機器・サービスを手掛ける事業者は、IoT機器のライフサイクルを踏まえながら、上記指針に沿って設計や製造、サービス提供のあり方を見直し、必要な措置をとることが求められます。

実装すべきセキュリティ機能を『IoTセキュリティチェックリスト』で把握

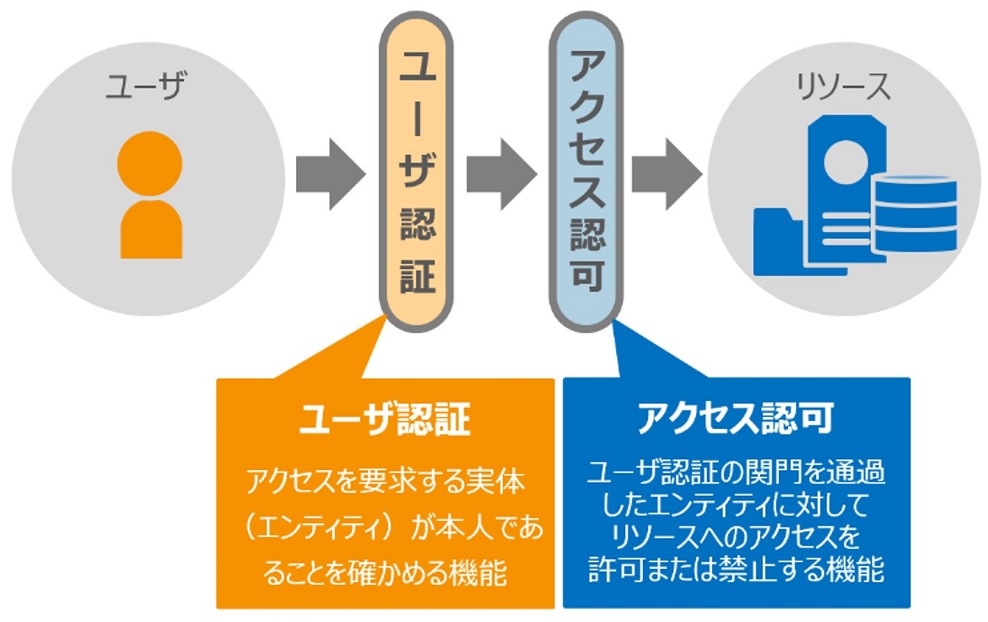

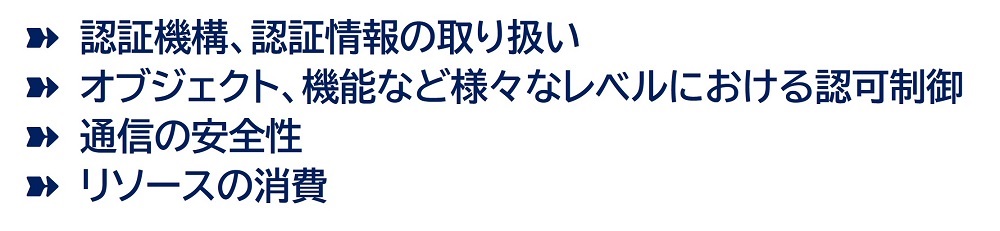

押さえておきたいリソースとして、もう1つ、セキュリティ専門機関である一般社団法人JPCERTコーディネーションセンターが2019年に公開した『IoTセキュリティチェックリスト』をご紹介しましょう。これは、IoT機器の開発や製造、IoTサービス提供に関わる事業者を対象にしたもので、IoTデバイスを安全に運用するために実装しておきたいセキュリティ機能がチェックリスト形式でまとめられています。

リストには、「ユーザ管理」「ソフトウェア管理」「セキュリティ管理」「アクセス制御」「不正な接続」「暗号化」「システム設定」「通知」の8つのカテゴリに分類された39の機能が記載されています。さらに、それぞれの機能が、Sensor(センサー)、Aggregator(センサーからのデータを集約する機能)、Communication Channel(通信チャネル)といった、IoTシステムを構成する基本単位のいずれに対応するのかも一目でわかるようになっており、自組織のIoTセキュリティ対策に取り組むうえでぜひ活用することをお勧めします。

IoTセキュリティの落とし穴

なお、IoTのセキュリティでは、自組織で対策を講じるだけでは十分ではありません。IoTサービスにおいては、IoT機器を開発製造する企業、それを活用したサービスを設計する企業、サービスを提供するためのアプリケーションを開発する企業、サービスの運用を行う企業など、複数の当事者が存在、相互に依存しあっており、それぞれの当事者にリスクが存在します。つまり、複数の企業間で、共通した同水準のセキュリティレベルを維持することが求められるのです。これは、従来のITサービスの場合に比べても決して楽なことではなく、最もセキュリティ対策の手薄な企業がいわば「弱い鎖」となって、攻撃を許すことにもなりかねません。

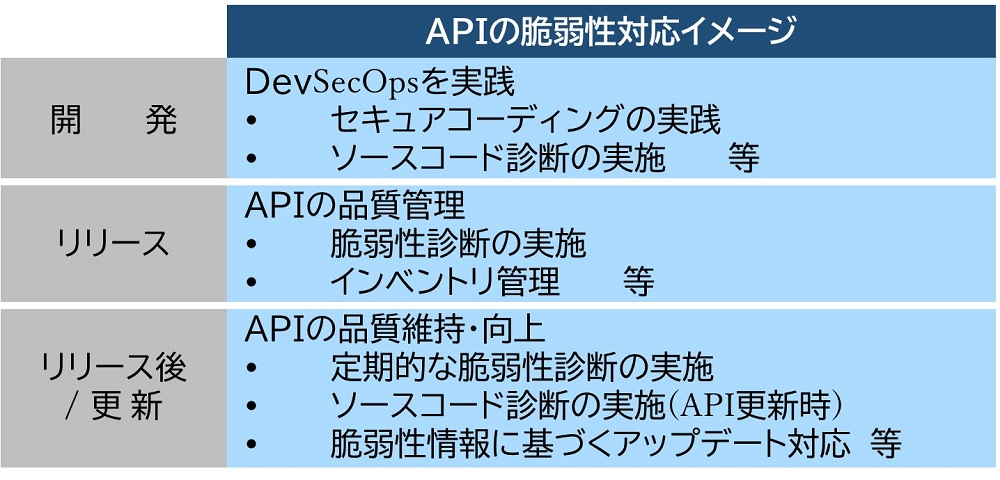

また、自社で対応が難しい場合は、第三者機関による脆弱性診断の実施やセキュリティコンサルティングの活用も検討すべきです。IoT診断を通じて、IoTデバイスのセキュリティリスクを複数の当事者が理解し、適切な対策を講じることで、サイバー攻撃のリスクを最小化することができます。

さらに、国や地域によって異なる法規制への対応が必要になることもあります。IoTによって企業間のつながりが特定の地域を超える可能性があるためです。例えば、日本国内での販売やサービス提供はOKでも、ヨーロッパではGDPR(EU一般データ保護規則)、アメリカではCCPA(カリフォルニア州消費者プライバシー法)等のプライバシー関連法規に抵触するケースなどもありえます。日本の個人情報保護法もグローバルな動きの影響を受け今後変更される可能性もあります。法規制対応に関する注意も怠ってはなりません。

IoTセキュリティ診断、相場料金の現状は?

IoTは、Webアプリケーションやイントラネットのようないわば均質化した診断対象とは異なり、その利用用途がスマート家電から工場、社会インフラまで実に幅広いという特徴があります。OSやファームウェア、ASIC、FPGA、各種モジュール、アプリケーションの組み合わせはほぼ無限です。この点が、IoTのセキュリティ診断とその他のセキュリティ診断を分かつ最大の違いといえます。例えば、Webアプリケーション診断のように「1リクエストいくら」といった形で料金が提示されることはめったにありません。

IoTのセキュリティ診断を実施するにあたっては、実施の都度、対象の機器、システムの構成を踏まえたうえで、目的や予算、期間を考慮して診断内容を決定することが求められます。専門業者の診断サービスを利用する場合には、「さまざまな診断手法を熟知しているか」、「十分な診断実績はあるか」、といった点を判断指標に選定することをお勧めします。

IoTセキュリティ対策の第一歩は「見える化」から

多くの企業で問題となっているのは、現状のIoT機器の稼働状況やリスクが把握できていない点です。まずは社内で使用されているIoTデバイスを洗い出し、ネットワークのどこに、どのような機器が接続されているのかを「見える化」することが、対策の出発点となります。現状を可視化することで、どこに脅威があるのかが明確になり、優先順位をつけたセキュリティ対策が可能になります。

まとめ

- IoTとは、「モノのインターネット」のことです。クルマや家電などのモノがインターネットに接続され、情報をやり取りすることで、生活やビジネスに新たな価値をもたらします。

- IoT機器はライフサイクルが長く、インシデント発生時の影響も大きいため、IT機器とは異なる視点でセキュリティ対策を講じる必要があります。

- マルウェア感染や家庭用監視カメラへの不正アクセス、産業用機器への攻撃など、IoTを狙ったサイバー攻撃が多発しています。

- IoTセキュリティには、機器の設計・製造から運用まで、関係者それぞれが責任を持って対策を進めることが求められます。

- IoTのセキュリティ診断は、OSやファームウェアなど構成が多様なため、目的・予算・期間を事前に明確にして実施する必要があります。

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「CVSSとSSVCで実践する次世代脆弱性管理:サイバー攻撃対策セミナー2024」

「クラウド利用の落とし穴と対策とは?今こそ見直すべきクラウドセキュリティ対策-セキュリティ設定診断の活用方法をご紹介- 」

「Webサイト改ざん攻撃の手口と防御策とは?リアルタイム検知で守るセキュリティ」

最新情報はこちら