Security NEWS TOPに戻る

バックナンバー TOPに戻る

2025年10月、Windows 10のサポートが終了します。サポート切れのソフトウェアを使用し続けることで、企業はセキュリティリスクにさらされる可能性が高まります。そして脆弱性が放置され、攻撃者に狙われやすくなることで、情報漏洩や業務停止の危険が増大します。本記事では、Windows 10のサポート終了に伴う影響や、企業が取るべきセキュリティ対策を解説します。実際に脆弱性を悪用した攻撃事例を紹介し、どのようにしてリスクを最小化できるのか、具体的な対応策を提案します。

【関連ウェビナー開催情報】

弊社では4月23日(水)14:00より、「2025年10月 Windows10サポート終了へ 今知るべき!サポート切れのソフトウェアへのセキュリティ対策ガイド」と題したウェビナーを開催予定です。2025年10月にサポート終了を迎えるWindows10の脆弱性とサポート切れのソフトウェア製品への対応策について解説します。ご関心がおありでしたらぜひお申込みください。詳細はこちら。

記事に関連したわかりやすい解説動画も公開しております。

是非こちらもご覧ください!

2025年10月、Winodws10のサポートが終了

Microsoftは2025年10月14日、Windows 10のサポートを終了します。最終バージョンは22H2となっており、このバージョンを含め、すべてのエディションはこの日をもってサポートが終了します。サポート終了後は、以下のサービスが提供されなくなります。

- テクニカルサポート

- セキュリティ更新プログラム

- バグ修正(パッチの提供)

- 機能更新プログラム

Windows10搭載PCは引き続き動作しますが、セキュリティ更新プログラムを受け取れなくなるため、このため、企業のシステムは新たな脅威に対して脆弱になり、マルウェアに感染するリスクが非常に高まります。

Windows10サポート終了の背景

MicrosoftがWindows 10をサポート終了するに至った背景には、主に次のようなものがあります。

- 新技術の導入の必要性 最新のセキュリティ技術やパフォーマンス向上のための新機能を取り入れるため、古いOSから新しいOSへの移行が必要になりました。

- 市場の変化への対応 ユーザーのニーズが変化し、より高いセキュリティや新機能が求められるようになったことから、古いOSでは対応しきれなくなりました。

当初Windows10は「最後のバージョンのWindows」と位置付けられていましたが、セキュリティ環境の変化や新技術の進展により、Windows11への移行を推奨する流れとなりました。

Windows10サポート終了後の影響 企業が直面するリスク

サポートが終了したソフトウェアの継続利用は、重大なセキュリティリスクを伴います。Windows10の場合、セキュリティ更新が行われなくなることで、新たに発見される脆弱性に対して無防備な状態となってしまいます。日々進化するサイバー攻撃において、攻撃者はこうしたサポート終了後のソフトウェアを格好の標的としています。システムへの主な影響としては、以下が挙げられます。

システムへの影響

- 脆弱性を突かれるリスクの増加

サポート終了後に発見された脆弱性は、修正されないまま放置されることになります。攻撃者はこの未修正の脆弱性を悪用し、システムへの不正アクセスやデータの窃取を試みる可能性が高まります。特に企業のネットワーク環境では、1台の更新されていないPCが、システム全体にとっての弱点となりかねません。 - ソフトウェアの互換性における課題

最新のアプリケーションやハードウェアは、サポートの終了したOSでの動作保証を行いません。Windows10のサポート終了後は、新しいソフトウェアやデバイスが正常に機能しなくなる可能性が高く、業務効率の低下が懸念されます。

企業への主な影響

運用リスク

- システム故障による業務中断

- セキュリティ侵害やマルウェア攻撃によるダウンタイムの増加

- ソフトウェアの互換性や技術サポートに関する課題

- 古いソフトウェアを使い続けると、最新のアプリケーションやハードウェアとの互換性が失われる可能性があります。例えば、最新のクラウドサービスが利用できなかったり、新しいデバイスとの接続ができなかったりすることで、業務の効率が低下します。

コンプライアンス上の問題

- コンプライアンス規制を満たさないことによる法的罰則

- 個人情報保護に関する政府機関等からの監視強化

近年、多くの業界で求められる各種規制やコンプライアンス要件では、最新のセキュリティ対策の実施が必須となっています。サポート終了したWindows10の使用は、これらの基準に抵触する恐れがあり、企業の信用失墜や法的制裁につながる可能性があります。

Windows 10に存在する脆弱性とその脅威

Windows 10は定期的にセキュリティアップデートが提供されていますが、過去にはいくつかの深刻な脆弱性が発見され、修正されています。以下は、Windows10における代表的な脆弱性です。

CVE-2017-0144(EternalBlue)

- 概要:CVE-2017-0144(EternalBlue)は、Windows7、8、10、XPを対象にした脆弱性で、サーバーメッセージブロック(SMBv1)を通じて悪用されます。この脆弱性はMicrosoftから提供されたセキュリティパッチで修正済みですが、パッチ未適用のシステムでは依然としてリスクがあります。

- 影響:この脆弱性が悪用されると、攻撃者はリモートコード実行ができるため、サーバやクライアントPCを完全に制御できるようになります。ランサムウェアの「WannaCry」や「NotPetya」は、この脆弱性を悪用した例です。

CVE-2019-0708(BlueKeep)

- 概要:CVE-2019-0708(BlueKeep)は、Windows7、Windows Server2008 R2などのバージョンに影響を与えるリモートデスクトッププロトコル(RDP)の脆弱性です。Windows10でも一定の影響を受ける可能性があり、リモートデスクトップサービスにおいて攻撃者が未検証のリクエスト送信することにより、任意のコードを実行できる危険性があります。

- 影響:攻撃者がこの脆弱性を悪用すると、リモートでシステムを完全に制御でき、感染したコンピュータを他のシステムに拡大させることができます。この脆弱性は、深刻なセキュリティインシデントを引き起こす可能性があります。

Windows 10の脆弱性を悪用した攻撃の事例

攻撃者はWindows10の脆弱性を悪用して、システムへの不正侵入や情報漏洩、マルウェアの拡散を行います。以下は、脆弱性を悪用した攻撃の事例です。

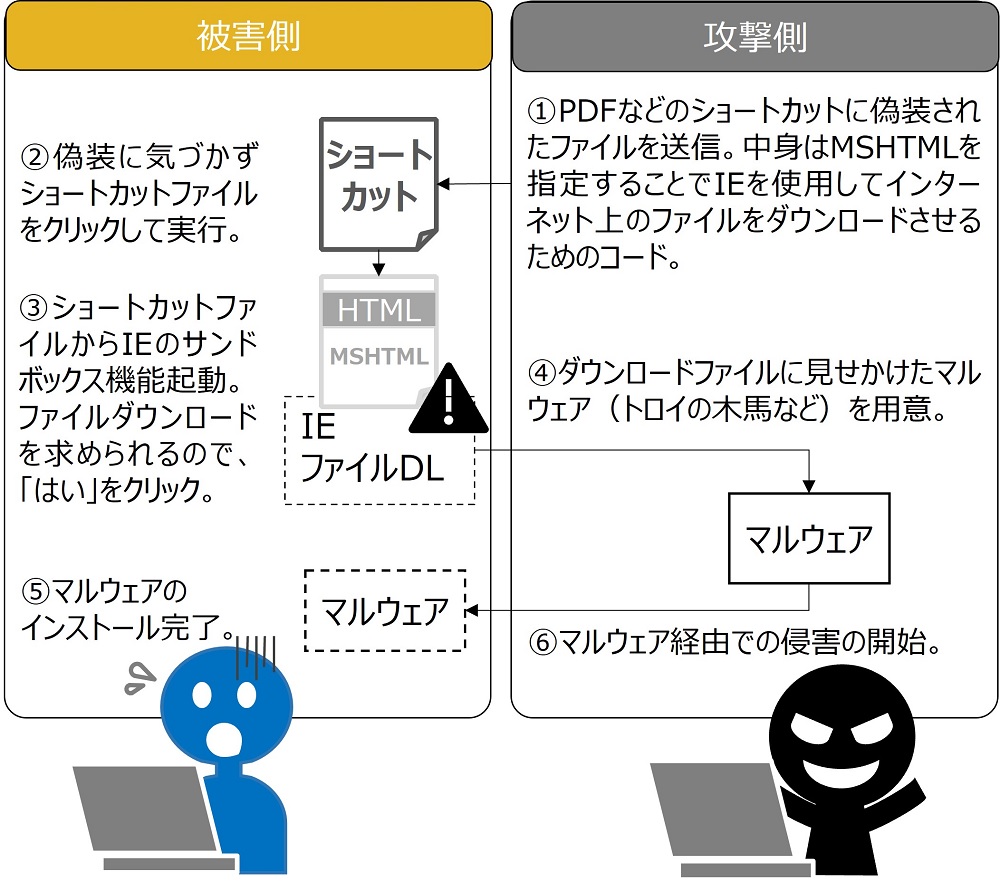

Windows MSHTMLの脆弱性

Microsoftは2024年7月の更新プログラムでWindows MSHTMLの脆弱性「CVE-2024-38112」へ対応したプログラムを公開しました。この脆弱性はInternet Explorer(通称:IE)の一部を構成するMSHTMLブラウザエンジンの欠陥によるものです。本脆弱性については1年半にわたって悪用されていたことが確認されており、米CISAのKnown Exploited Vulnerability Catalogにも新規追加されました。

攻撃の概要

今回報告・悪用されたWindows MSHTMLの脆弱性「CVE-2024-38112」はMSHTMLを悪用し、現行OSで無効化されているはずのIEを呼び出すものです。IEモードやMSHTMLなどのドライバ類は、レガシーサイトへのアクセスの要望に応えるために残存していますが、2024年7月のセキュリティ更新まではショートカットファイル内でインターネットショートカット用にMSHTMLが使用できたため悪用されました。攻撃の概要は下図のとおりです。マルウェアのダウンロードが主目的となっていることがわかります。

サポート切れソフトウェアのセキュリティリスク

- セキュリティの脆弱性が修正されない

サポートが終了したソフトウェアには、新たに発見された脆弱性に対するセキュリティパッチが提供されません。そのため、ハッカーにとって格好の標的となり、マルウェア感染や不正アクセスのリスクが高まります。 - ランサムウェアやマルウェア攻撃の増加

近年、サポート終了ソフトウェアを狙ったランサムウェア攻撃が増加しています。例えばWindows XPのサポート終了後、「WannaCry」というランサムウェアが流行し、多くの企業が被害を受けました。これと同様の攻撃が、サポート終了後のWindows 10やその他の古いソフトウェアでも発生する可能性があります。 - 法規制やコンプライアンス違反

企業がサポート終了ソフトウェアを使い続けることは、法的リスクを伴います。特にGDPR(EU一般データ保護規則)や日本の個人情報保護法では、適切なセキュリティ対策を講じることが求められています。サポートが終了したソフトウェアを利用することは、これらの規制違反となる可能性があり、企業の信頼性が損なわれる要因となります。 - ソフトウェアの互換性問題

古いソフトウェアを使い続けると、最新のアプリケーションやハードウェアとの互換性が失われる可能性があります。例えば、最新のクラウドサービスが利用できなかったり、新しいデバイスとの接続ができなかったりすることで、業務の効率が低下します。 - ITコストの増加

一見すると、古いソフトウェアを使い続けることはコスト削減につながるように思えますが、実際にはその逆です。セキュリティの問題が発生すれば、データ漏えいやシステム停止による損害が発生し、結果的に大きなコストがかかる可能性があります。

サポート終了後のソフトウェアへの対応策

- 速やかなアップグレード

最も安全な対策は、最新のソフトウェアへアップグレードすることです。例えば、Windows 10のサポート終了が迫っているため、企業や個人はWindows 11への移行を検討することが推奨されます。 - 仮想環境での隔離

どうしてもサポートが終了したソフトウェアを使い続ける必要がある場合は、**仮想マシン(VM)**を利用し、ネットワークから切り離して運用する方法もあります。これにより、セキュリティリスクを最小限に抑えることが可能です。 - セキュリティ対策の強化

古いソフトウェアを使用する場合、ファイアウォールの強化や最新のエンドポイントセキュリティを導入することで、攻撃のリスクを軽減できます。また、多要素認証(MFA)を導入することで、不正アクセスのリスクを低減できます。 - 定期的な脆弱性診断

企業では、定期的な脆弱性診断を実施し、セキュリティの問題を早期に発見することが不可欠です。セキュリティ専門家による診断を受けることで、サイバー攻撃のリスクを軽減できます。 - クラウドサービスへの移行

古いソフトウェアの代替として、クラウドベースのサービスを活用する方法もあります。例えば、Microsoft 365やGoogle Workspaceといったクラウドサービスに移行することで、常に最新のセキュリティアップデートを受けられます。

Windows11へのアップグレード

最も推奨される対策は、Windows 11へのアップグレードです。

Windows11への移行がもたらすメリット

リスクを回避するためには、最新のOSへのアップグレードが不可欠です。現時点では、Windows11への移行が最も現実的な選択肢となっています。Window11では、セキュリティ機能の強化に加え、パフォーマンスの向上や最新テクノロジーへの対応が図られています。主なメリットは以下の通りです。

- 最新のセキュリティ更新が継続的に提供され、新たな脅威からシステムを保護

- ハイブリッドワークやAI活用に最適化された機能により、業務効率が向上

- 各種セキュリティ要件への準拠により、コンプライアンスリスクを軽減

企業向けの対応策

- 現在の環境の把握:

・使用中のWindows 10バージョンとハードウェア構成を調査

・Windows11へのアップグレード可能性を評価 - 移行計画の策定:

・Windows11への段階的な移行スケジュールの作成

・互換性のないアプリケーションの特定と対応策の検討 - セキュリティ対策の強化:

・ESUの導入検討

・多層防御の実装 - PCライフサイクル管理の見直し:

・PC管理台帳の作成・更新

・計画的な買い替え・更新サイクルの確立 - 従業員教育とサポート体制の整備:

・移行に関する情報提供と教育

・移行期間中のサポート体制の確立

Windows10のサポート終了に向けて、綿密な移行計画の策定が求められます。まずは現行のPCやシステムがWindows11の動作要件を満たしているか確認し、必要に応じて機器の更新計画を立てましょう。また、重要なデータのバックアップや、新システムに関する従業員向けトレーニングの実施も欠かせません。企業はIT部門と緊密に連携しながら、段階的な移行スケジュールを組むことで、業務への影響を最小限に抑えることができます。

情報資産の棚卸

組織内に存在する情報に関し、機密とするもの、公知であってよいものを分類し、それらがどこに格納されて、どのように利用されているかを可視化した上で、防御の対応をする機器・人・組織といったリソースを適切に振り分けて防御する仕組みを構築することが求められます。

これにより、システムへのマルウェアの侵入等の早期発見にも繋がり、事業活動の継続を左右する重要情報へのアクセスを遮断することで、万一侵入を許しても被害を最小限に抑えられます。

信頼できる第三者機関の脆弱性診断サービスを実施

企業として実施できるサイバー攻撃への対策として、信頼できる第三者機関による脆弱性診断が挙げられます。第三者の専門家からの診断を受けることで、現状の問題点や対応の優先順位などリスクを可視化することができるため、早急に効率よく対策を実施するのに役立ちます。

サイバー攻撃手法は日々更新されており、さらに取引先や子会社などを含むサプライチェーンを踏み台にした攻撃など、どんなにセキュリティ対策を実施していても自組織のみではインシデント発生を防ぎきれないのが実情です。脆弱性診断の定期的な実施といった基本的なセキュリティ対策を行うとともに、万が一インシデントが発生してしまった場合の備えとして信頼できる第三者の専門企業に相談することをおすすめします。

まとめ

Windows 10のサポート終了は2025年10月14日に迫っています。セキュリティリスクを回避するためには、Windows 11へのアップグレード、または代替策の導入が必要です。企業の担当者は、計画的な移行準備を早期に開始することを推奨します。

サイバーインシデント緊急対応

アタックサーフェス調査サービス

インターネット上で「攻撃者にとって対象組織はどう見えているか」調査・報告するサービスです。攻撃者と同じ観点に立ち、企業ドメイン情報をはじめとする、公開情報(OSINT)を利用して攻撃可能なポイントの有無を、弊社セキュリティエンジニアが調査いたします。

詳細・お見積りについてのご相談は、お問い合わせフォームからお気軽にお問い合わせください。お問い合わせはこちら。後ほど、担当者よりご連絡いたします。

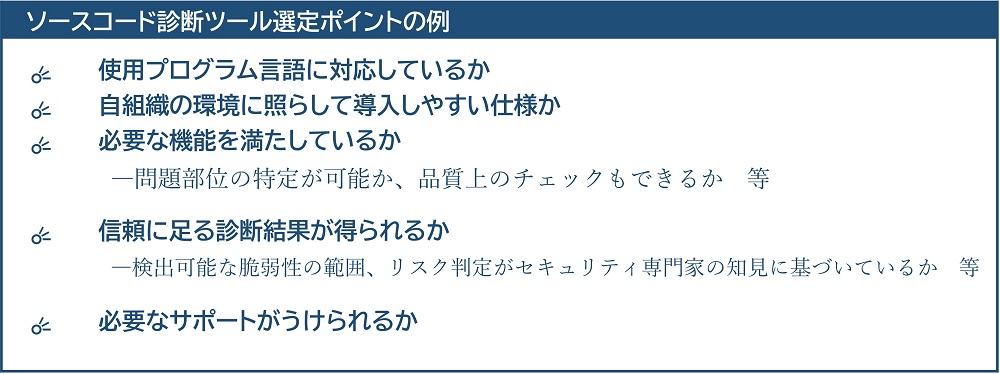

SQAT脆弱性診断サービス

自ステムの状態を知る

サイバー攻撃に対する備えとして、BBSecが提供する、SQAT脆弱性診断サービスでは、攻撃者の侵入を許す脆弱性の存在が見逃されていないかどうかを定期的に確認することができます。自組織の状態を知り、適切な脆弱性対策をすることが重要です。

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「知っておきたいIPA『情報セキュリティ10大脅威 2025』~セキュリティ診断による予防的コントロール~ 」

「今知るべき!サポート切れのソフトウェアへのセキュリティ対策ガイド」

「CVSSとSSVCで実践する次世代脆弱性管理:サイバー攻撃対策セミナー2024」

最新情報はこちら

![開発環境に係るセキュリティインシデント[事例1]の画像](https://www.sqat.jp/wp-content/uploads/2023/09/kawaraban_vol.24_image3.jpg)

![開発環境に係るセキュリティインシデント[事例2]の画像](https://www.sqat.jp/wp-content/uploads/2023/09/kawaraban_vol.24_image4.jpg)