近年、サイバー攻撃は激化し、組織や個人に甚大な被害をもたらしています。情報漏洩やシステム停止など、社会に与える影響は深刻化し、組織存続に関わるリスクにも発展しかねません。増え続ける脆弱性に対処するために、脆弱性対策を実施することが重要です。本記事では脆弱性対策の重要性と実施のためのポイントを解説します。

脆弱性による脅威

近年、ますますサイバー攻撃は巧妙化、高度化しており、組織や個人に甚大な被害をもたらしています。2023年の不正メール、不正サイト、マルウェアといった脅威の検知数が2021年と比較して1.7倍に増加しているとの報告もあり、情報漏洩やシステム停止など、社会全体に与える影響は深刻なものとなっています。JNSAの発表によれば、2016~2018年の個人情報漏洩一人あたりの平均損害賠償額は28,308円にのぼり、大規模な情報漏洩が発生した場合には、企業にとって致命的な損失となる可能性があります。さらに、サプライチェーンにおける取引停止、ブランドイメージ低下、風評被害など、被害は多岐にわたり、組織存続に関わるリスクにも発展しかねません。

このような状況下で、サイバー攻撃から組織を守るために、セキュリティ対策は必要不可欠といえます。組織存続に関わるリスクにも発展するため、サイバー攻撃への対策は必要不可欠といえます。そして、サイバー攻撃への備えとして重要となるのが脆弱性への対策です。脆弱性とは、ソフトウェアやシステムに存在する欠陥であり、攻撃者にとって格好の標的となります。攻撃者は脆弱性を悪用して、システムへの不正アクセス、情報漏洩、ランサムウェア攻撃など、様々な攻撃を実行することが可能となるのです。しかし、脆弱性対策が十分であるとはいいがたい現状があります。

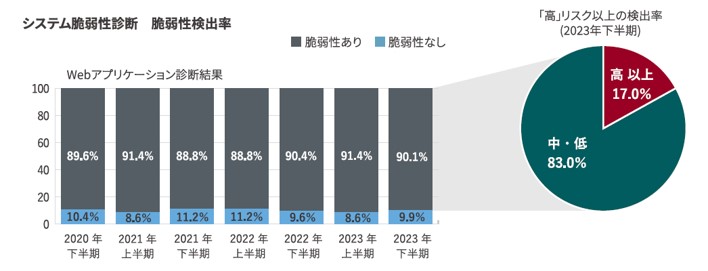

下の図表は弊社のシステム脆弱性診断の結果から、脆弱性の検出率を半期ごとに集計したものとなりますが、過去から常におよそ90%のシステムに脆弱性が存在するという状況が続いています。さらに、2023年下半期ではそのうち17.0%が危険性の高い脆弱性となっています。

弊社診断結果を掲載したレポートの詳細ついては、こちらをご確認ください。

近年のサイバー攻撃インシデントの例

| 発表時期 | 攻撃概要 | 原因 | 影響 |

| 2023年11月*1 | 不正アクセスにより通信アプリ利用者の情報が漏洩 | 一部のシステムを共通化している韓国の企業を通じて不正アクセスが発生 | 通信アプリ利用者の情報およそ51万件が不正アクセスで流出 |

| 2023年8月*2 | 内閣サイバーセキュリティセンターが不正侵入被害 | メーカーにおいて確認できていなかった、電子メール関連システムによる機器の脆弱性が原因 | 令和4年10月上旬から令和5年6月中旬までの間にインターネット経由で送受信した個人情報を含むメールデータの一部が外部に漏洩した可能性がある |

| 2023年7月*3 | 名古屋港統一ターミナルシステム(NUTS)がランサムウェア攻撃により停止した | リモート接続用VPN機器の脆弱性から侵入されて、ランサムウェアに感染 | NUTSシステム障害により、コンテナ搬出入作業停止など港湾の物流運営に支障をきたした |

近年の脆弱性情報の例

| 発表時期 | CVE | 対象製品(範囲) | 影響 |

| 2024年2月*4 | CVE-2023-46805 CVE-2024-21887 | Ivanti Connect Secure Ivanti Policy Secure 22系、9系のバージョンが影響を受ける | 脆弱性が組み合わされて悪用されると、遠隔の第三者が認証不要で任意のコマンドを実行する可能性がある |

| 2023年9月*5 | CVE-2022-42897 CVE-2023-28461 | Array Networksが提供するVPNアプライアンス「Array AGシリーズ」 ArrayOS AG 9.4.0.466およびそれ以前の9系のバージョン ArrayOS AG 9.4.0.481およびそれ以前の9系のバージョン | 2022年5月以降、少なくとも関連する6件のVPN機器におけるリモートコード実行といった攻撃活動が報告されている |

| 2023年7月*6 | CVE-2023-3519, CVE-2023-3466, CVE-2023-3467 | NetScaler ADC (旧Citrix ADC) および NetScaler Gateway (旧Citrix Gateway) NetScaler ADC および NetScaler Gateway 13.1 13.1-49.13 より前 NetScaler ADC および NetScaler Gateway 13.0 13.0-91.13 より前 NetScaler ADC 13.1-37.159 より前の NetScaler ADC 13.1-FIPS NetScaler ADC 12.1-55.297 より前の NetScaler ADC 12.1-FIPS NetScaler ADC 12.1-NDcPP 12.1-55.297 より前 | クロスサイトスクリプティング、ルート権限昇格、リモートコード実行といった攻撃が発生する可能性がある |

脆弱性対策の重要性

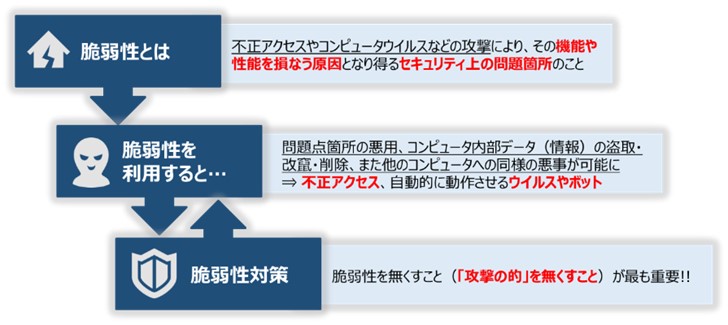

ここで今一度、脆弱性とは何なのかを改めて考えてみましょう。脆弱性とは、ソフトウェアやシステムに存在する欠陥のことを指します。プログラムのバグや設計上の欠陥などが原因で発生し、サイバー攻撃者にとって格好の標的となります。そして、脆弱性を悪用されると、攻撃者はマルウェアなどを使ってWebサイトへ不正アクセスし、内部データの盗取、改竄、悪用などが可能になります。その結果、情報漏洩やシステム停止、ランサムウェア感染といった、組織にとって致命的な被害につながる可能性があります。

では、脆弱性をなくせばよいということになりますが、現実的には脆弱性を完全に「なくす」ことは困難です。しかし、「攻撃される的」を減らすことで、リスクを大幅に低減することができます。

これらのリスクを低減するためには、ソフトウェアやシステムのアップデート、セキュリティパッチの適用、脆弱性診断の実施、セキュリティ教育の実施、セキュリティ体制の整備といった対策が重要です。特に、日々変化する脅威に対して、システムのセキュリティ状態を正しく把握するためには、脆弱性診断が効果的です。脆弱性診断を実施することで、システムの脆弱性を洗い出し、適切な対策を実施することが可能となります。システムの状態を知り、必要な対策を怠らないことが、Webサイトやシステムを守ることにつながります。

脆弱性診断を活用した予防措置

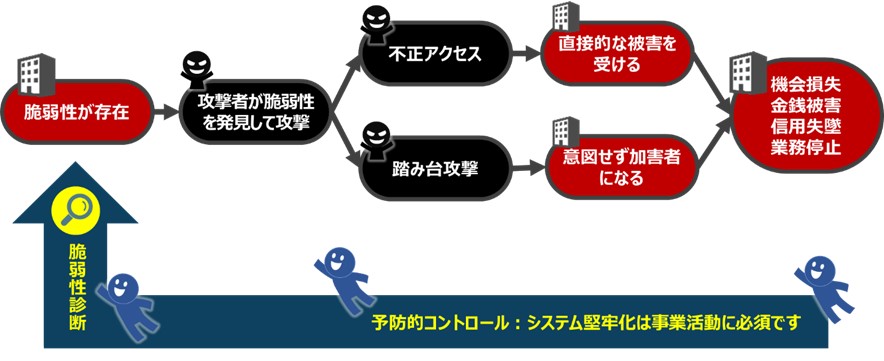

攻撃者はより悪用しやすく成果をあげやすい脆弱性を狙ってきます。そうしたことを踏まえ、自組織のWebアプリケーション・システムに脆弱性が存在するのか、また存在した場合どういったリスクのある脆弱性なのかを知り、脆弱性対策を行うことは組織として重要なことです。

脆弱性を悪用したサイバー攻撃への備えとして、BBSecとしては、脆弱性診断を推奨しております。下図の攻撃方法は一例となりますが、影響範囲として機会損失から業務停止まで引き起こされる可能性がある、という実態はどの攻撃方法でも同じです。脆弱性を悪用された場合、どの攻撃方法であってもそういった被害が出る可能性があるため、悪用されやすい脆弱性は早急に対応しなければなりません。

SQAT® Security Reportについて

弊社では年に2回、セキュリティトレンドの詳細レポートやセキュリティ業界のトピックスをまとめて解説する独自レポート「SQAT® Security Report」を発行しています。こちらは弊社で行われたセキュリティ診断の統計データが掲載されていることが主な特徴となります。

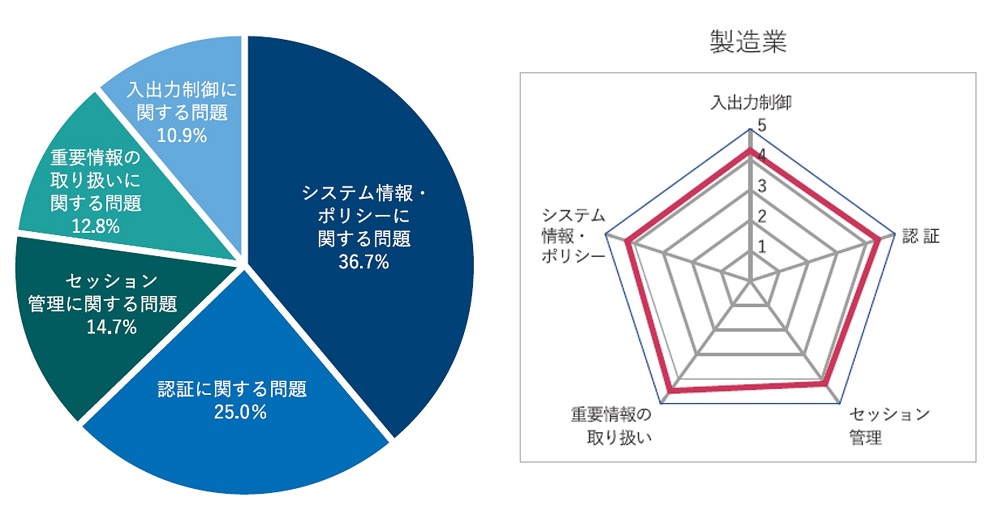

SQAT® Security Reportでは、半期のセキュリティ診断で得られたデータから、検出された高リスク以上の脆弱性ワースト10といった情報や、その分析を掲載しています。

2023年下半期高リスク以上の脆弱性ワースト10

他にも、カテゴリ別脆弱性の検出状況や、業界別のレーダーチャートも掲載しております。

2023年下半期Webアプリケーション診断結果業界別レーダーチャート 製造業

過去のバックナンバーもSQAT.jpにて掲載しておりますので、ぜひ、お役立てください。特集記事や専門家による解説などもございますので、併せてセキュリティ向上の一助となれば幸いです。

半期(6か月)毎にBBSec脆弱性診断の結果を集計・分析。その傾向を探るとともに、セキュリティに関する国内外の動向を分かりやすくお伝えしています。

最新号「2024年春夏号」のダウンロードはこちら。

SQAT脆弱性診断サービス

Webアプリケーション脆弱性診断-SQAT® for Web-

Webサイトを攻撃するハッカーの手法を用いて、外部から動的に脆弱性を診断することで、攻撃の入口となる可能性のある箇所を検出します。診断は最新のセキュリティ情報に基づき実施されますので、開発時やリリース前ばかりでなく、既存システムに対する定期的な実施といった、現状の脆弱性対策の有効性を確認するために活用することをおすすめしています。 以下より、サービス内容が記載されている資料のダウンロードもいただけます。

ネットワーク脆弱性診断-SQAT® for Network

悪意ある第三者の視点で、ネットワークをインターネット経由またはオンサイトにて診断し、攻撃の入口となる可能性のある箇所を検出します。ネットワークを標的とした攻撃のリスクを低減するため、脆弱性を徹底的に洗い出し、システムの堅牢化をご支援します。システムの導入・変更・アップグレード時のほか、運用中のシステムに対する定期チェックにご活用いただけます。 以下より、サービス内容が記載されている資料のダウンロードもいただけます。

ウェビナー開催のお知らせ

- 2024年5月8日(水)12:50~14:00

「知っておきたいIPA『情報セキュリティ10大脅威 2023』~セキュリティ診断による予防的コントロール~」 - 2024年5月15日(水)12:50~14:00

「知っておきたいIPA『情報セキュリティ10大脅威 2024』~セキュリティ診断による予防的コントロール~」 - 2024年5月22日(水)14:00~15:00

「対応必須! 情報セキュリティ事故発生時の緊急対応とは~情報漏えい・サイバーセキュリティインシデント発生時にすべきこと~」 - 2024年5月29日(水)13:00~14:00

「今さら聞けない!PCI DSSで求められる脆弱性診断-4月1日運用開始!PCI DSSv4.0での脆弱性診断実施におけるポイントとは-」 - 2024年6月5日(水)13:00~14:00

「今さら聞けない!スマホアプリのセキュリティあれこれ」 - 2024年6月12日(水)13:00~14:00

「クラウド時代に対応必須のセキュリティあれこれ -クラウドセキュリティについて-」

最新情報はこちら

Security Report TOPに戻る

TOP-更新情報に戻る