Security NEWS TOPに戻る

バックナンバー TOPに戻る

5/25(月)、全国において緊急事態宣言が解除されました。政府から「新しい生活様式」への対応が求められる中、今後もテレワークとそれを支えるツールやサービスの利用・準備の一環として、より広範囲にクラウドの利用を検討する企業・組織が増えると考えられます。本記事では、クラウドのさらなる利用拡大が予想される状況下、セキュリティに関して考慮すべきポイントを解説します。

この2つの数字は、統合型クラウドコラボレーションツールのミーティング機能におけるアクティブユーザ数を示したものです。「1億」はGoogle G Suite「Google Meet」のアクティブユーザ、「7,500万」はMicrosoft 365「Teams」のアクティブユーザとなります(2020年4月時点)。現在、上記2つのツールをはじめとしたオンラインMTGツール全般が、この数か月で急激にユーザ数を伸ばしていることはニュースなどでご存じの方も多いでしょう。

足元で一気に加速するクラウド利用

新型コロナウイルスの感染拡大以降、テレワークのためのツールとしてオンラインミーティングを導入した企業・組織は多数に上ります。また、オンラインミーティング機能を皮切りに、ファイル共有、ドキュメント作成、メールなどの機能を追加で導入した、導入を検討しているといったケースも多いのではないでしょうか。単機能の各種サービスを組み合わせて利用されているケースもあるでしょう(例えば、Web会議システム、チャットツール、ファイル共有システム、仮想デスクトップの組み合わせなど)。

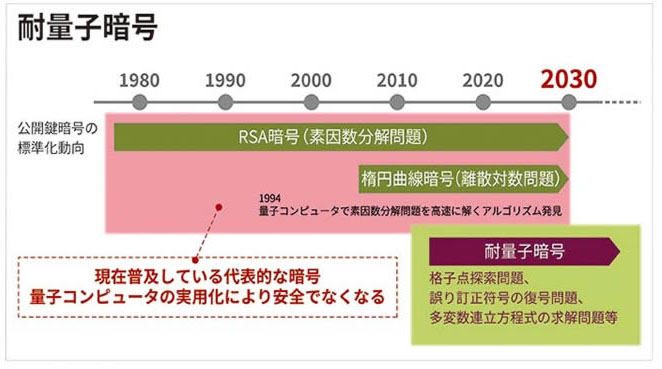

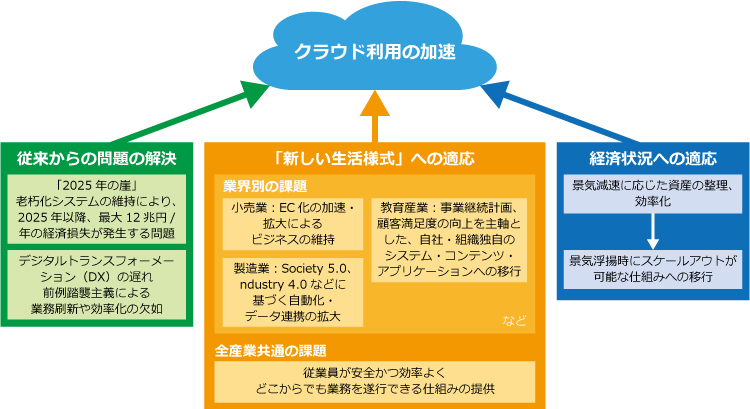

そして、新型コロナウイルスの感染拡大第一波終息後については、ご存じの通り、政府から「新しい生活様式」を取り入れ、実践していくことが求められています*3。「3密回避」は、緊急事態宣言解除後も1年以上、中には数年単位で必要との予測*4もあることから、今後も、テレワークとそれを支えるツールやサービスの利用・準備については、オフィス環境やPCを従業員向けに整える取り組みと並行した対応が必要となるでしょう。「新しい生活様式」への一策となる前述のコラボレーションツールなどを入口に広範囲でクラウドの利用を検討する企業・組織が増え、さらには「2025年の崖」問題、DX推進、経済状況の変動に対応できるスケーラブルなシステムへの移行の必要性といった既存の推進要因も相まって、クラウド化の勢いは当面の間続くと見込まれます(図1参照)。そこで、今後クラウドのさらなる利用拡大が予想される中、セキュリティに関して考慮すべきポイントを以下に解説します。

図1:クラウド利用の加速の背景

クラウドのセキュリティで押さえておくべき2つのポイント

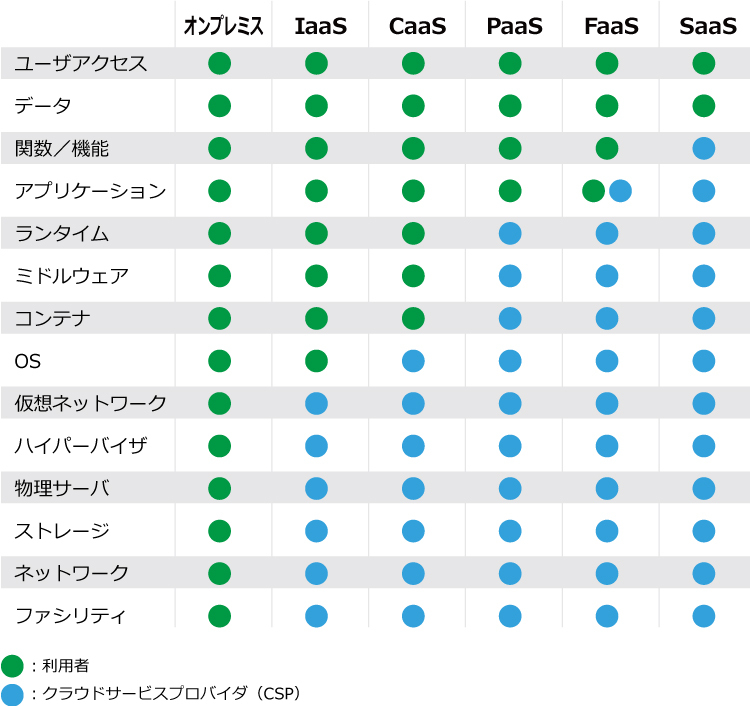

1.パブリッククラウドサービスのセキュリティモデルは、利用者とクラウドサービスプロバイダ(以下CSP)双方で責任を共有・分担するモデルである

まず知っておきたいのは、「パブリッククラウドサービスを利用すれば、そのセキュリティ対策もCSPに任せられる」わけでは無い、という点です。クラウドでは、利用者とCSPの双方で責任を共有・分担することになり、責任の所在が切り替わる境界となる「責任分界点」は、SaaS、PaaSといったクラウドの提供形態によって異なってきます(図2参照)。このため、契約、運用にあたっては、採用したサービスのどこまでがCSP、どこからが自組織(=利用者)の責任となるのかを明確に把握することが求められます。なお、ユーザアクセスやデータの管理についてはいずれのサービス形態でも利用者の責任となることから、ユーザアクセスのログの取得や監査、提供されるユーザ認証がセキュリティ上十分な機能を有するかの確認は、必ず利用者側で対応する必要があります。

図2:クラウドのセキュリティ共有モデル

※同形態のサービスでもCSPによって責任分界点の詳細や機能面が異なることがあります。

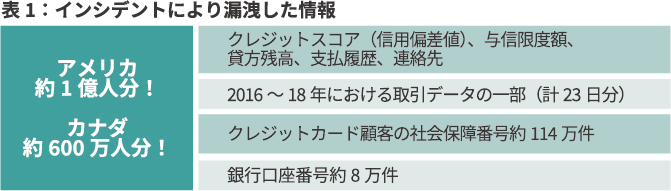

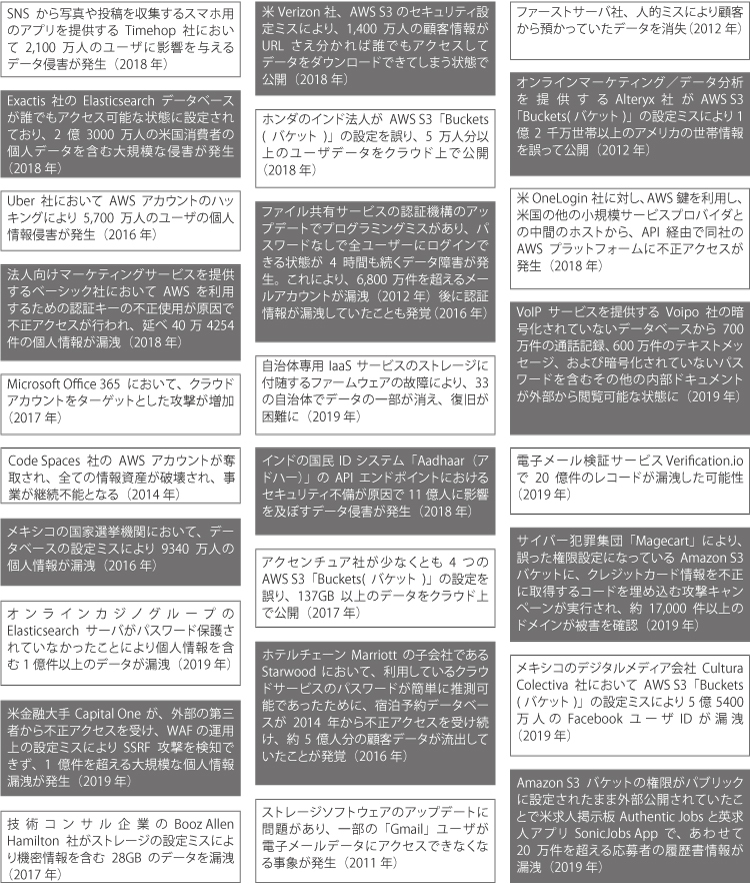

2.クラウドでも情報漏洩や不正アクセスは起こる

世間を日々賑わせている大規模な情報漏洩や不正アクセス。実は、クラウド上で起きているものが少なくありません(図3参照)。その多くは、「初期設定が”ユーザ認証不要”となっている一部のデータベースで設定を変更していなかった」ことが原因とされています。ほかには、「管理者のパスワードが容易に予測できるものだったことが原因で不正アクセスが発生した」ケース、「ユーザアクセスの監査が不十分だったために不正アクセスに気づかなかった」ケースなどが知られています。また、統合型コラボレーションツールの法人利用者に対する大規模なフィッシング攻撃も継続して確認されています。

1.でも触れたように、ユーザアクセスは、いずれのクラウド提供形態においても利用者側の責任となるため、設定の確認やユーザアクセスの監査・分析といった運用面での対応は極めて重要といえます。また、併用しているサービスがある場合は、その設定についても十分な確認・管理が必要です。

図3:クラウド上でのセキュリティ事故・事件

【参考情報】

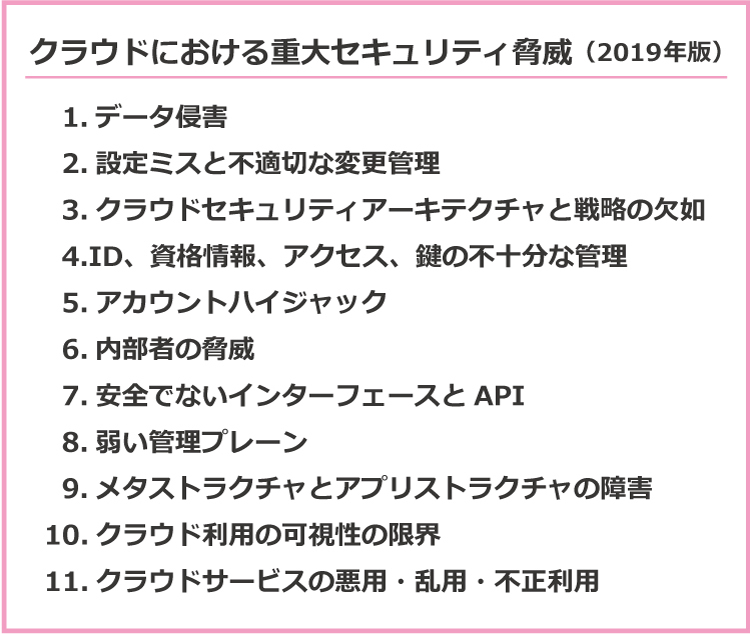

クラウドコンピューティングにおけるセキュリティの代表的な脅威については、業界団体から右記のようなランキングも公表されています。採用サービスや利用状況により該当しない項目もあるかもしれませんが、動向として押さえておくことをお勧めします。

出典:CSAジャパン「クラウド重大セキュリティ脅威~11の悪質な脅威」

https://www.cloudsecurityalliance.jp/site/wp-content/uploads/2019/10/top-threats-to-cloud-computing-egregious-eleven_J_20191031.pdf

クラウドのセキュリティ確保に向けて

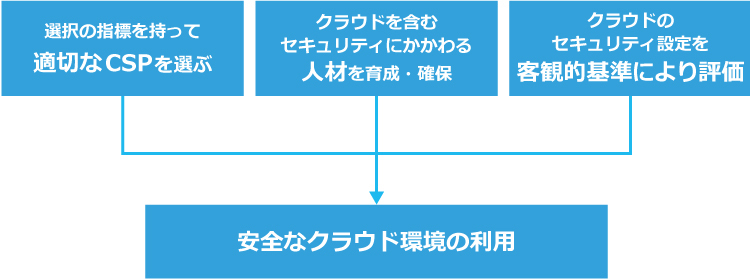

では、企業や組織は何を手がかりにクラウド上のセキュリティを確保していけばよいのでしょうか。ここでは、主な具体策を3つご紹介します。

クラウドセキュリティ確保のポイント

1.CSP選択の指標を持って適切なCSPを選ぶ

現在、内閣府や経済産業省が中心となり「政府情報システムのためのセキュリティ評価制度(ISMAP)」の策定が進んでいます。その一環として、2020年秋以降(予定)、CSPは登録監査機関によるセキュリティ監査を受け、同評価制度の要求事項を満たすことが必須となる見込みです。自社・組織において、政府情報システムと同等のセキュリティが必要になるとは限りませんが、今後、このISMAPによるCSPの評価結果を、CSP選択の指標の1つとして活用できるようになる可能性があります。

2.クラウドを含むセキュリティにかかわる人材を育成・確保する

セキュリティにかかわる人材の育成・確保は、今日、多くの企業・組織で喫緊の課題となっています。クラウド化の推進にあたっては、契約条件やサービス提供条件の精査、実際の構築におけるセキュリティ要件設定、運用面での手順やエスカレーションのプロセスの設定など、多岐にわたる対応が必要になります。クラウドも対象に含めたセキュリティ人材の育成・確保を推進していくことは、「新しい生活様式」を見据えた今後の組織運営を支えるセキュリティ基盤の強化に大きく寄与するでしょう。

3.クラウドのセキュリティ設定を客観的基準により評価する

実際にクラウドサービスを利用し始めて以降は、自組織のクラウド環境の設定を客観的な方式で確認・評価することが欠かせません。そこで役立つのが、信頼できる第三者機関が提供するツールやリソースです。例えば、非営利の業界組織であるCenter for Internet Security(CIS®)が手掛ける「CISベンチマークテスト」は、ITシステムおよびデータをサイバー攻撃から守るためのセキュリティ設定基準として国際的に認知されています。このベンチマークテストの基準を満たすことにより、自組織のクラウド環境の健全性をグローバル水準で確認できます。また、同じく非営利の業界組織であるクラウドセキュリティアライアンス(CSA)では、日本支部によって和訳された各種ガイドラインを逐次提供しています。自組織の環境の安全性をより高めていく上で、こうしたツールやガイドラインの活用も重要なポイントになります。

なお、既存のシステムをクラウドへ移行する場合には、業務プロセスの見直しやシステム要件の再定義なども必要になります。オンプレミス環境とは異なる環境への移行となることから、当然、前例踏襲主義では対応できません。「新しい生活様式」への行動変容が求められ、オフィスから在宅勤務へという大きな流れが進む中、システムの刷新においても、従来にない考え方や技術を積極的に検討し、取り入れていく姿勢が求められています。

「危機はまたとない変革のチャンス」と言われます。今、コロナウイルスによって大きく加速されたクラウド化の波に乗り遅れては、そのチャンスを逃してしまうかもしれません。前向きな意思決定で、より強いシステムの実現に向けた取り組みを推進していきたいものです。

BBSecでは、2020年6月現在、クラウドセキュリティ診断サービスを実施しています。前述のCISベンチマークテストのほか、主要クラウド環境におけるベストプラクティスに基づく評価や、クラウド環境上でお客様が用意されているプラットフォームの診断(オプション)も可能です。ワンストップで幅広いサービスをご利用いただけます。

「withコロナ」フェーズ下の業務環境を支える各種セキュリティチェックリスト

新型コロナウイルス感染症拡大に伴い利用が急増しているG SuiteやMicrosoft 365については、セキュリティのチェックリストや推奨設定例が公開されていますので、以下にご紹介します。

G Suite

Googleからセキュリティチェックリストが提供されています。自社・組織の規模や要件を踏まえたセキュリティ対策の実装に役立ちます。

小規模事業者向け(~100人):https://support.google.com/a/answer/9211704

中・大規模事業者向け:https://support.google.com/a/answer/7587183?hl=ja

Microsoft 365

MicrosoftからMicrosoft 365 Business向けのセキュリティチェックリストが公開されています。

Microsoft 365 Business向けチェックリスト:https://docs.microsoft.com/en-us/microsoft-365/admin/security-and-compliance/secure-your-business-data?view=o365-worldwide

米CISAからもMicrosoft Office 365のセキュリティに関する推奨策が公開されています。

米CISAによる推奨策:https://www.us-cert.gov/ncas/alerts/aa20-120a

また、日本ネットワークセキュリティ協会(JNSA)では緊急事態宣言解除後の「withコロナ」フェーズへの対応へ向けたセキュリティチェックリストを提供しています。

https://www.jnsa.org/telework_support/telework_security/index.html

同協会のWebサイトには、加盟各社から提供されているテレワーク支援プランを取りまとめたページもあり、「withコロナ」フェーズへ対応に向けた取り組みの検討に活用できます。

https://www.jnsa.org/telework_support/index.html

Security NEWS TOPに戻る

バックナンバー TOPに戻る