今、インターネット上に公開されるIT資産がサイバー攻撃者に狙われ、被害が拡大しています。サイバー攻撃者は事前に偵察行為をし、攻撃の的を探し、特定します。特に、脆弱性が存在しているWebシステムやネットワーク機器などは攻撃者にとっても悪用しやすく、侵入するための入口となってしまいます。では、自組織が狙われないようにするために、私たちはどのような対策をとればよいのでしょうか?本記事では、ASM(Attack Surface Management)と脆弱性診断を併用した、それぞれの実施の活用方法について解説いたします。

アタックサーフェス(攻撃対象領域)とは

サイバー攻撃に対する防御について語られる際に出てくる言葉の1つに、「アタックサーフェス」があります。

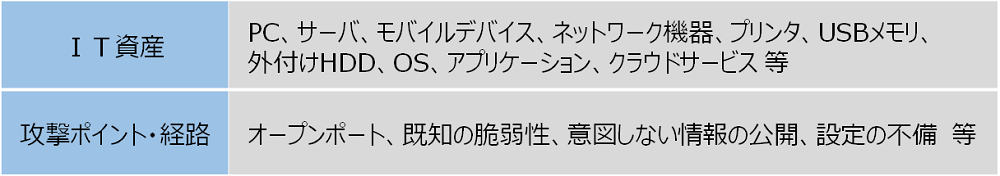

アタックサーフェスは、直訳すると”攻撃面”となりますが、サイバーセキュリティの文脈では、「攻撃対象領域」といった意味合いで使用され、サイバー攻撃の対象となり得る様々なIT資産、攻撃のポイントや経路等を指します。

組織が事業活動を行う上で使用するIT資産には、ハードウェアもソフトウェアも含まれます。IT資産にサイバー攻撃の足掛かりとなる攻撃ポイント・経路が存在すると、サイバー攻撃者は容赦なくそこを狙ってきます。

【アサックサーフェスの例】

攻撃事例とアタックサーフェス

実際のサイバー攻撃やインシデントの事例とそのアタックサーフェスを確認してみましょう。

| 年 | 事 例 | アタックサーフェス |

| 2020年 | 国内上場企業のドメイン名を含むサブドメインテイクオーバー(使用が終了したドメイン名の乗っ取り)の被害事例が2020年7月までに100件以上発生*1 | ドメイン管理の不備 |

| 2023年 | 2022年5月以降、特定のセキュア・アクセス・ゲートウェイ製品の脆弱性を狙ったものと見られる標的型サイバー攻撃が断続的に発生*2 | ネットワーク機器の 既知の脆弱性 |

| 2023年 | 国内自動車メーカーの関連会社で保有する顧客約215万人分の車両等の情報が10年近く公開状態になっていたことが判明*3 | クラウド設定の不備 |

拡大するアタックサーフェス

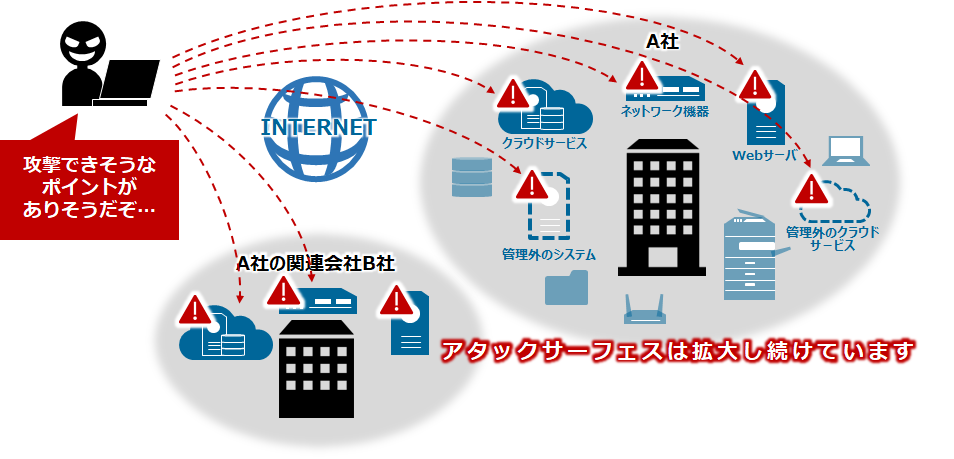

クラウド利用、DXの推進、テレワークの一般化……ITインフラ環境の柔軟性は高まる一方です。これに伴い、Webシステムやネットワーク機器といった外部との境界にあるアタックサーフェスは、拡大し続けています。つまり、外部にいるサイバー攻撃者が組織のシステムを侵害するチャンスが広がっていると考えられます。

サイバー攻撃者によるアタックサーフェスへのアプローチ

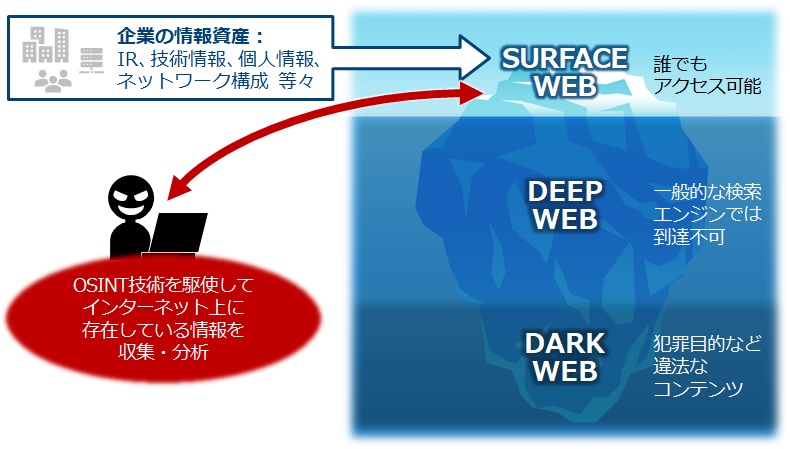

サイバー攻撃者が攻撃のため、最初に行う活動の典型が、「偵察」です。攻撃に利用可能な様々な情報を探索し、どの組織を標的とするか、どのような攻撃手法をとるか、といったことを定めるのに役立てます。

偵察活動で駆使される技術として、合法的に入手可能な公開情報を収集して調査・分析する手法—OSINT(「オシント」Open Source Intelligence:オープンソースインテリジェンス)が注目されています。

サイバー空間における脆弱性探索行為

前述のサイバー攻撃者による偵察活動が行われていることの裏付けとして、日本の各機関からも以下のような観測が定期的に報告されています。

【観測報告の例】

| 発表元 | 観測内容 | |

| 国⽴研究開発法⼈ 情報通信研究機構(NICT) | 2022年1~12月 | 調査⽬的と判定されるスキャンの数は12,752のIPアドレスから約2,871億パケットあり、これにサイバー攻撃のための偵察活動が含まれていると考えられる*4 |

| JPCERT/CC | 2022年10月~2023年6月 | IoT機器を主な標的とするマルウェアMirai型パケットについて、海外および日本からの探索活動が継続して報告されている。探索元IPアドレスの一部について、動作している機種の特定に成功したことも*5 |

| 2023年4~6月 | Laravel(Webアプリケーションフレームワーク)の設定情報窃取を試みる通信を確認*6 | |

| 警察庁 | 2023年1~6月 | 脆弱性のあるIoT機器の探索を目的としたものと見られるアクセスの増加を確認 |

| 2023年1~6月 | 脆弱性のあるVPN機器の探索を目的としたものと見られるアクセスを断続的に確認 |

ASM(アタックサーフェスマネジメント)で自組織を守る

サイバー攻撃者の偵察行為で、自組織が攻撃対象として選定されないようにするにはどうすればよいでしょうか。

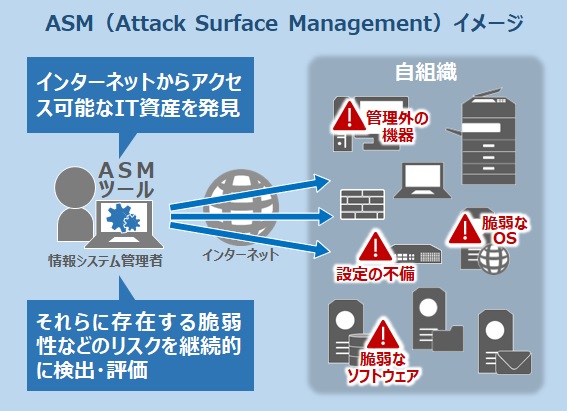

サイバー攻撃から⾃組織を守るために、インターネット上で意図せず公開してしまっているアタックサーフェスとなり得るIT資産を特定し、セキュリティ対策に活用する手法が、「ASM(Attack Surface Management:アタックサーフェスマネジメント)」です。

ASM導入ガイダンス

経済産業省は、ASMを「組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス」と定義しており、2023年5月29日に「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を発行しています。

企業のセキュリティ担当者や情報セキュリティを管掌する経営層(CIO、CISO等)に向けて、企業・組織に対してサイバー攻撃の起点となり得るIT資産を適切な方法で管理できるよう促すため、ASMの解説、ASMを実施するためのツールや必要なスキル、体制、留意点等がまとめられています。また、国内企業のASM取り組み事例も掲載されています。

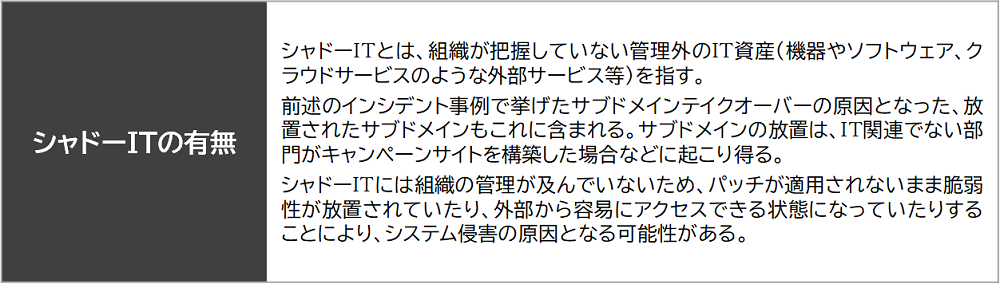

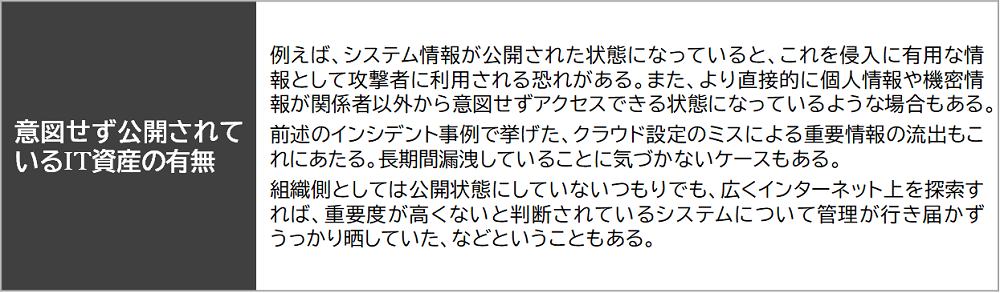

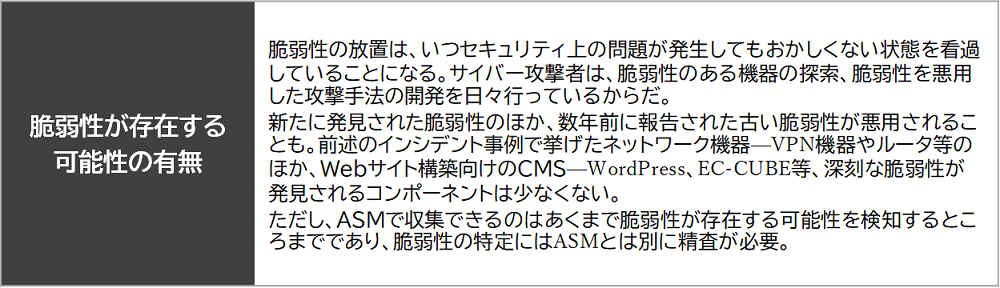

ASMにより得られる効果

ASMにより以下のようなことが確認できます。

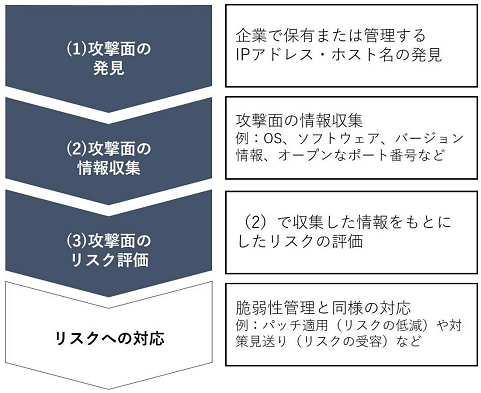

ASMのプロセス

ASMで具体的にどのようなことを実施するかというと、前述の経済産業省によるガイダンスでは、次のようなプロセスが紹介されています。「攻撃面」とは、「アタックサーフェス」のことです。

プロセス(1) 攻撃面の発見:

インターネットからアクセス可能なIT資産として、IPアドレスやホスト名を発見。

・組織名(法人名等)より、オフィシャルWebサイトや検索プロトコルであるWHOISを利用して当該組織のドメイン名を特定・ドメイン名を特定したら、DNS検索や専用ツールの使用によりIPアドレス・ホスト名の一覧を取得

プロセス(2) 攻撃面の情報収集:

前プロセスの結果より通常のインターネットアクセスで取得可能な方法でOS、ソフトウェア、ソフトウェアのバージョン、開放されているポート番号といったIT資産の情報を収集。

プロセス(3) 攻撃面のリスク評価

前プロセスで収集した情報を既知の脆弱性情報と突合せするなどして、脆弱性が存在する可能性を識別。

ASMのプロセスとしてはここまでですが、セキュリティ対策としては、ASMを実施して自組織のセキュリティリスクを把握した後の工程として、リスクの深刻度に応じた対応要否や優先度、具体的な対応内容等を決め、セキュリティリスクの低減に努める必要があります。

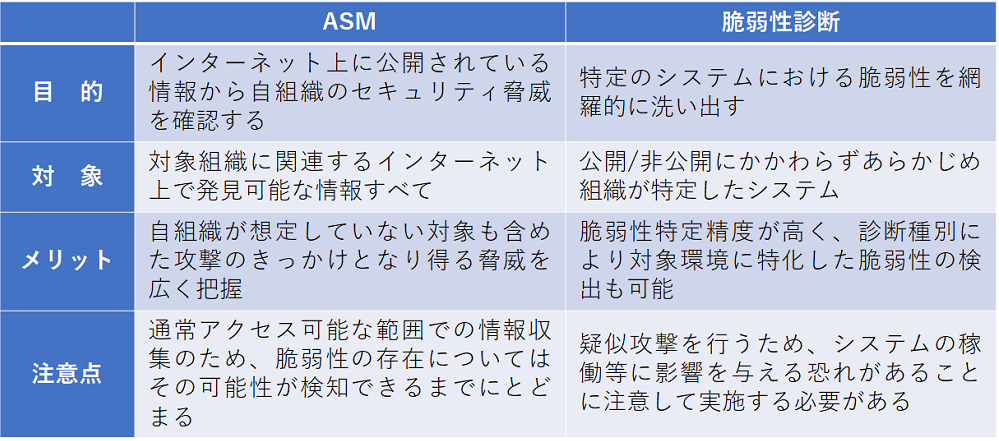

ASMと脆弱性診断の違い

さて、「IT資産の脆弱性検出やリスク評価を行う」となると、脆弱性診断と重なるイメージがあるのではないでしょうか。

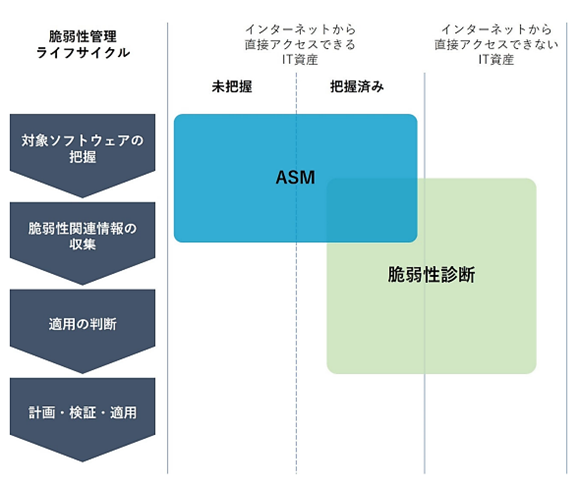

ASMと脆弱性診断の関係性を表す、次のような図があります。脆弱性管理において、それぞれに役割があることが伺えます。

両者の違いをまとめると以下のようになります。いずれもセキュリティ対策における取り組みですが、非常にざっくりと、ASMは“管理対象でないものも含めて広く浅く”、脆弱性診断は“特定した対象に対して深く詳細に”という印象で捉えられるのではないでしょうか。

ASMと脆弱性診断の併用・使い分けを

脆弱性管理において、ASMと脆弱性診断のどちらかを行っていればOK、ということではありません。脆弱性診断では、自組織が特定したシステムや機器に対して脆弱性を洗い出しますが、脆弱性診断の対象となるということは、組織自身が当該IT資産を管理下にあるものと認識していることになります。一方、ASMでは、そもそも管理外であるにもかかわらず当該組織のIT資産としてインターネット上に公開されてしまっているもの、つまり気づかぬまま管理から漏れてしまっているものを発見することができます。

そのため、両者の特長を理解した上でその目的に応じて、例えば、ASMによって脆弱性が存在する可能性があると発見したら、対象となる機器やシステムに対して脆弱性診断を実施して脆弱性の特定を行う、といった両者の併用・使い分けが推奨されます。

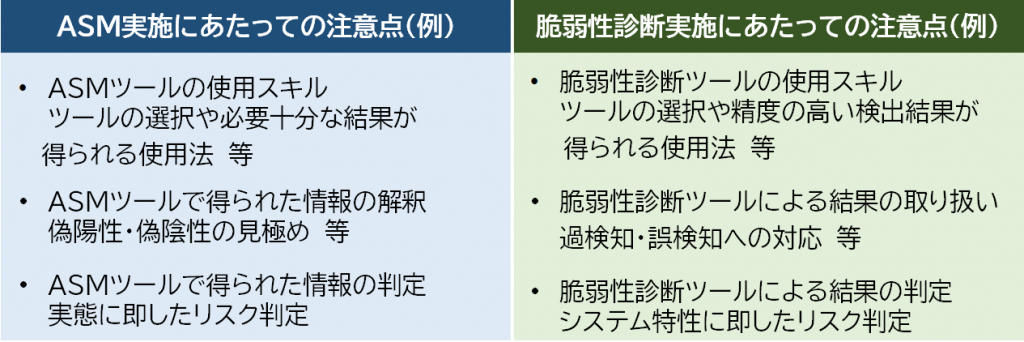

ASM・脆弱性診断ともに有効な実施方法の検討を

ASMも脆弱性診断も、ただ実施すればよいというものではなく、効果的に、かつ継続して行うことが重要です。そのためにはノウハウやスキルが必要となります。

ASMや脆弱性診断を自組織で実施しようとなると、以下のような注意点が挙げられます。

例えば、自組織ではASMや脆弱性診断をどう活用したいか検討することの方に労力を割き、ASMや脆弱性診断の実施や結果の分析については、その活用目的に合致した対応が望める外部のセキュリティサービスを探して依頼するなど、定期的に見直しをすることが重要です。

日々進化していくITインフラ環境において便利になる反面、攻撃者にもそのチャンスが広がっています。攻撃者から自組織を守るためにも、ASMと脆弱性診断の実施を組み合わせることは有効な選択肢の1つといえるでしょう。

BBSecでは

BBSecでは以下のようなご支援が可能です。 お客様のご状況に合わせて最適なご提案をいたします。

アタックサーフェス調査サービス

インターネット上で「攻撃者にとって対象組織はどう見えているか」調査・報告するサービスです。攻撃者と同じ観点に立ち、企業ドメイン情報をはじめとする、公開情報(OSINT)を利用して攻撃可能なポイントの有無を、弊社セキュリティエンジニアが調査いたします。

詳細・お見積りについてのご相談は、お問い合わせフォームからお気軽にお問い合わせください。お問い合わせはこちら。後ほど、担当者よりご連絡いたします。

SQAT脆弱性診断サービス

システムに存在する脆弱性は、時として深刻な被害につながる看過できない脅威で、事業継続性に影響を与えかねません。BBSecの脆弱性診断は、精度の高い手動診断と独自開発による自動診断を組み合わせ、悪意ある攻撃を受ける前にリスクを発見し、防御するための問題を特定します。

ウェビナー開催のお知らせ

- 2023年11月22日(水)13:00~14:00「今さら聞けない!PCI DSSで求められる脆弱性診断あれこれ」

- 2023年12月6日(水)13:00~14:00「今さら聞けない!ペネトレーションテストあれこれ」

- 2023年12月13日(水)14:00~15:00「今さら聞けない!スマホアプリのセキュリティあれこれ」

最新情報はこちら

Security Report TOPに戻る

TOP-更新情報に戻る