スマホやWi-Fiルータを標的とするマルウェアをご存じでしょうか。「Wroba(ローバ)」と呼ばれるこのマルウェアは、公共のWi-Fiネットワークを通じて他のデバイスにも感染を広げ、大規模な被害を引き起こす可能性があるとされています。本記事では、Wrobaの特徴や感染経路に触れながら、企業・組織がマルウェアの被害を防御・最小限にとどめるためにどのような対策をとればよいのかについて、解説していきます。

マルウェア「Wroba」とは

「Wroba」は「Roaming Mantis(ローミングマンティス)」と呼ばれる攻撃キャンペーンに使用されてきたマルウェアで、2018年頃から注目されるようになりました。このキャンペーンは、主に日本を含む東アジアを中心に展開されています。攻撃者はフィッシングを通じてWrobaを広範囲に拡散させ、多数のデバイスを感染させています。このキャンペーンでは、ユーザの認証情報を盗み出し、金銭的な被害や個人情報の漏洩を引き起こします。以前は主にAndroidデバイスを標的としていましたが、近年ではiOSやルータも標的にする傾向があります。

マルウェア「Wroba」による被害

マルウェア「Wroba」は様々な経路からユーザのデバイスに感染します。そのため、住所や支払い情報など、デバイスに記録された多くの個人情報が攻撃者に送信されてしまうケースがあり、結果、金融詐欺や不正送金などの金銭的被害につながる可能性もあります。また、暗号資産のマイニング攻撃に悪用されるケースも過去に観測されており、これによってデバイスの動作が不安定になり、最悪の場合、デバイスが使用不能になることも考えられます。企業においては、従業員のデバイスが感染することで、機密情報の漏洩や業務の停滞を招く恐れがあります。特に、重要な機密情報や顧客情報が盗まれると、企業の信用を大きく損なう可能性があります。

マルウェア「Wroba」の攻撃対象

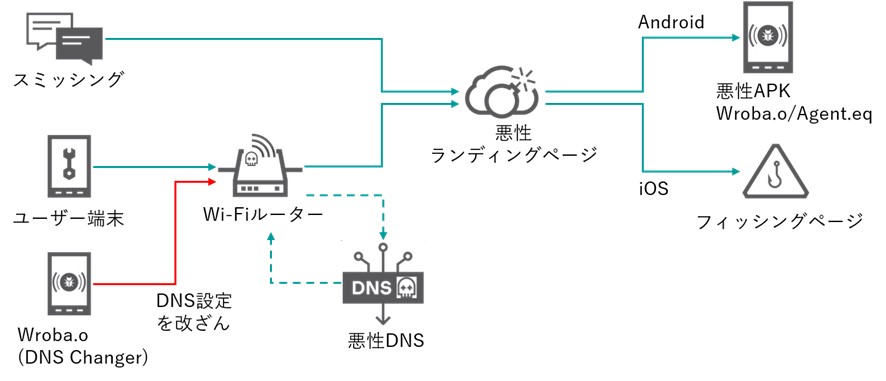

Wrobaは主にAndroidデバイスをターゲットとしていましたが、近年では亜種の登場によりWi-Fiルータにも攻撃が拡大しています。この亜種の最大の特徴は、DNSの改ざん機能が実装されている点です。感染したデバイスは、自宅はもちろん、会社や公共のWi-Fiルータに接続するだけで、ルータのDNS設定が意図的に改ざんされてしまいます。Wrobaは韓国で一般的に使用されているWi-Fiルータを主に標的にして感染を拡大させましたが、近年は日本を含む東アジアでも被害が広がっています。

マルウェア「Wroba」の脅威

Wi-Fiルータに侵入してDNSをハイジャック

WrobaはWi-Fiルータに侵入し、DNS設定を変更することで、細工された悪意のあるサイトにユーザを誘導します。この手法により、ユーザは自分のデバイスが感染していることに気付かないまま、個人情報を攻撃者に盗まれてしまいます。さらに、DNS設定を改ざんされたWi-Fiルータに接続したデバイスが感染していくことで、次々にデバイスとルータに感染を広げる結果となります。

AndroidのAPKファイルを悪用

APKファイル(Android Package Kit)は、Androidのスマートフォン端末に対して、アプリをインストールするためのアーカイブファイルです。攻撃者は、このAPKファイルを改ざんすることで、ユーザの端末にWrobaをインストールさせます。マルウェアを含んだアプリは、正規のアプリケーションに見せかけて配布されるため、ユーザは不審に思うことなくインストールしてしまうのです。

マルウェア「Wroba」の主な感染経路

Wrobaの主なターゲットは韓国のWi-Fiルータですが、被害は韓国だけでなく、日本をはじめとした様々な国に被害が広がっています。韓国以外の地域では、スミッシング(SMSフィッシング)が感染手法として使用されています。スミッシングでは、ユーザが不審なSMS内のリンクをクリックすると、マルウェアがダウンロードされ、デバイスが感染します。スミッシングは、信頼できる企業やサービスを装ったSMSを利用するため、多くのユーザがだまされやすい手法です。日本では、宅配業者を装って不在連絡などを餌にフィッシングサイトへ誘導するケースが有名となりました。

Roaming Mantisによる攻撃フロー

– Wi-FiルータのDNS設定を改ざん、悪意のあるランディングページを使用してスマートフォンの感染を試みる

公共のWi-Fiネットワークを通じた感染拡大のリスク

感染したAndroidデバイスが公共のWi-Fiネットワークに接続すると、ネットワーク上の他のデバイスにもマルウェアを拡散するリスクがあります。特に、不特定多数の人が利用する公共Wi-Fiは、攻撃者にとって感染を広げる絶好のターゲットとなります。感染したデバイスが同じネットワークに接続されることで、他のデバイスも次々と感染し、被害が拡大します。これにより、一度の感染で大規模な被害が発生する可能性が高まります。

マルウェア対策の基本的な考え

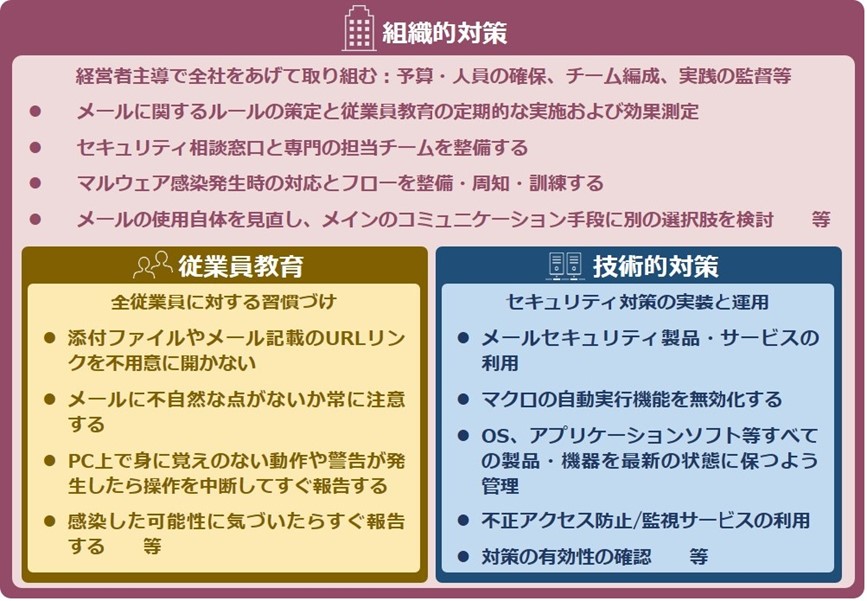

ここまで、Wrobaの脅威と感染経路について説明してきましたが、不意に襲い来るマルウェアの被害を防御、あるいは最小限にとどめるためには、普段から基本的なマルウェア対策を講じることが重要です。以下のような例が挙げられます。

あらゆるマルウェアからシステムを守るために、組織内で汎用的な対策を確認しておきましょう。

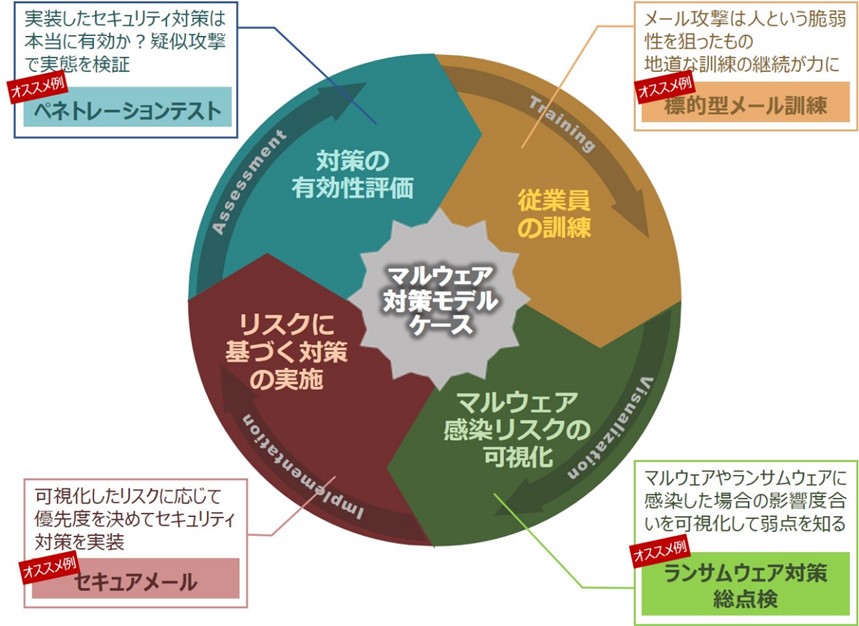

マルウェア対策モデルケース

限りある予算と時間の中で、すべての対策を講じることは困難なので、それぞれの企業・組織の現状に応じて取り組む必要があります。自企業・組織の位置づけに応じて、今取り組むべき具体的な対策を見つけるには、例えば、次のようなマルウェア対策をフェーズの視点で検討してみるとよいでしょう。

スパムメールに対する従業員の知識がまったくない組織であれば、標的型メール訓練を行ってリテラシーの向上を図ることから始めるといいかもしれません。従業員教育は行っているけれども、技術的な対策はウイルス対策ソフトを導入しているだけという組織であれば、感染してしまった場合にどのくらいの被害を受けるか調査してみると、優先的に実施すべき対策を検討する糸口となることでしょう。あるいは、メールセキュリティサービスをすでに利用しており、不正アクセス対策にもある程度自信があるという組織であれば、そういったセキュリティ対策が本当に有効に機能しているか、ペネトレーションテストのようなサービスを利用して実際に確認してみることをおすすめします。

マルウェア「Wroba」への対策方法

Wrobaへの対策方法は以下の通りです。

- ルータのユーザマニュアルを参照し、DNS設定が改ざんされていないことを確認する。もしくは、サービスプロバイダーに問い合わせてサポートを受ける。

- ルータの管理用Webインターフェースの既定ログインIDとパスワードを変更する。

- ルータの公式サイトで提供されるファームウェアの更新プログラムを使用して定期的にアップデートする。ルータのファームウェアは、必ず公式サイトにあるものを利用する。

- 接続したWebサイトのアドレスが正規アドレスであるかどうかを常に確認する。データの入力を求められた場合、アドレスがhttpsで始まっていることを確認するなど、不正な兆候を探す。

- モバイルデバイス用のセキュリティソリューションを利用する。

最後に

Wrobaは、ルータやスマートフォンを標的とする非常に危険なマルウェアであり、個人および企業に多大な被害をもたらす可能性があります。主な感染経路としては、スミッシングや不審なAPKファイルが挙げられます。結果、ユーザは自分のデバイスが感染していることに気付かずに個人情報を漏洩させ、さらにはさらなる感染のほう助をしてしまう可能性があります。対策としては、組織的対策、従業員教育、技術的対策が重要です。特に、ルータの設定を確認し、セキュリティの強化を図ることが重要です。また、公共Wi-Fiの利用時には細心の注意が必要です。最新のセキュリティ情報を常にチェックし、適切な対策を講じることで、Wrobaの脅威から身を守ることができます。セキュリティ意識を高め、包括的な対策を講じることが、被害を未然に防ぐ鍵となります。

BBSecでは

マルウェア対策の回答は1つではなく、多層防御がカギとなります。マルウェア課題の解消をお手伝いする、BBSecご提供サービスの一部をこちらにご紹介します。

<セキュリティ教育>

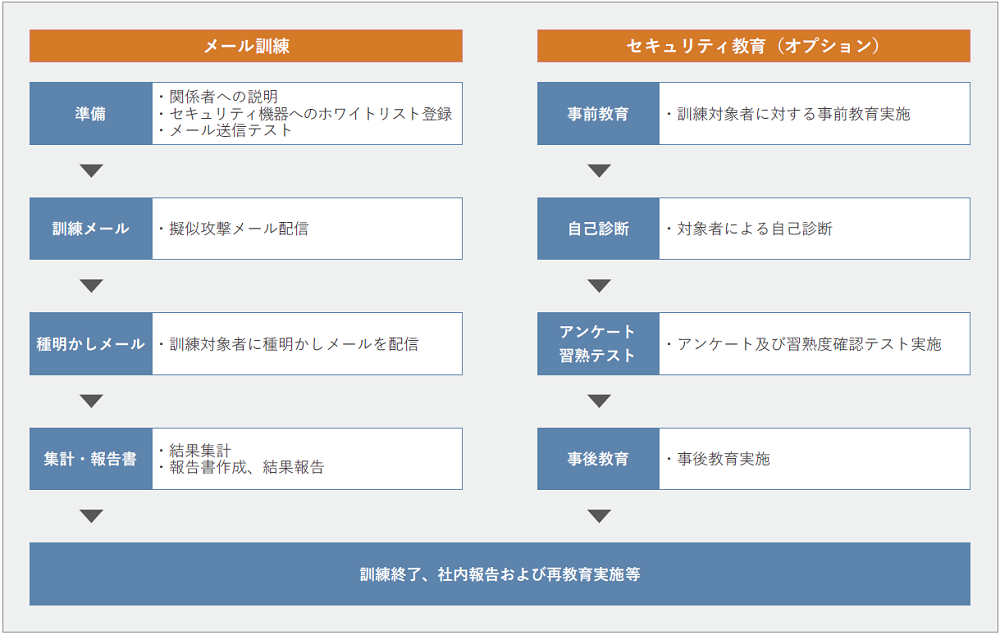

標的型攻撃メール訓練

<攻撃・侵入されることを前提とした多層防御>

ウェビナー開催のお知らせ

「ランサムウェアの脅威を知る-脅威に備えるためのランサムウェア対策-」

「変化する不確実性の時代における「安心・安全・安定のWebサイト運営」セミナー」

「AWS/Azure/GCPユーザー必見!企業が直面するクラウドセキュリティリスク – 設定診断で解決するウェビナー」

「セキュリティ担当者必聴!ペネトレーションテストと脆弱性診断 – 違いと効果、使い分けを解説」

最新情報はこちら

Youtube動画公開のご案内

ウェビナー過去動画、アナリストによるセキュリティトピックス解説動画およびサービス案内動画を更新しております。

SQATチャンネルはこちら

Security Report TOPに戻る

TOP-更新情報に戻る