Security NEWS TOPに戻る

バックナンバー TOPに戻る

SQAT® Security Report 2021-2022年秋冬号

※本記事は、「SQAT®Security Report 2021-2022年秋冬号」の記事、

「認証技術は今」の一部抜粋になります。

認証とは、主に、特定の場所への入場や特定のシステムの利用などにあたって、「その人物が確かに入場や利用を許可された当人であるか」確認することを指す。認証技術は、様々なシステムにおいてユーザの真正性を確認するためのものであり、セキュリティの要といえる。本稿では、Webサービスおよびスマートフォン(以下、スマホ)アプリにおけるユーザ認証技術について、昨今の実情を今一度整理し、セキュアなシステム構築のためにどのような認証機構が求められているのかを探る。

認証をとりまくリスク

サイバー攻撃のうち、認証の仕組みに不備があることにより発生するのが、アカウントの乗っ取りである。最近報告された国内のインシデントには以下のような例がある。

| 報告時期 | インシデント | 影響 |

| 2021年6月 | 大学研究員のメールアカウントの不正利用*1 | 海外の不特定多数の宛先に迷惑メールが送信された。 |

| 2021年2月 | メッセージングアプリアカウントへの不正アクセス*2 | 3,000を超える認証情報が流出した恐れ。 |

| 2020年9月 | 電子決済サービス不正口座利用*3 | 多数の銀行口座から不正引き出し。金融庁が対応要請を出した。 |

パスワード認証の限界

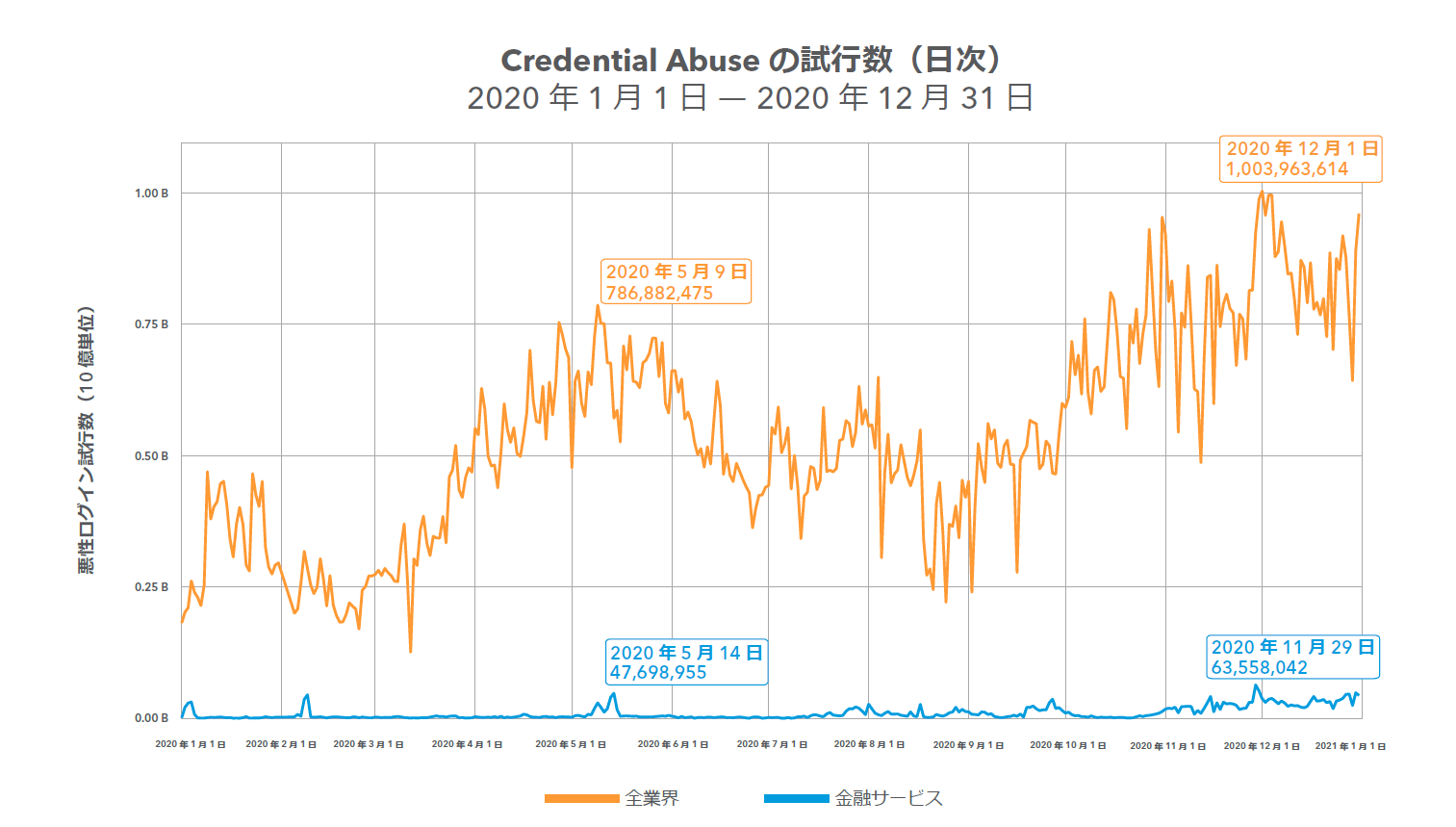

ID・パスワードによるログインを試行する攻撃手法は複数あるが、パスワードリスト攻撃の一種で、ボットにより大量の不正ログインを試みるCredential Abuseは、1日に億単位で実行されている。このうち特に金銭被害に直結しがちな情報を保持する金融サービス業では、1日あたり数千万件との報告もある(下・折れ線グラフ)。

https://www.akamai.com/jp/ja/multimedia/documents/state-of-the-internet/soti-security-phishing-for-finance-report-2021.pdf

しかしながら、どれほどサービス提供側が警告を発したとしても、ユーザは複数のサービスで同じパスワードを使いがちだ。実際、複雑なパスワードを設定するのも、複数の異なるパスワードを管理するのも面倒である。ヒトの記憶に頼るパスワード認証という方法の宿命と言えるだろう。

認証の3要素

ここで、そもそも認証にはどのような要素があるか、おさらいしたい。認証の要素になり得るのは、その本人だけに属するモノ・コトだ。次のとおり、(…続き)

本記事はここまでになります。

この記事の続きでは、単要素認証(パスワードのみの認証など)と多要素認証(パスワード+スマホで受信した認証コードなど)それぞれのリスクと認証情報漏洩を防ぐための暗号化技術をご紹介し、安全な認証実現に対して企業がどのように取り組むべきかということについて解説しています。ぜひご一読ください。

※参考(続き)

contents

3.主な認証技術

4.パスワード認証以外なら安全か

5.リスクをできるだけ回避する多要素認証

6.情報漏洩対策のための暗号化

7.「高機能暗号技術」による保護

8.安全な認証実現のために

9.まずは現状の認証が安全か確認することから

下記より無料でダウンロードいただけます。

まずは無料で資料をダウンロード

年二回発行されるセキュリティトレンドの詳細レポートをダウンロードできるURLをお送りいたします。

見積もりについてのご相談は、お問い合わせよりご連絡ください。

Security NEWS TOPに戻る

バックナンバー TOPに戻る