Security NEWS TOPに戻る

バックナンバー TOPに戻る

2025年1月30日、独立行政法人情報処理推進機構(IPA)は「情報セキュリティ10大脅威 2025」(組織編)を公表しました。本記事では、脅威の項目別に攻撃手口や対策例をまとめ、最後に組織がセキュリティ対策へ取り組むための考え方について解説します。2025年新たに登場した「地政学的リスク」や再浮上した「DDoS攻撃」にも注目です。

情報セキュリティ10大脅威 2025概要

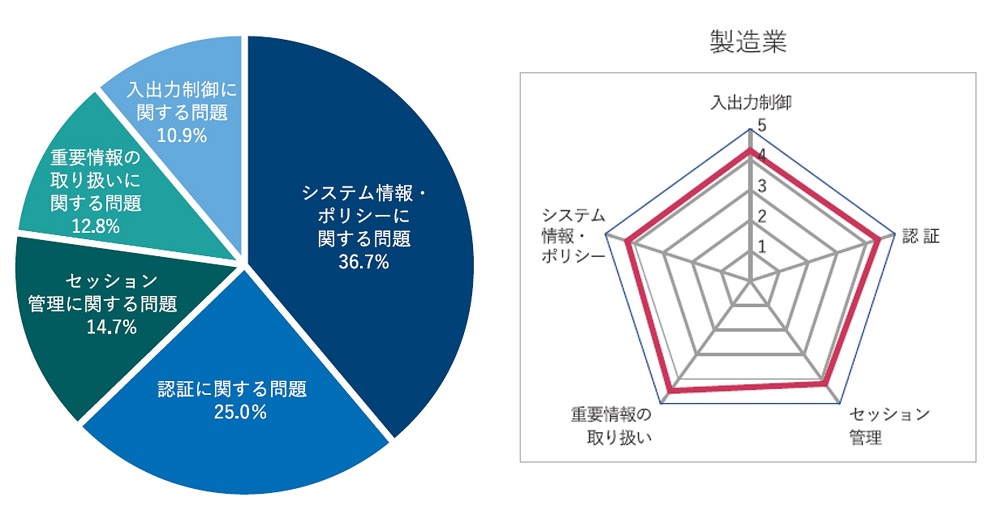

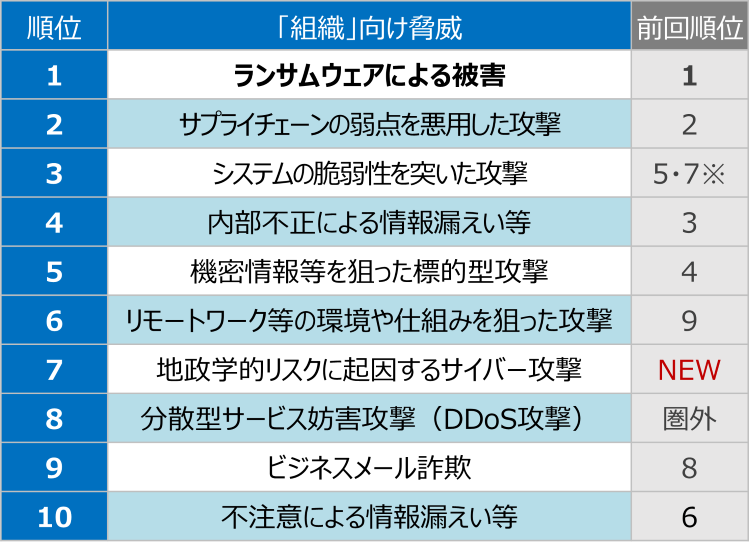

「情報セキュリティ10大脅威 2025」(2025年1月30日)組織向け脅威

※「システムの脆弱性を突いた攻撃」は、昨年5位の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」を7位の「脆弱性対策情報の公開に伴う悪用増加」に統合したもの

独立行政法人情報処理推進機構(IPA)は「情報セキュリティ10大脅威 2025」を発表しました。「組織」向けの脅威では、1位「ランサム攻撃による被害」、2位「サプライチェーンや委託先を狙った攻撃」が前年と同じ順位を維持。3位には「システムの脆弱性を突いた攻撃」が入りました。また、新たに「地政学的リスクに起因するサイバー攻撃」が7位にランクインし、「分散型サービス妨害攻撃(DDoS攻撃)」が5年ぶりに8位として復活。昨年の「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と「脆弱性対策情報の公開に伴う悪用増加」は「システムの脆弱性を突いた攻撃」に統合され、名称が変更されました。その他の一部の脅威についても前年までから名称が変更されていることに注意が必要です。

2024年度版との比較

ここからは細かく内容をみていきましょう。まず、2024年と比較してみると、上位については変動が少なく、3位にランクインした「システムの脆弱性を突いた攻撃」は「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」(昨年5位)と「脆弱性対策情報の公開に伴う悪用増加」(昨年7位)を統合して、3位にランクインしており、そこから押し出されるように「内部不正による情報漏えい等」「機密情報等を狙った標的型攻撃」が4位、5位とランクインしています。つまり1位から5位にかけては大きく変動がみられず、引き続き脅威として社会に強い影響を及ぼしていると考えられます。

6位以降に目を向けると、新設された「地政学的リスクに起因するサイバー攻撃」が7位にランクインしていること、分散型サービス妨害攻撃(DDoS攻撃)」が5年ぶりに圏外から8位に復活していることが目を引きます。

不動の1位2位「ランサム攻撃による被害」「サプライチェーンや委託先を狙った攻撃」

前年に続き「ランサム攻撃による被害」と「サプライチェーンや委託先を狙った攻撃」が1位・2位を占めました。これらの攻撃は、単なる技術的な問題にとどまらず、企業や組織の事業継続性そのものを脅かす脅威として定着していることがみてとれます。2024年に発生した大手出版グループが被害にあったランサムウェア攻撃の事例が記憶に新しいでしょう。

ランサム攻撃による被害

ランサムウェア攻撃は、データを暗号化し、復号のために身代金を要求するマルウェアの一種ですが、近年では情報窃取を伴う「二重脅迫」が増加し、データの公開を防ぐために多額の支払いを迫られるケースも少なくありません。特に、国際的な犯罪グループが組織的に展開する攻撃が増えており、標的は政府機関から中小企業、医療機関に至るまで広範囲に及びます。攻撃の手口も巧妙化し、ネットワーク機器を標的とした攻撃や、正規の業務メールを装ったフィッシング攻撃、リモートデスクトッププロトコル(RDP)の脆弱性を悪用した侵入など、様々な起点から攻撃される恐れがあります。そうして一度侵入を許してしまえば、システムが完全に暗号化されるだけでなく、社内ネットワーク全体に感染が広がり、復旧には多大な時間とコストがかかります。そのため、定期的なバックアップやセキュリティ監査の実施、多要素認証の導入といった基本的な対策の徹底が求められます。

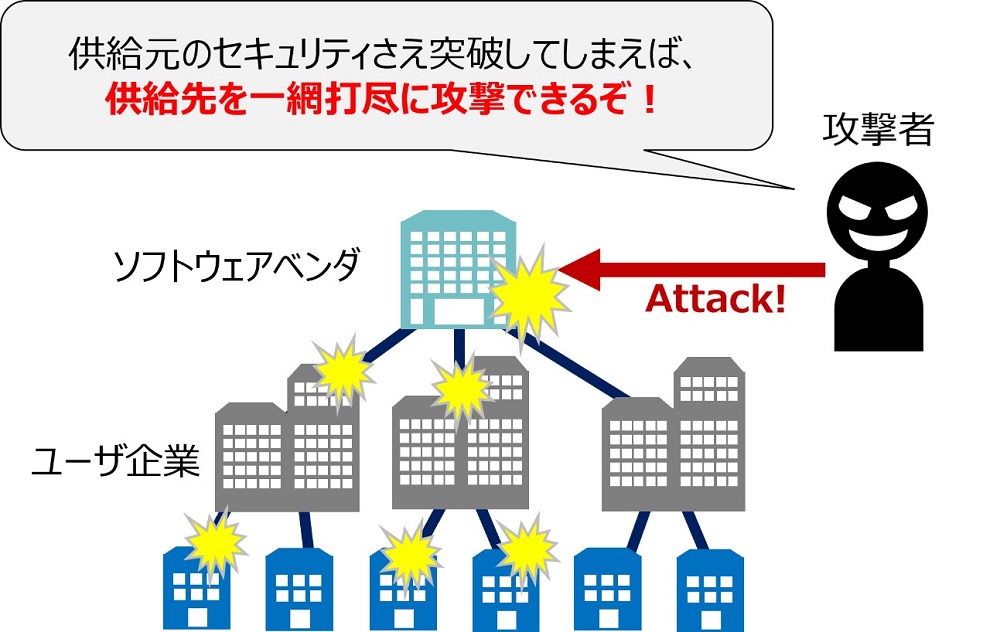

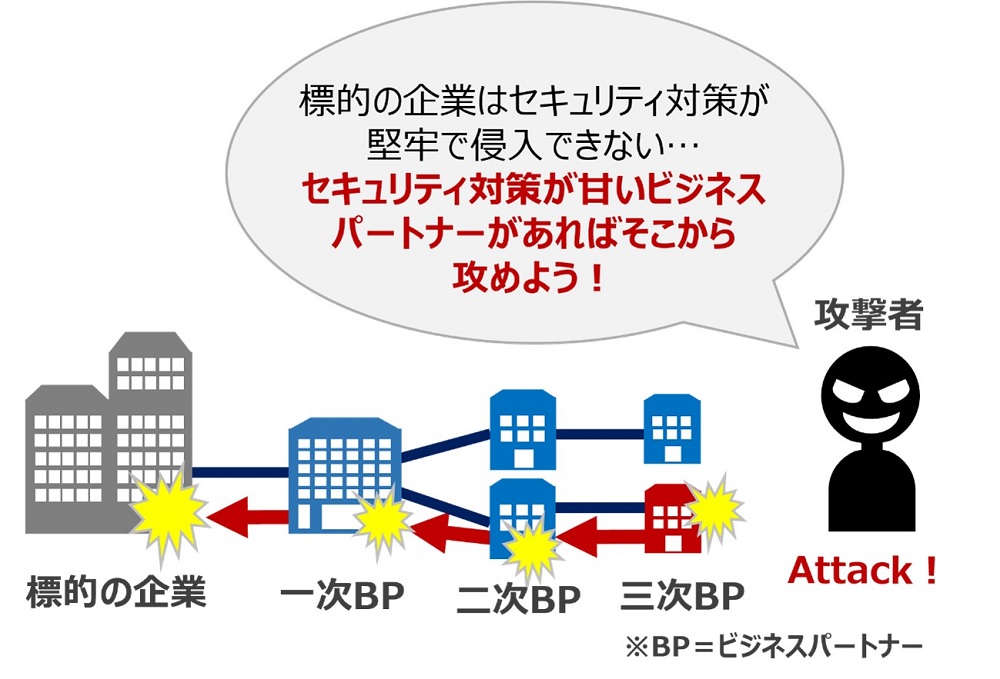

サプライチェーンや委託先を狙った攻撃

サプライチェーン攻撃は、標的となる組織が直接狙われるのではなく、その取引先や委託業者のシステムを経由して攻撃が行われる点が特徴です。多くの企業がクラウドサービスや外部のITベンダに依存している現在、攻撃者は比較的セキュリティが脆弱な部分を狙い、標的に到達します。例えば、委託先のネットワーク機器の脆弱性を利用してネットワークに侵入し、そこから標的のネットワークに到達する、あるいはソフトウェアのアップデートに悪意あるコードを仕込み、正規の更新として広範囲に感染させる手口などが考えられます。2024年には全国の自治体や企業から、顧客への通知等の印刷業務などを請け負う企業がサイバー攻撃を受け、委託元から相次いで情報漏洩被害を発表する事態に発展しました。このようなサプライチェーン攻撃は、企業の単独努力だけで防ぐことが難しく、取引先全体のセキュリティを強化する必要があります。そのため、契約時にセキュリティ要件を明確にし、定期的な監査を行うことが不可欠となります。他にもゼロトラストアーキテクチャを採用し、すべてのアクセスを検証する仕組みを構築することも有効です。

新設された「地政学的リスクに起因するサイバー攻撃」

「情報セキュリティ10大脅威 2025」において、新たに7位にランクインした「地政学的リスクに起因するサイバー攻撃」は、国際情勢の変動が直接的にサイバー脅威へと結びつくリスクを指しています。

IPAの「情報セキュリティ10大脅威」はその年に注意すべき脅威を「10大脅威選考会」によって選定しており、通常は攻撃手法等に焦点が置かれていますが、この項は政治的・外交的理由/背景という、動機の部分に着目されたカテゴリとなります。

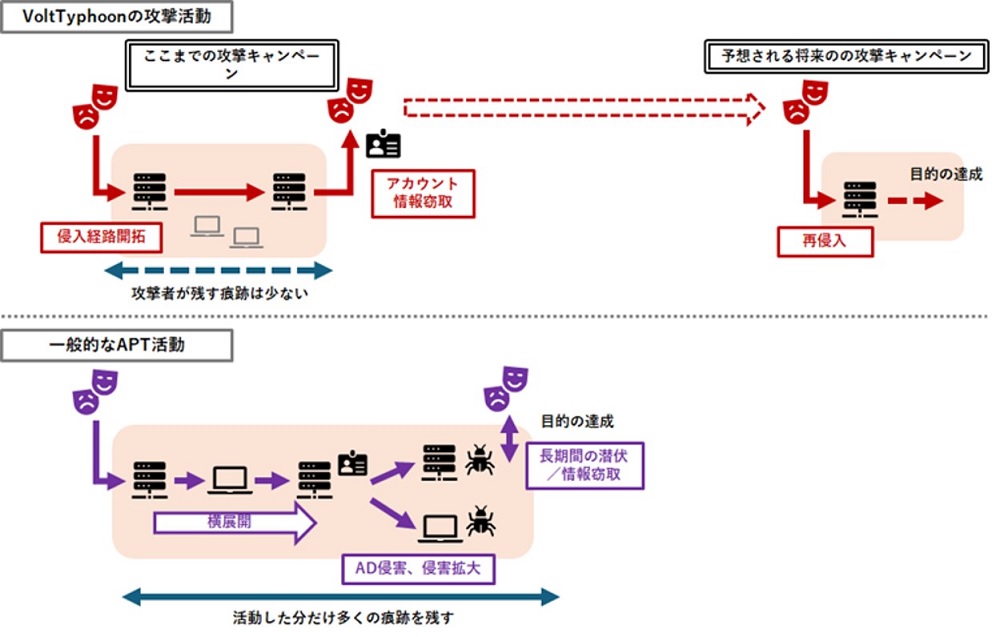

近年、国家間の対立に起因する経済制裁、地域紛争などの影響を受けて、国家が支援するサイバー攻撃が増加しています。アメリカでは「Volt Typhoon」「Salt Typhoon」といった中国系攻撃グループにより、重要インフラが狙われたと発表*1されており、日本でも電力網や通信システム、金融機関への影響が懸念されています。また、特定の国や組織が支援するAPT攻撃グループによるサイバー攻撃も活発化しており、国の機密情報や、企業の先端情報が狙われるケースもあります。こうした攻撃は政治的影響力の拡大を目的としていると考えられますが、一方で国家支援による金銭目的の攻撃も存在します。北朝鮮が支援するグループ「TraderTraitor」(トレイダートレイター)により、わが国の暗号資産関連事業者から約482億円相当の暗号資産を窃取した事例*2がこれに該当します。北朝鮮はこうして得た資金を、兵器開発や国家運営のために充てていると考えられ、今後も攻撃が継続される懸念があります。

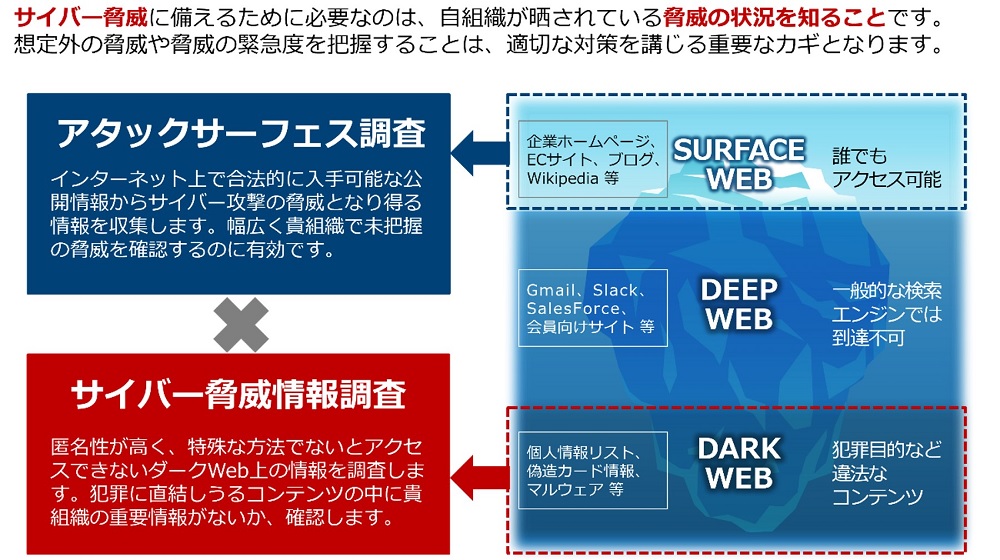

地政学リスクに起因するサイバー攻撃に関わる攻撃者は、豊富なリソースを用いて、ありとあらゆる手段を駆使して目的の達成を狙います。基本的なサイバーセキュリティ対策はもちろんですが、アタックサーフェス(サイバー攻撃の対象となりうるIT資産や攻撃点・攻撃経路)を意識し、優先順位をつけて対策をすることが重要です。

圏外からの浮上「分散型サービス妨害攻撃(DDoS攻撃)」

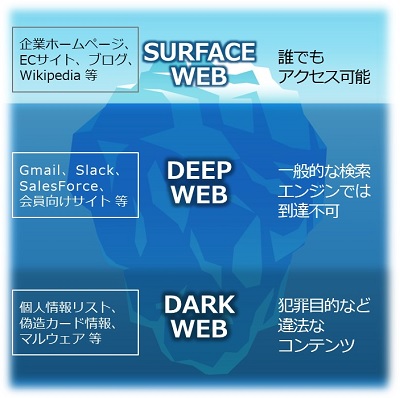

DDoS攻撃は、IoTデバイスを乗っ取り形成されたボットネットを利用し、膨大なトラフィックを送りつけることで、サービスの可用性に打撃を与えるサイバー攻撃として知られています。2024年末、国内外の銀行や航空会社等を狙った大規模なDDoS攻撃が発生し、社会的な混乱を引き起こしました。特に、日本の大手銀行では複数行のオンラインバンキングの接続障害が発生し、利用者の送金や決済に大きな影響が及びました。また、大手航空会社も攻撃を受け、一部の便で遅延や欠航が発生しました。このような社会に影響を及ぼす大規模な攻撃が発生したことで、内閣サイバーセキュリティセンター(NISC)からは2025年2月4日に注意喚起*3が出されています。改めて脅威としての警戒感が高まったことが、今回の浮上の背景にあるでしょう。

その他の脅威

ここからは、これまでに述べた4つ以外の脅威について説明します。

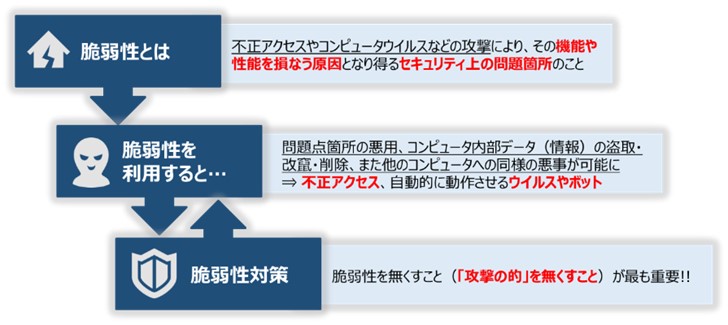

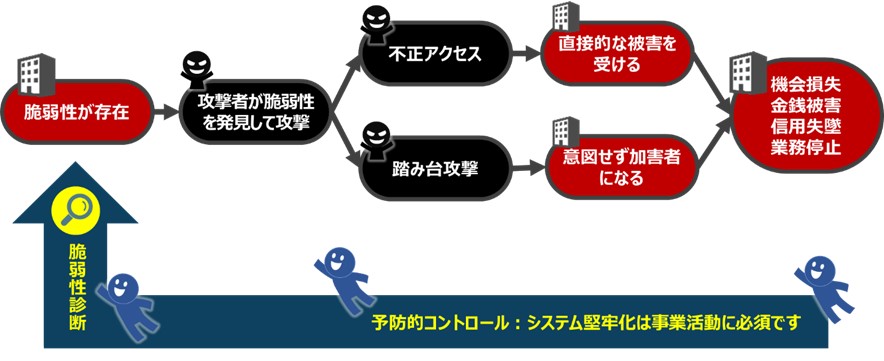

3位「システムの脆弱性を突いた攻撃」

この脅威は昨年の5位「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と、7位「脆弱性対策情報の公開に伴う悪用増加」を統合した脅威となっています。ソフトウェアやシステムの脆弱性が発見されると、攻撃者は修正プログラムが提供される前に攻撃を仕掛けることがあります(ゼロデイ攻撃)。また、修正プログラムが公開された後も、更新を怠る企業や組織を狙い、既知の脆弱性を悪用するケースがあります。

対策:最新のセキュリティパッチを迅速に適用することが不可欠であり、脆弱性管理体制の強化が有効です。

4位「内部不正による情報漏えい等」

組織の従業員や元従業員等の関係者による機密情報の持ち出しや削除といった不正行為を指します。組織に不満を持つ者や不正に利益を得ようとする者による悪意ある行動のほか、情報管理規則に違反して持ち出された情報が紛失や漏洩などにより、第三者に開示されてしまうことも含まれます。組織の社会的信用の失墜、慰謝料・損害賠償、顧客離れ、取引停止、技術情報漏洩による競争力の低下など、甚大な損害に繋がるおそれがあります。

対策:アクセス権限の最小化、ログ監視の強化、定期的な従業員教育の実施、退職者のアカウント管理徹底、機密情報の持ち出しルールの制定をし、不正行為の抑止と早期発見を図る、といったことが有効です。

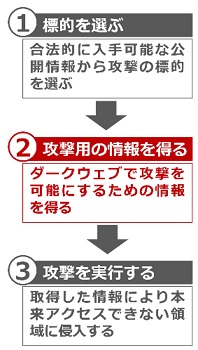

5位「機密情報等を狙った標的型攻撃」

標的型攻撃とは、明確な意思と目的を持った人間が特定の企業・組織・業界を狙って行うサイバー攻撃を指します。不特定多数の相手に無差別に行う攻撃とは異なり、特定の企業・組織・業界をターゲットにして、保有している機密情報の窃取やシステム・設備の破壊・停止といった明確な目的を持って行われます。長期間継続して行われることがあり、標的とする組織内部に攻撃者が数年間潜入して活動するといった事例もあります。

対策:従業員への標的型攻撃訓練、メールのセキュリティ強化、ゼロトラストモデルの導入、ネットワーク監視の強化、多要素認証の実施、アプリケーション許可リストの作成、異常な通信や挙動を検知するシステムを活用し、侵入の防止と早期発見を図ることが有効です。

6位「リモートワーク等の環境や仕組みを狙った攻撃」

新型コロナウイルス対策として急速なテレワークへの移行が求められたことにより、VPNを経由した自宅等社外からの社内システムへのアクセスや、Zoom等によるオンライン会議等の機会が増加しました。結果として、私物PCや自宅ネットワークの利用、VPN等のために初めて使用するソフトウェアの導入等、従来出張用や緊急用だったシステムをテレワークのために恒常的に使うケースが増加しました。テレワーク業務環境に脆弱性があると、社内システムに不正アクセスされたり、Web会議をのぞき見されたり、PCにウイルスを感染させられたりするリスクに繋がります。

対策:ゼロトラストセキュリティの導入、ネットワーク機器を含むVPNセキュリティ強化、最新セキュリティパッチの適用、多要素認証の徹底、従業員のセキュリティ教育を行うといったことなどが有効です。

9位「ビジネスメール詐欺」

ビジネスメール詐欺は、巧妙な偽のメールを組織・企業に送り付け、従業員を騙して送金取引に関わる資金を詐取する等の金銭被害をもたらす攻撃です。攻撃の準備として、企業内の従業員等の情報が狙われたり、情報を窃取するウイルスが使用されたりします。

対策:メール送信ドメイン認証(DMARC・SPF・DKIM)の導入、不審な送金依頼の複数人確認ルールの徹底、従業員への詐欺メール訓練、セキュリティソフトによるメールフィルタリングを強化し、被害の防止と早期発見を図るといったことが有効です。

10位「不注意による情報漏えい等」

不注意による情報漏洩といえばメールの誤送信ですが、その原因は「宛先の入力ミス」「情報の取り扱いに関する認識不足」「宛先や添付ファイルについての勘違い」が考えられます。うっかりミスによるメールの誤送信が、場合によっては、情報漏洩など大きな事故に繋がります。

対策:メール送信前の上長承認や誤送信防止ツールの導入、送信先の自動チェック機能の活用、メールの電子署名の付与(S/MIMEやPGP)・DMARCの導入、機密情報の暗号化、誤送信時の迅速な対応手順マニュアルの策定、従業員への定期的な情報管理教育を実施するといった対策が有効です。

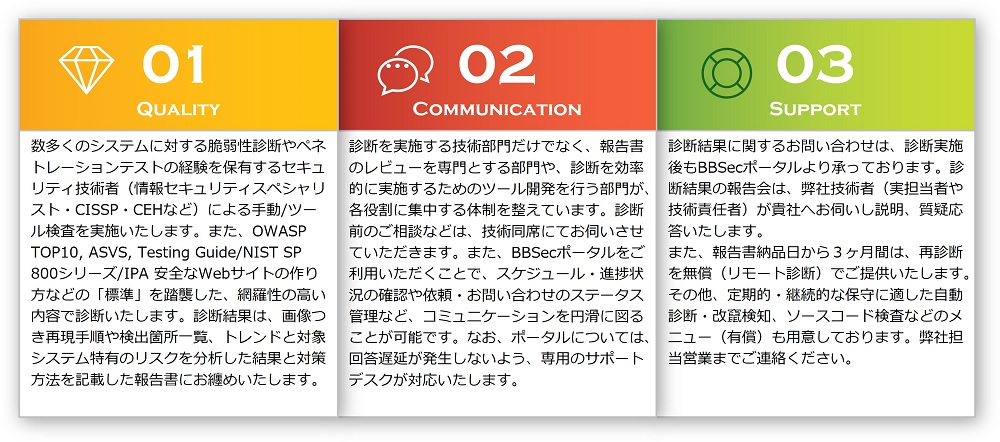

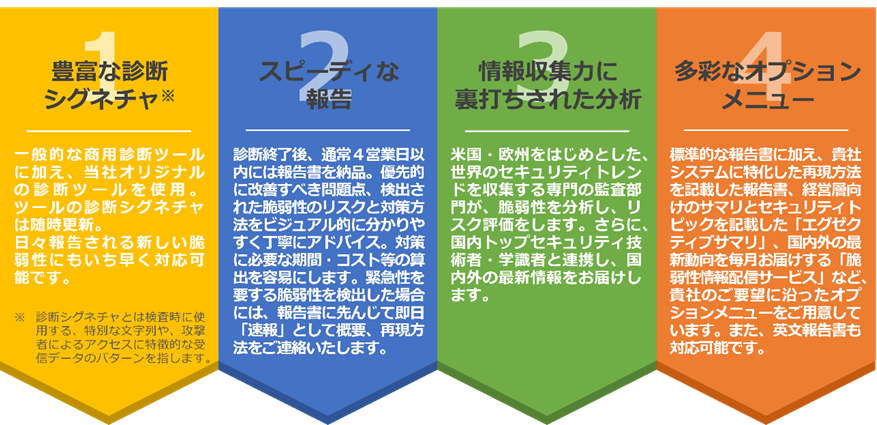

BBSecでは

当社では様々なご支援が可能です。お客様のご状況に合わせて最適なご提案をいたします。

sqat.jpのお問い合わせページよりお気軽にお問い合わせください。後日営業担当者よりご連絡させていただきます。

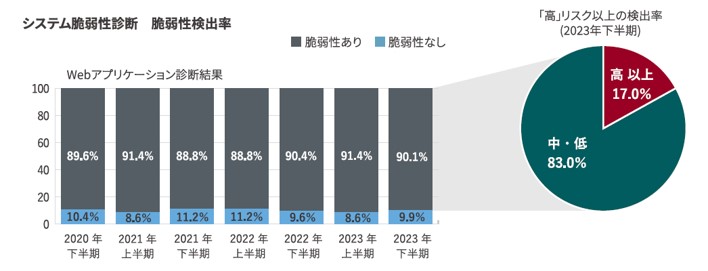

SQAT脆弱性診断

BBSecの脆弱性診断は、精度の高い手動診断と独自開発による自動診断を組み合わせ、悪意ある攻撃を受ける前にリスクを発見し、防御するための問題を特定します。Webアプリケーション、ネットワークはもちろんのこと、ソースコード診断やクラウドの設定に関する診断など、診断対象やご事情に応じて様々なメニューをご用意しております。

ペネトレーションテスト

「ペネトレーションテスト」では実際に攻撃者が侵入できるかどうかの確認を行うことが可能です。脆弱性診断で発見したリスクをもとに、実際に悪用可能かどうかを確認いたします。

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「AWS/Azure/GCPユーザー必見!企業が直面するクラウドセキュリティリスク」

「ランサムウェア対策の要!ペネトレーションテストとは?-ペネトレーションテストの効果、脆弱性診断との違い-」

「サイバー攻撃に備えるために定期的な脆弱性診断の実施を!-ツール診断と手動診断の比較-」

最新情報はこちら