RaaS(Ransomware as a Service)の普及により、サイバー攻撃が容易に実行可能になり、攻撃者層が広がっています。IPAが発表した「情報セキュリティ10大脅威」でも脅威の一つに取り上げられているように、「犯罪のビジネス化」が進んでおり、脅威を一層深刻化させています。本記事では、サイバー攻撃の準備段階から、攻撃者に利用される情報、対策に焦点を当て、ダークウェブの実態と防御策について解説します。また自組織がサイバー攻撃の対象にならないための備えについて提唱します。

サイバー攻撃の準備段階

かつて、サイバー攻撃を実行するには高度なITスキルが必要だというイメージが一般的でした。しかし、近年は状況が大きく変わってきています。特に「RaaS」の登場により、サイバー攻撃の敷居は大幅に低くなりました。RaaSとは、ランサムウェアをサービスとして提供するビジネスモデルのことで、専門的な知識や技術を持たない人々でも、簡単にランサムウェア攻撃を実行できるツールやサービスをビジネスとして提供するというものです。

こうした背景から、サイバー攻撃を実行する層の間口が広がり、誰でも手軽に攻撃を行えるようになってきています。これにより、サイバーセキュリティの脅威はますます深刻化しています。IPA(情報処理推進機構)が発表した情報セキュリティ10大脅威の一つとしても、「犯罪のビジネス化(アンダーグラウンドサービス)」が取り上げられていることからも、この問題の重要性と注目度の高さがうかがえます。

SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「IPA 情報セキュリティ10大脅威からみる― 注目が高まる犯罪のビジネス化 ―」

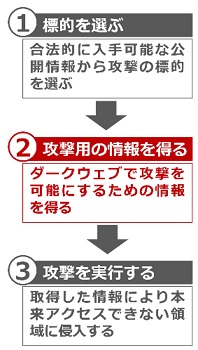

サイバー攻撃者は、実際に攻撃を行う前に綿密な偵察行為をします。特に、オープンソースインテリジェンス(OSINT)と呼ばれる公開情報をもとにした諜報活動が盛んに行われています。OSINTでは、インターネット上に公開されている情報を駆使してターゲットの情報を収集し、その情報をもとに攻撃の計画を立てます。

また、攻撃者が情報収集に使用するツールの一つとしてダークウェブが利用されていることも、重要な要素です。

ダークウェブとは

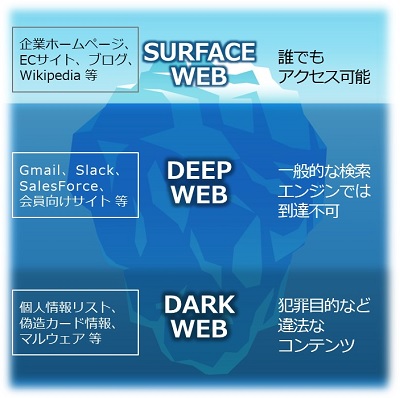

ダークウェブとは、通常のインターネット検索ではアクセスできない匿名性の高いサイトの集合体です。アクセスには特別なソフトウェアなどが必要であり、その匿名性ゆえに違法な活動が横行しています。ダークウェブでは、非合法な情報やマルウェア、物品などが取引されることも多いという特徴があります。

インターネットに存在するWebサイトは、アクセスする方法や環境によって「サーフェスウェブ」、「ディープウェブ」、「ダークウェブ」に分類されます。サーフェスウェブは、一般的な検索エンジンでアクセス可能な部分を指しており、私たちが日常的に利用しているWebサイトが含まれています。一方、ディープウェブは一般的な検索エンジンでは表示されない領域であり、例えば、ログインが必要な企業の内部資料や学術データベースなどといったものが該当します。そして、ダークウェブはさらにその奥深くに位置し、特殊なアクセス手段を必要とする領域となります。

この3つの関係はよく氷山に例えられます。サーフェスウェブは氷山の水面上に見える部分であり、ディープウェブとダークウェブは水面下に広がる巨大な部分を示します。そしてダークウェブは、一般のユーザにはほとんど見えない深層に存在しており、その内容は一般には公開されていない情報が多く含まれるのです。

ダークウェブで取得可能な情報

前述の通り、ダークウェブでは、違法な情報が数多く取引されています。代表的なものとして、会員制サイトのID・パスワードのリストやクレジットカード番号といった個人情報が挙げられます。これらの情報は、データ漏洩や不正アクセスの結果として流出したものが多く、攻撃者が購入することでさらなるサイバー攻撃に悪用されます。

さらに、ダークウェブ上ではランサムウェアなどのマルウェアを開発するためのツールキットの販売や、「RaaS」と呼ばれるサービスが提供されています。これらを利用することで専門知識が乏しくともランサムウェア攻撃を行うことが可能になっているのです。また、脆弱性情報やサーバへ不正アクセスするための情報なども取引されており、サイバー攻撃を計画するためのあらゆるリソースがそろっています。

具体的には以下のような情報が取引されています。

流出アカウント情報:ユーザ名やパスワードなどの認証情報を使用して不正アクセスが行われます。

機密情報:組織の重要な情報が盗まれ、悪用されることがあります。

侵入方法:特定のシステムやネットワークに侵入するための手法やツールなどといった情報が提供されます。

脅威情報:DDoS攻撃や攻撃計画などの情報が含まれます。

攻撃情報:エクスプロイトツールやゼロデイ脆弱性といった、特定のソフトウェアやシステムの脆弱性を悪用するための情報です。

ダークウェブは、サイバー犯罪者にとって非常に有益なリソースとなっており、その存在は現代のサイバーセキュリティにおいて密接に脅威と結びついています。こうした取引が行われることで、サイバー攻撃の手口が高度化し、被害が拡大しているのです。

アンダーグラウンドサービスの例

| サービス内容 | 説明 |

| ランサムウェア攻撃(RaaS) | データを暗号化し、復旧のための身代金を要求するサービス。 |

| DDoS攻撃 (DDoS攻撃代行) | 大量のトラフィックを送信して、ウェブサイトやサービスを停止または遅延させるサービス。 |

| フィッシング攻撃(PhaaS) | 偽のメールやウェブサイトで個人情報を窃取するサービス。 |

| 不正アクセス(AaaS) | リモートアクセス可能な権利を提供するサービス。 |

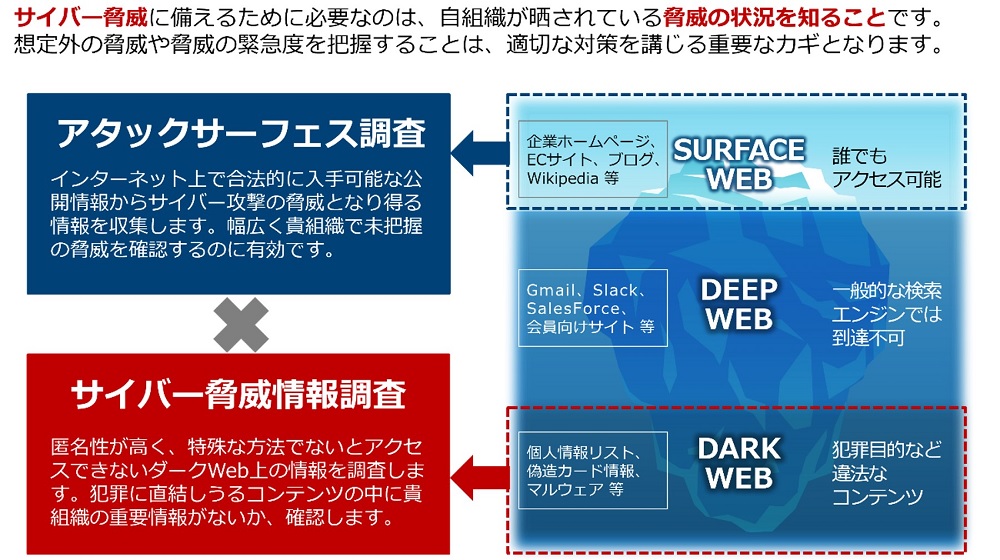

サイバー攻撃へ備えるために

サイバー攻撃への備えとして、最も重要なことは攻撃者に攻撃の機会(隙)を与えないことです。サイバー攻撃者にとって攻撃対象にしづらいシステムを構築することが効果的です。そのためには、まず自組織のセキュリティ状況を見直し、リスク状況を把握することが不可欠です。

自組織のセキュリティ状況を把握するためには、定期的なセキュリティ診断や脆弱性評価を行い、システムの弱点を特定することが必要です。これにより、システムのどの部分が攻撃者にとって狙いわれやすいかを明確にすることで、対策を講じることができます。例えば、不要なポートを閉じる、推測されにくい強固なパスワードポリシーを実装する、そしてシステムやソフトウェアを最新の状態に保つことなどが挙げられます。

さらに、攻撃者が事前にする偵察行為の段階でハッカーから攻撃対象にされにくいシステムにしておくことも重要です。これは、OSINTを活用して公開情報を収集する攻撃者に対抗するための施策となります。現在自組織が置かれている状況を踏まえたうえで、公開情報を最小限に抑え、内部情報が外部から容易に取得できないようにすることが求められます。また、定期的に従業員に対するセキュリティ教育を実施し、フィッシング攻撃などのソーシャル・エンジニアリングをもちいた攻撃に対する認識を高めることも効果的です。

このような対策を講じることで、攻撃者にとって魅力的な攻撃対象でなくなることが期待できます。結果として、攻撃のリスクを低減し、サイバー攻撃から自組織を守ることができるのです。セキュリティ対策は一度行えば終わりというものではなく、常に最新の脅威情報に基づいて見直し、更新していくことが必要となります。

BBSecでは

サイバー脅威情報調査サービス

サイバー脅威情報調査サービスの詳細はこちら

ウェビナー開催のお知らせ

「クラウド時代に対応必須のセキュリティあれこれ -クラウドセキュリティについて-」

「サイバー攻撃に備えるために定期的な脆弱性診断の実施を! -ツール診断と手動診断の比較-」

最新情報はこちら

Youtube動画公開のご案内

ウェビナー過去動画、アナリストによるセキュリティトピックス解説動画およびサービス案内動画を更新しております。

SQATチャンネルはこちら

Security Report TOPに戻る

TOP-更新情報に戻る