2024年1月24日、独立行政法人情報処理推進機構(IPA)は「情報セキュリティ10大脅威 2024」(組織編)を公表しました。各脅威が自身や自組織にどう影響するかを確認することで、様々な脅威と対策を網羅的に把握できます。多岐にわたる脅威に対しての対策については基本的なセキュリティの考え方が重要です。本記事では、脅威の項目別に攻撃手口や対策例をまとめ、最後に組織がセキュリティ対策へ取り組むための考え方について解説いたします。

注目するべきは「ランサムウェアによる被害」「内部不正による情報漏えい等の被害」

「情報セキュリティ10大脅威 2024」(2024年1月24日)組織向け脅威

2024年1月24日、独立行政法人情報処理推進機構(IPA)は、情報セキュリティにおける脅威のうち、2023年に社会的影響が大きかったトピックを「情報セキュリティ10大脅威 2024」として公表しました。ここではその分析と解説、そして対策について述べていきます。

まず注目すべき点として挙げられるのが、1位の「ランサムウェアによる被害」(前年1位)と3位の「内部不正による情報漏えい等の被害」(前年4位)です。

「ランサムウェア感染」および「内部不正」は、日本ネットワークセキュリティ協会(JNSA)が発表している「2023セキュリティ十大ニュース」でも選考委員全員が関連事案をノミネートしたとされており、脅威の重大性が伺えます。

そのほかの部分に目を向けると、脅威の種類は前年と変化はありませんでしたが、大きく順位が変動しているものがいくつかあります。これについては脅威を取り巻く環境が日々変動していることを反映していると考えられます。特に4位から3位に順位を上げた「内部不正による情報漏えい等の被害」と、9位から6位に順位を上げた「不注意による情報漏えい等の被害」について、どちらも人間に起因するところが大きい脅威であることは、注目に値するでしょう。

「情報セキュリティ10大脅威 2024」 注目の脅威

10大脅威の項目のうち、今回の記事では注目すべき脅威として、まず1位・3位・6位の脅威を取り上げて解説します。

1位「ランサムウェアによる被害」

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語であり、感染したパソコンに特定の制限をかけ、その制限の解除と引き換えに金銭を要求するといった挙動をするマルウェアです。

2017年5月12日に発生したランサムウェア「WannaCry(ワナクライ)」によるサイバー攻撃では、世界中で過去最大規模の被害が発生し、日本でも感染が確認され、国内大手企業や組織等にも被害があったことを覚えてらっしゃる方も多いでしょう。近年では、より悪質な二重の脅迫(ダブルエクストーション)型のランサムウェアによる被害が拡大しており、国内の医療機関が標的となって市民生活に重大な影響を及ぼした事案や、大手自動車メーカーのサプライチェーンをターゲットとしたサイバー攻撃も発生しています。

<攻撃手口>

- メールから感染させる

- Webサイトから感染させる

- 脆弱性を悪用しネットワークから感染させる

- 公開サーバに不正アクセスして感染させる

関連事例

2023年7月にランサムウェア感染により国内物流組織の全ターミナルが機能停止するというインシデントが発生しており、重要インフラ(他に代替することが著しく困難なサービスを提供する事業が形成する国民生活および社会経済活動の基盤とされるもの)へのサイバー攻撃の重大性を世に知らしめる結果となりました。またこの事例においては既知の脆弱性が悪用されたとの報道もあります。こちらは7位「脆弱性対策情報の公開に伴う悪用増加」についてもご参照ください。

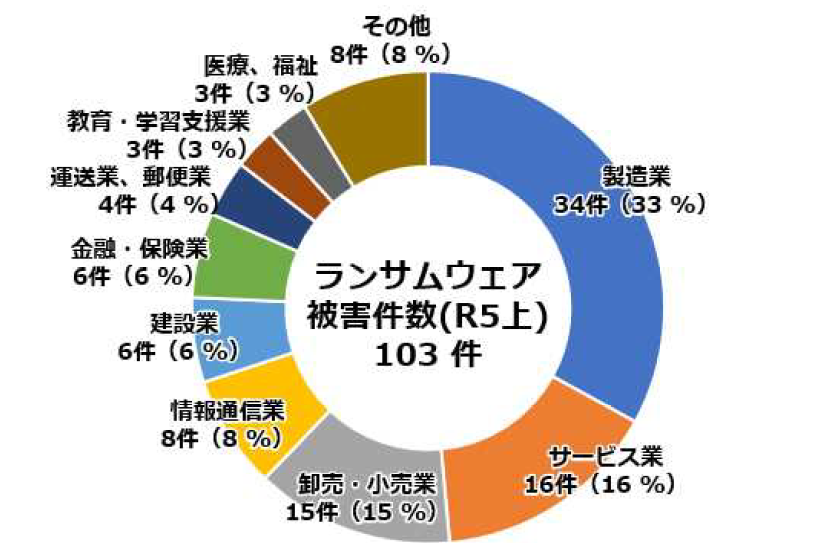

3 ランサムウェア被害の情勢等 (2)企業・団体等におけるランサムウェア被害 より

【図表21:ランサムウェア被害の企業・団体等の業種別報告件数】

3位「内部不正による情報漏えい等の被害」

「内部不正による情報漏えい等の被害」は、組織の従業員や元従業員など関係者による機密情報の漏えい、悪用等の不正行為のことで、組織に不満を持つ者や不正に利益を得ようとする者等により、機密情報や個人情報が第三者に不正に開示されることを指します。組織の社会的信用の失墜、損害賠償や顧客離れによる売上の減少といった金銭的被害、官公庁からの指名入札停止等による機会損失等、甚大な損害につながる恐れがあります。IPAの調査によると、中途退職者による情報漏えいだけでなく、現職従業員等の情報リテラシーやモラルが欠如しているために起こる不正事案も多く報告されています。

内部不正に関してはIPAより「組織における内部不正防止ガイドライン」が作成され、現在改訂版第5版(2022年4月改定)が公開されています。改定ポイントの1番目に、内部不正による情報漏えいが事業経営に及ぼすリスクについての経営者に向けたメッセージの強化が挙げられています。こちらのガイドラインも参照し、経営者リーダーシップの元、必要な対応の実施を進めていただくことをおすすめします。

<攻撃手口>

- アクセス権限の悪用

- 在職中に割り当てられたアカウントの悪用

- 内部情報の不正な持ち出し

関連事例

2023年10月に大手通信会社の元派遣社員による約900万件の顧客情報が流出したというインシデントがありました。このケースでは2013年7月頃から10年にわたり、自治体や企業など59組織の顧客情報が持ち出され、第三者に流通させていた*1とのことで、影響は広範囲に及んだものと考えられます。

6位「不注意による情報漏えい等の被害」

「不注意による情報漏えい等の被害」は3位の「内部不正による情報漏えい等の被害」と同様の人的要因による脅威です。代表的なものとしては「メールの誤送信」などが挙げられますが、これも細かく原因を見ていくと、メールアドレスの入力ミス、入力場所のミス、送信先アドレスのスペルミス、アドレス帳からの選択ミス、送信してはいけないファイルを勘違いして添付してしまう、送信者が気づかずに社外秘などの情報を伝達してしまうなど、原因は多岐にわたります。

対策としては、社外に送信されるメールのフィルタリングや、添付ファイルのアクセス制限といったシステム側からの対策のほか、リテラシー教育の実施といった従業員等へのケアも重要となります。またメールの誤送信以外にも、クラウドの設定ミスや生成AIに機密情報を入力してしまうといった事例も起きており、こちらも注意が必要です。

<要因>

- 取り扱い者の情報リテラシーの低さ

- 情報を取り扱う際の本人の状況

- 組織規程および取り扱いプロセスの不備

- 誤送信を想定した偽メールアドレスの存在

関連事例

2023年は、マイナンバーに他人の健康保険証情報や口座情報が紐づけられてしまうといった、マイナンバー関係のインシデントが相次いで発生しました。これを受け、デジタル庁は6月2日に「マイナンバー情報総点検本部」を設置*2し、マイナンバーに関する手続きの総点検を実施しました。点検対象となった約8200万件のうち、紐づけが間違っていた件数が約8400件あったと発表しました。その主な原因は、①目視と手作業による入力の際のミス、②各種申請時にマイナンバーの提出が義務化されておらず、提出がなかった場合の紐づけを氏名と性別だけで行っていた、③申請書に誤ったマイナンバーが記載されていた、④本人と家族のマイナンバーを取り違えた、と結論付けています。

引き続き警戒が必要な脅威

2位「サプライチェーンの弱点を悪用した攻撃」

サプライチェーンの弱点を悪用した攻撃は、セキュリティ対策が手薄な関連企業や取引先企業を経由して、標的とする企業へ不正侵入をするサイバー攻撃です。攻撃手段としてランサムウェアやファイルレス攻撃などの様々な手段を用います。

日本の会社は約9割を中小企業が占めており、大企業の関連会社、取引先企業の中には中小企業が多数あります。中小企業では大企業ほどセキュリティ対策にコストや人を費やすことができず、どうしてもセキュリティは手薄になりがちです。そのため、サプライチェーン攻撃が大きな問題となっているのです。

<攻撃手口>

- 取引先や委託先が保有する機密情報を狙う

- ソフトウェア開発元や MSP(マネージドサービスプロバイダ)等を攻撃し、標的を攻撃するための足掛かりとする

4位「標的型攻撃による機密情報の窃取」

標的型攻撃とは、明確な意思と目的を持った攻撃者が特定の企業・組織・業界を狙って行うサイバー攻撃を指します。不特定多数の相手に無差別にウイルスメールやフィッシングメールを送信する攻撃とは異なり、特定の企業・組織・業界をターゲットにし、明確な目的を持って、保有している機密情報の窃取や、システム・設備の破壊・停止をする攻撃が行われます。長時間継続して行われることが多く、攻撃者が標的とする組織内部に数年間潜入して活動するといった事例もあります。

<攻撃手口>

- メールへのファイル添付やリンクの記載

- Webサイトの改ざん

- 不正アクセス

5位「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」

ゼロデイ攻撃とは、修正プログラム提供前の脆弱性を悪用してマルウェアに感染させたり、ネットワークに不正に侵入したりする攻撃です。セキュリティ更新プログラムが提供されるよりも早く攻撃が仕掛けられるため、ソフトウェア利用者には脅威となります。また、通常ではサポートが終了した製品には更新プログラムの提供はないため、使用を続ける限り“常にゼロデイ攻撃の脅威にさらされている”ということになります。サポートが終了した製品を継続利用している組織や個人は、サポートが継続されている後継製品への速やかな移行が必要です。

<攻撃手口>

- ソフトウェアの脆弱性を悪用

「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」について、SQAT.jpでは以下の記事で解説しています。

こちらもあわせてご覧ください。

「IPA情報セキュリティ10大脅威にみるセキュリティリスク―内在する脆弱性を悪用したゼロデイ攻撃とは―」

7位「脆弱性対策情報の公開に伴う悪用増加」

ソフトウェアやハードウェアの脆弱性対策情報の公開は、脆弱性の脅威や対策情報を製品の利用者に広く呼び掛けることができるメリットがありますが、一方で、攻撃者がその情報を悪用して、当該製品への脆弱性対策を講じていないシステムを狙って攻撃を実行する可能性があります。近年では脆弱性関連情報の公開後から、攻撃が本格化するまでの時間も短くなってきています。

修正パッチや回避策が公開される前に発見されたソフトウェアの脆弱性をゼロデイ脆弱性と呼びますが、修正プログラムのリリース後から、実際に適用されるまでの期間に存在する脆弱性は「Nデイ脆弱性」と呼ばれます。ソフトウェアの管理が不適切な企業は、対応されるまでの時間が長くなるため、被害に遭うリスクが大きくなります。

8位「ビジネスメール詐欺による金銭被害」

ビジネスメール詐欺は、巧妙な騙しの手口を駆使した偽のメールを組織・企業に送り付け、従業員を欺いて送金取引に関わる資金を詐取する等の金銭被害をもたらす攻撃です。ビジネスメール詐欺では、経営幹部や取引先などになりすましたメールが使われることがありますが、攻撃の準備として、企業内の従業員等の情報が狙われたり、情報を窃取するウイルスが使用されたりします。

<攻撃手口>

- 取引先との請求書の偽装

- 経営者等へのなりすまし

- 窃取メールアカウントの悪用

- 社外の権威ある第三者へのなりすまし

- 詐欺の準備行為と思われる情報の窃取

9位「テレワーク等のニューノーマルな働き方を狙った攻撃」

2020年新型コロナウイルス対策として急速なテレワークへの移行が求められ、自宅等社内外からVPN経由での社内システムへのアクセス、Zoom等によるオンライン会議等の機会が増加しました。こうしたテレワークの業務環境に脆弱性があると、社内システムに不正アクセスされたり、Web会議をのぞき見されたり、PCにウイルスを感染させられたりする恐れがあります。

テレワークのために私物PCや自宅ネットワークの利用、VPN等のために初めて使用するソフトウェアの導入等、従来出張用や緊急用だったシステムを恒常的に使っているというケースでは、セキュリティ対策が十分であるかの確認など、特に注意が必要です。

<攻撃手口/発生要因>

- テレワーク用製品の脆弱性の悪用

- テレワーク移行時のまま運用している脆弱なテレワーク環境への攻撃

- 私有端末や自宅のネットワークを利用

10位「犯罪のビジネス化(アンダーグラウンドサービス)」

犯罪に使用するためのサービスやツールがアンダーグラウンド市場で取引され、これらを悪用した攻撃が行われています。攻撃手法は、脆弱性の悪用やボットネットによるサービス妨害攻撃、ランサムウェアの感染など攻撃者が購入したツールやサービスによって多岐にわたります。

攻撃に対する専門知識に詳しくない者でもサービスやツールを利用することで、容易に攻撃を行えるため、サービスやツールが公開されると被害が広がる恐れがあります。ランサムウェアやフィッシング攻撃を含め、様々なサイバー攻撃の高度化や活発化の原因にもなっている脅威です。

<攻撃手口>

- ツールやサービスを購入し攻撃

- 認証情報を購入し攻撃

- サイバー犯罪に加担する人材のリクルート

「犯罪ビジネス化(アンダーグラウンドサービス)」について、SQAT.jpでは以下の記事で解説しています。

こちらもあわせてご覧ください。

「IPA 情報セキュリティ10大脅威からみる― 注目が高まる犯罪のビジネス化 ―」

脅威への対策

世の中には今回ご紹介したIPA「情報セキュリティ10大脅威」以外にも多数の脅威が存在し、脅威の種類も多岐にわたりますが、セキュリティ対策の取り組みには、基本的なセキュリティ対策こそが効果的であるという前提に立って、今一度自組織のセキュリティを見直すことが重要です。

セキュリティ基本10項目

- 標的型攻撃メール訓練の実施

- 定期的なバックアップの実施と安全な保管(別場所での保管推奨)

- バックアップ等から復旧可能であることの定期的な確認

- OS、各種コンポーネントのバージョン管理、パッチ適用

- 認証機構の強化(14文字以上といった長いパスフレーズの強制や、適切な多要素認証の導入など)

- 適切なアクセス制御および監視、ログの取得・分析

- シャドーIT(管理者が許可しない端末やソフトウェア)の有無の確認

- 攻撃を受けた場合に想定される影響範囲の把握

- システムのセキュリティ状態、および実装済みセキュリティ対策の有効性の確認

- CSIRTの整備(全社的なインシデントレスポンス体制の構築と維持)

組織全体で対策へ取り組みを

サイバー攻撃は手口がますます巧妙化し、手法も進化を続けています。基本対策を実践するのはまず当然として、被害前提・侵入前提での対策も考える必要があります。

| 侵入への対策 目的:システムへの侵入を防ぐ |

侵入後の対策 目的:侵入された場合の被害を最小化する |

|

| ・多要素認証の実装 ・不要なアカウント情報の削除(退職者のアカウント情報など) ・公開サーバ、公開アプリケーションの脆弱性を迅速に発見・解消する体制の構築 ・VPNやリモートデスクトップサービスを用いる端末 ・サーバのバージョン管理(常に最新バージョンを利用) ・ファイアウォールやWAFによる防御 など |

・社内環境におけるネットワークセグメンテーション ・ユーザ管理の厳格化、特権ユーザの限定・管理(特にWindowsの場合) ・侵入検知(IDS/IPSなど)、データバックアップといった対策の強化 ・SIEMなどでのログ分析、イベント管理の実施 ・不要なアプリケーションや機能の削除・無効化 ・エンドポイントセキュリティ製品によるふるまい検知の導入 |

リスクの可視化をすることで実際にどこまで被害が及ぶのかを把握し、実際に対策の有効性を検証したうえで、企業・組織ごとに、環境にあった対策を行い、万が一サイバー攻撃を受けてしまった場合でも、被害を最小限にとどめられるような環境づくりを目指して、社員一人一人がセキュリティ意識を高めていくことが重要です。

BBSecでは

当社では様々なご支援が可能です。お客様のご状況に合わせて最適なご提案をいたします。sqat.jpのお問い合わせページよりお気軽にお問い合わせください。後日営業担当者よりご連絡させていただきます。

SQAT脆弱性診断

BBSecの脆弱性診断は、精度の高い手動診断と独自開発による自動診断を組み合わせ、悪意ある攻撃を受ける前にリスクを発見し、防御するための問題を特定します。Webアプリケーション、ネットワークはもちろんのこと、ソースコード診断やクラウドの設定に関する診断など、診断対象やご事情に応じて様々なメニューをご用意しております。

ペネトレーションテスト

「ペネトレーションテスト」では実際に攻撃者が侵入できるかどうかの確認を行うことが可能です。脆弱性診断で発見したリスクをもとに、実際に悪用可能かどうかを確認いたします。

ウェビナー開催のお知らせ

- 2024年3月6日(水)13:00~14:00

「セキュリティ対策の有効性を確認! ペネトレーションテストとはー脆弱性診断とペネトレーションテストー」 - 2024年3月13日(水)14:00~15:00

「クラウド時代に対応必須のセキュリティあれこれークラウドセキュリティについてー」

最新情報はこちら

Security Report TOPに戻る

TOP-更新情報に戻る