サプライチェーン攻撃は、セキュリティ対策が手薄な関連企業や取引先企業を経由して、標的とする企業へ不正侵入をするサイバー攻撃です。被害に遭ってしまった場合、情報の窃盗、マルウェアの拡散、さらには全体のサプライチェーンに影響を及ぼす可能性があります。この記事では、サプライチェーン攻撃の手口とリスク、そしてサプライチェーンマネジメントの重要性ついて解説します。

サプライチェーン攻撃とは?

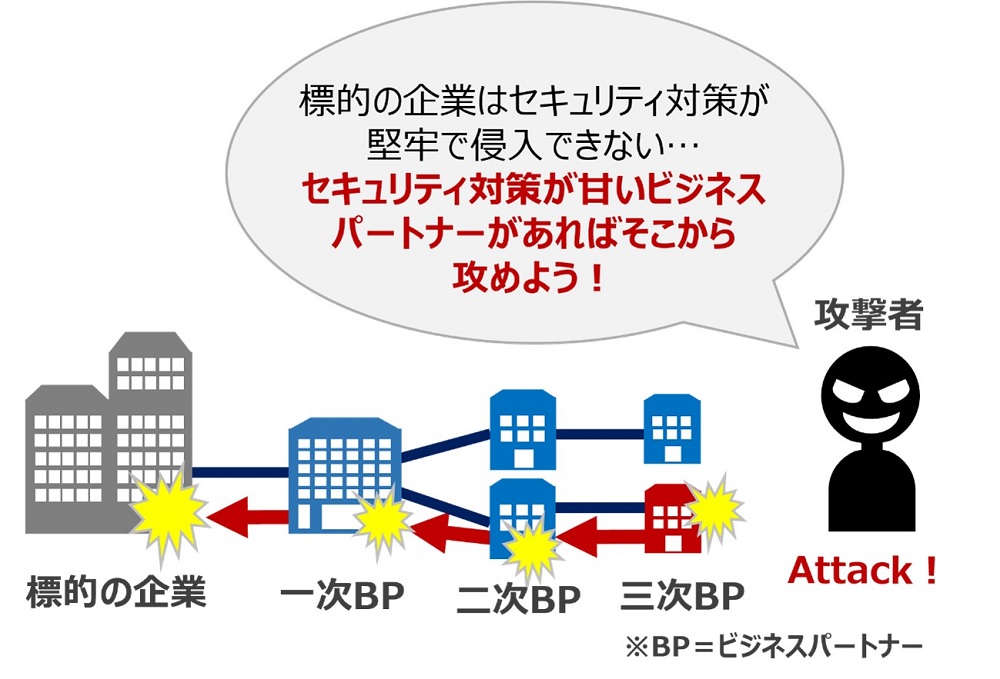

サプライチェーン攻撃とは、ターゲット企業に直接攻撃を仕掛けるのではなく、その企業のサプライチェーン(業務委託先やグループ会社・関連企業など)に含まれるセキュリティの弱点を利用して侵入を試みるサイバー攻撃のことです。攻撃者は企業間の信頼関係を利用し、よりセキュリティが手薄な一部のパートナー企業やサプライヤーを狙い、そこを踏み台にして間接的に本来のターゲット企業へ侵入を試みます。

企業がサプライチェーン攻撃を受けた場合、その影響は様々あります。最初に侵入された企業から機密情報・顧客データなどの重要情報が漏えいする可能性があります。さらに、攻撃者によってマルウェアやランサムウェアが仕込まれた製品やソフトウェアがユーザに配布されることで、エンドユーザのシステムも危険に晒されます。これにより、企業の顧客やパートナーに対する信頼が損なわれ、ブランドの評判に深刻な影響を及ぼすことになります。

経済的損失もまたサプライチェーン攻撃の影響の一つです。企業が被害を受けてからのシステム復旧までの対応には、莫大な費用がかかります。さらに、法的責任と法令遵守に関する問題も発生します。多くの地域で、データ保護規制が厳しくなっており、機密情報の漏えいは法的な罰則につながる可能性があります。これにより、企業は訴訟リスクに直面し、さらに罰金や制裁の対象となる可能性があります。

サプライチェーン攻撃の手口

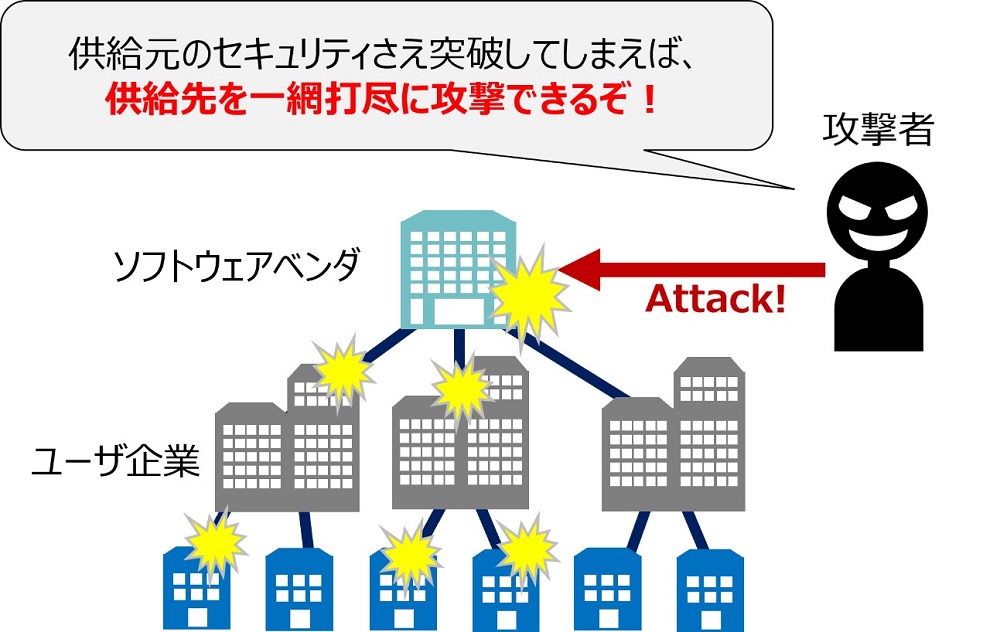

サプライチェーン攻撃の手口にはいくつか種類があります。関連組織を起点として攻撃するタイプではなく、そのソフトウェアの開発元を侵害することによってユーザ全体に影響を与えるタイプの攻撃にソフトウェアサプライチェーン攻撃があります。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーンとは、「ソフトウェア開発のライフサイクルに関与する全てのモノ(ライブラリ、各種ツール等)や人の繋がり」(独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2024」解説書より)を指します。ソフトウェアを開発・配布・アップデートする際の一連の流れをソフトウェアサプライチェーンと呼び、このソフトウェアサプライチェーンを悪用した攻撃がソフトウェアサプライチェーン攻撃です。

攻撃者は主にソフトウェア開発元やMSP等提供事業者などを狙い、本来のターゲット企業を攻撃するための足掛かりにします。製品自体だけではなく、開発元や提供元が侵害された事例などもあります。

サプライチェーン攻撃のなかでセキュリティが脆弱な企業が狙われるのは他のサプライチェーン攻撃のパターンと同じですが、ソフトウェアサプライチェーン攻撃により、攻撃者に踏み台にされた企業は、被害者であると同時に、ウイルスが仕込まれたソフトウェアを配布するかたちになり、気づかないうちに攻撃に加担した加害者の一部となってしまう恐れがあります。

サプライチェーンリスクとは?企業が直面するリスク

サプライチェーンに関わる企業は様々なリスクに直面しており、これには自然災害やパンデミック(感染流行)といった環境リスク、テロや政治的不安定といった地政学的リスク、経済危機や原材料の価格変動による経済リスク、そしてサイバー攻撃や技術的障害などの技術リスクなどが含まれます。このような予測不可能な事象が起こり、サプライチェーンの流れが中断されてしまった場合、生産の遅延、在庫不足、最終的には収益損失を引き起こす可能性があります。さらに、リスクの重要度は社会経済状況によっても左右されるため、企業は柔軟な対応が求められます。

サプライチェーン攻撃のリスク

サプライチェーン攻撃によるリスクは、企業や組織にとって深刻です。主なリスクには、機密情報の漏えい、データの改ざん、システム障害や業務の停止があります。さらに、ランサムウェアによる身代金要求やブランド価値の低下といった被害も考えられます。これらの影響は芋づる式に広がり、サプライチェーン全体が脅威にさらされることになります。また、サプライチェーンには委託元が委託先(もしくは再委託先)で開発状況を監視できていないという問題もあるため、脅威に晒されています。

サプライチェーン攻撃の事例

事例1:国内大手自動車メーカーの例

サプライチェーン攻撃の代表的な事例としては、国内大手自動車メーカーの例が挙げられます。2022年3月、国内大手自動車メーカーが部品を仕入れている取引先で、マルウェア感染被害によるシステム障害を受けたため、国内の全14工場の稼働を停止する事態に追い込まれました。

日本の会社の約9割は中小企業が占めており、大企業の関連会社、取引先企業の中には中小企業が多数あります。中小企業では大企業ほどセキュリティ対策にコストや人を費やすことができず、どうしてもセキュリティは手薄になりがちです。このため、サプライチェーン攻撃は大きな問題となっています。国内大手自動車メーカーの事例は、サプライチェーン攻撃の深刻な影響を示す典型的な例となり、中小企業でもサイバーセキュリティ対策の重要性が高まっています。

事例2:国外ソフトウェア開発会社の例

2020年12月、SolarWinds社のOrion Platformに端を発した史上最大規模のサプライチェーン攻撃*1がありました。悪意あるアップデートを介して行われ、多数の政府機関や企業を含めた組織に影響を与えました。

事例3:大手フリマアプリ運営会社の例

2021年4月、コードのカバレッジを測定するツール「Codecov」*2への不正アクセスにより、同ツールのサプライチェーンで多数の組織・企業に被害が出ました。その1つが国内大手フリマアプリ運営会社で、GitHub(社内のコードリポジトリ)に保存された同社のソースコードが取得され、一部の個人情報が外部流出する被害が出ました。

事例4:国内大手保険会社の例

2023年1月、国内大手生命保険社において、顧客情報が漏えいしました。この事件は業務委託先業者が管理するサーバが不正アクセスを受けたことが原因です。漏えいした顧客データには、姓(漢字・カナ)、年齢、性別、証券・保険番号などの情報が含まれていましたが、幸い、これらの情報だけでは個人を特定するのは困難とされ、悪用される可能性は低いと説明されています*3。

事例5:メッセージアプリ提供会社の例

2023年11月27日、インターネット広告、イーコマースなどを展開するメッセージアプリ提供会社は、自社のサーバが不正アクセスを受け、運営するメッセージアプリに関するユーザ情報、取引先情報、従業者情報等の情報漏えいが発生したことを公表しました*4。これはメッセージアプリ提供会社と関係会社共通の委託先業者の従業員のPCがマルウェアに感染したことが発端だといいます。同社と関係会社の従業者情報を扱う共通の認証基盤で管理されているシステムへ、ネットワーク接続を許可していたことから、関係会社のシステムを経由し、同社のシステムに不正アクセスが行われたとのことです。

事例6:国内通信会社の提供先企業に不正アクセス、顧客情報が漏えい

2023年11月22日、国内通信会社は、米国Plume Design社とその提携先が提供するメッシュWi-Fiサービスに関連して、サプライチェーン攻撃による顧客情報の漏えいを発表しました*5。この事件は、Plume Design社のモバイルアプリのアクセスサーバが外部から不正アクセスされたことによるもので、国内通信会社の顧客データと関連事業者の保有する個人情報(氏名、メールアドレス)が漏えいしました。

産業用制御システムのセキュリティ

サプライチェーン攻撃の影響が経済的損失や社会的信用の失墜につながることを述べましたが、攻撃者がサプライチェーン攻撃を仕掛けるときに狙うものの一つに産業用制御システムが挙げられます。産業用制御システムは、電気・ガス・水道や空港設備といったインフラ施設、石油化学プラントなどにおいて用いられ、サプライチェーン攻撃などのサイバー攻撃を受けてしまった場合、社会的な影響や事業継続上の影響が大きいため、サプライチェーンに関わる企業全体でセキュリティ対策へ取り組むことが重要となります。

2022年5月、ドイツ連邦政府情報セキュリティ庁(BSI)が公開した産業用制御システムにおける危険度の高い10種類の脅威とその対策を、独立行政法人情報処理推進機構(IPA)が日本語に翻訳し、同年12月に公開しました。

産業用制御システムのセキュリティ 10大脅威(2022年)

・リムーバブルメディアやモバイルシステム経由のマルウェア感染

・インターネットやイントラネット経由のマルウェア感染

・ヒューマンエラーと妨害行為

・外部ネットワークやクラウドコンポーネントへの攻撃

・ソーシャルエンジニアリングとフィッシング

・DoS/DDoS 攻撃

・インターネットに接続された制御コンポーネント

・リモートメンテナンスアクセスからの侵入

・技術的な不具合と不可抗力

・サプライチェーンにおけるソフトウェアおよびハードウェアの脆弱性

参考:https://www.ipa.go.jp/security/controlsystem/bsi2022.html

この10大脅威は、日本国内でも共通の事項が多く、事業者にとってセキュリティ対策への取り組み方を体系的に理解することに役立つとのことです。

まとめ

サプライチェーン攻撃は、企業のサプライチェーンに含まれるセキュリティの弱点を狙ったサイバー攻撃です。この攻撃は、セキュリティ対策が薄い業務委託先や関連企業を通じて、間接的にターゲット企業に侵入します。被害に遭った場合、機密情報や個人情報が漏えいし、企業の信頼とブランド評判が損なわれます。特にソフトウェアサプライチェーン攻撃では、ソフトウェアの開発元が侵害されることで、利用者も危険に晒されます。また、サプライチェーンは自然災害や政治的不安定、技術的障害などにより事業中断を迫られる恐れもあります。

サプライチェーン攻撃によるリスクは企業にとって深刻で、機密情報の漏えい、データの改ざん、システム障害が主な脅威です。そのため、サイバーセキュリティ対策の重要性が増しており、企業はサプライチェーン全体のセキュリティ強化に努める必要があります。

Security Report TOPに戻る

TOP-更新情報に戻る