2022年2月より、主要Webブラウザにおいて、TLS 1.0/1.1が完全に無効化されました。これにより、TLS 1.2以上が有効化されていないWebサーバは主要ブラウザからの接続ができなくなるといった影響があります。また、TLS 1.0/1.1を継続利用し続けることで、攻撃者に脆弱性を突かれ、重要情報を窃取されてしまうといったリスクも考えられます。本記事では、影響とリスクをご紹介し、セキュリティ強化にむけ、どのように対応すればよいのかについて、ポイントをご紹介いたします。

WebブラウザでTLS 1.0/1.1が完全に無効化

2022年2月1日、米 Googleがリリースした「Google Chrome 98」より、TLS 1.0/1.1が完全に無効化されました*1。「Microsoft Edge 98」や「Mozilla Firefox 97」といった、ほかのWebブラウザにおいても同様です*2。

2020年上半期には主要なWebブラウザでTLS 1.0/1.1はデフォルトで無効化されており、TLS 1.2以上に対応していないWebサイトへアクセスする際には「安全な接続ではない」旨の警告を示すエラーページが表示されていました*3 。今回のTLS 1.0/1.1の完全無効化はここからさらに進んだ対応で、TLS 1.0/1.1を有効化する機能も削除されました。

WebサイトにおけるTLSの利用状況

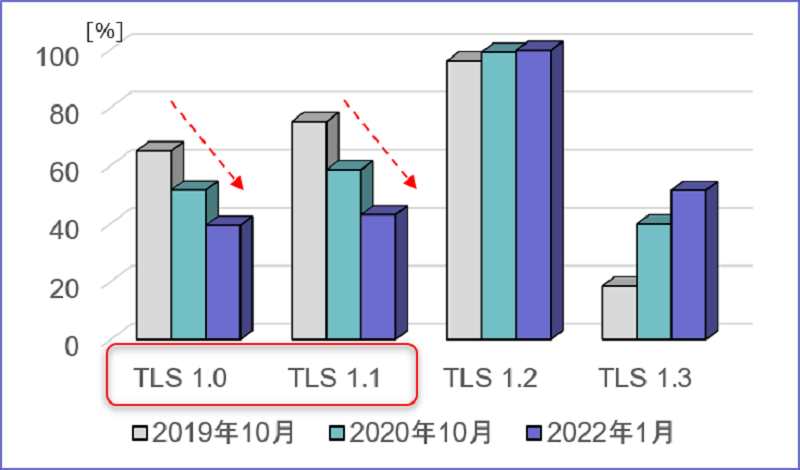

2022年1月時点で、世界の人気トップ15万件のWebサイトにおけるTLSのサポート状況は、TLS 1.0が39.3%、TLS 1.1が43.0%、TLS1.2が99.6%、TLS 1.3が51.4%です。

最も普及しているのはTLS 1.2ですが、複数のプロトコルバージョンをサポートしている場合、サーバとブラウザの両者が使用可能なバージョンのうち、新しいものから優先的に使用するのが標準的なTLSの設定です。

最新のブラウザでWebサイトを閲覧する場合、 世界の人気トップ15万件のWebサイトへのアクセスの約50%が最新のTLS 1.3を使用することになるでしょう。調査データの範囲では、TLS 1.3への移行が進んでいることがみてとれるため、今後も調査範囲の対象外でも一般的に、暗号化通信はTLS 1.3への移行が進んでいくと考えられます。

また、主要WebブラウザにおいてTLS 1.0/1.1が完全無効化されたことで、TLS 1.1以下のバージョンは、互換性維持目的での使用すらされなくなりつつあります。

【各プロトコルバージョンのサポート状況】

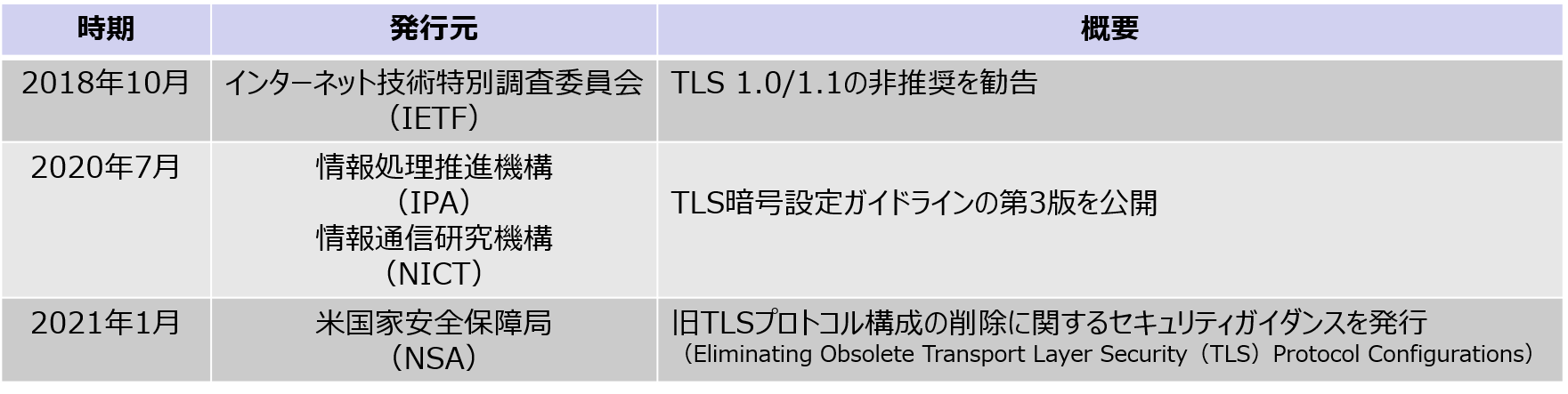

過去の経緯

TLS 1.0/1.1についてはこれまでも、インターネット技術特別調査委員会(IETF)から2018年10月より非推奨と勧告されていました*4 。また、2020年7月に情報処理推進機構(IPA)と情報通信研究機構(NICT)より「TLS暗号設定ガイドライン第3.0.1版」が公開されています。さらに、2021年1月には、米国家安全保障局(NSA)より旧TLSプロトコル構成の削除に関するセキュリティガイダンス(Eliminating Obsolete Transport Layer Security (TLS) Protocol Configurations)も発行されています。

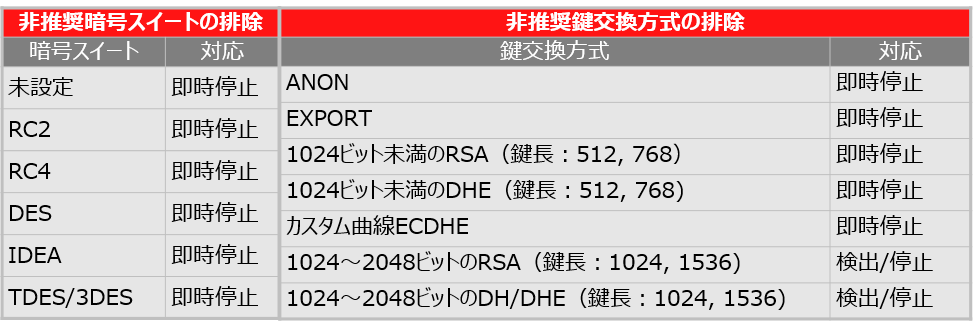

【概要】

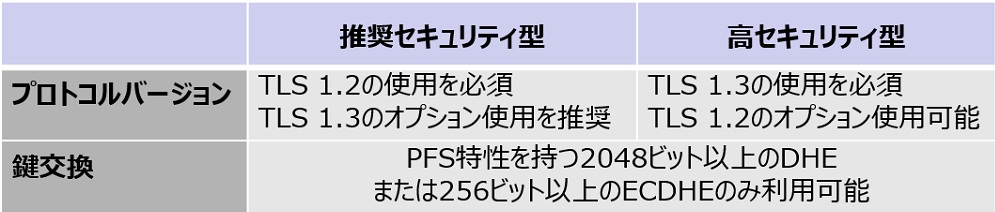

TLS 1.2に対してはPFS(Perfect Forward Secrecy)を有する鍵交換方式(ECDHE、DHE)を含む暗号スイートのみの使用が強く推奨されています。PFSは、2013年のスノーデン事件をきっかけにその重要性が認識され普及が進んだ暗号化技術です。TLS 1.3では、既定でPFSを有する鍵交換方式のみが採用されており、今後、鍵交換方式が満たすべき標準になると考えられます。

TLS 1.0/1.1を継続使用することによる影響

主要Webブラウザが、TLS 1.0/1.1を完全無効化したことにより、 TLS 1.2以上が有効化されていない場合は主要ブラウザからの接続ができなくなるため、セキュリティが強化されたWebサーバ上でサイトを運用することが必要となります。

攻撃者は、サーバを攻撃するにあたって必ずブラウザを経由するわけではないため、TLS 1.1以下の接続を許容すること自体が危険であり、攻撃者にとって狙いやすいターゲットとなる可能性があります。脆弱性を悪用された場合、通信を盗聴し復号することで重要情報の窃取が可能になるというリスクも考えられます。

TLS 1.1以下の暗号化通信に存在する脆弱性を悪用した攻撃例

| BEAST攻撃 | SSL 2.0、SSL 3.0およびTLS 1.0 プロトコルに影響を及ぼし、攻撃者はWebブラウザとWebサイトとの間のSSL暗号化、またはTLS暗号化されたセッションのコンテンツを復号することができる*5 |

| ダウングレード攻撃 | TLS 1.1以下のプロトコルでは、認証付き秘匿モード等の安全性の高いアルゴリズムがサポートされていないため、強度の低い暗号アルゴリズムを強制的に使用させることができる*6 |

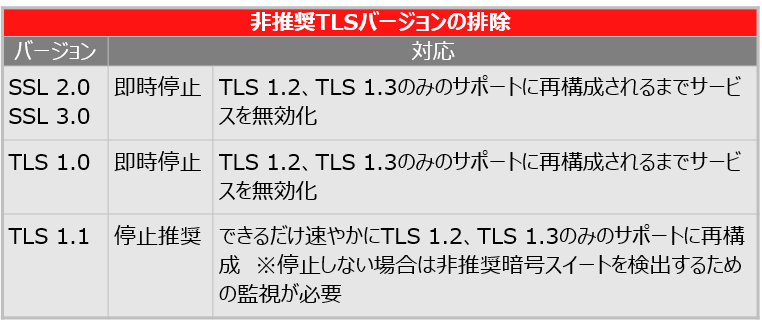

現在のセキュリティ対策の指標として一般的に用いられる各種国際的標準でも、TLS 1.1以下の継続使用は下記のとおり推奨されていないため、利用している場合には、早急に対策を検討することが求められます。

| NIST(National Institute of Standards and Technology、 米国立標準技術研究所) | 2018年10月、ガイドライン案公開。2024年1月1日までにTLSを使用するすべての米国政府のサーバでTLS 1.3をサポートすることを提案 |

| PCI DSS(Payment Card Industry Data Security Standard) | 2018年6月30日以降、初期TLSを利用しているシステムはクレジットカード業界における監査基準に適合しない ※POS POI環境のように既知の脆弱性の悪用が困難であったり、SSL/TLSをセキュリティコントロールとしては使用していなかったりする等、例外的にTLS 1.1以下が許容される場合がありますが、情報セキュリティのベストプラクティスではTLS 1.1以下のプロトコルバージョンはすべて非推奨とされています。*7 |

セキュリティ強化にむけた対策のポイント

早急にTLS 1.1以下での接続可否を確認し、接続が可能な場合は対処を実施することが推奨されます。具体的には、TLS 1.1以下は無効(利用不可)とし、TLS 1.3およびTLS 1.2を有効にし、バージョンが新しいものから順に接続の優先度を高く設定してください。

2018年8月には、TLS 1.3が正式リリースされました。以降、TLS 1.3に対応するプラットフォーム等が次々に利用可能になっています。例としては、OpenSSL 1.1.1系(2018年9月)、OpenSSL 3.0系*8(2021年9月)、Java SE/JDK 11(2018年9月)、Java SE/JDK 8バージョン8u261以上*9(2020年7月)や、そのほかにもRed Hat Enterprise Linux 8(2019年5月)が挙げられます。

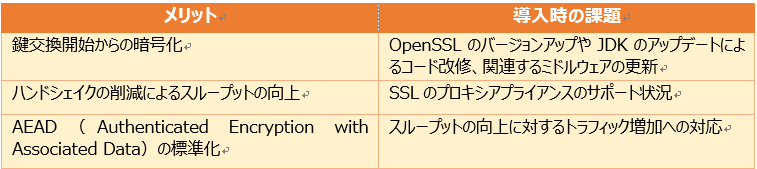

TLS 1.3のサポートにより、パフォーマンスとセキュリティが向上します。TLS 1.3を利用するメリットと導入時の課題については、下表のとおりです。 構成上または仕組み上、現時点ではTLS 1.3を実装することが困難な場合、上記よりさらに古いシステムが稼働している可能性が考えられます。それらのシステムは、経年に伴う脆弱性の蓄積による影響や、サポート終了により新たに発見された脆弱性への対応策がなくなること等も危惧されます。

TLS 1.3を利用するメリットと導入時の課題

各種ガイドラインの紹介

PCI DSSについては、 2022年3月31日、Payment Card Industry Security Standards Council (PCI SSC)により、v4.0が公開されました。 *10

また、上段でも触れた「TLS暗号設定ガイドライン第3版」における第2版からの改訂のポイントについては、こちらの記事でまとめてご紹介していますのであわせてご覧ください。

「TLS暗号設定ガイドラインがアップデート~TLS 1.0/TLS 1.1は完全に非推奨へ~」

本ガイドラインは、各種国際的標準(NIST SP800/PCI DSSv4.0/OWASP ASVS等)の準拠に向けた取り組みや、暗号設定における今後のセキュリティ対策を検討する上でも役に立ちます。ぜひ参照されることをおすすめします。

弊社のネットワーク診断サービスでは悪意ある第三者の視点で、ネットワークをインターネット経由またはオンサイトにて診断し、攻撃の入口となる可能性のある箇所を検出します。検出された問題点に対しては、各種国際標準や最新の脅威動向を踏まえて深刻度を評価し、推奨対策と合わせてご報告いたします。システムの導入・変更・アップグレード時、運用中のシステムの定期チェックにご活用いただけます。

また、デイリー自動脆弱性診断サービスでは、内部ネットワークおよびWEBサイトの脆弱性を毎日自動診断し、その結果を専用のWEBページで報告します。新規設備投資が不要で、即時に結果を確認できるので、脅威が現実となる前に対策を施すことが可能になります。

Security Report TOPに戻る

TOP-更新情報に戻る