2020年7月7日、情報処理推進機構(IPA)と情報通信研究機構(NICT)は、「TLS暗号設定ガイドライン」第3版を公開しました。これは、電子政府推奨暗号の安全性の評価プロジェクト「CRYPTREC」が作成したWebサーバでのTLS暗号設定方法をまとめたものであり、2018年5月8日公開の「SSL/TLS暗号設定ガイドライン」第2版の改訂版となります。なお、第3版では、ガイドラインの名称から「SSL」の語句が消えています。「SSLの使用を禁止すべき」とする前回改訂以降の流れを反映したものといえるでしょう。本記事では、第3版における主な変更点を紹介します。

第3版における変更点としてまず指摘したいのが、「推奨セキュリティ型」の設定基準の更新です。IPA/NICTの本ガイドラインでは、「高セキュリティ型」、「推奨セキュリティ型」、「セキュリティ例外型」(安全性上のリスクを受容してでも継続利用せざるを得ない場合の設定基準)という3つの設定基準が提唱されていますが、第2版で「推奨セキュリティ型」において利用が認められていたTLS 1.0およびTLS 1.1が、第3版では「セキュリティ例外型」でのみ利用可能となりました。なお、SSL 3.0にいたっては、第3版では「セキュリティ例外型」からも除外されています。

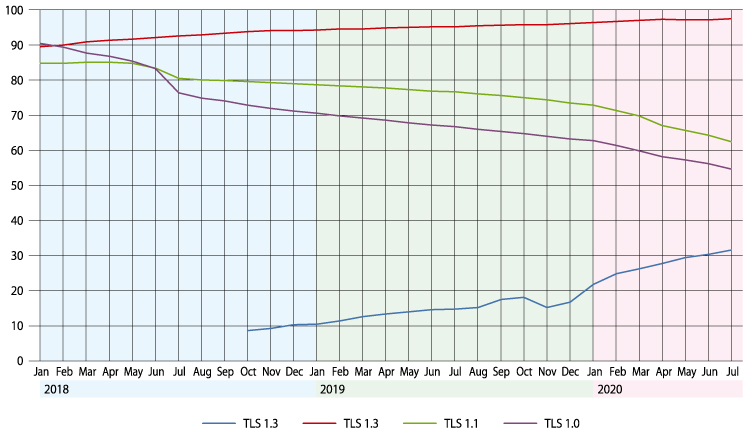

ChromeやFirefoxなどの主要ブラウザ(クライアント)においては、2020年上半期をもってTLS 1.0/1.1が無効化され、相互接続の互換性維持目的でTLS 1.1以下をサポートするメリットは既になくなっています。加えて、常時HTTPS化という世界的な流れの中では、TLS 1.0/1.1が利用可能なWebサイトは「安全でない」とみなされる場合もあるでしょう。なお、SSL Pulseによる調査では、約15万の主要サイトのうちTLS 1.3が利用できるのは31.7%、TLS 1.2が利用できるのは97.6%にのぼっています(7月8日時点のデータより)

図:SSL/TLSの利用率推移

https://www.ssllabs.com/ssl-pulse/ のデータにもとづき当社作成

また、プロトコルのバージョンだけでなく暗号スイートについても見直しが行われ、TLS 1.2に対してもPFS(Perfect Forward Secrecy)*1を有する鍵交換方式(ECDHE、DHE)を含む暗号スイートのみの使用が強く推奨されています。PFSは、2013年のスノーデン事件をきっかけにその重要性が認識され普及が進んだ暗号スイートです。最新のTLS 1.3では、既定でPFSを有する鍵交換方式のみが採用されており、今後、鍵交換方式が満たすべき標準になると考えられます。

その他の暗号スイートについてはどうでしょう。まず、現在広く普及し、サーバ証明書で鍵長をコントロール可能なRSA方式での鍵交換については、PFSを有していないという理由で「推奨セキュリティ型」の設定基準から除外されています。DH(DHE)方式の鍵交換については、使用する製品やその設定等によって選択される鍵長が異なることがあります。2048ビット以上の鍵長を明示的に設定できない製品(Apache 2.4.6以下等)では、1024ビット以下の鍵長のDHEを含む暗号スイートは利用できないようにするなどの対策も必要です。ちなみに、前出のSSL Pulseによる調査では、9.6%のWebサイトで1024ビット以下の鍵長のDH(DHE)がサポートされており、脆弱な秘密鍵が使用されてしまう可能性は依然として存在する点にあらためて注意が必要でしょう(7月8日時点のデータより)。

最後に、TLS 1.0/1.1の継続使用に関しては、セキュリティ対策の指標として広く用いられている各種国際的標準でも非推奨への動きがみられることを押さえておきましょう。例えば、IETF(Internet Engineering Task Force)は、TLS 1.0/1.1廃止のRFC(技術仕様文書)発行を進めており、NIST(National Institute of Standards and Technology)は、2019年8月時点でのガイドライン案において、2024年1月1日までにTLSを使用するすべての米国政府のサーバでTLS 1.3をサポートすることや、RSA方式での鍵交換を停止することを提案しています。また、PCI DSS(Payment Card Industry Data Security Standard)では、2016年公開のPCI DSS v3.2において、初期TLS(TLS 1.0および初期のTLS 1.1実装)を利用しているシステムはクレジットカード業界における監査基準に適合しないとみなしています。OWASPでも、2019年3月にリリースされたOWASP ASVS 4.0において、すべてのWebサイトが通信に関して満たすべき要件として、TLS 1.1以下の古いバージョンのプロトコルを無効化することを求めています。なお、IPA/NICTの本ガイドラインで用いられている3つの設定基準(「推奨セキュリティ型」「高セキュリティ型」「セキュリティ例外型」)は、これら各種標準の指針に対応したものであり、準拠への取り組みや、暗号設定における今後のセキュリティ対策を検討する上でも役に立ちます。ぜひ参照されることをお勧めします。

関連情報

Security Report TOPに戻る

TOP-更新情報に戻る