Security NEWS TOPに戻る

バックナンバー TOPに戻る

近年、Webアプリケーションを狙ったサイバー攻撃が急増しており、企業にとってWebアプリケーションのセキュリティ強化は欠かせない課題となっています。その中で、世界中のセキュリティ専門家が指標として活用しているのが「OWASP Top 10」です。

今回は、Webアプリケーションの代表的な脆弱性をまとめた「OWASP Top 10」を通じて、基本的なセキュリティ知識を深め、企業での対策に活かすことを目的とし、背景から各脆弱性カテゴリの説明、実例、対策方法までを全3回のシリーズに分けて解説します。

OWASPとは

OWASP(Open Worldwide Application Security Project)は、ソフトウェアのセキュリティ向上を目的とした国際的な非営利団体です。開発者やセキュリティ専門家によって構成されており、セキュリティに関するツールやドキュメントなどを無償で提供しています。OWASPは中立かつオープンな立場から情報を発信しており、多くの企業や政府機関がそのガイドラインを信頼し、採用しています。

OWASP Top 10とは

OWASP Top 10は、Webアプリケーションにおける代表的なセキュリティリスクをランキング形式でまとめたもので、最も重要な10の脆弱性カテゴリを示しています。このリストはおよそ3年ごとに更新されており、業界の最新動向や実際の脅威傾向を反映しています。このTop 10は、アプリケーション開発やセキュリティ教育、脆弱性診断の指針として世界中で活用されており、情報システム部門にとってはセキュリティの共通言語ともいえる存在です。

OWASP Top 10:2021概要

OWASP Top 10:2021で挙げられているリスクとその概要について、SQAT.jpでは以下の記事でも取り上げています。あわせてぜひご覧ください。

「OWASP Top 10―世界が注目するWebアプリケーションの重大リスクを知る―」

以下は、2021年に発表された最新版のOWASP Top 10のリストです。

| 項目番号 | リスク名 | 概要 |

| A01 | Broken Access Control (アクセス制御の不備) | アクセス制御の不備により、本来アクセスできない情報や機能へアクセスされるリスク |

| A02 | Cryptographic Failures (暗号化の不備) | 暗号化の不備による機密情報の漏洩や改ざん |

| A03 | Injection (インジェクション) | SQLインジェクションなど、外部から不正なコードを注入されるリスク |

| A04 | Insecure Design (セキュアでない設計) | セキュリティを考慮しない設計により生じる構造的リスク |

| A05 | Security Misconfiguration (セキュリティ設定のミス) | 設定ミスや不要な機能の有効化に起因する脆弱性 |

| A06 | Vulnerable and Outdated Components(脆弱かつ古いコンポーネントの使用) | 脆弱性を含む古いライブラリやフレームワークの使用 |

| A07 | Identification and Authentication Failures(識別と認証の不備) | 認証処理の不備により、なりすましや権限昇格が発生する |

| A08 | Software and Data Integrity Failures(ソフトウェアとデータの整合性の不備) | ソフトウェア更新やCI/CDの不備により改ざんを許すリスク |

| A09 | Security Logging and Monitoring Failures(セキュリティログとモニタリングの不備) | 侵害の検知・追跡ができないログ監視体制の欠如 |

| A10 | Server-Side Request Forgery (SSRF)(サーバサイドリクエストフォージェリ) | サーバが内部リソースにアクセスしてしまうリスク |

各リスク項目の代表的な脅威事例

| 項目番号 | 実例企業・事例 | 概要 |

| A01 | Facebook (2019) | 他人の公開プロフィールがIDの推測とAPI操作により取得可能だった*8 |

| A02 | Turkish Citizenship Leak(2016) | 暗号化されていなかったデータベースから約5,000万人の個人情報が流出*9 |

| A03 | Heartland Payment Systems (2008) | SQLインジェクションにより1億件以上のクレジットカード情報が漏洩*10 |

| A04 | パスワードリセットの仕様不備(複数事例) | 多くの中小サイトで、トークンなしにメールアドレス入力のみでリセット可能な設計が確認されている |

| A05 | Kubernetes Dashboard誤設定事件(Tesla 2018) | 管理用インターフェースが公開状態になっており、社内クラウドで仮想通貨マイニングに悪用された*11 |

| A06 | Equifax (2017) | 古いApache Strutsの脆弱性(CVE-2017-5638)を放置していたことで1.4億件以上の個人情報が漏洩*12 |

| A07 | GitHub (2012) | 認証処理の不備により、セッションを乗っ取られる脆弱性が悪用され、一時的にユーザが他人のリポジトリにアクセス可能に |

| A08 | SolarWinds サプライチェーン攻撃(2020) | 正規のソフトウェアアップデートにマルウェアが仕込まれ、多数の政府機関や企業を含めた組織に影響を与えた |

| A09 | Capital One (2019) | AWS環境の不適切なログ監視により、Web Application Firewallの設定ミスから約1億600万人分の情報が流出*13 |

| A10 | Capital One (同上) | SSRF攻撃によりAWSメタデータサービスへリクエストが可能となり、内部資格情報を窃取された*14 |

企業はOWASP Top 10をどう活用すべきか

OWASP Top 10は、単なる「参考資料」ではなく、企業が自社のセキュリティ対策を体系的に見直すための実践的な指針として活用できます。以下に、企業の情報システム部門担当者等が実際に取り入れるべき活用方法を紹介します。

開発プロセスへの組み込み(セキュア開発)

アプリケーション開発において、設計段階からOWASP Top 10を参考にすることで、設計段階から脆弱性を防ぐ「セキュア・バイ・デザイン(Secure by Design)」の思想を組み込むことが可能です。とくにA04「Insecure Design」などはアプリケーション開発の初期段階での対策が鍵となります。

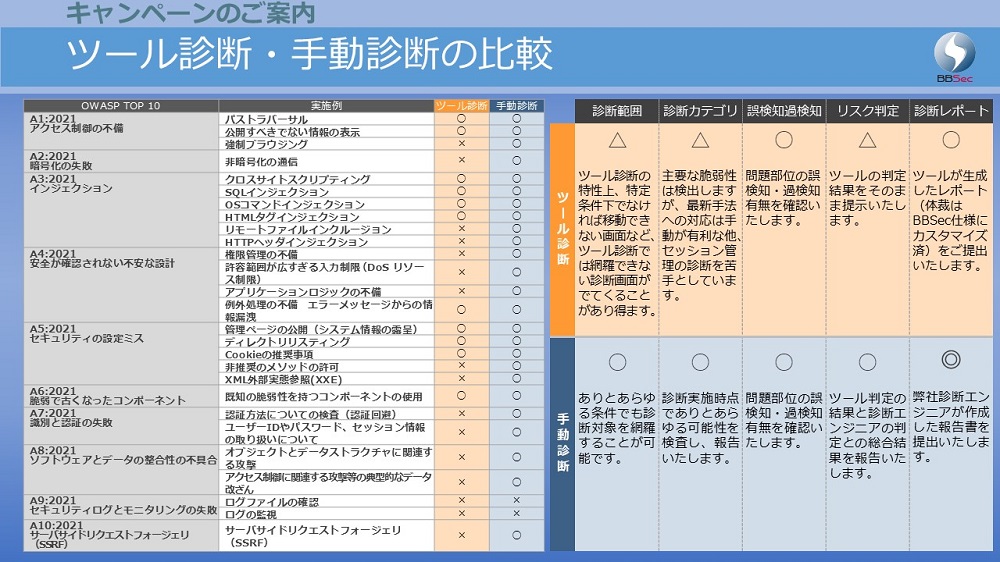

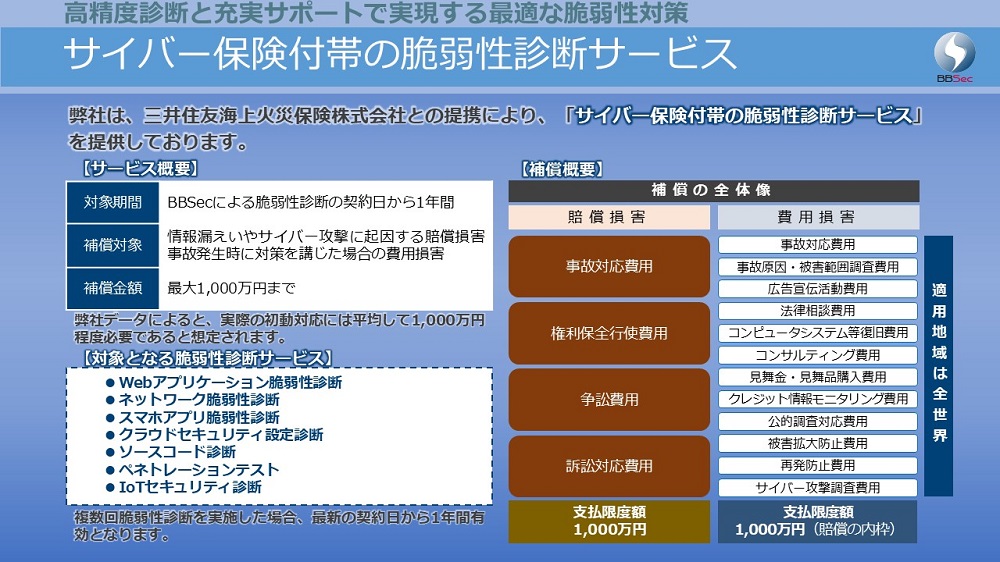

脆弱性診断の評価基準として

外部のセキュリティ診断会社や自社診断の基準としてOWASP Top 10を採用することで、リスクの見落としを防ぎつつ、業界標準の診断を実現できます。

セキュリティ教育・啓発資料として

企業の社員のセキュリティリテラシーを高めるため、開発者・インフラ管理者・経営層を含めたセキュリティ教育プログラムにOWASP Top 10を取り入れることも有効です。定期的な研修やハンズオン形式での演習と組み合わせることで、具体的な攻撃手法や防御策を理解しやすいため、セキュリティ意識の向上につながります。

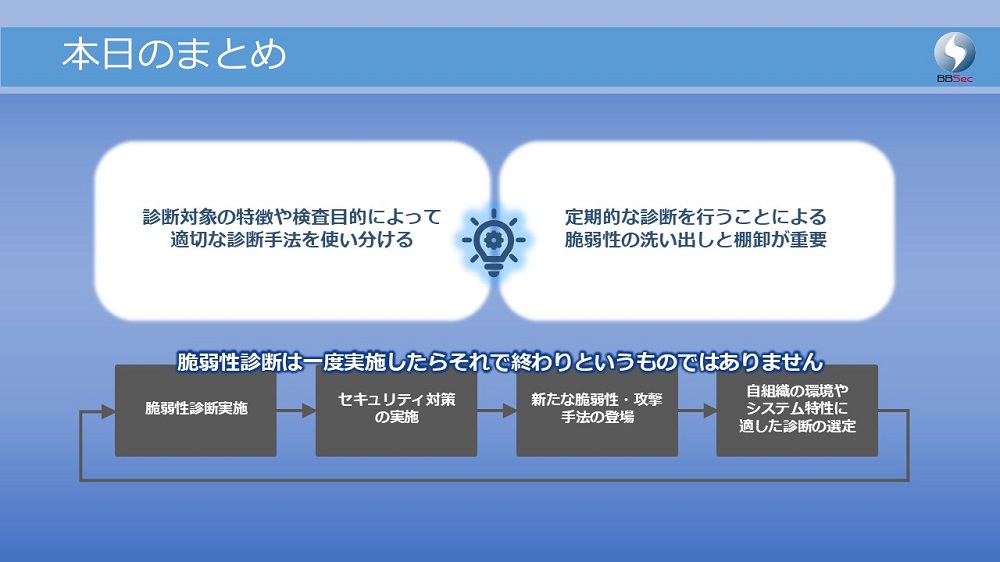

OWASP Top 10はセキュリティ対策の出発点

OWASP Top 10は、Webアプリケーションの開発やセキュリティ対策に取り組む企業にとって、最も基本かつ重要な指標です。サイバー攻撃の多くは、実はこうした「基本的な脆弱性」から発生しており、OWASP Top 10で挙げられているリスクを理解することがリスク低減の第一歩になります。特に情報システム部門や開発チームは、OWASP Top 10を設計・開発・テスト・運用の各フェーズに取り入れ、継続的なセキュリティ対策を行う必要があります。また、社員へのセキュリティ教育や脆弱性診断サービスの評価基準としても有効活用することで、より実効性の高いセキュリティ体制を構築できるでしょう。

第2回では、API特有の脅威にフォーカスした「OWASP API Security Top 10」をご紹介します。APIを活用している企業にとって、見逃せない内容となっていますので、ぜひあわせてご覧ください。

―第2回「OWASP API Security Top 10とは?APIの脅威と対策を知ろう」へ続く―

【連載一覧】

―第2回「OWASP API Security Top 10とは?APIの脅威と対策を知ろう」―

―第3回「Non-Human Identities Top 10とは?自動化時代に求められる新しいセキュリティ視点」―

Security NEWS TOPに戻る

バックナンバー TOPに戻る