2021年9月、4年ぶりに「OWASP Top 10 2021」が公開されました。国際的なセキュリティ啓発コミュニティであるOWASP(オワスプ:Open Web Application Security Project)が、悪用のしやすさ、検出のしやすさ、技術面への影響度などを考慮して重大なリスクを選び出したものになります。「OWASP Top 10」はWebサイトのセキュリティ対策のポイントに、参考にされることが多いガイドラインの一つですが、どのようなセキュリティリスクが挙げられているのかご存知でしょうか? 本記事では、OWASP Top 10の各リスクのカテゴリ毎に脆弱性例と対策案をまとめ、最後に弊社視点での脆弱性対策の推奨案をご紹介いたします。

「OWASP Top 10」とは

OWASPは、Webアプリケーションセキュリティに関する研究、診断ツールの開発、ガイドラインの発行、イベント開催といった活動を行う国際的なオープンソース・コミュニティです。 「OWASP Top 10」は、Webアプリケーションにおいて、重大と見なされるセキュリティリスクを選定し、解説したものです。2003年以降定期的に発行されており、2021年9月、前回の「OWASP Top 10 2017」より4年ぶりとなる「OWASP Top 10 2021」が公開されました。

「OWASP Top 10 2021」を紐解く

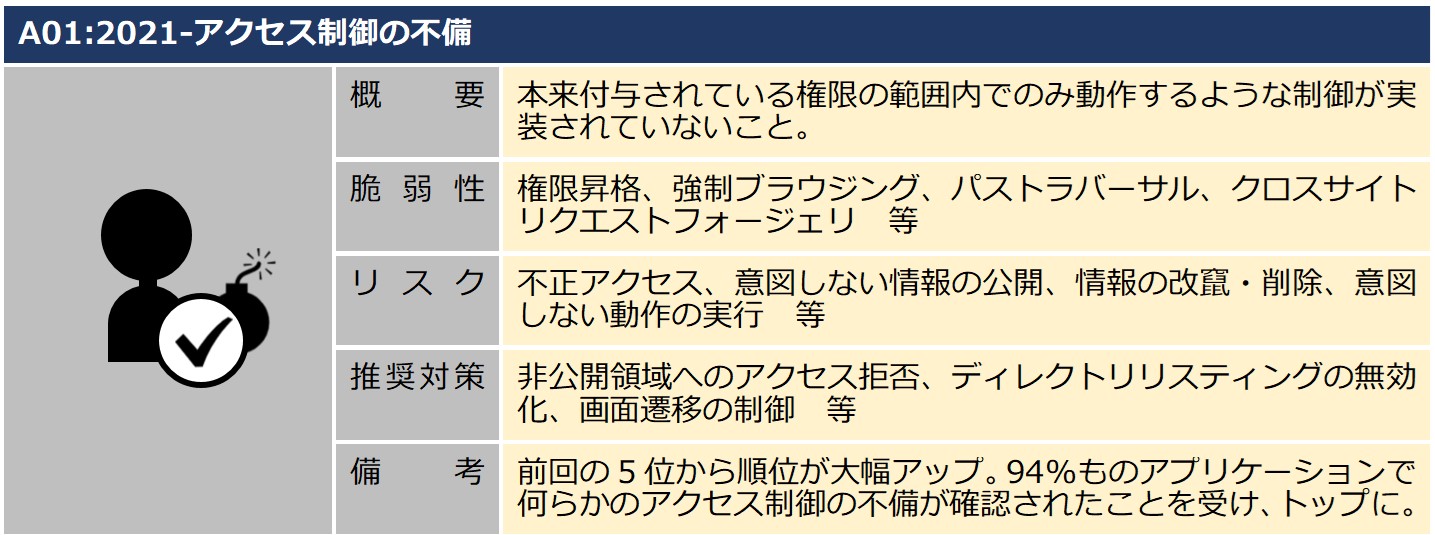

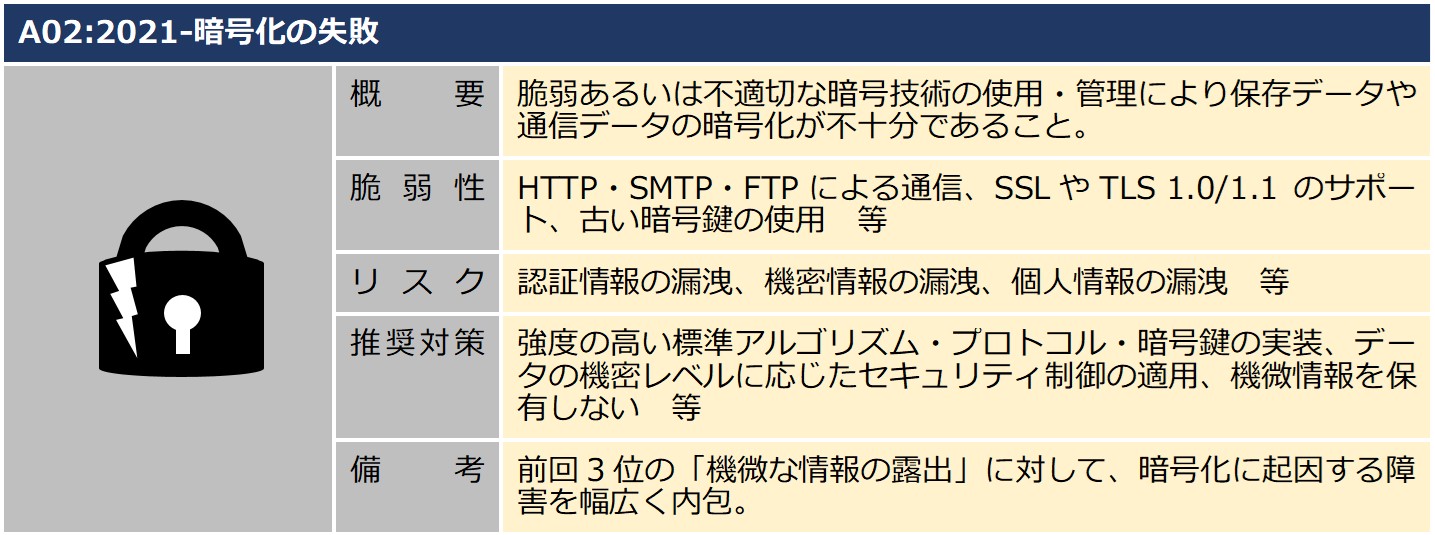

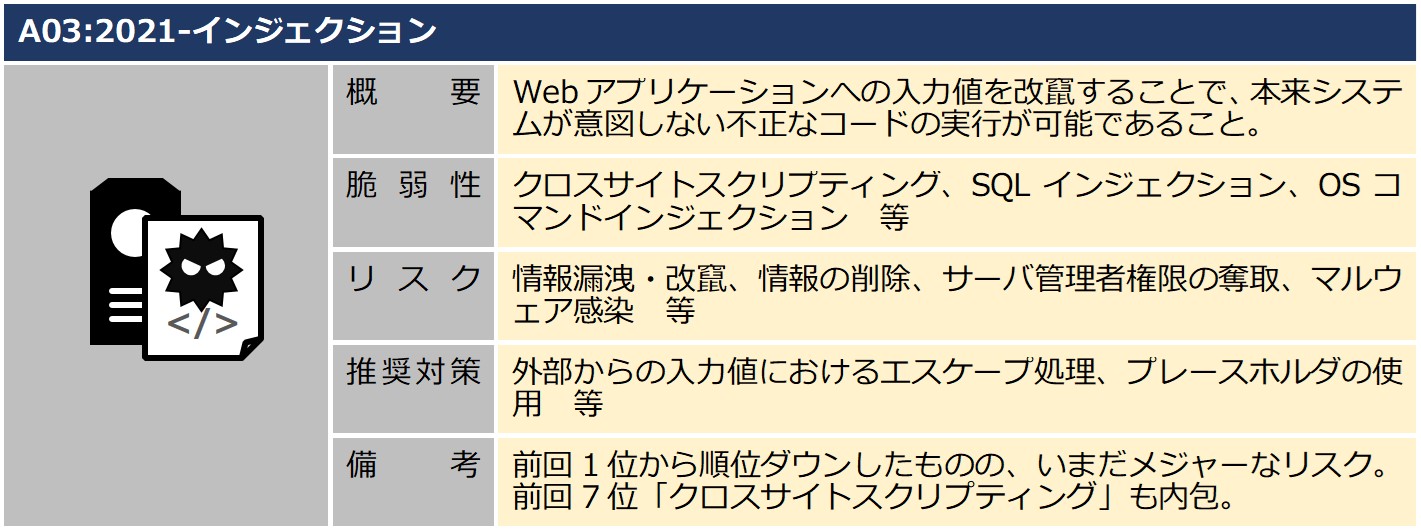

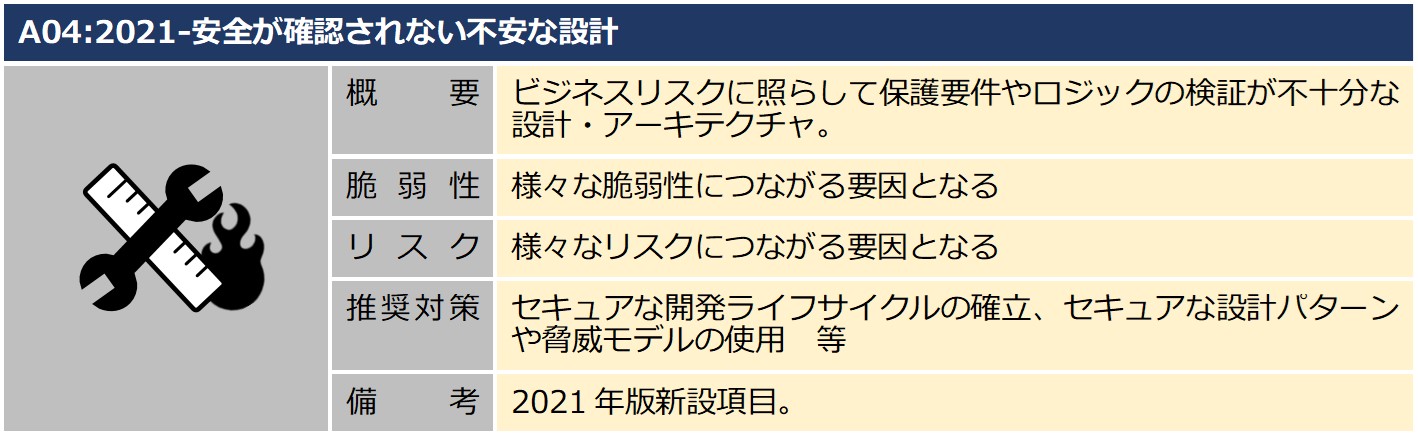

では、どういったリスクが最新のTop 10に挙げられているのか、見ていきましょう(以下、「前回」とは、「OWASP Top 10 2017」を指す)。

プロトコルバージョンの対応策や暗号技術の活用方法について、SQAT.jpでは以下の記事でご紹介しています。

こちらもあわせてご覧ください。

「Webサイトのセキュリティ強化を!TLSバージョンアップの対応にむけて」

「暗号技術を安全に活用するために―今、やっておくべきセキュリティ対策―」

セキュアな開発ライフサイクル・CI/CDのセキュリティ対策について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「Webアプリケーション開発プロセスをセキュアに―DevSecOps実現のポイント―」

脆弱性を悪用した攻撃の脅威

攻撃者にとって、機密を含む様々な情報を取り扱っているWebアプリケーションは宝の山であり、魅力的なターゲットです。Webアプリケーションにおいて、脆弱性が放置されていると、サイバー攻撃の足掛かりとして利用されてしまいます。

脆弱性を悪用された例は、被害者企業の業種、規模を問わず、発生し続けています。被害を受けると、直接的な金銭被害のほか、顧客や取引先の信用失墜等、事業活動に深刻な影響を及ぼす恐れがあります。

SQLインジェクションの脆弱性について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「SQLインジェクションの脆弱性、企業が問われる2つの責任とは」

設計・開発段階で作りこまれる脆弱性

Webアプリケーションにおけるセキュリティリスクは、もちろんOWASP Top 10ばかりではありません。OWASPほか、NIST、IPAなどが公開している各種セキュリティガイドラインを活用して、Webアプリケーションに脆弱性を作りこまないようにすることが重要です。開発にあたっては、仕様どおり動作しないという欠陥・不具合であるバグの解消はもちろんですが、セキュリティ上の欠陥・不具合である脆弱性にも対処する必要があります。

しかしながら、現実には脆弱性を完全にゼロにしてシステムをリリースするのは、非常に困難であるのもまた事実です。設計・開発の段階で、気の遠くなるような数のセキュリティ脅威、攻撃パターンをすべて検討・想定・対応し切ることは不可能だからです。

つまり、セキュリティを考慮した設計・開発の実施は大前提としつつ、脆弱性は意図せず作りこまれてしまうものであることも認識しておく必要があるでしょう。

脆弱性診断の活用

では、意図せず作りこまれてしまう脆弱性に、どう対処すればいいでしょうか。それには脆弱性診断を実施することが、最も有効な手段の一つと言えます。

脆弱性診断によって、システムにどのような脆弱性があり、どの程度のリスクがあるのか可視化され、その優先度に応じてセキュリティ対策を検討・実施することができます。

なお、弊社では「企業の対策すべき脆弱性入門」と題したウェビナーで、弊社脆弱性診断の検出結果を基に対応緊急度の高い脆弱性について取り上げております。参考にしていただけましたら幸いです。

脆弱性診断を効果的に活用するには、システムの機能や取り扱う情報の重要度に応じて、実施時期や頻度を考慮することも大切です。セキュリティ事情は常に変化しています。日々新たな脆弱性が発見され、サイバー攻撃も巧妙化する一方です。また、何年も前に報告されたのに放置されがちな脆弱性が、改めて悪用されることもあります。健康診断と同様、脆弱性診断も定期的に実施することが重要なのです。

脆弱性対策有効な手段について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「今、危険な脆弱性とその対策―2021年上半期の診断データや攻撃事例より―」

また、「SQAT® Security Report」では、セキュリティ事情に関するトピックをお伝えしております。情報収集の一助としてご活用ください。

参考情報:

- http://www.jcdb.co.jp/info/20210713.php

- https://www.nishi.or.jp/shisei/koho/kishahappyoshiryo/2021/202112/R031207_cyber-attack.html

- https://www.nichinoken.co.jp/information/owabi/220129.html?_ga=2.179135908.1602519794.1643683473-2093918122.1643683473

- https://www.ishibashi.co.jp/company/20220111.html

- https://www.be-s.co.jp/notice/4168

- https://www.solarwinds.com/sa-overview/securityadvisory

- https://www.cisa.gov/uscert/ncas/alerts/aa20-352a

- https://www.cisa.gov/emergency-directive-21-01

BBSecの脆弱性診断サービス

弊社では、お客様のニーズに合わせて、様々な脆弱性診断サービスを提供しております。システムの特徴やご事情に応じてどのような診断を行うのが適切かお悩みの場合も、ぜひお気軽にご相談ください。

「毎日/週など短いスパンで定期診断して即時に結果を知りたい」

デイリー自動脆弱性診断「Cracker Probing-Eyes®」は、脆弱性の検出結果を、お客様側での簡単な操作で、日々確認できます。導入のための設備投資が不要で、コストを抑えつつ手軽に診断できます。 世界的なセキュリティ基準をベースにした弊社独自基準を設け、シグネチャの見直しも弊社エンジニアが定期的に行うことで、信頼性の高い診断を実現しております。

「システム特性に応じた高精度な診断をしたい」

対象システムの機能が複雑である、特にミッションクリティカルであるなどの理由により、広範囲かつより網羅性の高い診断をご希望の場合は、弊社エンジニアが手動で実施する「SQAT®脆弱性診断サービス」をおすすめします。 Webアプリケーション、ネットワークはもちろんのこと、ソースコード診断やクラウドの設定に関する診断など、診断対象やご事情に応じて様々なメニューをご用意しております。

Security Report TOPに戻る

TOP-更新情報に戻る