SQAT® Security Report 2021年春夏号

※本記事は、2021年3月公開「SQAT®Security Report 2021年 春夏号」の記事、

「巻頭企画:ニューノーマルに求められる脆弱性対策」の一部抜粋になります。

株式会社ブロードバンドセキュリティ

高度情報セキュリティサービス本部 本部長 大沼 千秋

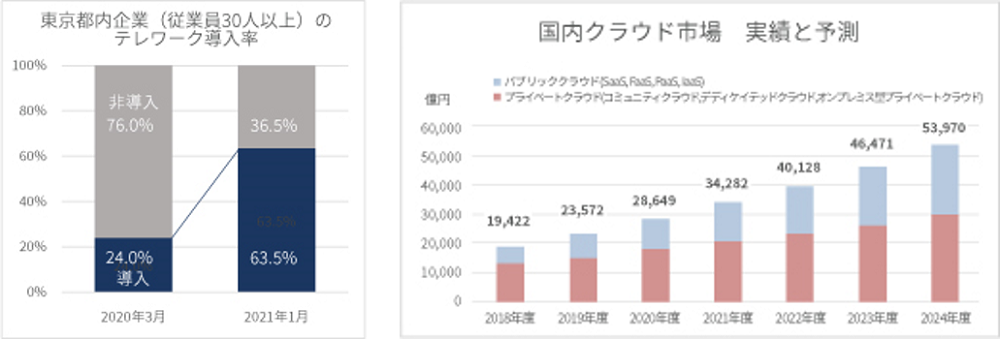

去る2020年は、新型コロナウィルス感染症(COVID-19)のまさに世界規模なパンデミックにより、我々の生活ばかりでなくビジネスをも大きく変革させた一年だった。中でもテレワーク、リモートワークといった遠隔による勤務形態の整備は、従来様々な理由から普及が伸び悩んでいたが、ここ一年ほどの間で加速度的に普及しつつある。また、ビジネスにおけるIT環境も、クラウドシフトが一気に進行している。

従来のオンプレミス型からクラウド型へのシステム構築・運用環境の移行は、様々な企業のIT戦略において、優先度の高い課題といえるだろう。そして、テレワーク、クラウドシフトが進んでいく中で、新たなセキュリティ上の問題が顕在化してきていることも事実だ。特に、急ピッチでこれらの環境を整備し、運用開始しているケースでは、以前よりもサイバーセキュリティ脅威および危険性は増大しているといっても過言ではない。本稿では、アフターコロナにおけるニューノーマルを見据えた企業における脆弱性対策に焦点を当て、どういったことを推進していくことが必要か解説していきたい。

テレワークとクラウドシフトに伴う脅威

企業のネットワークやOAシステムといったITインフラには、既に様々なセキュリティ対策が講じられているものと思われる。このセキュリティ対策の大原則は、インターネットとの境界を防御するという考え方に基づいており、ファイアウォールによるアクセス制御、攻撃検知のための侵入検知・防御システム(IDS・IPS)、DMZ(DeMilitarized Zone:非武装地帯)を用いた公開システムの区分、安全なWeb閲覧のためのWebプロキシ、マルウェア対策ツール、EDR(Endpointo Detection and Response)による監視、といった対策を組み合わせることによるセキュリティの確保を意味する。

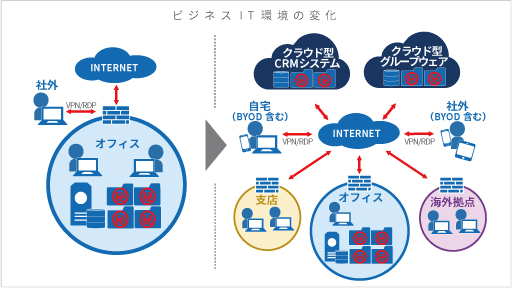

ところが、昨今のテレワーク、クラウドシフト(左下・右下グラフ参照)で在宅による業務環境の提供が不可欠となったことにより、社内の環境は一定のセキュリティが確保されているので安全である、という前提が崩れてきている。本来であればインターネットから接続できない各種業務システムへのアクセス許可や、業務における各種情報を共有するためのクラウドストレージサービスの利用、営業活動における情報管理のためのCRM(Customer Relationship Management:顧客管理システム)の導入や、グループウェア等に代表されるSaaS型クラウドサービスの活用等といった具合に、業務システムが様々な領域へと進出し、多様化してきていることから(下イメージ)、セキュリティ対策としては一箇所だけを守っていれば安全である、という常識は既に覆っていると考えて間違いない。

例えば、テレワーク導入を急ピッチで進めている中で、 (…続き)

本記事はここまでになります。

この記事の続きでは、テレワークの隙を狙った攻撃の脅威をご紹介し、それに対して企業がどのように脆弱性対策に取り組むべきかということについて解説しています。ぜひご一読ください。

※参考(続き)

contents

2.ゼロトラストによるセキュリティの確保

3.セキュリティ状態の可視化と有効性評価

4.ニューノーマルに伴うセキュリティのあり方

下記より無料でダウンロードいただけます。

まずは無料で資料をダウンロード

年二回発行されるセキュリティトレンドの詳細レポートをダウンロードできるURLをお送りいたします。

見積もりについてのご相談は、お問い合わせよりご連絡ください。

Security Report TOPに戻る

TOP-更新情報に戻る