2020年は世界的に急拡大した新型コロナウイルス感染症(COVID-19)の影響を受け、デジタルトランスフォーメーション(DX)の進展やテレワークの急激な普及など、企業を取り巻く環境は著しく変化しました。急激な環境の変化により、強固なセキュリティ対策が必須な金融機関においても被害報告が増加しています。そこで今回は、金融機関に焦点をあて、最新の攻撃事例に触れつつ、その対策と予防策をご紹介いたします。

テレワークの採用など急激な業務体系の変化は人々に不安を与える一因となるだけでなく、十分なセキュリティ対策が伴わない場合、攻撃者に隙を与えてしまいます。昨今のサイバー攻撃は多様化、巧妙化しており、攻撃手法も日々進化しています。それに対抗するセキュリティ対策はどうでしょうか。とりわけ機密情報を多く取り扱い、安定的なサービス提供が要求される金融機関は、サイバー攻撃のリスクを経営上のトップリスクの一つと捉え、強固なセキュリティを実現すべく取り組んでいますが、それでも被害は起こっています。

金融機関を狙うサイバー攻撃 新型コロナウイルス感染症(COVID-19)の流行が世界的に急拡大した2020年2月から4月にかけて、金融機関を狙ったサイバー攻撃が238%増加したとの調査結果があります。このうちランサムウェア攻撃は、同じ期間で約9倍増加したとのことです。実際、過去12カ月の間にサイバー攻撃が増えていると回答した金融機関は8割に上っています。*

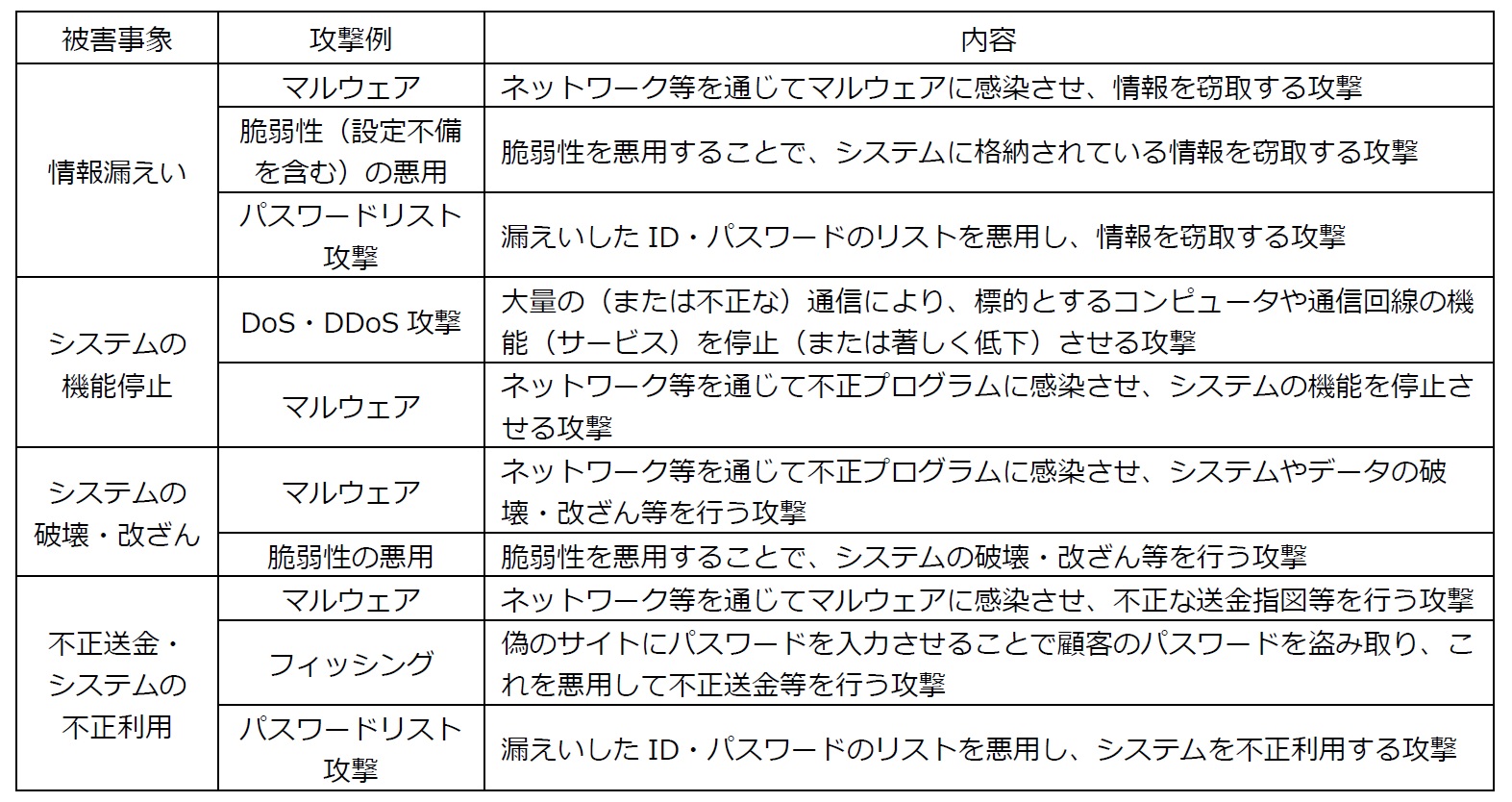

金融機関におけるサイバー攻撃の脅威と被害例には、以下のようなものがあります。

出典:日本銀行「サイバーセキュリティの確保に向けた金融機関の取り組みと課題 -アンケート(2019年9月)調査結果-」(2020年1月)https://www.boj.or.jp/research/brp/fsr/data/fsrb200131.pdf 約400の金融機関を対象に日本銀行が実施したサイバーセキュリティに関するアンケート結果によると、昨今のサイバー脅威の主な動向として、ランサムウェア攻撃の凶悪化とDoS・DDoS攻撃規模の拡大化が挙げられています。*

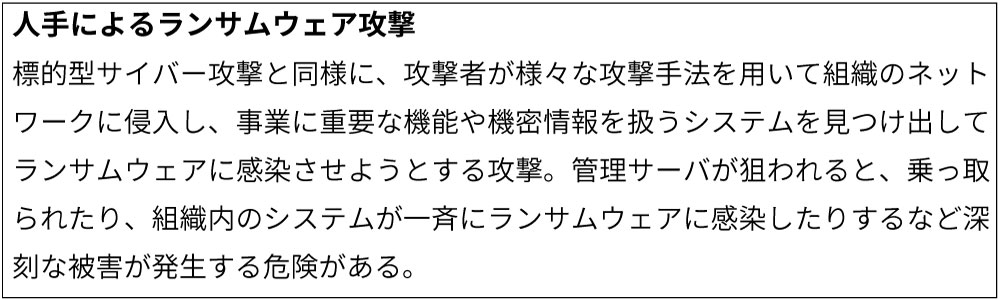

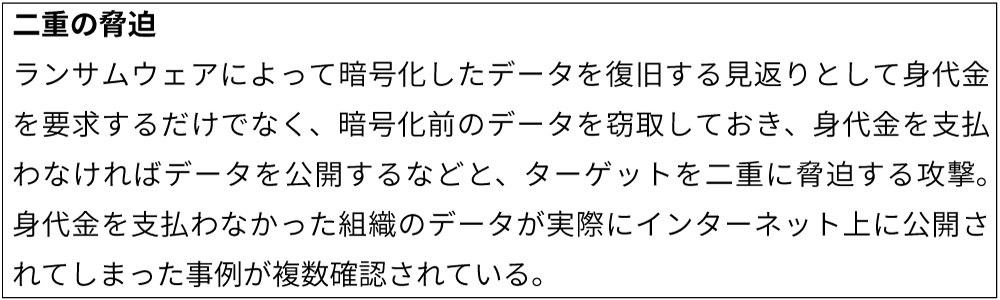

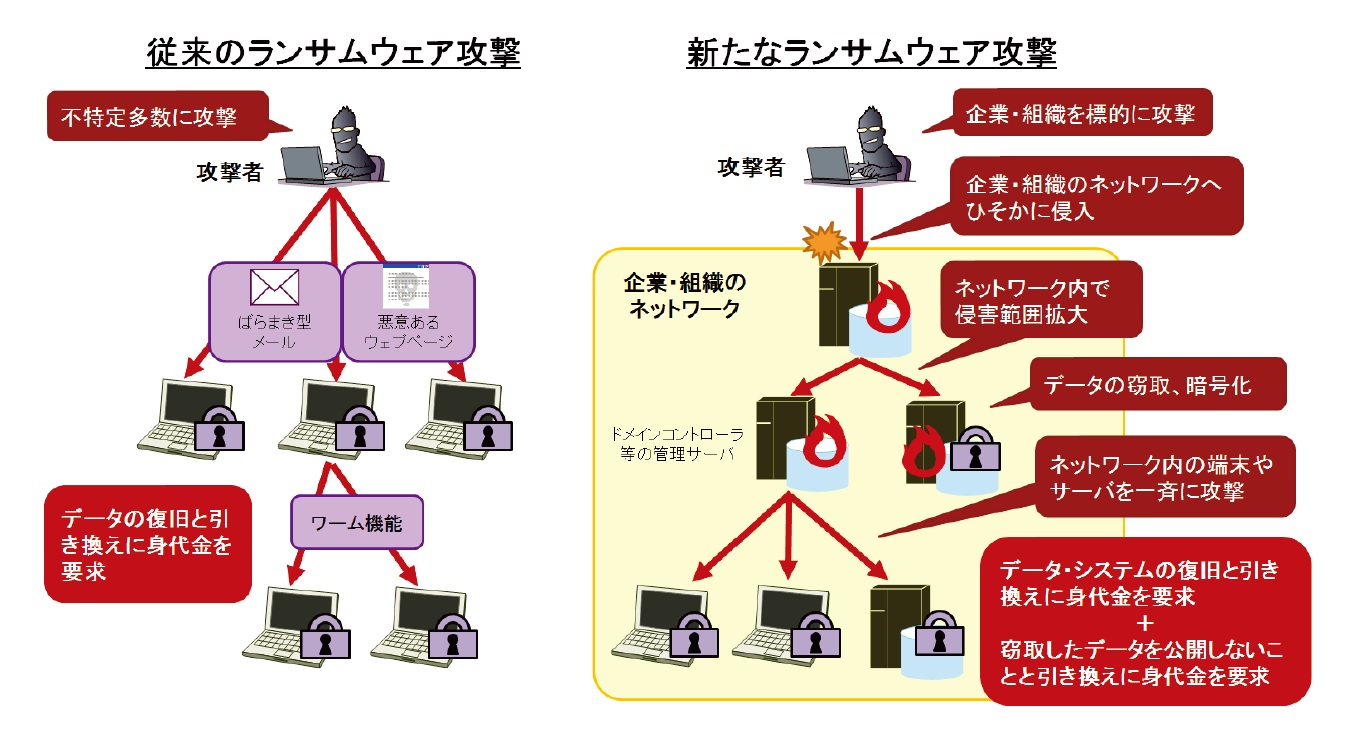

ランサムウェア攻撃の凶悪化 身代金として金銭を得ることを目的としたランサムウェア攻撃について、独立行政法人情報処理推進機構(IPA)は、従来の攻撃に「人手によるランサムウェア攻撃」と「二重の脅迫」という新たな手口が加わったと注意を呼び掛けています。*

【従来の攻撃と新たな攻撃の比較イメージ】

出典:IPA「事業継続を脅かす 新たなランサムウェア攻撃 について ~「人手によるランサムウェア攻撃」と「二重の脅迫」~

特に、「人手によるランサムウェア攻撃」は、従来の明確な標的を定めず無作為に感染を試みる攻撃とは異なり、より大金を得られるよう、組織だけでなくシステムや情報といった明確な“獲物”に狙いを定めて実行されます。新たなランサムウェア攻撃では、標的型サイバー攻撃全般で使用される攻撃手口が用いられることが考えられると、IPAは注意を呼び掛けています。

新しいタイプのランサムウェアについては、「変貌するランサムウェア、いま何が脅威か‐2020年最新動向‐

標的型サイバー攻撃の脅威 金融機関や決済サービスを標的としたサイバー攻撃は増加の傾向にあり、国内でも2020年8月から9月にかけて大規模な銀行口座不正利用が発生しました。その被害は、11の銀行で200件以上、被害総額は2,800万円以上にのぼると報告されています。*オンライン取引の増加、サービスの電子化や政府主導のキャッシュレス決済の推進、クラウドサービスやAIのさらなる活用といった様々な環境変化によって利用者側のユーザビリティが高まる一方で、標的型サイバー攻撃の脅威は常に組織を脅かしています。例えば、世界中の金融機関に攻撃を仕掛けることで有名な“国家支援型”攻撃グループ「APT38」(「Lazarus」や「Hidden Cobra」とも) *が、2020年、新たなマルウェア「BLINDINGCAN」を使用していることが発見されました。*

ニューノーマル浸透に対するセキュリティ課題 さらに、新型コロナウイルス感染症(COVID-19)の影響を受け、金融機関でも政府の呼び掛けにより在宅勤務対応が急速に広まりました。先に紹介した日本銀行による調査*でも、大手銀行のすべて、地方銀行の約半数が在宅勤務制度を設けていることが分かりました。在宅勤務というニューノーマルが浸透していく一方で、内部システムへの接続環境や業務に利用する端末(私用端末含む)、情報の授受方法(メール、ファイルダウンロード/アップロード、USB等の記憶媒体利用など)、Web会議サービスの利用、職員への教育……といったセキュリティ対策の様々な課題が浮き彫りになっています。

金融機関のセキュリティ対策における課題について、これまで当社が複数の地銀様・信金様よりお聞きしたところでは、共通して下記の問題点が確認されています。

1)十分に精通した専門家がいるわけではなく、対応要員の確保ができない

攻撃を前提としたセキュリティ対策へ サイバー攻撃の昨今の傾向を鑑みると、完全な防御は難しいといえます。そのため、予防的対策に加えて攻撃発生を想定した対策とリスク評価が重要となります。攻撃の防御に努める一方で、万が一攻撃を受けた場合にも被害を最小限にとどめる必要があります。求められる対策には、例として以下が挙げられます。

・基本的なセキュリティ対策の実施

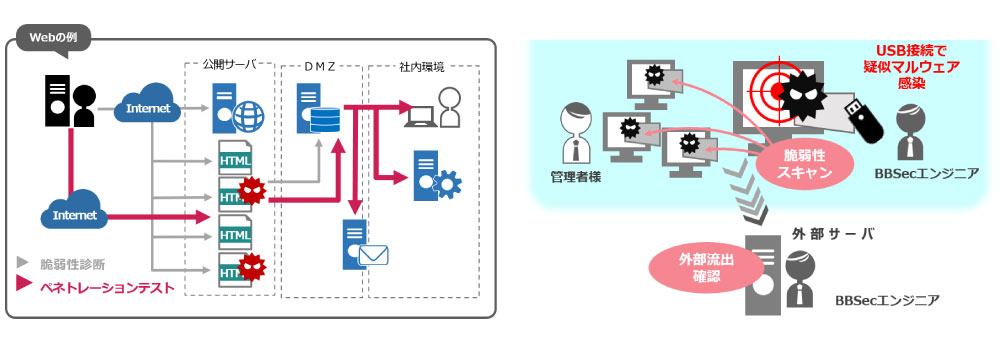

標的型攻撃リスク診断 SQAT® APT デモ動画

セキュリティ対策の実効性を確認するには、訓練や演習、定期的なセキュリティ診断が効果的です。実際に攻撃を受けた場合に、どこまで被害が及ぶのか、対応のための体制や仕組みは十分か、といった点を評価できます。マルウェア対策にしても、アンチウイルスソフトをはじめとする対策ソリューションを導入しているからといって完全に安心できるわけではありません。近年ではそれらを掻い潜る攻撃が増加していることも広く知られています。そこで、例えば実際の攻撃を想定したシナリオに基づく疑似的なペネトレーションテストを実施し、より現実的なリスクを可視化するという方法があります。当社のお客様の8割はマルウェア対策ソリューションを導入していますが、その上でペネトレーションテストサービスを利用するのには、こうした背景があるからにほかなりません。

2020年12月、経済産業省より「最近のサイバー攻撃の状況を踏まえた経営者への注意喚起」*が発行されました。サイバー攻撃によって発生した被害への対応は企業や組織の信頼に直接関わる重要な問題であることが強調されており、さらなる対策の強化と徹底が求められています。

Security Report TOPに戻る 戻る

年二回発行されるセキュリティトレンドの詳細レポート。BBSecで行われた診断の統計データも掲載。

サービスに関する疑問や質問はこちらからお気軽にお問合せください。