昨年11月の記事「変貌するランサムウェア、いま何が脅威か -2020年最新動向」では、最近のランサムウェアは「Ransomware-as-a-Service」(通称「RaaS」)と呼ばれる形態が主流となっている、という現状をお伝えしました。本記事は2021年に新たに登場した様々な特徴や攻撃バリエーションを持つランサムウェアの最新情報をご紹介するとともに、2020年のニュースを振り返り、改めてランサムウェア対策に有効な対策を考えます。

ランサムウェア感染を招くマルウェア「Emotet」の猛威と終焉

ボット型マルウェアEmotetは、メール添付ファイルを主とする手法で感染させたPCのメールアカウントやアドレス帳などを窃取して感染拡大を図り、さらなるマルウェアに感染させるという多段階攻撃を行っていたことが確認されています。このため、Emotet感染をトリガーとするランサムウェア攻撃を多く生み出しました。

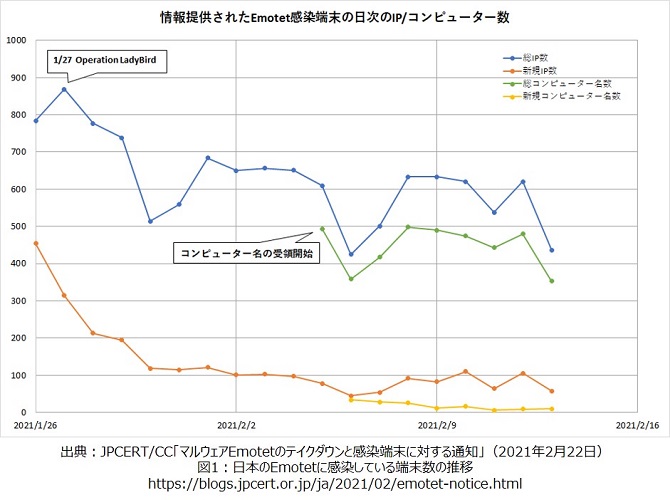

2019年から2020年にかけて世界的な流行を見せたEmotet*1は、2021年1月、欧州刑事警察機構(Europol)と欧州司法機構(Eurojust)を中心とした欧米各国による共同作戦「Operation LadyBird」によって制圧されました。*2

残存するEmoteの影響は?

Emotetインフラは無害化されましたが、その脅威がなくなったわけではありません。制圧前にすでに感染していた端末が多数存在する可能性があるためです。実際、各国法執行機関からの情報によると、制圧後の2021年1月27日時点で、日本のEmotet感染端末による約900IPアドレスからの通信が確認されたとのことです (下図)。

すでに感染している場合、端末やブラウザに保存された認証情報、メールアカウントとパスワード、メール本文とアドレス帳データの窃取、また、ランサムウェアなど別のマルウェアへの二次感染といった被害が発生している恐れがあります。

Emote感染端末への対応

2021年2月5日以降、感染したコンピュータ名の情報も提供されるようになったため、総務省、警察庁、一般社団法人ICT-ISACは、ISP(インターネットサービスプロバイダ)各社と連携してEmotet感染端末の利用者に注意喚起する取組を実施しています。*3該当する通知を受けた場合にとるべき対応は次のとおりです。

◆ JPCERT/CC「マルウエアEmotetへの対応FAQ」を参照の上、

EmoCheckにより感染有無を確認し、感染していた場合はEmotetを停止させる

◆ メールアカウントのパスワードを変更する

◆ ブラウザに保存されていたアカウントのパスワードを変更する

◆ 別のマルウェアに二次感染していないか確認し、感染していた場合は削除する

「情報セキュリティ10大脅威 2021」(組織編)

でランサムウェアが1位に

https://www.ipa.go.jp/security/10threats/ps6vr7000000bn90-att/000088835.pdf

ランサムウェアに話を戻しますと、独立行政法人情報処理推進機構(IPA)より発表された「情報セキュリティ10大脅威 2021」(組織編)で、「ランサムウェアによる被害」が1位に躍り出ました(昨年5位)。以下のような実情が脅威度アップにつながったと考えられます。

● 「二重の脅迫

(暗号化+情報の暴露)」の台頭

● 特定の標的を狙った進化型の登場

● 新たな攻撃手法による標的対象の拡大

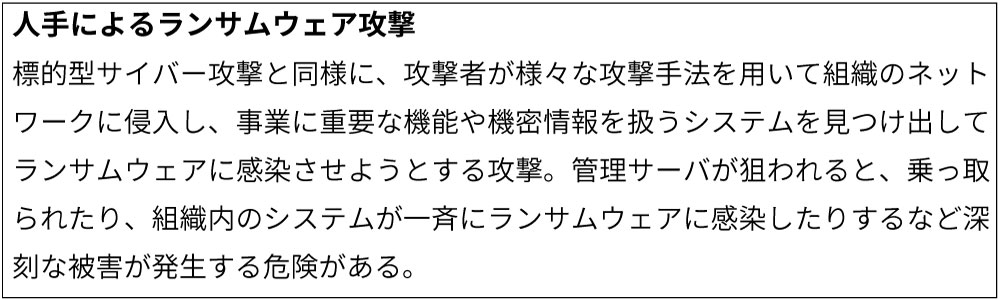

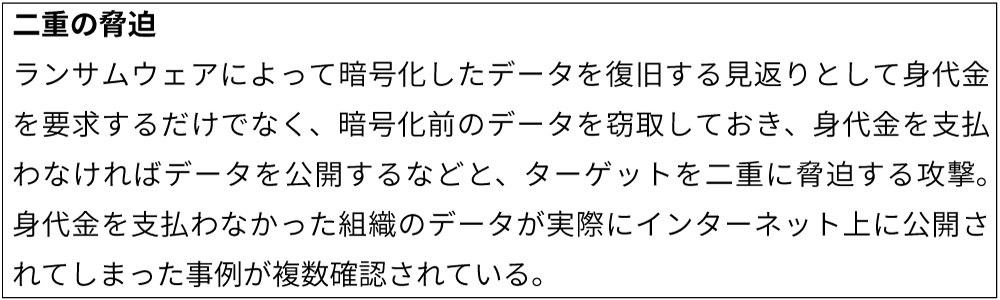

ランサムウェアによる二重の脅迫

身代金要求の条件として、従来の「データの暗号化」に加えて、暗号化前に窃取した「データの暴露」という2段階の脅迫を行う手法です。

米国セキュリティ企業はじめ、複数の企業を襲ったMaze、新型コロナウイルスの話題に便乗したフィッシングメールなどにより各国政府やインフラ事業、教育機関を中心に被害をもたらしたNetwalker。そして、暗号化による脅迫のみで使用されていた従来のランサムウェアの数々も二重の脅迫を行うようになり、実際にデータが暴露されるに至ったケースも見られます。*4「暴露型」は、もはやランサムウェアの常套手段となりました。

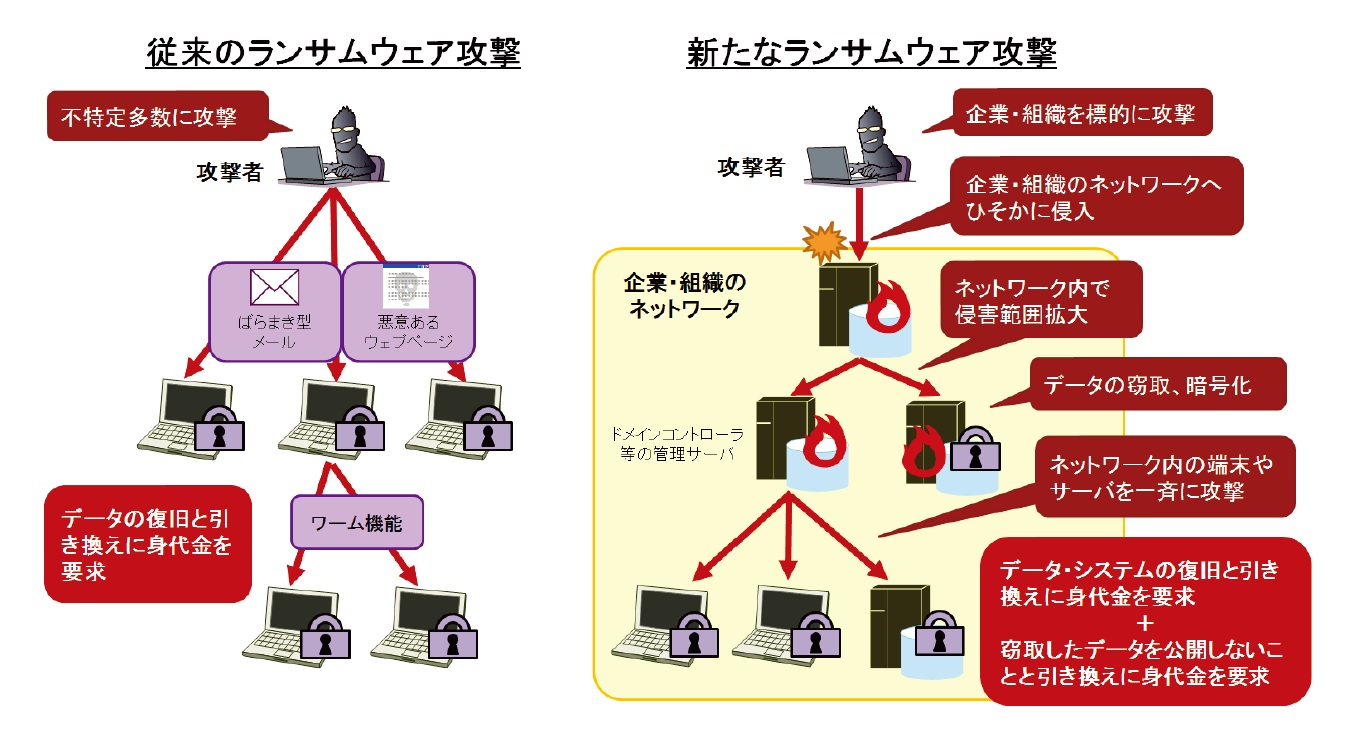

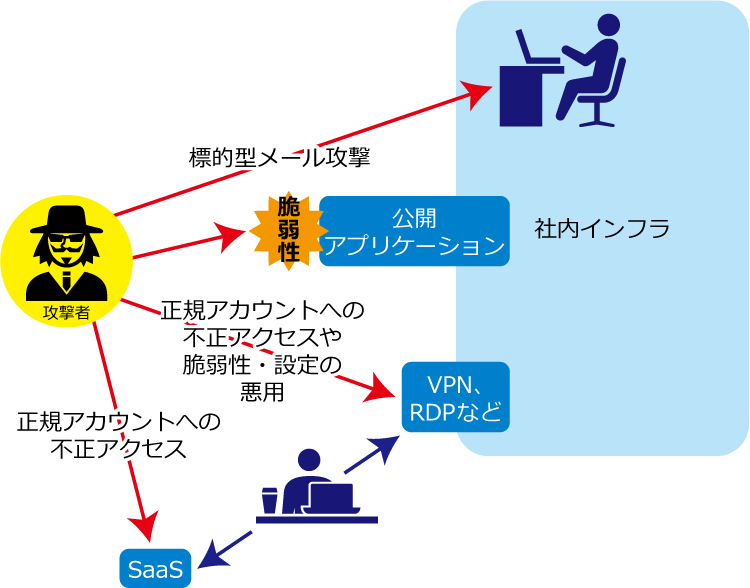

特定の標的を狙った進化型ランサムウェア

不特定多数に対するばらまき型でなく、特定の企業・組織を狙った標的型攻撃ツールとして使用する手法です。

2020年6月に国内自動車メーカーの社内システムが、EKANSの攻撃を受け、日本を含む各国拠点で一時生産停止に陥るなど大きな被害がありました。*5同インシデントの調査を行ったセキュリティ企業によると、同社の社内ネットワークで感染拡大するよう作りこまれていたことが確認されており、*6当該企業を狙った標的型攻撃だったことがわかります。

続く7月には、別の国内自動車メーカーの取引先が、Mazeに感染した*7と報じられ、同自動車メーカーを標的としたサプライチェーン攻撃であることがうかがえました。

さらに、2020年11月に公表された国内ゲームメーカーに対するRagnar Lockerによる攻撃では、二重の脅迫の結果、攻撃者により相次いで情報が公開(暴露)されました。最大約39万人分の個人情報流出の可能性があるとした報告の中で同社は、「オーダーメイド型ランサムウェアによる不正アクセス攻撃」と述べており、*8これもまた、巧妙に仕組まれた標的型攻撃といえます。

新たな攻撃手法をとるランサムウェア

様々な特徴や攻撃バリエーションを持つランサムウェアが新たに登場しています。以下に紹介するのは、そのほんの一部です。

| Avaddon 2020年国内宛に 多数のスパム拡散を確認 | Nefilim 主にMicrosoftのRDPの 脆弱性を突いて 重要インフラを狙う | Tycoon VPNツールの不備を突いて 教育機関や政府機関を攻撃 |

| Egregor 停止したMazeの後継ともいわれ 世界の大手企業が次々被害に | EKANS 制御システムを停止させる機能で 製造業など工場系に特化 | DoppelPaymer 重要インフラへの被害急増にFBIも注意喚起 |

ランサムウェアは手を替え品を替え、次々に新種や亜種が生まれ続けています。例えば、2021年3月、Microsoft Exchange Serverについて報告された4件のゼロデイ脆弱性*9を利用したサイバー攻撃が活発化しましたが、その中の1つに、中国に関係する攻撃グループによる新種のマルウェア「DearCry」を利用したキャンペーンがあり、主に米国やカナダ、オーストラリアに存在する多くの脆弱なメールサーバが感染の被害を受けたとされています。

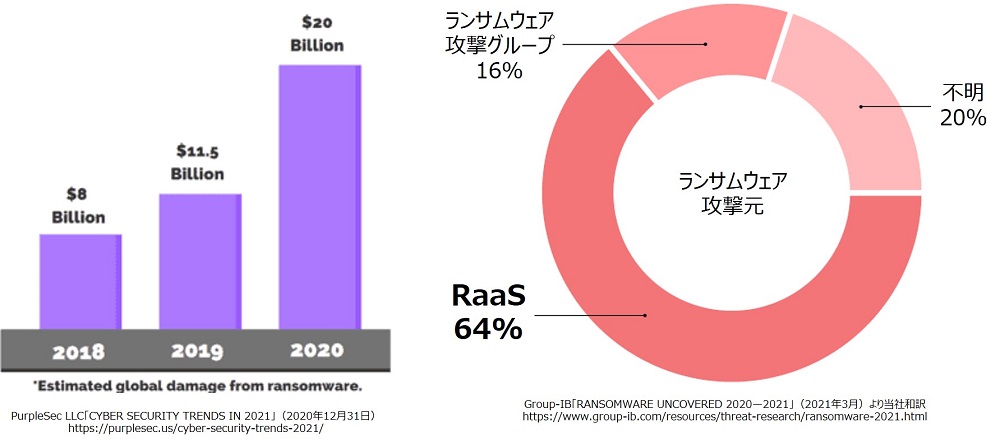

ランサムウェア市場の活況

2020年における世界のランサムウェアの被害額は200億米ドルに及ぶとするデータ*10があり、ここ数年、うなぎのぼりです(棒グラフ)。要求される身代金は1件平均17万米ドルにのぼるとの調査結果(2020年)*11も公表されています。

ランサムウェアを活発にしている原因の1つに、RaaS(Ransomware-as-a-Service)の存在が挙げられます。2020年のランサムウェア攻撃における攻撃元の6割以上をRaaSが占めているとするデータ*12もあります(円グラフ)。

専用サイトやコミュニティにより、犯罪グループなどにランサムウェアを提供して互いに利益を生み出す市場が成り立っています。金額、技術、サービスのレベルは様々で、単にランサムウェア自体をリースや売買するだけでなく、身代金ステータスを追跡できる仕組みや犯罪を実行するにあたってのサポートなども提供されている模様です。技術的なスキルがなくても容易にランサムウェアを拡散させることができるほか、カスタマイズを通じた亜種の誕生にもつながっていると思われます。

企業が行うべきランサムウェア対策とは?

2021年、ランサムウェアは実質的にサイバー攻撃手段第一の選択肢となっており、その脅威がますます高まることは間違いありません。では、組織・企業はこれにどう立ち向かえばよいのでしょうか。

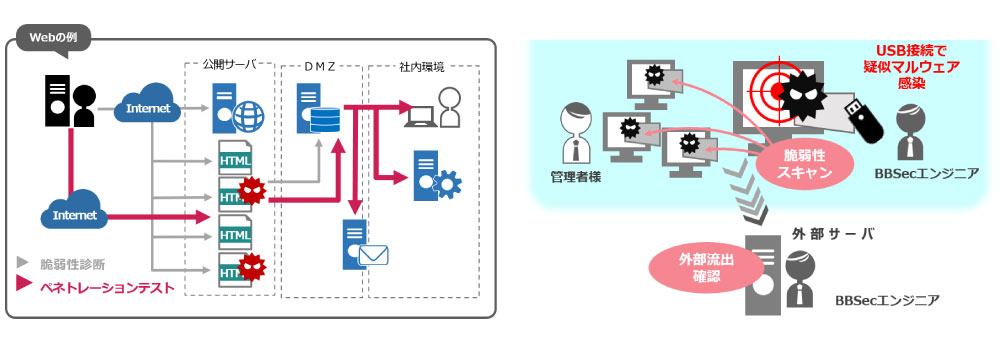

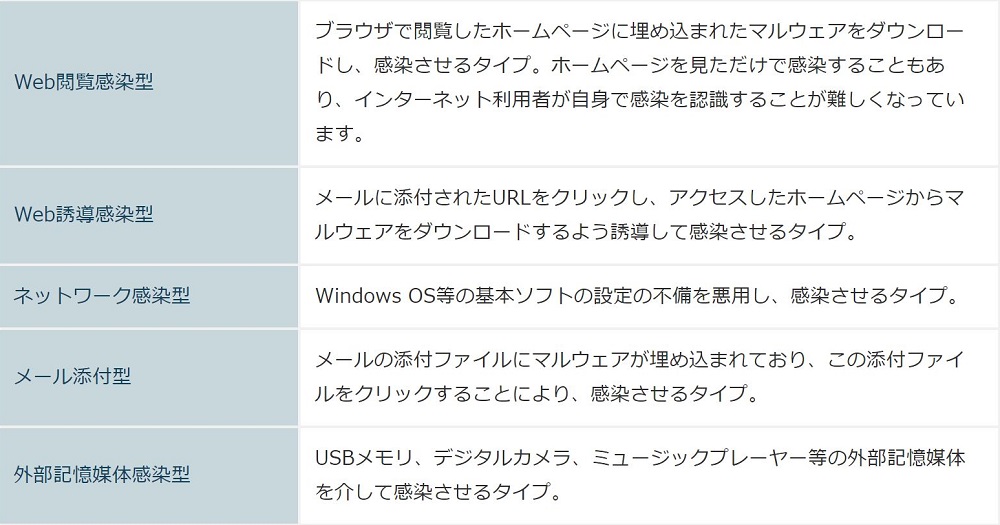

ランサムウェアを含むマルウェアの感染経路は様々ありますが、総務省が中心となって運用するマルウェアの感染防止と駆除の取組を行う官民連携プロジェクト「ACTIVE(Advanced Cyber Threats response InitiatiVE)」では、以下のように分類しています。

こうした感染経路や本稿で紹介したような手口に対する防御、および感染した場合を想定した以下のような対策が重要です。

◆ 標的型攻撃メール訓練の実施

◆ 定期的なバックアップの実施と安全な保管(別場所での保管推奨)

◆ バックアップ等から復旧可能であることの定期的な確認

◆ OSほか、各種コンポーネントのバージョン管理、パッチ適用

◆ 認証機構の強化

(14文字以上といった長いパスワードの強制や、多要素認証の導入など)

◆ 適切なアクセス制御および監視、ログの取得・分析

◆ シャドーIT(管理者が許可しない端末やソフトウェア)の有無の確認

◆ 標的型攻撃を受けた場合に想定される影響範囲の確認

◆ システムのセキュリティ状態、および実装済みセキュリティ対策の有効性の確認

◆ CSIRTの整備(全社的なインシデントレスポンス体制の構築と維持)

ランサムウェア特有の対策もさることながら、情報セキュリティに対する基本的な対策が欠かせません。また、セキュリティ対策は一過性のものではなく、進化し続けるサイバー攻撃に備えて、定期的に確認・対応する必要があることも忘れてはならないでしょう。

Security Report TOPに戻る

TOP-更新情報に戻る