Security NEWS TOPに戻る

バックナンバー TOPに戻る

国家間の対立が深まる中、サイバー攻撃は政治・外交の手段として活用されるケースが増えています。国家支援型ハッカーグループによる標的型攻撃や、ランサムウェアを用いた攻撃が確認されており、日本もその標的となっています。本記事では、独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威 2025」の第7位『地政学的リスクに起因するサイバー攻撃』について、国家間の緊張がもたらすサイバー攻撃の実態、日本への影響を解説します。

IPA「情報セキュリティ10大脅威 2025」速報版の記事はこちらです。こちらもあわせてぜひご覧ください。『【速報版】情報セキュリティ10大脅威 2025 -脅威と対策を解説-』

https://www.sqat.jp/kawaraban/34353/

【関連ウェビナー開催情報】

弊社では4月16日(水)14:00より、「知っておきたいIPA『情報セキュリティ10大脅威 2025』~セキュリティ診断による予防的コントロール~」と題したウェビナーを開催予定です。10項目の脅威とその対策例について脆弱性診断による予防的コントロールの観点から講師が解説いたします。ご関心がおありでしたらぜひお申込みください。詳細はこちら。

新設された「地政学的リスクに起因するサイバー攻撃」

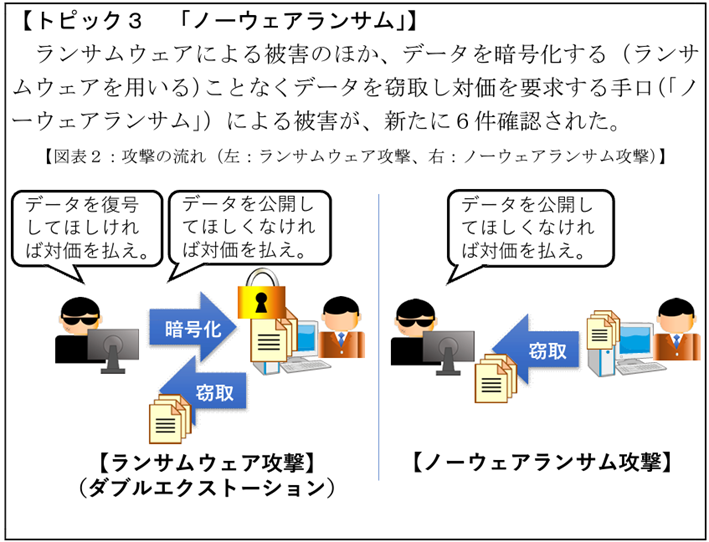

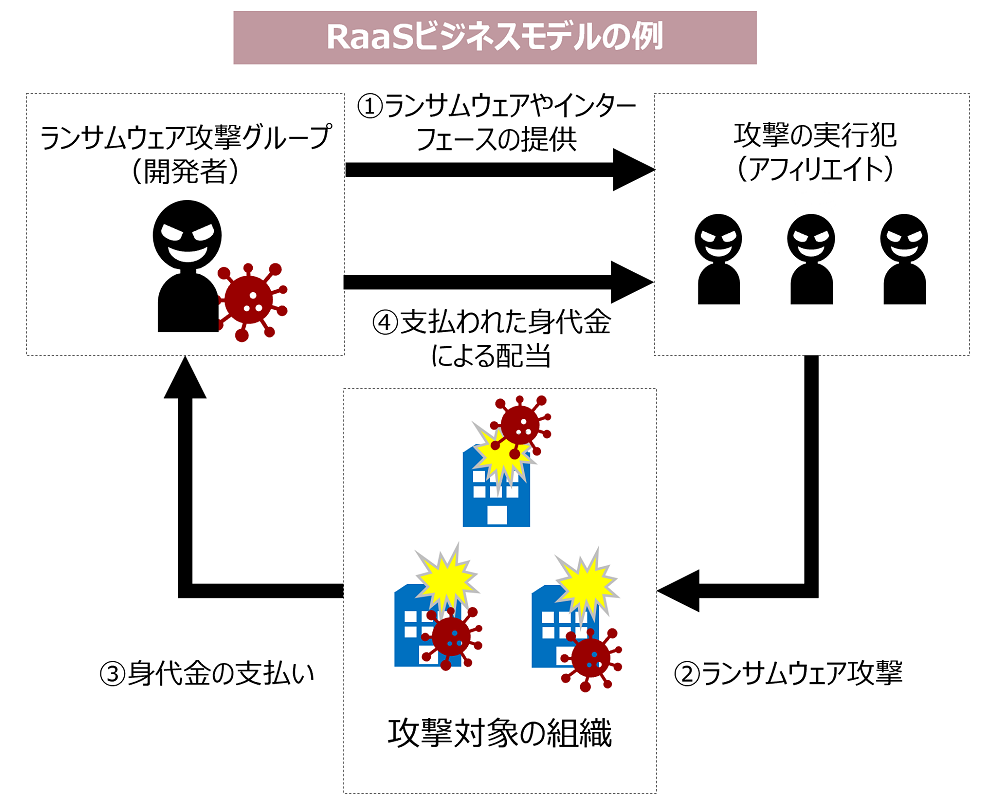

「地政学注 1)的リスクに起因するサイバー攻撃」は2025年に初めて選定されたものです。IPAの「情報セキュリティ10大脅威」はその年に注意すべき脅威を「10大脅威選考会」によって選定しており、通常は攻撃手法等に焦点が置かれていますが、この項は政治的・外交的理由や背景という、動機の部分に焦点が置かれたカテゴリとなります注 2)。対象となる脅威グループの中には、サブグループがランサムウェア攻撃を実行したケースも確認されており注 3)、本項とランサムウェア攻撃との関連性も指摘されています。さらに、サイバー攻撃は一方的に行われるものではなく、紛争当事国や関係国間、政治的・外交的要因で緊張関係にある国家間で実施されるため、被害側として名前が挙げられている国が、同時に加害側となっている場合も存在します。

日本を対象にした事例

地政学的リスクに起因するサイバー攻撃の脅威が新設された背景には、日本を標的としたサイバー攻撃が増加していることなどが挙げられます。例えば以下のような事例があります。

MirrorFace(Earth Kasha)による攻撃キャンペーン

概要

- MirrorFaceは中国語を使用する APT (Advanced Persistent Threat) グループであり、日本を主なターゲットとしている組織です。多くの情報から、APT10の傘下組織の1つと考えられています*1。

- 攻撃キャンペーンの主な目的は、安全保障や先端技術に関する情報窃取とされています。

主なキャンペーン

- 2019年~2023年:スピアフィッシングキャンペーン*2

- 2023年~2024年:ネットワーク機器の脆弱性を悪用した不正侵入攻撃*3

- 2024年6月頃以降:さらなるスピアフィッシングキャンペーン*4

特徴と補足:いずれのキャンペーンでもマルウェアの使用が確認されています。特に、スピアフィッシングキャンペーンではLiving off the land戦術を用いることで、通常の検出を回避する工夫が見られます。また、MirrorFaceはEU向けの攻撃も行っているとの指摘があります*5。

Living off the land 戦術(通称 LOTL)とは

システムに元々存在するネイティブツール(Living off the Land バイナリ、LOLBins)を悪用します。これにより、通常のシステムアクティビティに紛れ込み、検出やブロックが難しくなるとともに、オンプレミス、クラウド、ハイブリッド環境(Windows、Linux、macOSなど)で効果的に運用され、カスタムツールの開発投資を回避できるという利点があります。

関連の情報セキュリティ10大脅威項目

- 3位:システムの脆弱性をついた攻撃

- 5位:機密情報などを狙った標的型攻撃

北朝鮮の動向

北朝鮮は、国際連合安全保障理事会決議に基づく制裁措置を回避しながら外貨を獲得するため、さまざまな活動を展開しています。ここでは、人材の採用に関連する2つの事例に注目します。

暗号資産の窃取を目的とした攻撃

概要:昨年、暗号資産関連事業者から約482億円相当の暗号資産が窃取された事件が発生しました。公開されている事件の流れは以下のとおりです。注 4)

- 暗号資産関連事業者にコールドウォレットソフトウェアを提供する企業(以下A社)の従業員Bに、ビジネス専用SNSから偽のリクルーターが接触。(Bは契約中のクラウドサービス上にあるKubernetesの本番環境にアクセスできる権限を持っていた。)

- 偽のリクルーターは、採用プロセスの一環として、ソフトウェア開発プラットフォーム上から指定されたPythonスクリプトをBのレポジトリにコピーするよう指示。

- コピー後、何らかの方法でBの業務用端末で当該Pythonスクリプトが実行され、本番環境へのアクセス認証情報が窃取される。

- 不正アクセス時には、正規のトランザクションに不正なデータを追加する細工が施された。

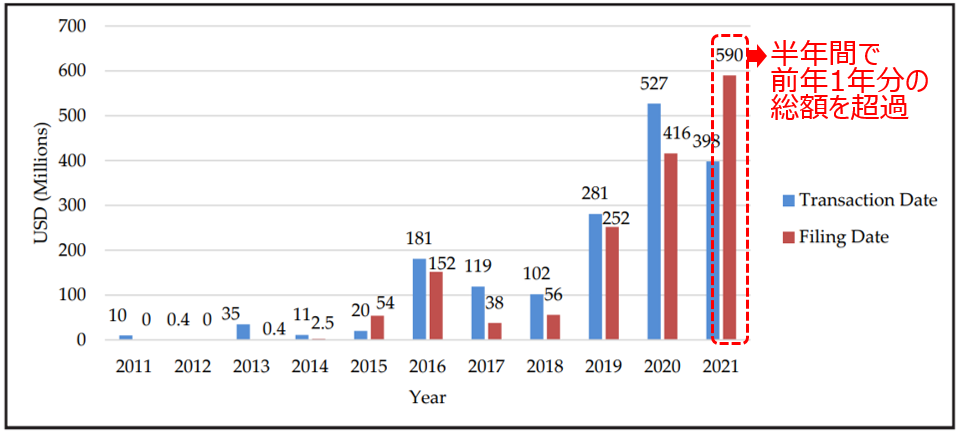

補足:暗号資産全体の窃取額は2022年がピークでしたが、北朝鮮による攻撃は昨年がピークとなっており、攻撃成功率も上昇している*6ため、2025年も引き続き警戒が必要です。

偽IT労働者問題

- 概要:2024年3月に、財務省、外務省、警察庁、経済産業省が発表。北朝鮮IT労働者に関する企業などに対する注意喚起により、身分を偽った北朝鮮IT労働者が海外企業で業務に従事している事例が存在することが明らかになりました。

- 米国での事例:司法省が2025年1月23日付で訴追を公表した事例では、以下のような例が確認されています。被害企業が発送した業務用PCを協力者が受け取り、ラップトップファーム注 5)に設置

⇒被害企業のポリシーに反し、リモートデスクトップ接続用ソフトウェアがインストールされた。

北朝鮮の偽IT労働者は、VPN経由で他国からアクセスして業務に従事

⇒一部企業ではマルウェアのインストールを試みた事例も報告されています*7。 - 日本国内の状況:日本では具体的な事例は報道されていませんが、2025年1月に発表されたアメリカ企業のレポートにより、日本企業でも偽IT労働者が雇用されている事実が明らかになりました。このレポートにある企業はスタートアップ企業が多く、中小企業における採用プロセスや業務委託プロセスでのチェック体制の確立が求められます。

関連の情報セキュリティ10大脅威項目

- 5位:機密情報などを狙った標的型攻撃

- 6位:リモートワーク等の環境や仕組みを狙った攻撃

SQAT.jpでは以下の記事でも解説しています。こちらもあわせてぜひご参照ください。

「標的型攻撃とは?事例や見分け方、対策をわかりやすく解説」

「テレワーク環境に求められるセキュリティ強化」

諸外国を対象にした事例

以下、各国・地域における地政学的リスクに起因するサイバー攻撃の事例を紹介します。

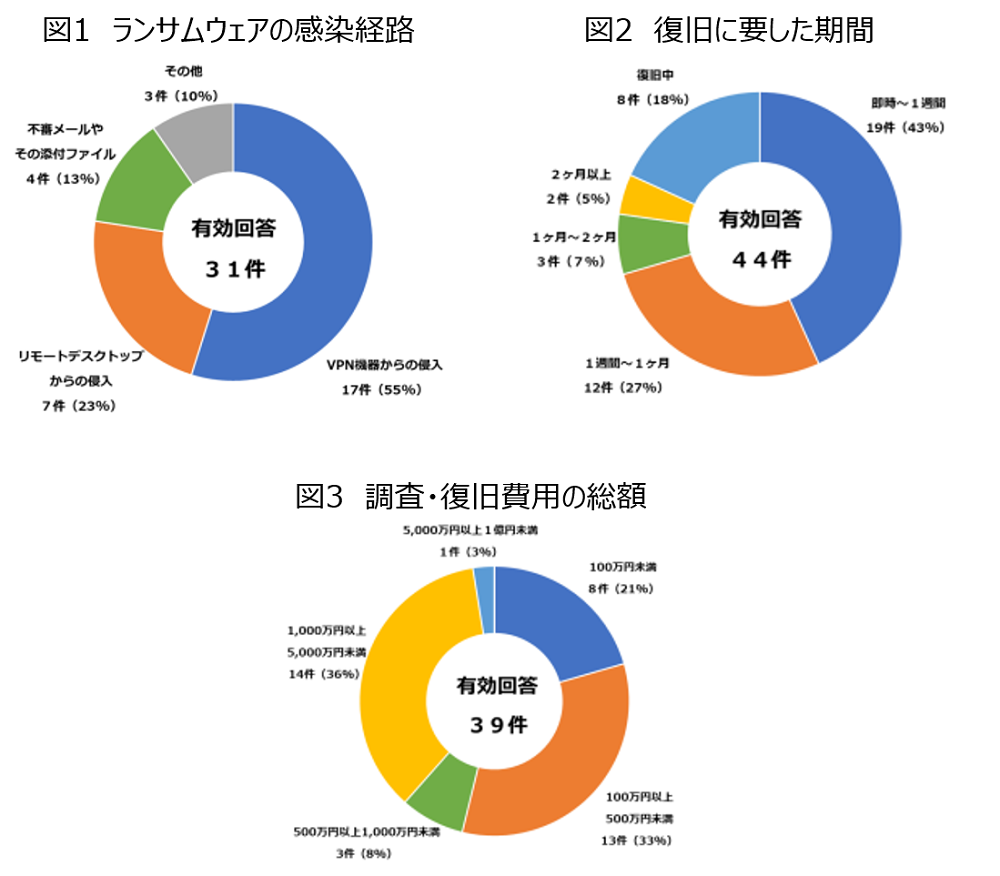

台湾

概要:台湾政府は、中国からのサイバー攻撃が2023年の約2倍に増加したと発表*8しています。多くの攻撃は検知・ブロックされるものの、Living off-the-landなどの手法により、検出や防御が回避されるケースが報告されています。また、フィッシングキャンペーン、DDoS攻撃、ランサムウェア攻撃など、幅広い攻撃が展開されています。

関連の情報セキュリティ10大脅威項目:

- 1位:ランサムウェア攻撃による被害

- 3位:システムの脆弱性をついた攻撃

- 5位:機密情報などを狙った標的型攻撃

- 8位:分散型サービス妨害攻撃(DDoS)

シンガポール

概要:2024年6月、シングテル(シンガポールテレコム)に対して、中国の脅威アクターVolt Typhoonによる攻撃が報じられました(2024年11月の報道*9)。シングテルおよびその親会社、さらにはシンガポール政府からの公式コメントは得られていませんが、アメリカの通信事業者への攻撃テストとして実施された可能性が指摘されています。

関連の情報セキュリティ10大脅威項目:詳細不明のため該当なし

アメリカ

アメリカに対するサイバー攻撃は、政治的・外交的背景に基づく複数の事例が報告されています。特にSalt Typhoon に関連する以下の事例を紹介します。

通信事業者に対する攻撃

- 発表と対応:

・2024年2月7日、CISA、FBI、NSAにより、Volt Typhoonが重要インフラのIT組織を侵害していることと、その対応策が公開されました*10。

・同年10月25日、CISAとFBIによる共同声明で、通信事業者が攻撃対象となっていることが発表されました*11。

・報道によれば、攻撃者はSalt Typhoonとされています*12。

・2024年12月18日にリリースされたモバイル通信に関するベストプラクティスガイドでは、攻撃は機微情報を狙ったものであったと推測されます*13。

・Volt TyphoonとSalt Typhoonの関係性は、同一の中国の脅威アクターであること以外は不明です。

米財務省に対する攻撃

概要:2024年12月30日、中国の脅威アクターによる侵害行為について、上院へ財務省が通知を行いました*14。VPNを使用しないリモートアクセスツールの脆弱性を悪用した攻撃が、同年12月上旬に発覚し、イエレン長官(当時)など高官が侵害されたとの情報*15もあります。

関連の情報セキュリティ10大脅威項目:

- 3位:システムの脆弱性を突いた攻撃

- 5位:機密情報等を狙った標的型攻撃

- 7位:リモートワーク等の環境や仕組みを狙った攻撃

中国

概要:中国も他国の脅威アクターからの侵害行為が報告されています。報道は少ないものの、ベトナム政府の支援を受けるとされるAPT32(別名 OceanLotus)が、GitHub上のオープンソースセキュリティツールプロジェクトからマルウェアを中国のサイバーセキュリティ研究者にダウンロードさせ、バックドアを形成した事例*16が確認されています。

関連の情報セキュリティ10大脅威項目:

- 5位:機密情報等を狙った標的型攻撃

北欧・バルト三国

概要:北欧・バルト三国では、各国間をつなぐ通信用・電力用の海底ケーブルが、相次いで船舶によって破壊された事件*17が記憶に新しいでしょう。欧州委員会は12月25日に発生したケーブル破壊に関する共同声明で、ロシアの影響を指摘しています。

関連の情報セキュリティ10大脅威項目:物理破壊によるため該当なし

ポーランド

概要:大統領選挙を控えるポーランドでは、ロシアによる国民の買収に対抗するため、「選挙の傘(Parasol Wyborczy)」と呼ばれる選挙保護プログラムを立ち上げました*18。また、2024年12月には、ルーマニアの大統領選挙の第1回投票が、ロシアによる工作を理由に無効とされ、2025年に再投票が決定しています*19。

関連の情報セキュリティ10大脅威項目:情報セキュリティ10大脅威 2025の「組織」向け脅威では該当なし

イスラエルとその対抗勢力

イスラエルのガザ地区侵攻に伴い、以下のようなサイバー攻撃と思われる事件が発生しています。

イスラエル側の攻撃事例

- ヒズボラのメンバーが使用していたポケットベルが、レバノンとシリアで同時に爆発した事件*20

- イスラエル政府機関向けに監視ソフトウェアを開発する企業が作成したスパイウェアが、WhatsApp経由でジャーナリストなどをターゲットに展開された事件*21

ただし、イスラエルは国内企業に対してスパイウェアの開発・運営を公認しているなど、サイバー空間における倫理観が日本とは大きく異なるため、注意が必要です。

イスラエルへの攻撃事例

- 親パレスチナのハクティビストグループなどによる、イスラエル政府や重要インフラに対するDDoS攻撃*22

- フェイクニュース、ランサムウェア攻撃、ICSへの攻撃などを含む、イランによる対イスラエル・サイバー攻撃キャンペーン*23

関連の情報セキュリティ10大脅威項目:

- 1位:ランサムウェア攻撃による被害

- 5位:機密情報等を狙った標的型攻撃

- 8位:分散型サービス妨害攻撃(DDoS攻撃)

注:

1) 本項では地政学をCritical geopolitics(批判的地政学)という地理学の一分野のうちの popular geopolitics に相当するものとして取り扱う。Popular geopoliticsについての定義は次のURLなどを参照。

・https://pmc.ncbi.nlm.nih.gov/articles/PMC7315930/

・https://www.e-ir.info/2018/09/16/plotting-the-future-of-popular-geopolitics-an-introduction/

2) IPA からのプレスリリース(https://digitalpr.jp/r/103159)を参照。

3) Lazarus GroupのサブグループであるAndarielがランサムウェア「Maui」や「Play」、「Lockbit2.0」を使用した例や、イランのAPTがNoEscape、Ransomhouse、ALPHVなどのランサムウェアアフィリエイトと協業したケース、APT10との関連が疑われるDEV-0401がランサムウェア「Lockbit2.0」を実行したケース、本文にあるイラン政府をスポンサーとする脅威グループがランサムウェア攻撃を行ったケースなどが挙げられる。

・https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-040a

・https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-241a

・https://jsac.jpcert.or.jp/archive/2024/pdf/JSAC2024_2_6_hayato_sasaki_jp.pdf

4) 警察庁の注意喚起、被害企業によるプレスリリースをもとに記載。

・https://www.npa.go.jp/bureau/cyber/pdf/020241224_pa.pdf

・https://www.ginco.co.jp/news/20250128_pressrelease

5) ラップトップファームは、被害企業が発送したPCをホストする設備を指す。2024年8月8日に訴追されたケースでは、自宅を協力者がラップトップファームとして提供していた。

・https://www.justice.gov/usao-mdtn/pr/department-disrupts-north-korean-remote-it-worker-fraud-schemes-through-charges-and

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「サイバー攻撃に備えるために定期的な脆弱性診断の実施を!-ツール診断と手動診断の比較-」

「脆弱性診断、やりっぱなしになっていませんか?高精度診断と充実サポートでリスクを最小化〜サイバー保険で安心 診断から守るまでを徹底解説〜」

「ランサムウェア攻撃の脅威~感染リスクを可視化する防御策の実践を紹介~」

最新情報はこちら