この記事では、ランサムウェアの攻撃手口、特にサプライチェーン攻撃の概念、標的型攻撃の特徴、そしてこれらの攻撃による被害事例を紹介します。また、ランサムウェアの脅威には、多重脅迫や「ノーウェアランサム」などの新たな形態が含まれており、これらによる被害事例も紹介します。最後にランサムウェアのビジネスモデル「Ransomware as a Service(RaaS)」について、その仕組みと活発化した背景を解説します。

ランサムウェアの攻撃手口

ランサムウェアの攻撃手口は、時間とともに大きく進化し、より複雑かつ高度になっています。初期のランサムウェア攻撃は主に「バラマキ型」と呼ばれる手法を用いていました。この手法では、攻撃者はランダムに多くのコンピュータにマルウェアを配布し、その中の一部が感染するのを期待していました。このアプローチは、フィッシングメールや悪意のあるウェブサイトを通じて、広範囲にわたる無差別的な攻撃を行うことが特徴です。

しかし、最近では攻撃手法が特定の組織や個人をターゲットにした「標的型攻撃」へとシフトしています。これは、特定の企業や政府機関など高い価値のあるデータを持つターゲットに焦点を当てたもので、攻撃はより精密かつ計画的に行われます。攻撃者はしばしば、その組織のセキュリティ体制やネットワーク構造を事前に調査し、特定の脆弱性やセキュリティの盲点を狙います。

さらに、最新の傾向として「サプライチェーン攻撃」が注目されています。サプライチェーン攻撃では、攻撃者は直接ターゲット組織に攻撃を仕掛けるのではなく、その組織が依存しているサプライチェーンの一部を攻撃します。

サプライチェーン攻撃によるランサムウェア被害

サプライチェーン攻撃とは、ターゲット企業に直接攻撃を仕掛けるのではなく、その企業のサプライチェーン(取引先や関連企業など)に含まれるセキュリティの弱点を利用して侵入を試みるサイバー攻撃のことです。この攻撃手法では、攻撃者はターゲット企業のセキュリティ対策が厳しい場合、よりセキュリティが手薄なサプライチェーンの一部を利用して攻撃を行います。サプライチェーン攻撃は、悪意のあるライブラリやコンポーネントの注入など、さまざまな形態をとり、機密データの窃取やシステムの遠隔操作などの被害をもたらす危険性があります。

サプライチェーン攻撃におけるランサムウェアのリスクは、データの暗号化や情報窃取などがあります。ランサムウェア攻撃においては、攻撃者が被害者のデータを暗号化し、復元の対価として身代金を要求することが一般的です。しかし、近年の攻撃では、単にデータを暗号化するだけでなく、データを盗み出し、そのデータを公開するといった脅しをすることで、被害者にさらなる圧力をかけるケースが増えています。

関連リンク:「拡大するランサムウェア攻撃! ―ビジネスの停止を防ぐために備えを―」

サプライチェーンとは

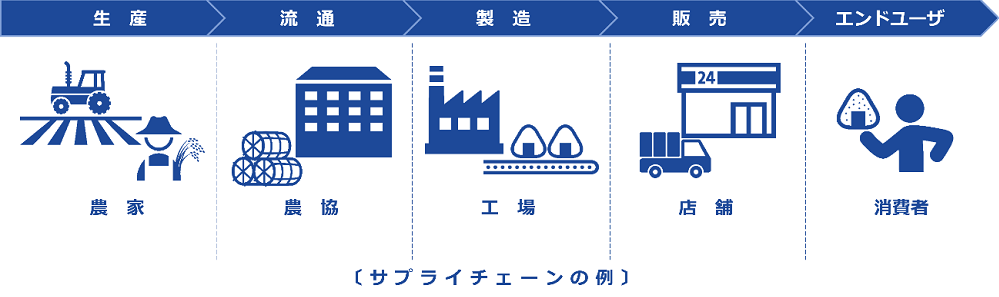

サプライチェーンとは、製品やサービスが消費者に届くまでの一連の流れやプロセスを指す言葉です。これには、原材料の調達から製造、流通、販売に至るまでのすべての段階が含まれます。

例えば、コンビニチェーンでは生産者や農協などからお米を仕入れ食品工場でオーダー通りのおにぎりを製造します。オーダー通りのおにぎりが完成後、出荷されコンビニエンスストアの店舗に並び、最終的に消費者に届けられます。このように、おにぎりが私たちの手元に届けられるまでには、サプライチェーンを構成する様々なプレーヤーの活動があり、それが連なって成り立っています。

サプライチェーン攻撃による被害事例

2022年3月、国内大手自動車メーカーが部品仕入取引先のマルウェア感染被害によるシステム障害を受け、国内の全14工場の稼働を停止する事態に追い込まれました。この事件は、サプライチェーン攻撃の深刻な影響を示す典型的な例となり、中小企業でもサイバーセキュリティ対策の重要性が高まっています。

ランサムウェア攻撃では通常、被害者のデータを不正に暗号化し、復号のための金銭を要求します。しかし、近年ではデータを窃取し、公開する脅迫(いわゆる「二重脅迫」)も行われています。特に中小企業ではセキュリティに関する予算や人員が十分でない場合が多く、攻撃者にとって魅力的なターゲットとなっています。

国内大手自動車メーカーの事例は、サプライチェーン攻撃が大手企業に与える影響の大きさを示しており、内閣サイバーセキュリティセンター(NISC)を含む関係省庁からもサイバーセキュリティ対策の強化について注意喚起が出されました。

標的型攻撃によるランサムウェア被害

標的型攻撃とは

標的型攻撃は、特定の個人や組織を狙って行われるサイバー攻撃です。攻撃者は、ターゲットの情報を収集し、その情報をもとに巧妙に偽装したメールやファイルを送信することで、ターゲットを騙してマルウェアに感染させ、機密情報の窃取やシステムの乗っ取りなどの被害をもたらします。

標的型攻撃の特徴

高度なカスタマイズ性と、ターゲットに対する詳細な知識に基づいた攻撃方法にあります。また、攻撃の隠密性と持続性も、標的型攻撃の重要な特徴の一つです。標的型攻撃の一般的な方法には以下のものがあります。

標的型メール攻撃

攻撃者は、取引先を装い、関心を引くような内容の電子メールを送信し、受信者がリンクや添付ファイルを開くように誘います。これらのメールは、巧妙に作成されているため、一見正当に見えることがあります。

水飲み場攻撃

攻撃者はターゲットが日常的にアクセスするWebサイトに悪意のあるコードを仕込み、それを通じてウイルス感染やマルウェア感染を引き起こします。この手法は、日常的に訪れるサイトに危険が潜んでいるため、特に検出が困難です。

標的型ランサムウェア攻撃

標的型ランサムウェア攻撃は、ランサムウェア自体の進化と並行していますが、特に2010年代半ば以降に顕著になりました。

標的型ランサムウェア攻撃と従来の「バラマキ型」ランサムウェア攻撃の主な違いは、その精度と戦略性にあります。バラマキ型攻撃は、ランダムに大量のターゲットに対して行われる無差別的な攻撃ですが、標的型攻撃では、攻撃者は特定の組織や企業を慎重に選び、そのセキュリティ体制やネットワークの弱点を狙って攻撃を行います。また、身代金の要求額は被害組織の財務状況や重要性に基づいて計算されることが多く、通常のバラマキ型攻撃よりもはるかに高額に設定される傾向があります。

標的型攻撃による被害事例

標的型ランサムウェア攻撃の契機となったランサムウェアはいくつかありますが、代表的なものには、2018年に登場した「Ryuk」などが挙げられます。このランサムウェアは、米国の医療業界をターゲットにした事例で知られ、患者のカルテ情報などの重要なデータが暗号化されたため、システムが停止する事態となりました。

2021年10月、国内の医療機関がランサムウェア「LockBit」により被害を受けました。VPN機器の脆弱性を悪用して侵入したとみられ、この攻撃により、医療センターのシステムは大幅に影響を受け、患者の電子データが使用できないなどの深刻な被害が発生しました。さらに、2023年11月には、米国大手医療機関のシステムが大規模にダウンしました。LockBitは患者のケアを妨害しないように病院のシステムを暗号化することはありませんでした。代わりに、7Tb以上の医療データを含む1000万以上のファイルを盗み出しました。また、同時期に米国内の他の医療機関も同様の攻撃の対象となりました。

このように、生命維持にも関わってくる病院を狙う冷酷なギャングも台頭しています。

ランサムウェアの脅威

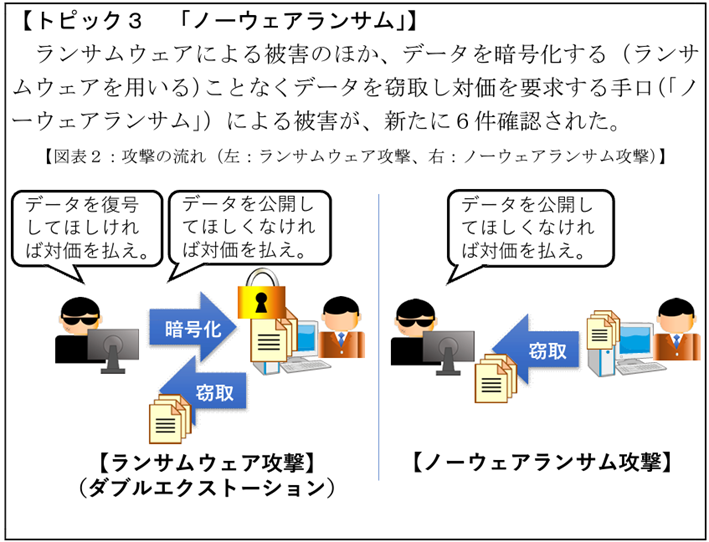

警察庁の調査「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によれば、国内では令和4年上半期以降、ランサムウェアによるサイバー攻撃の被害は高い水準で推移しています。被害の特徴として、データの暗号化のみならず、データを窃取した上、「対価を支払わなければ当該データを公開する」という二重脅迫(ダブルエクストーション)の割合が多く、手口を確認できたもののうちの約8割を占めています。また、二重脅迫以外にも三重、四重といった「多重脅迫」やデータ暗号化すらせずに対価を要求する「ノーウェアランサム」による被害も新たに確認されています。以下にランサムウェアの脅威の特徴についての例をいくつかご紹介します。

多重脅迫

昨今は身代金要求の条件として、従来の「データの暗号化」に加えて、暗号化前に窃取した「データの暴露(公開)」という二重の脅迫を行う手法が主流になっています。さらに、データを窃取した企業のウェブサイトやサービスに対してDDoS(分散型サービス拒否)攻撃を行う三重脅迫、窃取したデータの所有者であるビジネスパートナーや顧客に通知を送り、攻撃者に圧力を与える四重脅迫など、様々な多重脅迫の手法があります。

暗号化しない「ノーウェアランサム」

データ暗号化すらせずに対価を要求する「ノーウェアランサム」による被害も新たに確認されています。

二重脅迫型のランサムウェアによる攻撃の被害事例

二重脅迫型ランサムウェアは、2019年頃から出現しました。特にこの手法を用いているランサムウェアの代表として知られるのが、「Revil」、「Clop」、「Conti」です。 Revilは2021年6月、海外の食肉加工大手企業を狙った攻撃で影響を与え、食肉工場の操業が停止になりました。そして、Clopは2020年から2021年にかけ、ファイル転送アプライアンスである「Accellion FTA」の脆弱性を悪用するランサムウェアグループで、教育機関や通信企業等を狙った攻撃で、奪取したデータの証拠として機密情報を含むいくつかのファイルを流出させました。また、Contiは、特に医療機関などを含む多くの組織に影響を与えています。アイルランドの保健サービス委員会やニュージーランドのワイカト地区保健局などの医療機関への攻撃が確認されており、被害によって医療サービスの提供に深刻な影響が出ました。

これらのランサムウェアギャングは、業界を問わず、大手企業を中心に狙い、新たな手法を用いながら、様々な手段で脅迫を実行します。

ランサムウェアのビジネスモデル Ransomware as a Service(RaaS)

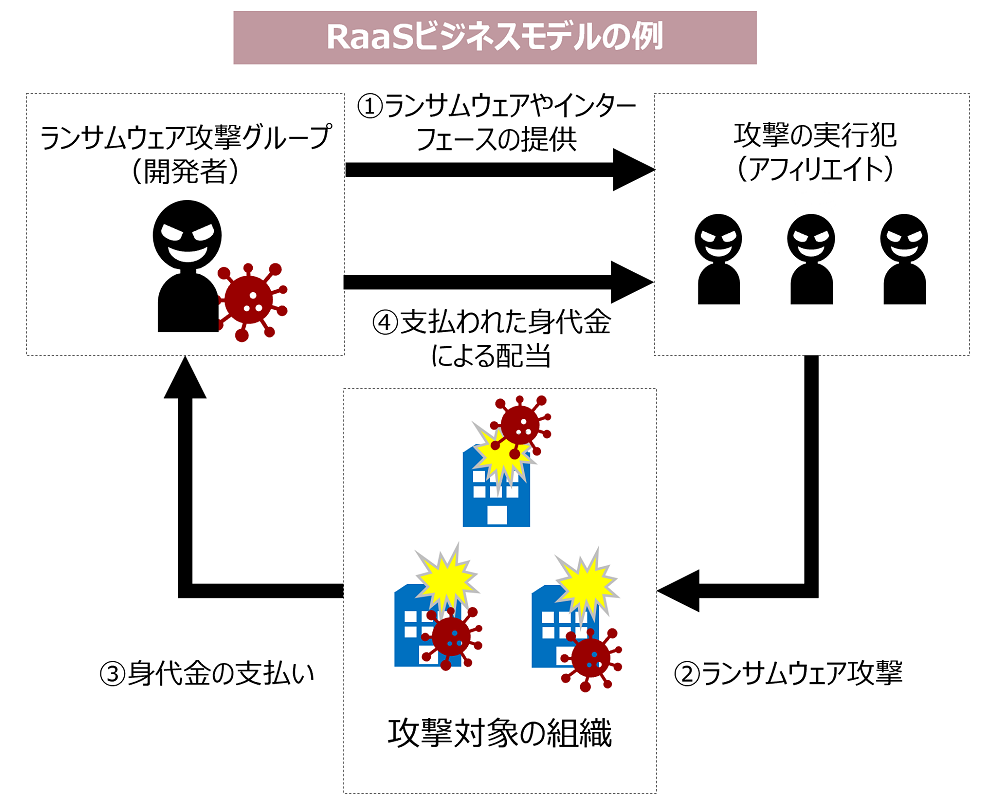

Ransomware as a Service (RaaS)は、ランサムウェアの開発者が、ランサムウェアのツールやサービスを攻撃の実行犯(アフィリエイト)に販売またはリースするビジネスモデルです。攻撃の実行犯は、RaaSプラットフォームからランサムウェアをダウンロードして攻撃を実行します。これにより、高度な技術の知識がなくても、RaaSプラットフォームに登録してランサムウェアを入手すれば、誰でもランサムウェア攻撃を実行できるようになります。これにより、サイバー犯罪のハードルが低下し、犯罪者が容易にランサムウェア攻撃を行える環境が生まれています。

RaaSは、サブスクリプションベースまたは利益分配モデルを採用しています。仕組みは、以下のとおりです。

- ランサムウェアの開発者が、攻撃の実行犯にランサムウェアやインターフェイスを提供

- 攻撃の実行犯(アフィリエイト)は、RaaSプラットフォームで提供されるツールやサービスを利用し、攻撃対象の組織のコンピュータやネットワークにランサムウェア攻撃を仕掛ける

- 攻撃対象の組織は、ランサムウェア攻撃グループ(開発者)に対して、ファイルの暗号解除と引き換えに要求された身代金を支払う

- 攻撃が成功した場合、ランサムウェア攻撃グループ(開発者)は成功報酬として、攻撃の実行犯(アフィリエイト)に支払われた身代金の一部を還元する

RaaSの利用料金は、プラットフォームによって異なりますが、月額数万円から数十万円程度が一般的です。

RaaSが活発化した背景には以下のような特徴が挙げられます。

- TTPの融合

多くのランサムウェア開発者等が同時に複数のRaaSで提供することで、複数の攻撃者が類似のツールを共有。その結果、Tactics(戦略)・Techniques(テクニック)・Procedures(手順)が統合 - 拡張ツールの提供

一部のRaaSが、ランサムウェア自体の開発だけでなくデータ奪取ツールのカスタマイズも提供 - リブランド(再構築)

多くの注目を集めた一部のグループは、痕跡を隠すため、リブランドすることで、活動を再開 - IABとの連携

ランサムウェア攻撃の実行犯は、初期アクセスブローカー(IAB:Initial Access Broker)と協力し、彼らが侵入後のランサムウェア展開に専念することができるように、事前にネットワークへの侵入方法や身代金の一部を提供

この記事が、進化し続けるランサムウェア攻撃の手口について理解を深め、適切な対策を講じるための一助となれば幸いです。

Security Report TOPに戻る

TOP-更新情報に戻る