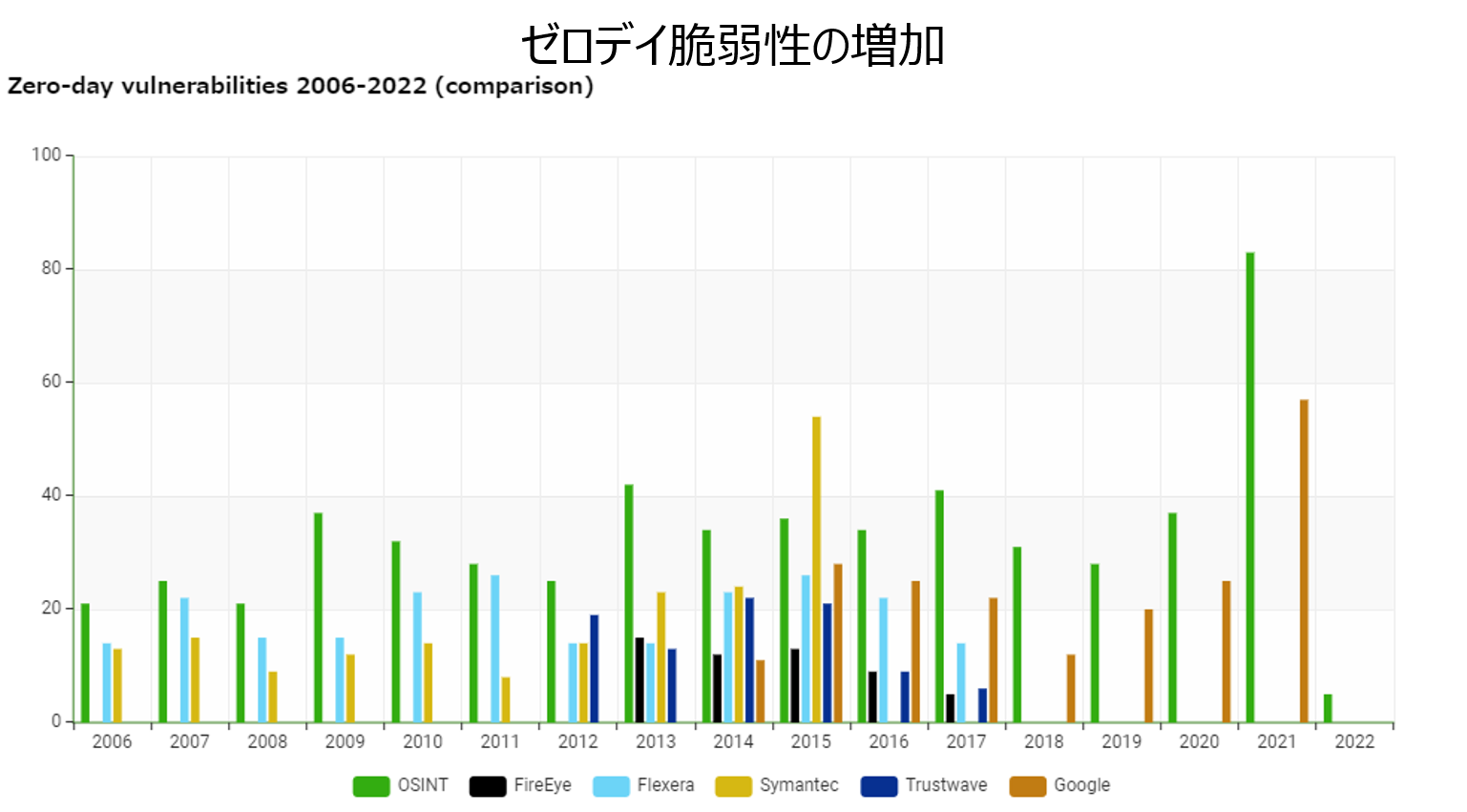

修正パッチが公開される前に、パッチ未適用な状態のソフトウェアやアプリの脆弱性を悪用するゼロデイ攻撃。その脆弱性の数は2021年の年間で前年比約2倍というデータもあることから、警戒が必要になってきています。ゼロデイ攻撃は完全に防ぎきることはできませんが、いまできうる対策としてはどのようなものがあるのでしょうか。本記事では、ゼロデイ攻撃の概要と直近のApache Log4jの脆弱性について紹介しつつ、最善策としてとりうる備えと対策についてご案内いたします。

「情報セキュリティ10大脅威 2022」に

新たに「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」がランクイン

2022年1月27日、独立行政法人情報処理推進機構(IPA)は毎年発表している「情報セキュリティ10大脅威」の2022年版を発表しました。そのうち、「組織」における脅威の注目すべき点として、昨年8位だった「インターネット上のサービスへの不正ログイン」に替わるかたちで、新たに「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が7位にランクインしていることがあげられます。

(2022年8月29日)組織向け脅威

ゼロデイ攻撃

修正プログラムが提供される前の、修正パッチ未適用なソフトウェアやアプリの脆弱性(ゼロデイ脆弱性)を悪用した攻撃。2021年は前年と比較して、ゼロデイ脆弱性が約2倍に増加したとするデータもあり、警戒が必要である。ゼロデイ攻撃の場合、修正プログラムが提供された時点ですでに攻撃が行われているため、脆弱性対策に加え、外部からの侵入を検知/防御する機器を導入するなどの備えが重要となる*1

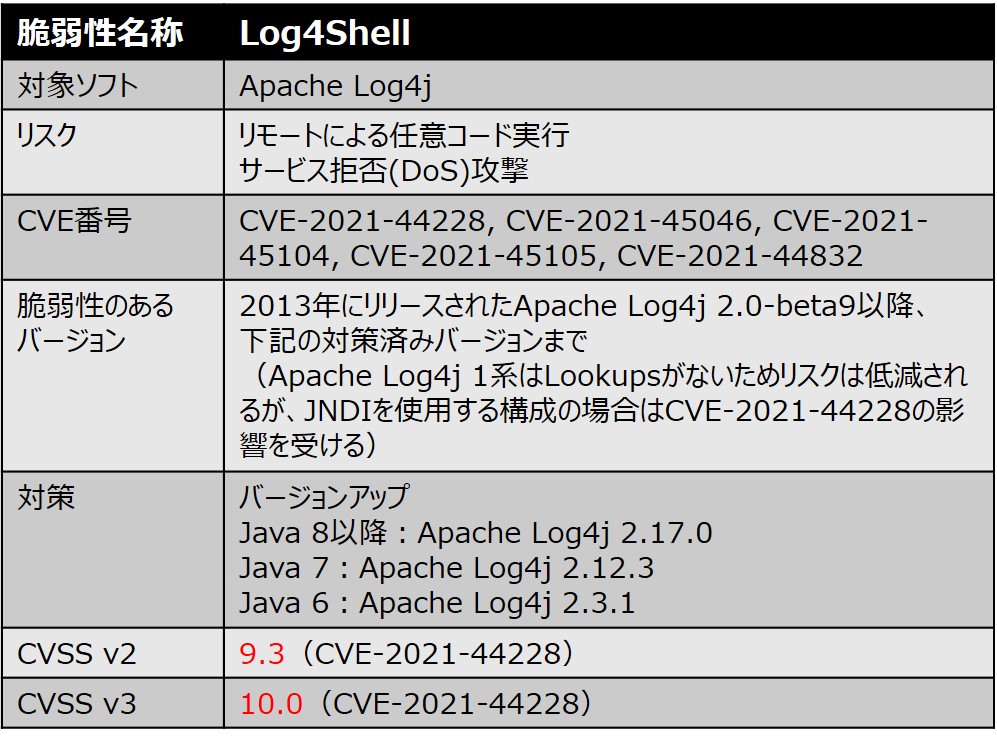

Apache Log4jの脆弱性

特にインパクトが大きかった修正パッチ未適用の脆弱性として、2021年末に話題となったApache Log4jの脆弱性(Log4Shell)があります。常に新しい攻撃手法を探求し続けている攻撃者たちは、すぐにこの重大な脆弱性を悪用し始めました。そして、12月から1月にかけて、Log4Shellを悪用した攻撃として、仮想通貨採掘マルウェアや「Mirai」などのボットネットやバックドアでの悪用、さらには「Conti」などのランサムウェアグループによる攻撃転用が確認されています。

Log4Shell

Javaのログ出力ライブラリであるApache Log4jの深刻な脆弱性。悪用された場合、任意のコードをリモートから実行される恐れがある。すでに世界中で大規模な脅威を及ぼしており、IPA等からもアラートが発表されている。Apache Log4jは広く使われているJavaのログ出力ライブラリであるため、本脆弱性は影響範囲が非常に大きいことが特徴となる。Javaの普及度合いについて情報セキュリティ会社の米Cybereasonは「Apacheソフトウェア財団製プログラムは世界のWebサーバの3分の1が使っている」*2としている。

Log4Shellへの備え

Log4Shellの影響範囲は非常に広いため、2013年以降にリリースされているシステムやソフトウェアなどでJavaを利用している場合は、影響を受けている可能性を前提に対応することが望まれる。影響を受ける製品情報についてはNCSC-NL(オランダ国家サイバーセキュリティセンター)が、GitHubに影響有無を公開しているので、それを参考にするのも有効である。またLog4Shell関連の情報は変化が早いことも特徴である。今日対応できていたものが、明日には対応できていない可能性もあるため、しばらくのあいだ情報収集を欠かさず、影響を受ける製品を使用している場合は、ベンダ情報にしたがってアップデートやワークアラウンドを実施するなどの対策が必要である。情報収集の際には、最新情報をベンダやJPCERT/CC等の信頼できる機関のソースを参照してもらいたい。

Log4Shellを悪用したマルウェアによる攻撃事例

① 仮想通貨マイナーをインストールするマルウェア「Kinsing」による攻撃

PCにインストールされてしまうと、個人情報を盗み取られるだけでなく、

CPUやメモリの計算リソースを勝手に使い込まれ、端末の処理速度を低下させ、

最終的に故障させてしまう恐れがある *3

② 新たなランサムウェアファミリー「Khonsari」による攻撃

WindowsのCドライブを除くすべてのファイルが暗号化され、開封しようとすると、

身代金支払い要求の記載されたメモ帳が開かれてしまう*4

③ ランサムウェアファミリー「Conti」による攻撃

VMware vCenter Server標的にした攻撃において、初期アクセスで侵入されたのち、

Log4shellによって、ネットワーク上でランサムウェアを横展開されてしまう*5

ゼロデイ攻撃への対策と備え

サイバー攻撃は近年ますます洗練化・巧妙化しています。また、それに応じて日々新たな脆弱性が発見されており、いつ・だれが攻撃のターゲットになってもおかしくありません。そんな中、増加の兆しを見せているゼロデイ脆弱性を悪用した攻撃は、内在する脆弱性を狙った攻撃のため、実際に攻撃され、インシデントが起こってからでないと自組織のシステムが攻撃されていること自体に気づきにくいという特性があります。

では、この攻撃による被害を未然に防ぐために、どのような対策をとればいいのでしょうか。重要なポイントは、「自システムの状態を知り、必要な対策をとる」ということです。ゼロデイ攻撃は完全に防ぎきることは難しい攻撃です。しかし、事前に対策することで、被害をあってしまった場合の被害を小さくすることは可能です。これにはまず、基本的なセキュリティ対策の実施をすることが前提となります。脆弱性の最新情報を収集し、セキュリティ更新プログラムのアップデートを行うことをはじめ、マルウェア対策にはEDR(Endpoint Detection and Response)による監視も推奨されます。組織の端末を24時間365日体制で監視し、インシデント発生時の初動対応まで実施できるようにしましょう。そのうえで、原因や侵入経路、被害状況などを把握することで、実際に被害にあってしまった場合でも、被害を最小限にすることが可能となります。

Webサイトの脆弱性対策について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「中小企業がサイバー攻撃の標的に!Webサイトのセキュリティ対策の重要性 ―個人情報保護法改正のポイント―」

Log4Shellなどの深刻な脆弱性を検知するためには、企業等が提供する脆弱性スキャンツールを使用し、リスクを可視化することも重要です。また、安全性を維持するために定期的に診断を実施することも考え方の一つです。これにより、日々変化する脅威に対するシステムのセキュリティ状態を確認できるため、適時、適切な対策を実施することが可能となります。信頼できるセキュリティベンダ・専門家のサポートを検討するとよいでしょう。

BBSecでは

当社では以下のようなご支援が可能です。

脆弱性を悪用した攻撃への備え~自システムの状態を知る

本記事で紹介した「Log4Shell」のような脆弱性は日々新しい脆弱性や関連するアップデートが確認されています。こうした状況の備えとして、BBSecが提供する、デイリー自動脆弱性診断「Cracker Probing-Eyes®」では、シグネチャの見直しを弊社エンジニアが定期的に行っており、ツール診断による脆弱性の検出結果を、お客様側での簡単な操作で、日々確認、即時に適切な対応をすることが可能になります。新規設備投資不要で、コスト削減にもつながります。

弊社診断エンジニアによる、より広範囲で網羅的な診断を検討している方は、手動で診断する、「SQAT®脆弱性診断サービス」がおすすめです。

攻撃を受けてしまった場合の対策の有効性の確認

完全に防ぎきることは難しくても、「攻撃・侵入される前提の取り組み」を行うことで、攻撃を受けてしまった場合にも被害を最小化する対策をする、「多層防御」が重要です。詳しくは「APT攻撃・ランサムウェア―2021年のサイバー脅威に備えを―」をご確認ください。

「SQAT® ペネトレーションテスト」では実際に攻撃者が侵入できるかどうかの確認を行うことが可能です。「ランサムウェア対策総点検」で発見したリスクをもとに、実際に悪用可能かどうかを確認いたします。

Security Report TOPに戻る

TOP-更新情報に戻る