SQAT® Security Report 2020-2021年 秋冬号

BBSecの診断について

当社では、Webアプリケーション、ネットワーク(プラットフォーム)、スマホアプリ、IoT、パブリッククラウド、ソースコード、標的型攻撃に対するリスク可視化等、様々な局面における診断サービスを提供することで、お客様のニーズにお応えしている。

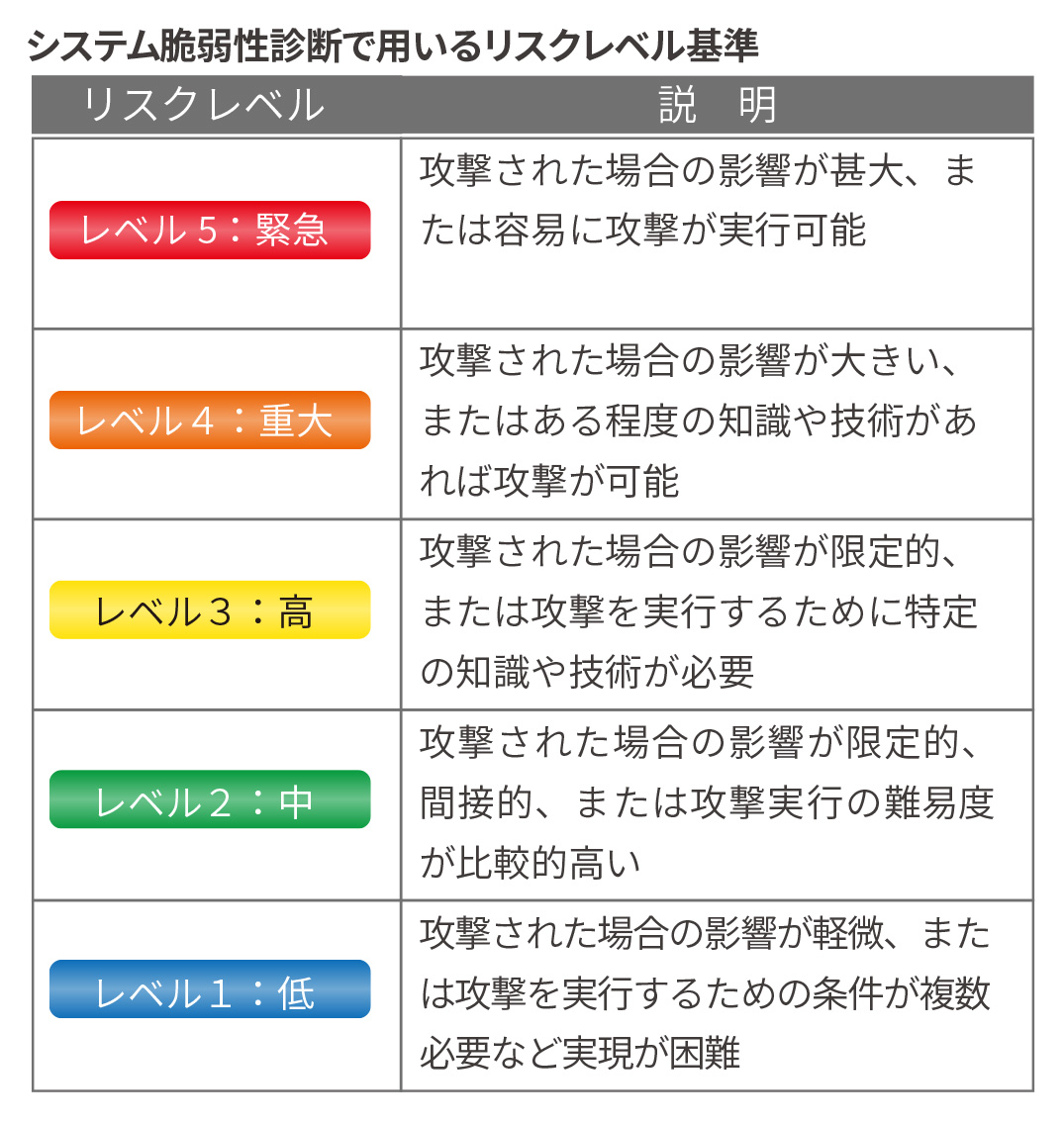

当社の脆弱性診断サービスは、専門技術者による高精度の手動診断と独自開発のツールによる効率的な自動診断とを組み合わせ、検出された脆弱性に対するリスク評価について、右表のとおりレベル付けしている。お客様のシステム特性に応じた脆弱性の検出、リスクレベルの評価、個別具体的な解決策の提供が適切に行えるよう、高い頻度で診断パターンを更新し、診断品質の維持と向上に努めている。

2020年上半期診断結果

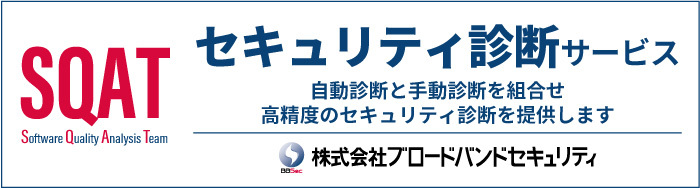

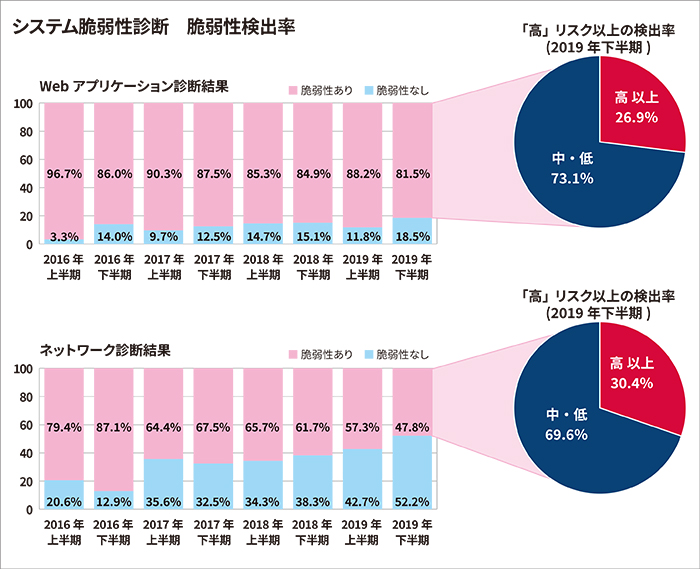

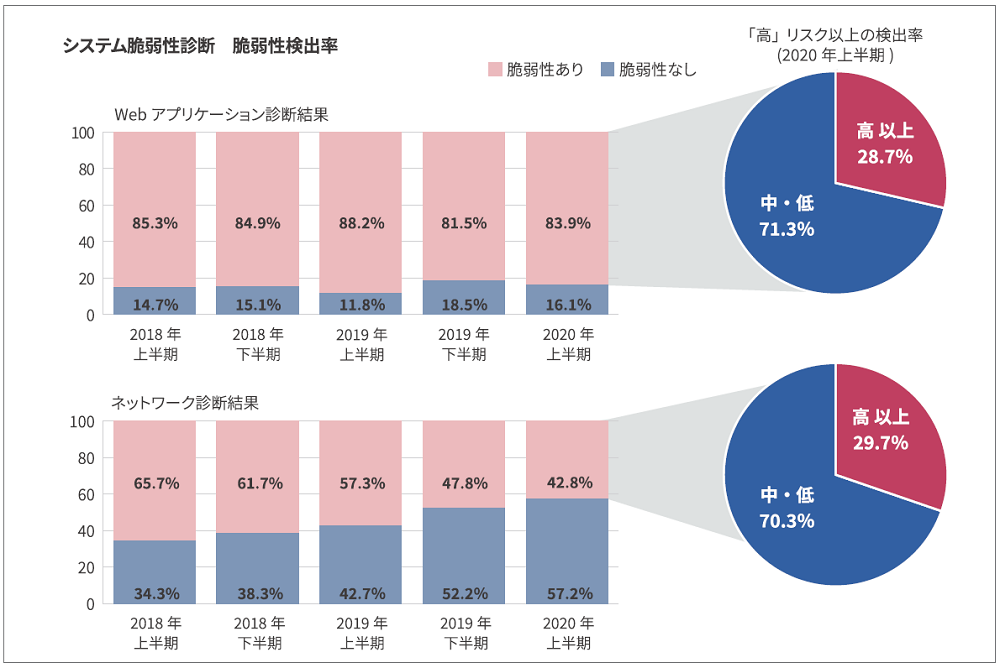

当社では、2020年1月から6月までの6ヶ月間に、14業種延べ533企業・団体、4596システムに対してシステム脆弱性診断を行った。2020年上半期はコロナ禍の影響でテレワークへと移行する企業も多い中、診断のニーズは変わらず存在し、診断案件数は2019年下半期とほぼ同じであった。脆弱性の検出率は以下のとおり。

診断の結果、Webアプリケーション診断では、脆弱性が検出されたシステムが全体の83.9%と、前年同期(2019年上半期)の88.2%に比べて微減しているものの、依然として高い割合である。ネットワーク診断においては、脆弱性検出率は減少を続けているものの、42.8%と4割ほどのシステムに何らかの脆弱性が検出されている。

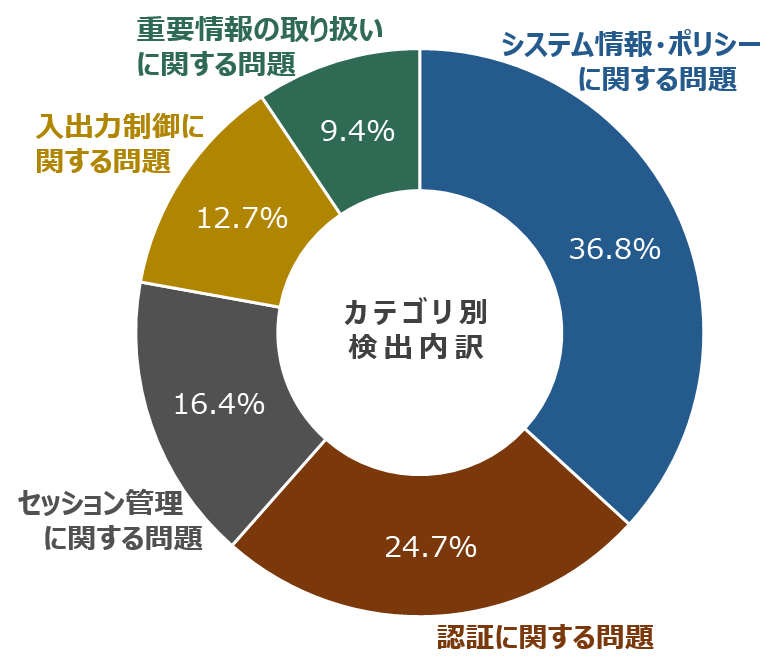

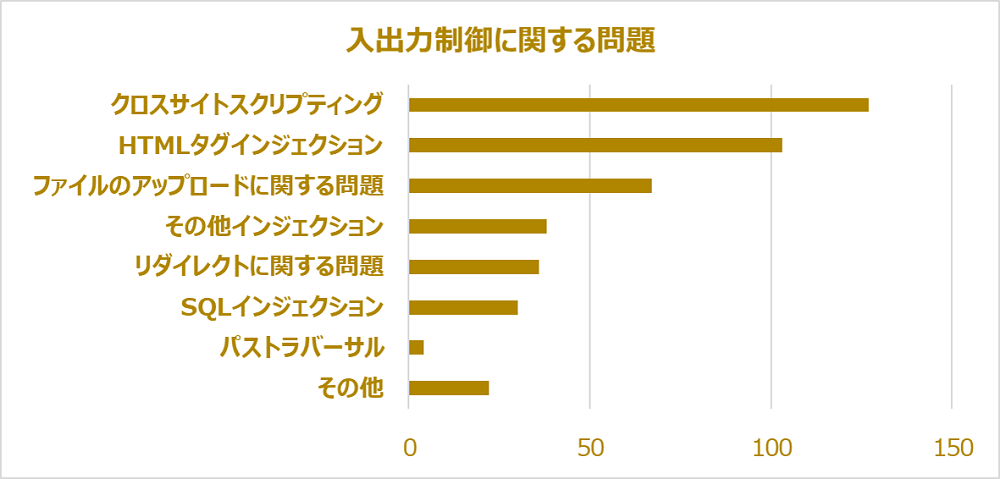

検出された脆弱性のうち、早急な対処が必要な「高」レベル以上のリスクと評価された脆弱性は、Webアプリケーションでは28.7%、ネットワーク診断では29.7%検出されている。前年同期比(2019年上半期「高」レベル検出率:Webアプリケーション27.0%/ネットワーク診断 23.6%)でいうと、Webアプリケーションはほぼ横ばいだったが、ネットワークは6.1%増えた。ネットワークに関しては、リスクレベルの高い脆弱性は増加傾向にある。 当サイトでは、「2020年上半期 カテゴリ別脆弱性検出状況」とし、当社診断で検出された脆弱性を各性質に応じてカテゴライズし、評価・分析をした結果をまとめた。以降、診断カテゴリごとに比較的検出数が多かったものの中からいくつか焦点を当ててリスクや対策を述べる。

Webアプリケーション診断結果

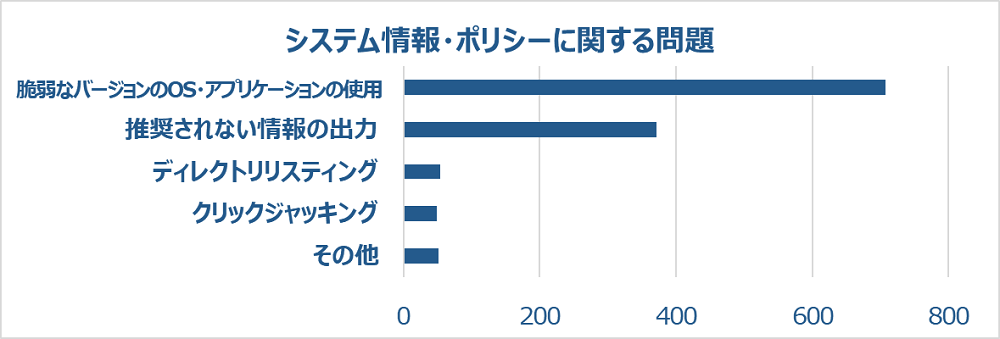

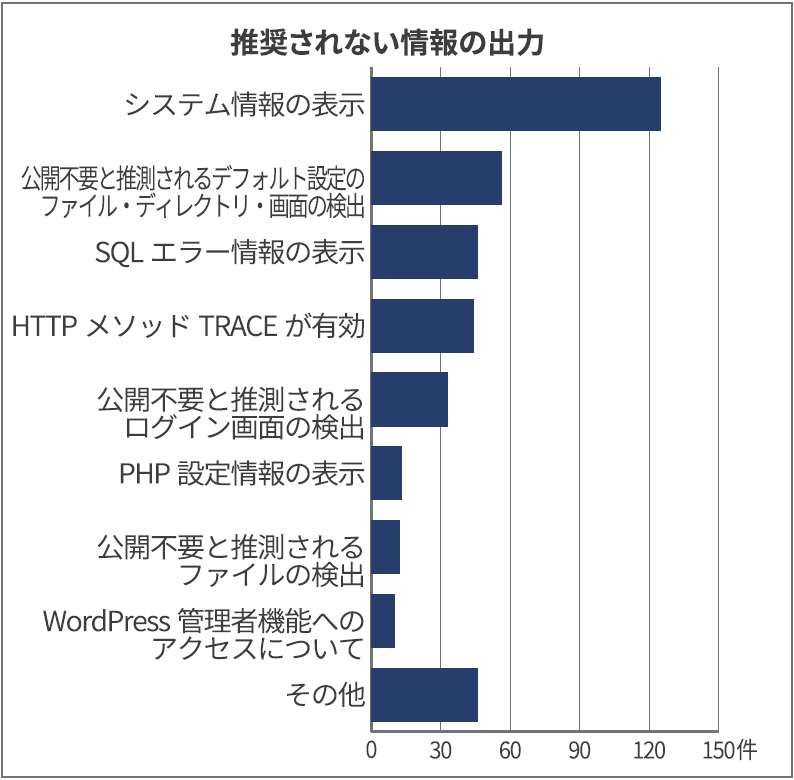

Webカテゴリ結果の36.0%を占める「システム情報・ポリシーに関する問題」のうち、「脆弱なバージョンのOS・アプリケーションの使用」についで検出数が多かった、「推奨されない情報の出力」に着目する(検出割合は以下参照)。

システム構築時のデフォルトファイル、ディレクトリや初期画面には、攻撃者にとって有用な情報が含まれていることが多く、攻撃者にシステムへ侵入された場合、その情報をもとにした攻撃に発展し、甚大な被害につながりうる。よって、重要情報を含むファイル等には特に強固なアクセス制御をすべきであり、削除して差し支えない情報は消してしまうことが望ましい。初期画面については、表示しない設定にするのがよいだろう。

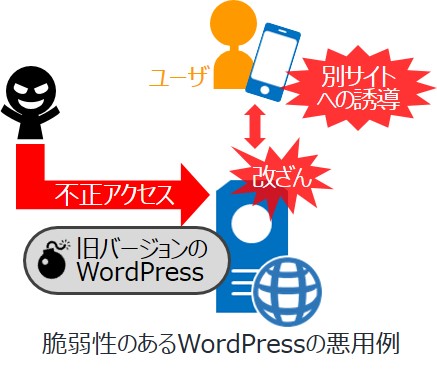

不用意な情報の出力の例として、「推奨されない情報の出力」の内訳にある、「WordPress管理者機能へのアクセスについて」をピックアップする。WordPressの管理者機能に対するアクセスが外部から可能だと、「総当り(Brute-Force)攻撃」によって、攻撃者に管理者用の認証を奪取されることで、さまざまな情報の漏洩や改竄をされる危険性がある。そのため、外部から管理者機能へのアクセスが可能な状態にしておかないことがベストだ。業務上外部からのアクセスが必要な場合は、パケットフィルタリング等の強固なアクセス制御をすべきである。

ネットワーク診断結果

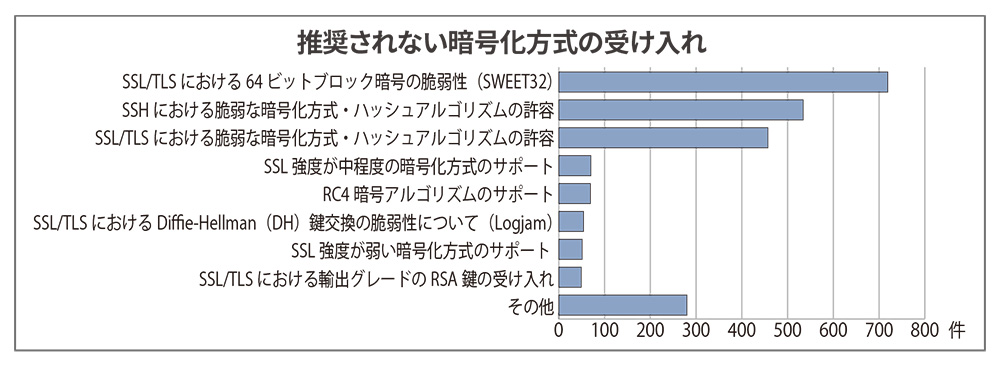

NWカテゴリ結果の45.8%が「通信の安全性に関する問題」であった。その中の検出数トップ「推奨されない暗号化方式の受け入れ」に続いて検出数が多かった「推奨されないSSL/TLS通信方式の使用」に焦点をあてる。

DROWN、POODLE、BEASTといった既知の脆弱性が存在するバージョンのSSL/TLSを使用した暗号化通信を許可していると、攻撃者に脆弱性を利用され暗号化通信の内容を解読される恐れがある。推奨対策としては、SSL 2.0、SSL 3.0もしくはTLS 1.0による暗号化通信の使用を停止し、TLS 1.2以上の通信保護に移行することである。

さらに第3位「脆弱な証明書の検出」に注目し、強度の低いハッシュアルゴリズムを使用した証明書を使っている場合について述べる。強度の低いハッシュアルゴリズムは衝突攻撃に弱く、攻撃者が衝突攻撃によって元の証明書と同じ署名の証明書を作ることができ、なりすまし等の被害に繋がる可能性がある。また、主要なブラウザでは強度の低いハッシュアルゴリズムをサポートしておらず、環境によってはユーザがサイトを利用できなくなる可能性もある。よって、本番環境での運用には信頼された認証局から発行された強度の高い証明書が利用されていることを確認すべきである。

Security Report TOPに戻る

TOP-更新情報に戻る