Security NEWS TOPに戻る 戻る

米サイバーセキュリティ・社会基盤安全保障庁(Cybersecurity and Infrastructure Security Agency、以下CISA)が2021年から公開しているKEVカタログ(Known Exploited Vulnerabilities Catalog

※本記事で扱うKEVカタログの情報は2024年12月10日(アメリカ現地時間付け)のものです。2024年12月10日までにKEVカタログに登録されたCVEは175件になります。(参考:2023年1月~12月…187件)

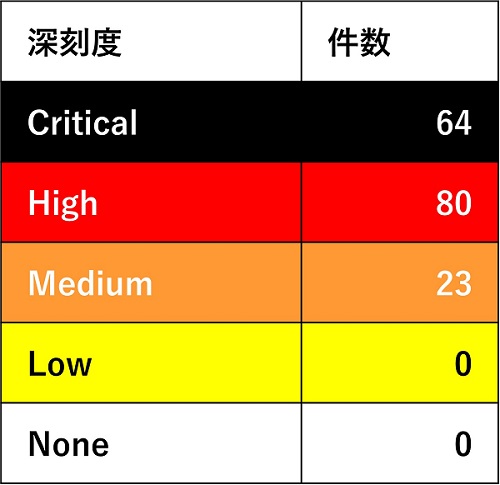

KEVカタログに登録された脆弱性の概要

KEVカタログに登録された脆弱性のうち、CVSSv3.0/3.1で算出された注 1) ベーススコアの平均値は8.37注 2) 、中央値は8.6でした。CVSSv3.0/3.1のスコアレンジあたりのCVE数は以下の通りです。

表1 CVSSの深刻度に対するKEVカタログに登録されたCVEの件数

米国以外での悪用実態の反映

2024年はJPCERT/CCから以前注意喚起が行われた、日本を主要ターゲットとする脆弱性の悪用実態がKEVカタログに反映されています。直近で登録された脆弱性は以下の2件です。

SQAT.jpでは以下の記事でも紹介しています。こちらもあわせてご覧ください。「緊急セキュリティ警告:ArrayOS AG における深刻な脆弱性 CVE-2023-28461

2024年11月にトレンドマイクロが公開したブログ*では上記2件についてはAPT10の関連組織による悪用とされており、メインターゲットは日本、そのほかに台湾とインドとされています。ヨーロッパのみで悪用されているケースについても比較的早い時期に掲載されるようになっています。最近のものでは以下が該当します。

なお、KEVカタログを提供するCISAはアメリカの政府機関となるため、アメリカ国内向けの情報が優先されます。一方でKEVカタログはCSV形式やjson形式でデータを公開しており、自動的な情報収集の一環に組み込みやすいという利点があります。JPCERT/CCや独BSIはそれぞれの国や地域の脅威情報をタイムリーに公開しており、KEVカタログと同時に利用することで情報の補完が図れるという利点があります。両者はHTMLファイルやPDFファイルなど、主に人が目で見ることを優先したデータの提供を各国言語で行っています。

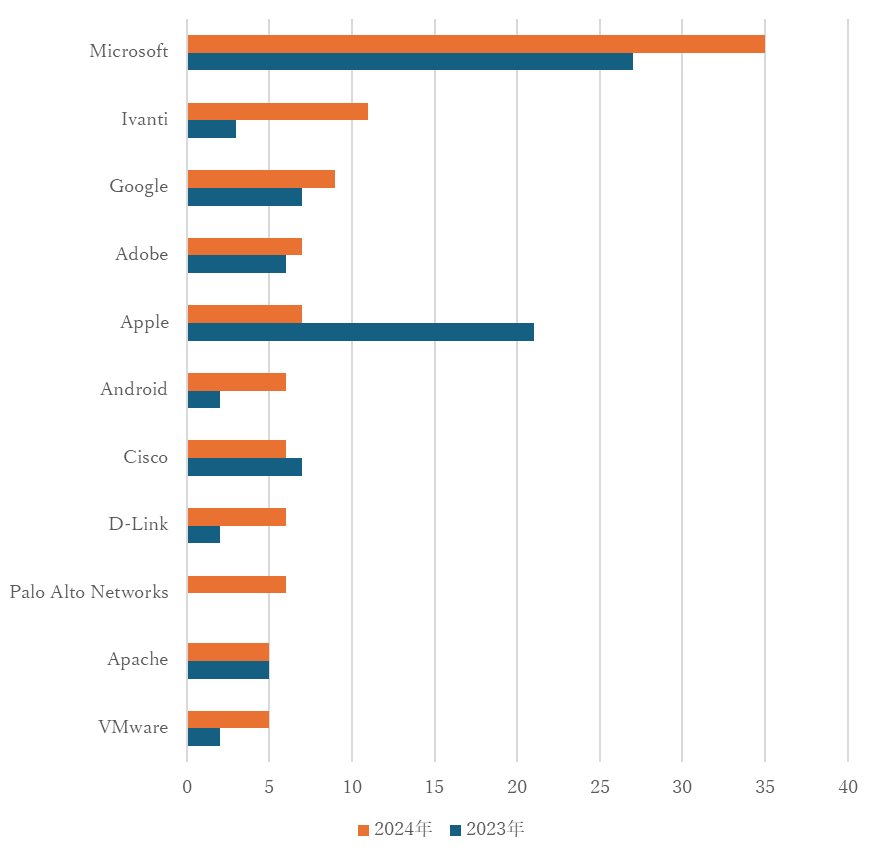

ベンダ別登録数

2024年も、例年通りMicrosoftの登録数が圧倒的に多くなっています。

図1 KEVカタログ ベンダ別登録数(一部)

※KEVカタログの2024年1月1日~12月10日および2023年1月1日~12月31日の登録情報をベンダごとに集計。2024年の当該期間の登録数上位10位(同率10位が2件)までを表示 なぜMicrosoftの登録数が多いのか

Microsoftの登録数が多い理由は、デスクトップ向けOSの大半をWindowsが占めているためです。直近の2024年11月の調査*では全世界でのデスクトップ向けOSの市場占有率は72.94%となっています。企業向けのOSとしてWindows OSを選択するケースも多数に上ります。

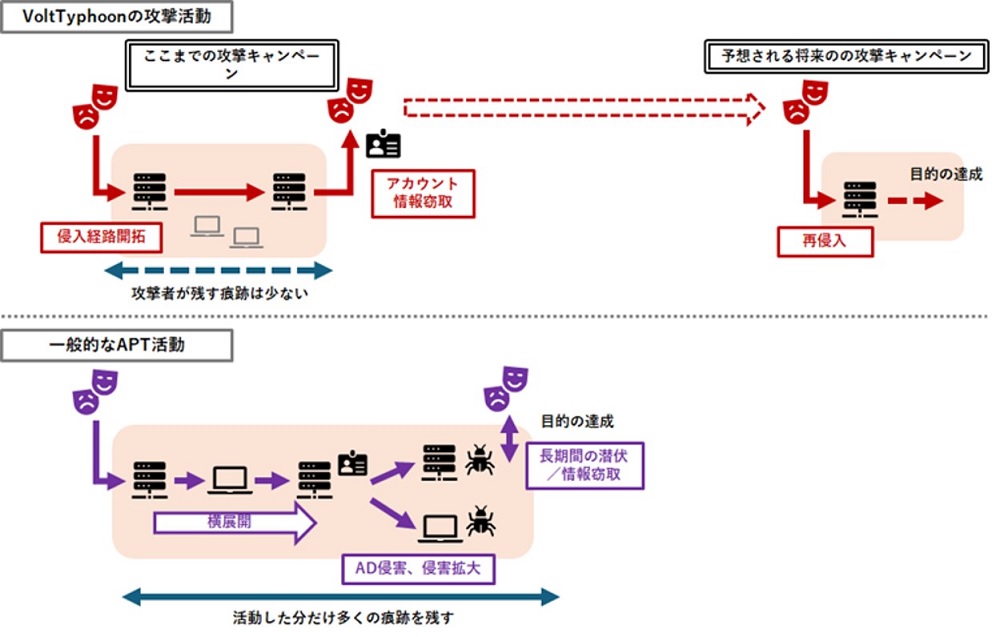

企業では社内リソースへのアクセス制御のためにアイデンティティ管理が必要になりますが、Windows PCが主流の社内ネットワークでアイデンティティ管理といえばActive Directoryが不可欠になります。MicrosoftのKEVカタログへの登録数が多いのはActive Directory侵害が攻撃側にとって大きなマイルストーンとなるからです。Active Directoryを侵害することによって攻撃者は特権昇格やユーザー資格の奪取、アクセス権限の制御などを行い、マルウェア(ランサムウェア含む)を配置し、自身の目的(金銭や情報の窃取など)を達成することができます。

一方でActive Directoryは外部に公開されるものではなく、社内向けの閉じたサービスとして存在するものです。このため攻撃者は別の手段を用いて社内のネットワークに侵入し、Active Directory環境内に入り込み、横展開をしながらActive Directory本体の侵害を目指して侵害活動を行います。この横展開における侵害活動で用いられるのがWindows OSの各種機能の脆弱性(主にゼロデイ)となります。

Active Directoryについて、過去のセキュリティトピックス解説動画では以下の内容で動画を公開中です。ぜひご覧ください。Active Directoryを侵害から守るためのガイド

Windows OSの脆弱性:古いテクノロジーの残存

Windows OSは最新版でも互換性の問題からWindows 95やNT時代の古いドライバや機能を維持しています。Internet Explorerへの互換性やKerberos認証でのRC4、NTLM、PPTPなどが該当するのではないでしょうか。この中でも2023年6月にInternet Explorerはデスクトップアプリとしての使命を終えていますが、Internet Explorerを構成していたドライバは互換性(EdgeにおけるIEモードのサポート)の維持の目的で最新のOSでも残存しています。

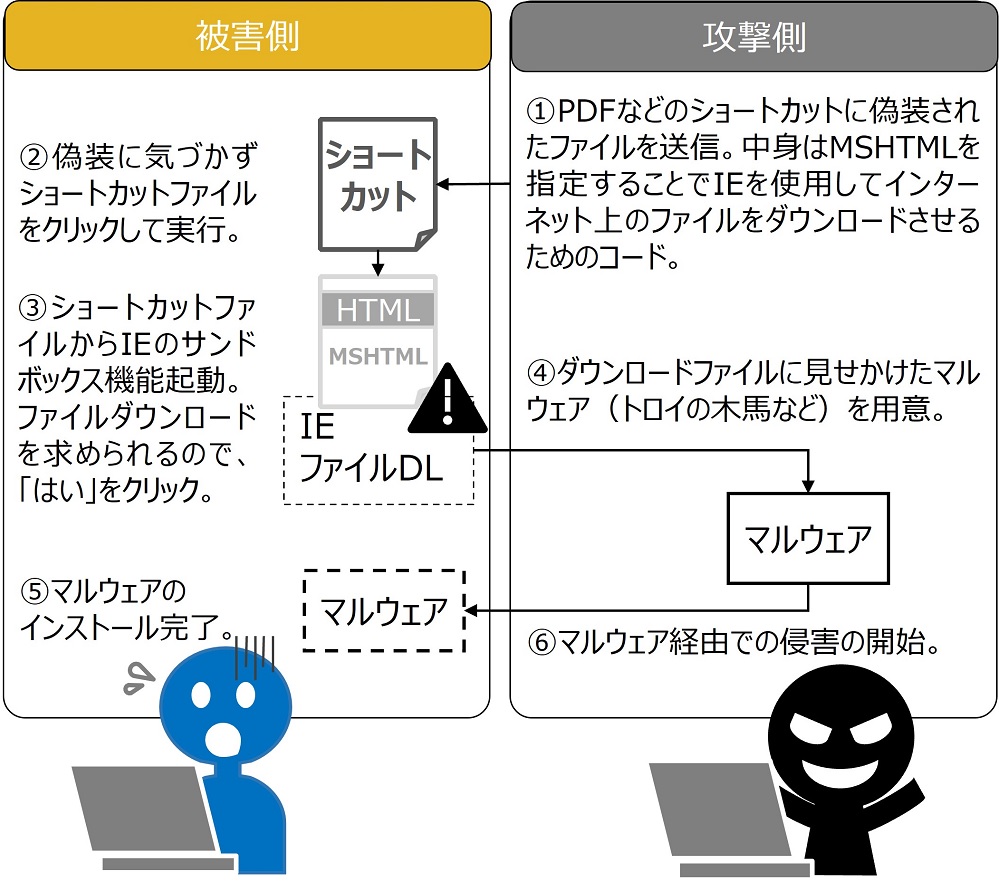

事例:CVE-2024-43573:Windows MSHTMLの脆弱性

MSHTMLはInternet Explorerのレンダリングエンジンで、互換性の維持を目的にWindows 10/11でも現存しているドライバです。この脆弱性はユーザーには存在しないはずのInternet Explorerの機能を呼び出し、Internet Explorerの脆弱な保護機能を悪用してマルウェアをダウンロードさせることを目的とした攻撃に悪用されました。悪用の概要は下図の通りです。

図2 CVE-2024-43573:Windows MSHTMLの脆弱性

その他登録数上位のベンダ

2024年、特に増加が際立つのはIvanti、Android、D-Link、Palo Alto Networks、VMwareの5社になります。各ベンダについては以下をご参照ください。

ベンダ名 説明

Ivanti

旧LANDESKを中心とするインフラストラクチャ管理製品を提供する米国企業

Android

Android OSなどを提供する米国Google社内のAndroid Open Source Project

D-Link

台湾のネットワーク機器メーカー。家庭用や中小企業向けの市場で強みをもつ。

Palo Alto Networks

ファイアウォールやVPN機器などの企業向けセキュリティネットワーク機器や関連製品を提供する米国企業。

VMware

ハイパーバイザなどの仮想化製品とその管理ツールを提供する米国Broadcom社傘下の企業。

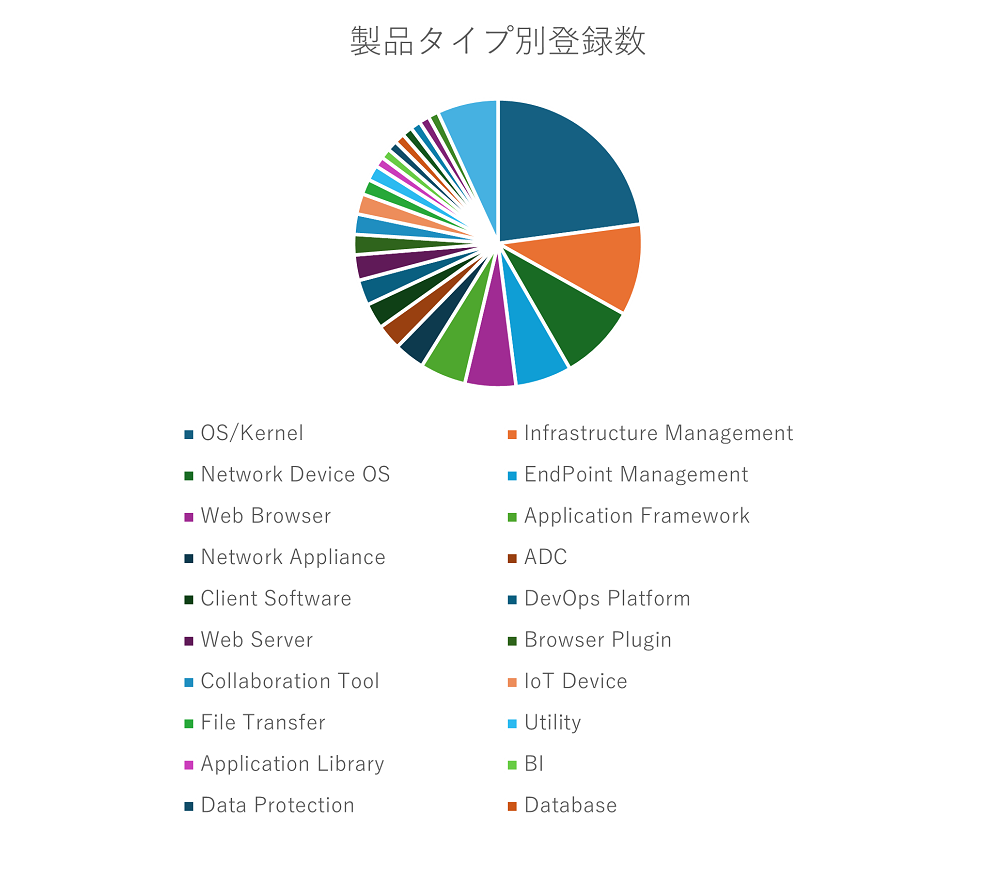

製品タイプ別登録数

2024年にKEVカタログに登録されたCVEを製品タイプ別に分類したグラフでみると、Microsoftの登録数が多いことから、当然、OS/カーネルの登録が多くなっています(40件、23%)。また攻撃の初期アクセスに悪用されることが多いネットワーク機器も3位となっています(15件、9%)。そしてインフラストラクチャ管理製品が全体の10%(2位、18件)、エンドポイント管理製品が6%(4位、11件)を占めています。

図3 製品タイプ別KEVカタログ登録数

弊社でKEVカタログに登録されたCVEを調査し、製品タイプ別に分けたものとなります。製品が複数の機能を含む場合は1.脆弱性が大きく影響を及ぼす機能、2.製品の主要な機能の順に振り分けを行っています。 インフラストラクチャ管理製品の悪用

インフラストラクチャ管理製品と大雑把にまとめましたが、ネットワーク機器の管理ツール、インベントリ管理ツールからサーバアセット管理ツールまで幅広いことから、以下の2タイプの脆弱性に絞って悪用実態をご紹介します。

ネットワーク機器の管理インターフェース/管理機能の脆弱性悪用

対象製品 CVE CWE 自動化

FortiManager

CVE-2024-47575*

CWE-306

不可

PAN-OSの管理インターフェース

CVE-2024-0012*

CWE-306

可

CVE-2024-9474*

CWE-77

不可

ITアセット統合管理ツールの脆弱性悪用

対象製品 CVE CWE 自動化

CyberPersons Cyber Panel

CVE-2024-51378*

CWE-276

可

VMware vCenter Server

CVE-2024-38812

CWE-122

可

CVE-2024-38813

CWE-250

不可

CWE-273

不可

製品 製品概要 攻撃の概要 攻撃者

CyberPersons Cyber Panel

オープンソースのWebホスティング管理ツール。バックアップやWordPressの管理がWebブラウザで実行できる

ミドルウェアによる入力値の検証の欠如による管理者権限へのアクセス権獲得・機微情報の取得注 4) および任意のコマンド実行*

Helldownランサムウェア*

VMware vCenter Server

vSphereシリーズの大規模仮想化環境の運用管理支援ツール

vCenter Server v7.0で導入されたPlatform Services Controller(PSC)によりバックエンドプロセスがDCERPCプロトコルに依存する形態となっているところに、認証ワークフローまたはSOAP APIのエンドポイントに対して細工されたリクエストを送ることで初期アクセスを達成し、その後特権昇格と永続化を行っていると予想されている*

不明

EOL製品への対応

ここでEnd-of-Life(サポート終了期限)と脆弱性への対応についても触れておきます。以下は2024年にKEVカタログに登録されたD-Link製品の脆弱性に関する推奨対策の一覧です。登録された脆弱性6件中5件がEOL(End-of-Life、製品サポート終了)を迎えている製品の脆弱性でした。これらのEOLを迎えている製品についてD-Linkからは新たなパッチを提供せず、買い替えを推奨しています。

表2 2024年にKEVカタログに登録されたD-Link製品と推奨対策

対象製品 CVE KEVカタログ登録日 推奨対策

DIR-820

CVE-2023-25280

2024年9月30日

買い替え

DIR-600

CVE-2014-100005

2024年5月16日

買い替え

DIR-605

CVE-2021-40655

2024年5月16日

買い替え

複数のNAS製品注 5)

CVE-2024-3272

2024年4月11日

買い替え

CVE-2024-3273

2024年4月11日

買い替え

DSL-2750B

CVE-2016-20017

2024年1月8日

製品型番を確認の上、必要に応じてパッチ適用

CWE別登録数

2024年のCWE別登録数のトップ10は以下の通りです。

表3 CWE別KEVカタログ登録件数

ランク CWE 概要 件数 CWE top 25ランク 2023年登録数 2023年登録数

1位

CWE-502 信頼できないデータのデシリアライゼーション

11

16

8

7

1位

CWE-78 OSコマンドインジェクション

11

7

11

3

3位

CWE-416 開放済みメモリの使用

10

8

16

2

4位

なし

CWEに該当する項目がないもの

9

–

22

1

5位

CWE-22 パストラバーサル

8

5

4

15

6位

CWE-287 注 6) 不適切な認証

8

14

5

12

7位

CWE-787 境界外書き込み

7

2

9

5

8位

CWE-843 型の取り違え

6

ランク外

4

15

8位

CWE-94 コードインジェクション

6

11

9

5

10位

CWE-284 注 7) 不適切なアクセス制御

5

ランク外

6

8

※登録件数は同一CVEで複数のCWEに該当する場合、それぞれ1件としてカウントしています。

2024年のCWE別登録数の傾向

C言語起因の脆弱性の減少

代表的なC言語に起因する脆弱性、メモリハンドリング関連の脆弱性は2023年の52個(全体の約28%)から2024年は33個(全体の約19%)へ減少しました。一因は2023年に本カテゴリでKEVに登録された多数の脆弱性のうち、スマートフォンやタブレット端末のベンダとしておなじみのAppleとSamsungの登録件数が減少していることにあります。

Apple登録件数…2023年21件→2024年7件

Samsung登録件数…2023年8件→2024年0件

表4 C言語が関連するKEVに登録されたCVE一覧(2023年~2024年)

C言語が主要な原因となるCWE 2024年にKEVに登録されたCVE 2023年にKEVに登録されたCVE

CWE-119: バッファオーバーフロー

CVE-2017-1000253, CVE-2023-6549

CVE-2017-6742, CVE-2022-22706, CVE-2023-4966

CWE-120: クラシックバッファオーバーフロー

CVE-2023-33009, CVE-2023-33010, CVE-2023-41064

CWE-122: ヒープベースのバッファオーバーフロー

CVE-2024-38812, CVE-2024-49138, CVE-2024-30051

CVE-2023-23376, CVE-2023-27997, CVE-2023-28252, CVE-2023-36036, CVE-2023-4911

CWE-125: 範囲外メモリの読み取り

CVE-2021-25487, CVE-2023-28204, CVE-2023-42916

CWE-134: 制御されていないフォーマット文字列

CVE-2024-23113

CWE-190: 整数オーバーフロー/アンダーフロー

CVE-2022-0185, CVE-2024-38080

CVE-2023-2136, CVE-2023-21823, CVE-2023-32434, CVE-2023-33107, CVE-2023-6345

CWE-401: メモリリーク

CVE-2023-26083

CWE-416:解放後使用(Use After Free)

CVE-2024-9680, CVE-2024-4671, CVE-2012-4792, CVE-2024-43047, CVE-2024-38107, CVE-2024-38193, CVE-2024-36971, CVE-2024-1086, CVE-2024-4610, CVE-2022-2586

CVE-2016-9079, CVE-2019-8526, CVE-2021-25394, CVE-2021-29256, CVE-2022-22071, CVE-2022-3038, CVE-2022-38181, CVE-2023-0266, CVE-2023-21608, CVE-2023-21674, CVE-2023-28205, CVE-2023-29336, CVE-2023-32373, CVE-2023-33063, CVE-2023-36802, CVE-2023-4211

CWE-787: 範囲外への書き込み

CVE-2023-34048, CVE-2024-21762, CVE-2024-0519, CVE-2023-7024, CVE-2024-23225, CVE-2024-23296, CVE-2024-4761

CVE-2021-25372, CVE-2023-20109, CVE-2023-26369, CVE-2023-28206, CVE-2023-32435, CVE-2023-42917, CVE-2023-4863, CVE-2023-5217

CWE-823: メモリ位置外へのポインタ参照

CVE-2021-25372

これらの脆弱性は汎用OSやスマートフォンOS、ネットワーク機器やチップセットのファームウェアなどの脆弱性が中心です。KEVカタログに掲載される脆弱性は攻撃者にとって都合の良いOSやネットワーク機器の脆弱性が多いため、各ベンダのC言語系統での開発比重の変動にともない、逓減ていげん していくと予想されます。

登録件数上位のCWEと代表的な脆弱性

表5 登録件数上位のCWEと代表的な2024年の脆弱性

脆弱性悪用の自動化の可否

2024年5月から米CISAはVulnrichmentという脆弱性情報の充実プログラムを公開し始めました。これはStakeholder-Specific Vulnerability Categorization デプロイヤーモデル

SSVC(Stakeholder-Specific Vulnerability Categorization)について、SQAT.jpでは以下の記事でも紹介しています。こちらもあわせてご覧ください。脆弱性診断は受けたけれど~脆弱性管理入門

表6 2024年にKEVカタログに掲載された脆弱性の自動化可否

自動化可否

件数

可能

75

不可

86

データなし

14

出典:https://github.com/cisagov/vulnrichment

ランサムウェアグループの悪用が判明しているもの

2024年もランサムウェアによる被害が後を絶たない一年となりました。KEVカタログではランサムウェアグループの悪用が特定されたかどうかについても情報が掲載されていますので、ぜひこの機会にご参考にされてみてはいかがでしょうか。

表7 ランサムウェアグループによる悪用の判明

ランサムウェアグループの悪用 件数

判明している

22

不明

153

注:CISA Vulnrichment NVD https://cloud.google.com/blog/topics/threat-intelligence/fortimanager-zero-day-exploitation-cve-2024-47575?hl=en https://unit42.paloaltonetworks.com/cve-2024-0012-cve-2024-9474/ https://attacke.rs/posts/cyberpanel-command-injection-vulnerability/ https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10383 詳細ページ 詳細ページ

Security NEWS TOPに戻る 戻る

ウェビナー開催のお知らせ

2025年1月15日(水)13:00~14:00スピード診断と短納期で解決する「SQAT® with Swift Delivery」セミナー

2025年1月22日(水)14:00~15:00ランサムウェア対策の要!ペネトレーションテストとは? -ペネトレーションテストの効果、脆弱性診断との違い-

2025年1月29日(水)13:00~14:00サイバー攻撃から企業を守る!ソースコード診断が実現する“安全な開発”

最新情報はこちら

年二回発行されるセキュリティトレンドの詳細レポート。BBSecで行われた診断の統計データも掲載。

サービスに関する疑問や質問はこちらからお気軽にお問合せください。