Security NEWS TOPに戻る

バックナンバー TOPに戻る

「セキュリティ診断」とは何か?セキュリティ診断には脆弱性診断、ソースコード診断、ペネトレーションテストなどの方法があります。今回は、企業にセキュリティ診断が不可欠な背景を説明します。また、診断以外のセキュリティ対策にも触れます。

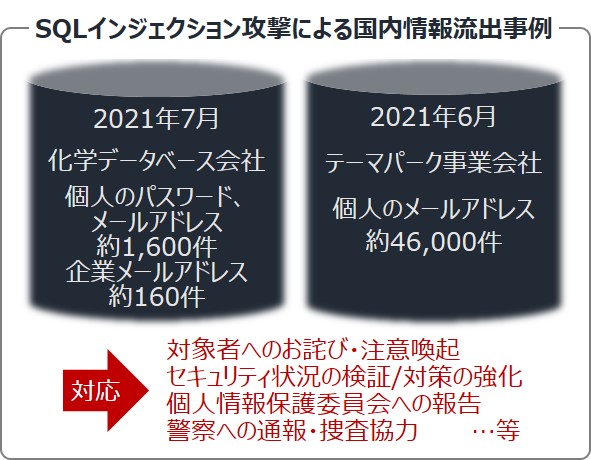

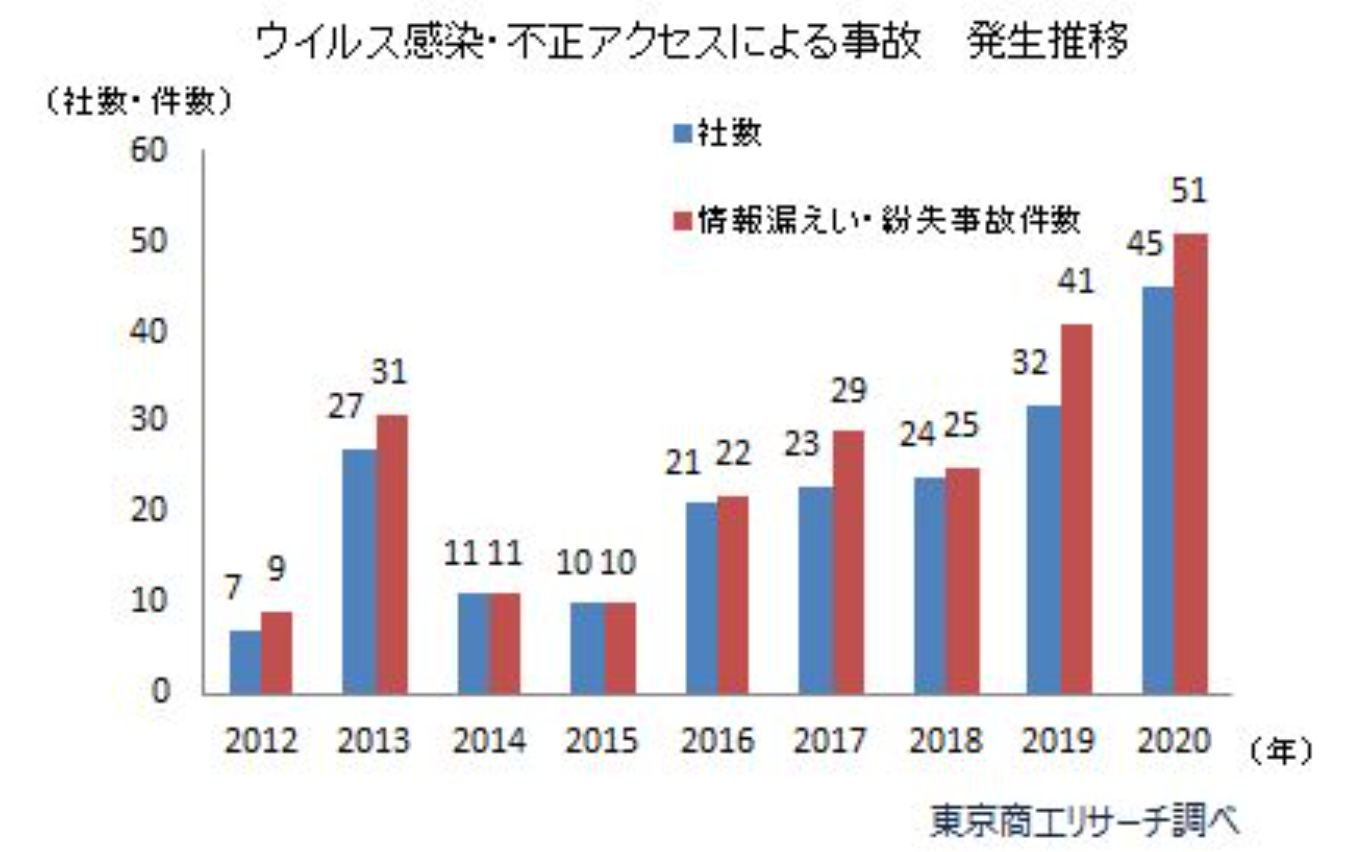

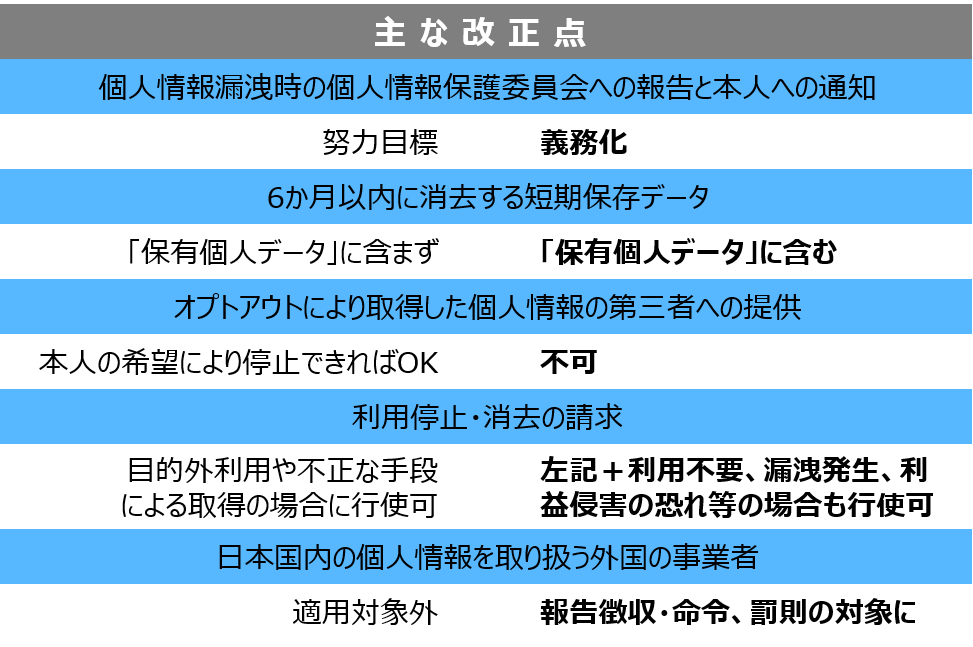

サイバー攻撃や組織における管理またはシステムの設定不備・不足等が原因となり、機密情報等の漏洩事故および事件が相次いで発生しています。東京商工リサーチの調べによれば、上場企業とその子会社で起きた個人情報漏洩または紛失事故・事件件数は2021年で137件となり過去最多を更新しました。*1実際に企業がデータ侵害などの被害を受けてしまい、機密情報等の漏洩が発生してしまうと、システムの復旧作業に莫大なコストがかかるほか、データ侵害によるインシデントが信用失墜につながることで、 深刻なビジネス上の被害を引き起こします。被害を最小限に抑えるために、適切な事故予防、攻撃対策をとっていくことは、企業の重要な業務のひとつとなっています。

セキュリティ対策やセキュリティ診断は、企業にとっていまや基幹業務に不可欠であり、社会的責任でもあります。この記事ではセキュリティ診断の内容と必要性などを解説します。

セキュリティ診断とは? その必要性

セキュリティ診断とは、システムのセキュリティ上の問題点を洗い出す検査のことを指します。脆弱性診断、脆弱性検知、など呼び方もさまざまで、また対象によってソースコード診断、システム診断、Webアプリケーション診断、ペネトレーションテストなどに分類されます。

なお、複数の診断方法のうち、同様の診断をセキュリティベンダーや診断ツール提供者がそれぞれ微妙に異なる名称で呼んでいるケースもあります。

「セキュリティ診断」という用語は、単に「脆弱性診断」を指すこともあれば、セキュリティに関するさまざまな診断や評価全体を包括して「セキュリティ診断」と呼ぶ広義の使い方もあります。

「セキュリティ」には、情報セキュリティだけではなく、デジタル社会へのリスク対応全般が含まれる場合もありますが、「セキュリティ診断」という用語は、企業など組織の事業における(情報)セキュリティリスクの低減を主な目的とした検査のことをいいます。

資産である情報の「機密性」「完全性」「可用性」を守るため、セキュリティ診断を行うことで、情報セキュリティの観点からみた構造上の欠陥や、組織体制、あるいは運用上の弱点を見つけることができます。発見された問題に対し優先順位をつけて対策を実施することで、より堅牢なシステム・環境・体制を構築することができます。

企業に求められる情報セキュリティ対策の例

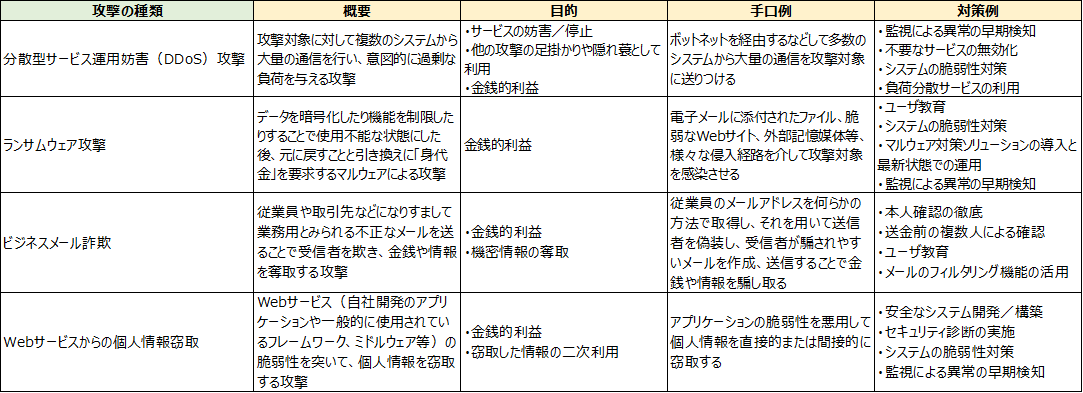

企業が実施するセキュリティ対策のうち、よく話題にあがるものをいくつかピックアップして説明します。

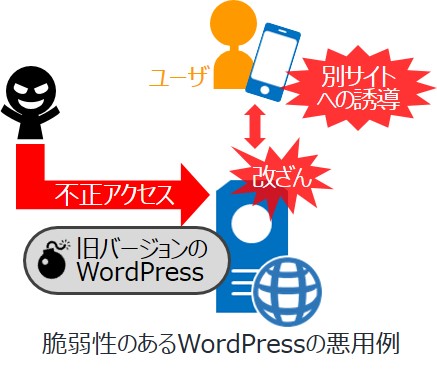

不正アクセス対策

不正アクセスとは、本来アクセス権限を持たない者が、何らかの手段を用いて第三者の情報にアクセスすることをいいます。なりすましや不正侵入といった形が一般的です。不正アクセスによって、個人情報や知的財産が奪われる、サーバやシステムが停止するなど、企業活動に影響するリスクが生じます。不正アクセスに対しては、「不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)」によって、アクセス管理者にも次の管理策を行う義務が課されています(ただし、罰則はありません)。

・識別符号の適切な管理

・アクセス制御の強化

・その他不正アクセス行為から防御するために必要な措置

セキュリティ診断を通じてシステムに存在する弱点を洗い出し、発生箇所を特定することで、こうした不正侵入などへの対策を立てやすくする効果があります。

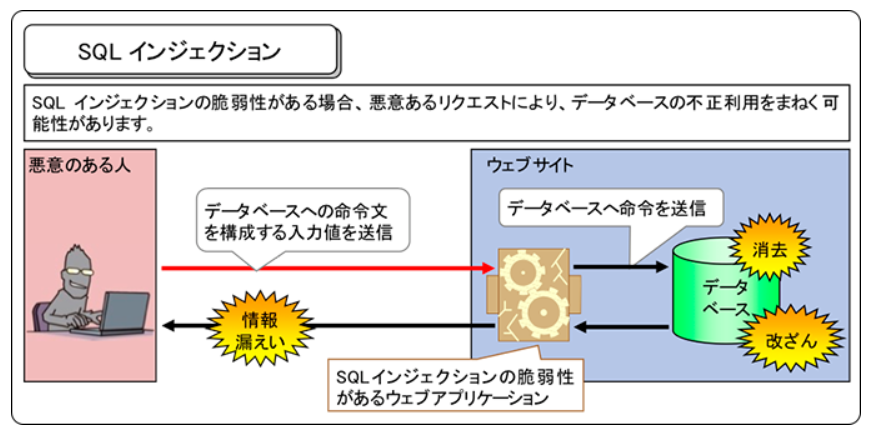

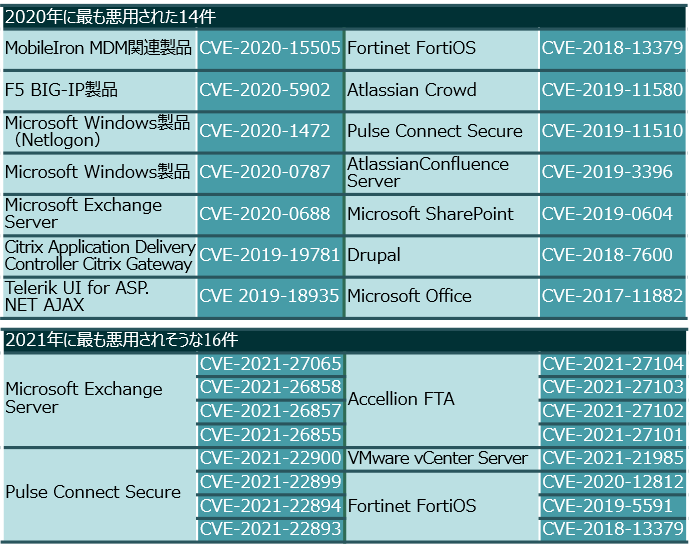

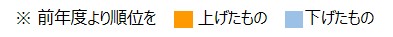

脆弱性対策

脆弱性とは、一つ以上の脅威によって付け込まれる可能性のある資産または管理策の弱点をいいます。脅威とは、「システム又は組織に損害を与える可能性がある、望ましくないインシデントの潜在的な原因」で、いわばシステムにおけるバグのようなものです。それらの脆弱性は、「危険度を下げる」「蔓延を防ぐ」「影響度を下げる」ことで、悪用されにくくすることができます。

脆弱性対策とは、これらの角度からシステムの欠陥をつぶしていく行為ともいえます。利用しているソフトウェアの既知の脆弱性をアップデートやパッチの適用で常に最新版に保ったりすることや、システム開発の場面でそもそも脆弱性を作りこまないように開発することなどが、その典型例です。

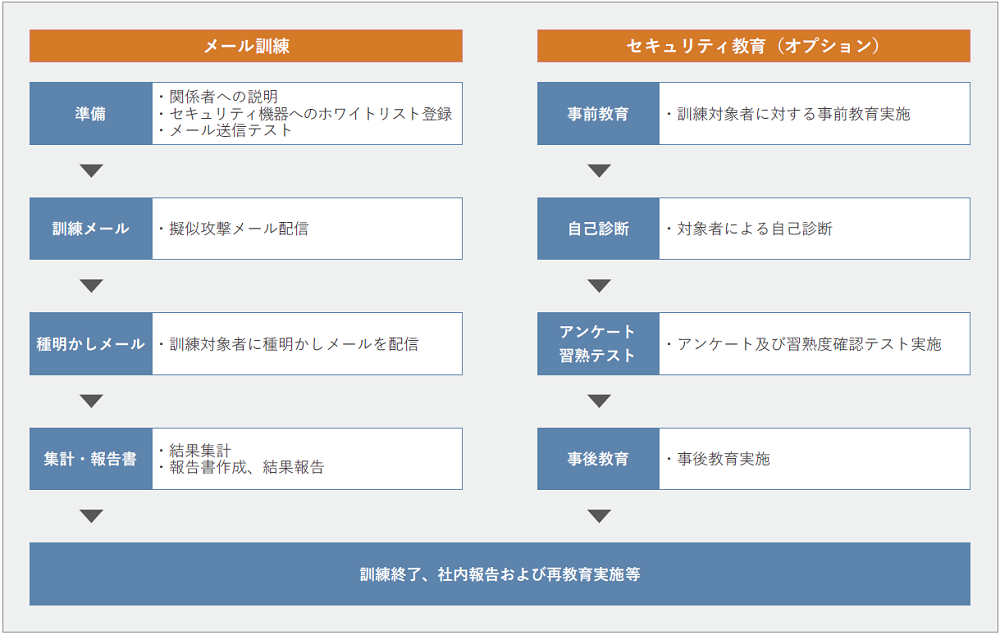

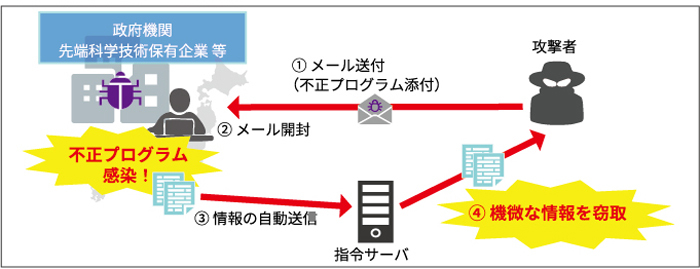

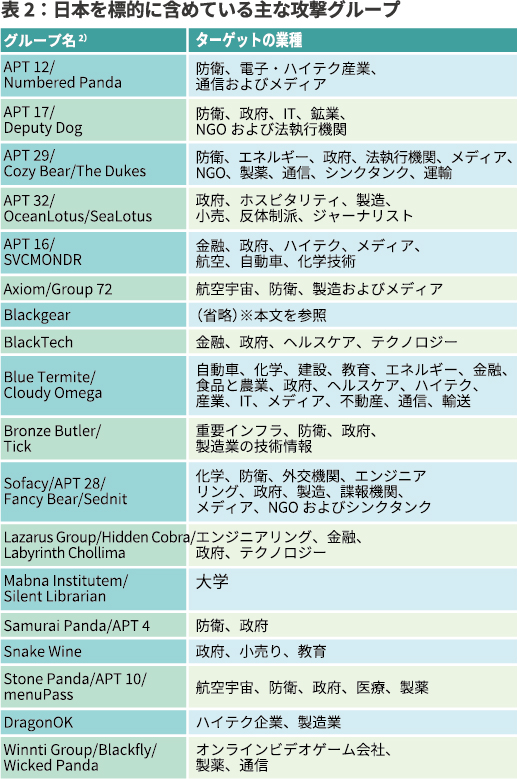

標的型攻撃対策

近年、「高度標的型攻撃(APT)」と呼ばれる、新しいタイプの攻撃が警戒されるようになりました。もともと、標的型攻撃とは、特定の企業や組織に狙いを定めてウイルスメールを送るなどの攻撃を仕掛けるものでしたが、高度標的型攻撃は、特定のターゲットに対して長期間の調査と準備を行い、ときには社内のネットワーク構成図や会社組織図、キーパーソンの休暇の取得状況まで調べ上げたうえで、サイバー攻撃を仕掛けてきます。

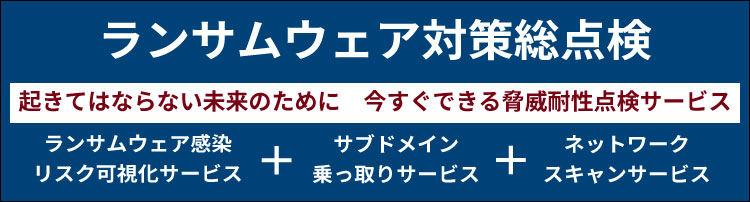

従来、標的型攻撃の対策としてはセキュリティ意識を高める訓練が主でしたが、今では「侵入されること」を前提に、セキュリティ機器を使った多層防御システムを構築することの大切さが、広く認識されるようになってきました。高度標的型攻撃に特化したセキュリティ診断を受けることで、攻撃被害スコープを可視化したり、脅威リスクのシミュレーションを行うことができます。

運用を含むリスクアセスメント

システムが技術的に強固に守られていても、アクセス用のIDとパスワードを付箋紙に書いてモニターに貼り付けていたら、安全は保たれるべくもありません。

システムなど技術的側面からだけでなく、作業手順や業務フロー、作業環境、組織のルールなどの運用面も含めてリスク評価を行うことを「リスクアセスメント」と呼びます。リスクアセスメントを通じて、リスクの棚卸による現状把握ができ、優先順位をつけて改善策を講じていくことが可能になります。

セキュリティ診断の方法と種類

セキュリティ診断の分類はいくつかあります。

<診断対象による分類>

・Webアプリケーション脆弱性診断

・ネットワーク脆弱性診断

・ソースコード診断

・スマホアプリ脆弱性診断

・ペネトレーションテスト

・クラウドセキュリティ設定診断

・IoT診断

<ソースコードや設計書の開示の有無による分類>

・ホワイトボックステスト

・ブラックボックステスト

<診断実施時にプログラムを動かすかどうかによる分類>

・動的解析

・静的解析

ホワイトボックステスト/ブラックボックステスト、動的解析/静的解析については、SQAT.jpの以下の記事でご紹介しています。こちらもあわせてご覧ください。

「脆弱性診断の必要性とは?ツールなど調査手法と進め方」

Webアプリケーションセキュリティ診断

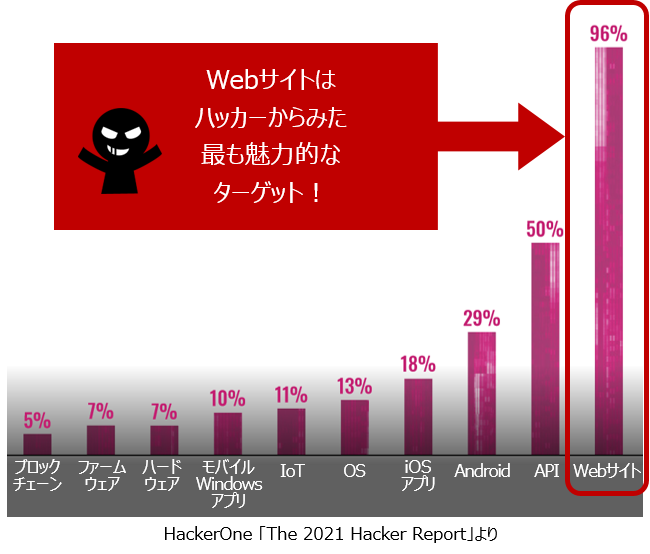

Webアプリケーションに対して行う診断です。事業活動に欠かせないWebサイトはデータの宝庫です。ハッキング対象の約7割がWebサイトであるともいわれています。ひとたびデータ侵害が起こると、事業継続に影響を与えかねないインシデントを引き起こすリスクがあります。

ネットワークセキュリティ診断

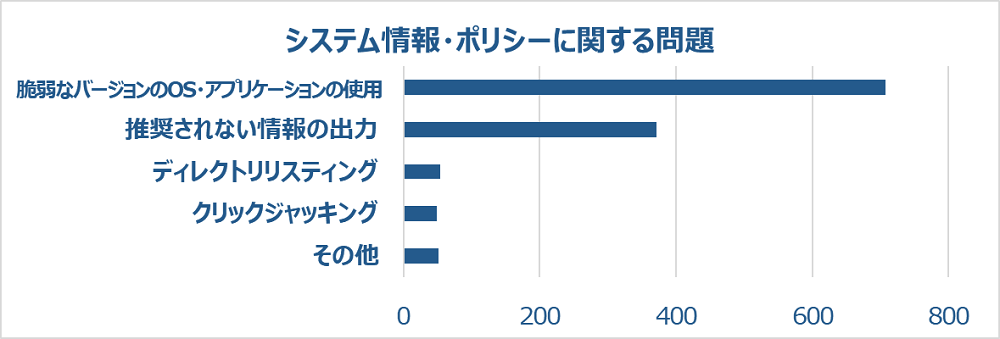

サーバ、データベース、ネットワーク機器を対象として脆弱性診断やテスト、評価を行います。搭載されているOS、ファームウェア、ミドルウェアなどのソフトウェアについて、最新版か、脆弱性がないか、設定に不備がないかなどを確認します。ネットワークの脆弱性対策をすることで、サーバの堅牢化を図る、不正アクセスを防止するなどの効果を得られます。

ソースコードセキュリティ診断

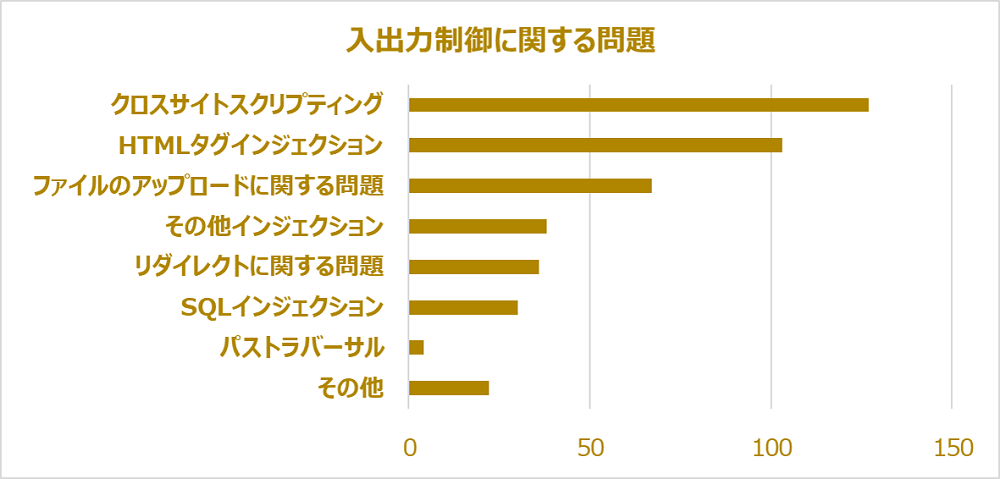

WEBアプリケーションは、プログラムの集合体であり、脆弱性はプログラム処理におけるバグであるといえます。入力チェックやロジック制御に、バグ(考慮不足)があるから、想定しない不具合が発生すると考え、プログラムコード(ソースコード)を調べていくのがソースコード診断です。ソースコード診断はプログラムに対するセキュリティ観点でのチェックであるとともに、開発工程の早い段階で、脆弱性を検出することが可能になります。

セキュリティ診断で未然に事故を防ごう

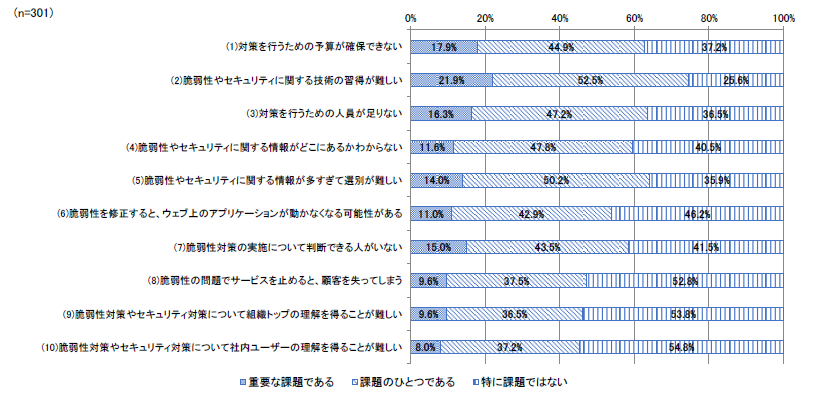

セキュリティ診断のひとつとして挙げた脆弱性診断には、さまざまな診断ツールが存在しており、無料で入手できるものもあります。しかしツールの選定や習熟には一定の経験や知見が求められ、そもそも技術面だけでは企業のセキュリティを確保することはままなりません。セキュリティの専門会社の支援を受けて、客観的な評価やアドバイスを受けるのも有効な手段です。

セキュリティ専門会社による脆弱性診断を実施することで、日々変化する脅威に対する自システムのセキュリティ状態を確認できるため、適時・適切の対策が可能です。予防的コントロールにより自組織のシステムの堅牢化を図ることが事業活動継続のためには必須です。

まとめ

- Webアプリケーションセキュリティ診断、ネットワークセキュリティ診断、ソースコード診断、セキュリティに関するさまざまな診断やテストが存在する

- 不正アクセスなどの攻撃を防ぐためシステムの脆弱性を見つけて対策することが必須

- 技術的対策だけでセキュリティを担保することは難しい

- 人間の脆弱性や業務運用までを含む包括的な視点で組織にひそむリスクを洗い出すことも重要

Security NEWS TOPに戻る

バックナンバー TOPに戻る