この記事では、ランサムウェア攻撃の具体的な被害事例を通じて、被害に遭った場合の影響と対処法について触れながら、最後に、ランサムウェア対策の基本となるポイントを紹介します。この記事を通じて、ランサムウェアの脅威に対する理解を深め、基本的な対策を講じることの重要性を学んでいただければ幸いです。

ランサムウェア攻撃の被害事例

2017年に大規模な被害をもたらしたランサムウェア「WannaCry」は、Microsoft Windowsの未修正の脆弱性を悪用することで、世界中のコンピュータに急速に拡散しました。この脆弱性は、アメリカ国家安全保障局(NSA)が開発したとされるハッキングツールから漏洩したもので、WannaCryはこれを利用して無差別にシステムに侵入しました。攻撃の手口は、感染したコンピュータのファイルを暗号化し、被害者に身代金の支払いを要求するものでした。支払いはビットコインで行われることが多く、支払われない場合、ファイルは復号されずに失われると脅迫されました。社会への影響は甚大で、病院、学校、企業、政府機関など、世界中の数十万台のコンピュータが影響を受けました。特に医療機関では、患者の記録へのアクセスが妨げられ、治療に支障を来たす事態も発生しました。WannaCryは、サイバーセキュリティの重要性と、ソフトウェアの更新の必要性を広く認識させる契機となりました。

2021年10月には、日本国内の医療機関がランサムウェア攻撃によって被害を受けました。VPN機器の脆弱性を悪用して侵入したとみられ、この攻撃により、医療センターのシステムは大幅に影響を受け、患者の電子データが使用できないなどの深刻な被害が発生しました。

関連リンク:「拡大するランサムウェア攻撃!―ビジネスの停止を防ぐために備えを―」

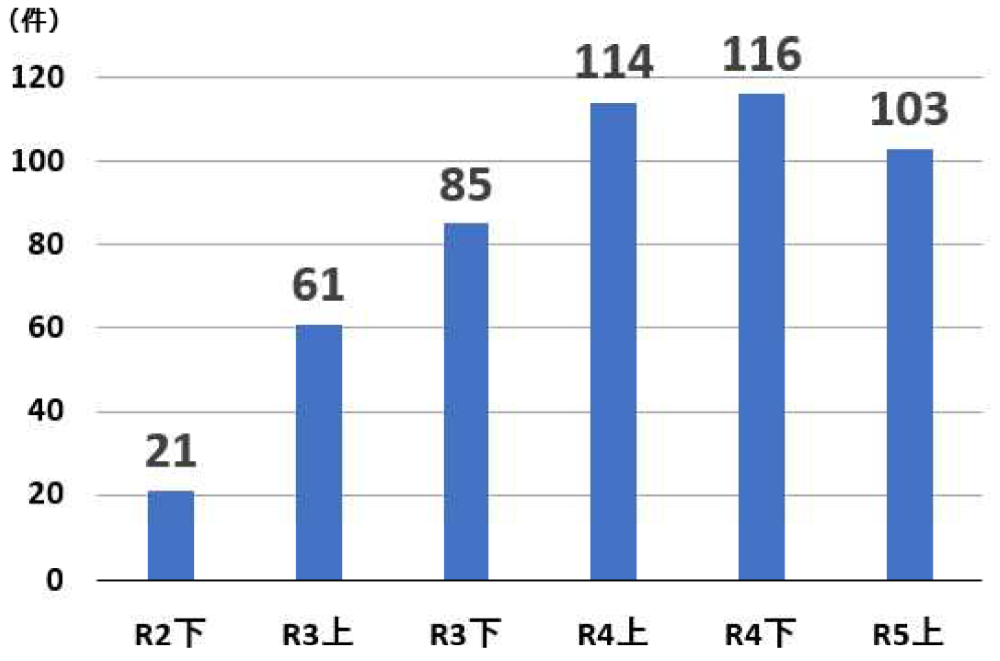

主に企業・団体に向けたサイバー攻撃の被害として、ランサムウェアでの被害がありますが、令和4年上半期以降、高い水準で推移しています(棒グラフ参照)。

企業・団体等におけるランサムウェア被害の報告件数の推移

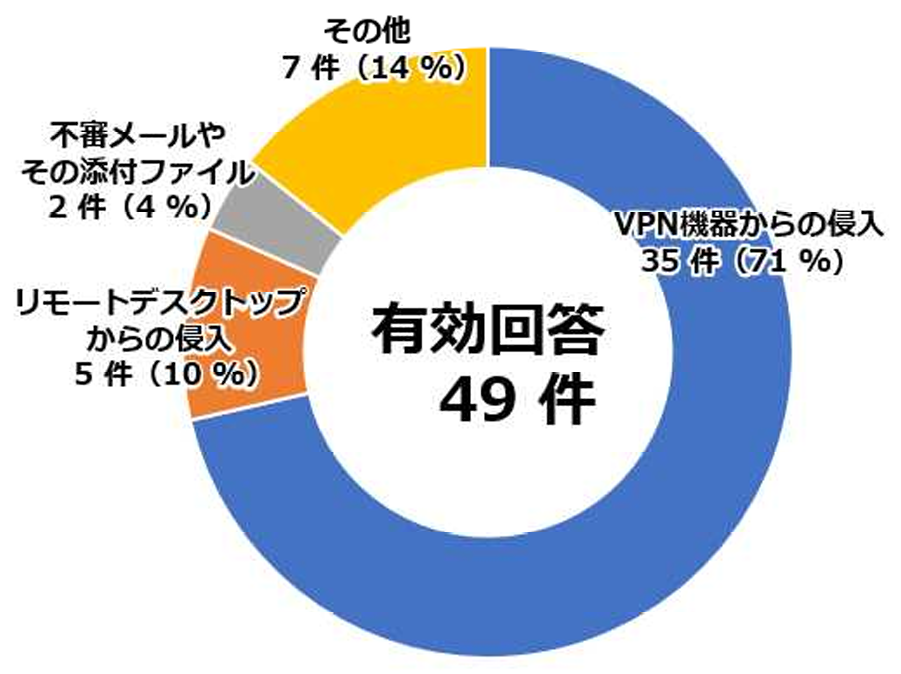

被害の特徴として、データの暗号化のみならず、データを窃取した上、「対価を支払わなければ当該データを公開する」という二重恐喝(ダブルエクストーション)の割合が多く、手口を確認できたもののうちの約8割を占めている。また、データを暗号化せずに対価を要求する「ノーウェアランサム」による被害も新たに確認されました。感染経路としては、前年と同様、脆弱性を有するVPN機器等や、強度の弱い認証情報等が設定されたリモートデスクトップサービスが原因となる事例が多かった(円グラフ参照)。

ランサムウェア被害の感染経路

2023年7月4日、国内物流組織がランサムウェア攻撃を受け、名古屋港の統一ターミナルシステムに障害が発生し、7月6日夕方の作業完全再開までのあいだ業務が一時停止する事態になりました。本件は、サイバー攻撃により港湾施設が操業停止に追い込まれた国内初の事例と報じられています。

この事件を受け、国土交通省は、安全で安定的な物流サービスの維持・提供に資することを目的として、対策等検討委員会を設置しました。2023年9月に公開された調査資料「名古屋港のコンテナターミナルにおけるシステム障害を踏まえ緊急に実施すべき対応策について」によれば、感染経路はVPN機器からの侵入が有力とされています。そして主な原因として、「保守作業に利用する外部接続部分のセキュリティ対策が見落とされていたこと」「サーバ機器およびネットワーク機器の脆弱性対策が不十分であったこと」などが挙げられています。

ランサムウェアによる被害の影響

ランサムウェア攻撃を受けた場合、企業への被害の影響は、以下のようなものがあります。

身代金による金銭の損失

ランサムウェア攻撃を受けた場合、身代金を支払うかどうかの選択を迫られます。身代金を支払った場合、その金額は数百万円から数億円に上ることもあります。また、身代金を支払ったとしても、データが復旧できないこともあるため、金銭的な損失は避けられません。

事業での業務が停止

ランサムウェア攻撃により、企業のシステムやデータが暗号化され、業務プロセスが停止することがあります。これにより、本来行われる業務が滞るため、生産性が低下します。業務が停止している期間が長引けば、競争力の低下や市場シェアの減少も懸念されます。

顧客の喪失

ランサムウェア攻撃により、顧客データが漏洩した場合、顧客の信頼を失い、顧客を喪失する可能性があります。また、攻撃によるシステムの停止や業務の遅延などによって顧客に損害を与えた場合、損害賠償請求を受ける可能性もあります。

影響範囲

ランサムウェア攻撃は、企業の規模や業種を問わず、あらゆる企業が標的となる可能性があります。また、攻撃対象は、企業のITインフラや業務システム、顧客データなど、多岐にわたります。そのため、攻撃を受けた場合の影響範囲は、企業によって大きく異なります。

莫大なコストの発生

ランサムウェア攻撃による被害コストは、身代金の支払い以外にも、システム復旧や顧客対応など、多岐にわたります。そのため、被害コストは数千万円から数億円に上ることもあります。

ランサムウェアに感染したら

マルウェア感染(特にランサムウェア感染)に気づいた場合、以下のステップに従って対処することが重要です。

- ネットワークの切断:インターネットの接続を切断し、感染を広げないようにします。感染がネットワーク内に広がるのを防ぎ、攻撃者の操作を制限します

- コンピュータのシャットダウン:感染したコンピュータを即座にシャットダウンし、データへのアクセスをブロックします。これにより、攻撃者がデータの暗号化を続行するのを防ぎます

- 被害状況の報告:インシデント対応チームや情報セキュリティの担当者にすぐに報告し、被害の詳細を共有します。早急な対応が感染拡大を防ぎます

- バックアップの確認:バックアップからデータを復旧できるよう、バックアップを確認し、感染前のデータのコピーが利用可能であることを確認します

- 身代金の支払いはしない:攻撃者に身代金を支払わないようにしましょう。身代金を支払っても、データの復号が保証されないことがあります

- ランサムウェアの種類を特定:攻撃されたランサムウェアの種類を特定し、解析情報をセキュリティ専門家に提供します。これにより、未来の攻撃を防ぐための情報が得られます

- ノーモアランサム(No More Ransom):ランサムウェアの解除ツールが提供されている場合、それを利用してデータを復号化します。ノーモアランサムは、解除ツールを提供するプロジェクトの一例です

これらの手順は、マルウェア感染に対処する基本的な対処手順です。セキュリティ対策の実施においては、セキュリティ専門家のアドバイスや組織内のポリシーに従うことも重要です。

ランサムウェアの対策方法

ランサムウェアの基本的な対策は、以下のとおりです。

【システム管理者側での対策】

- 標的型攻撃メール訓練の実施

- 定期的なバックアップの実施と安全な保管(別の場所での保管推奨)

- バックアップ等から復旧可能であることの定期的な確認

- OS、各種コンポーネントのバージョン管理、パッチ適用

- 認証機構の強化(14文字以上といった長いパスフレーズの強制や、適切な多要素認証の導入など)

- 適切なアクセス制御および監視、ログの取得・分析

- シャドーIT(管理者が許可しない端末やソフトウェア)の有無の確認

- 攻撃を受けた場合に想定される影響範囲の把握

- システムのセキュリティ状態、および実装済みセキュリティ対策の有効性の確認

- CSIRTの整備(全社的なインシデントレスポンス体制の構築と維持)

【ユーザ側での対策】

- 不審なメールに注意し、容易にリンクをクリックしたり添付ファイルを開いたりしない

- 適切な認証情報の設定(多要素認証の有効化・パスワードの設定)

- OSおよびソフトウェアを最新の状態に保つ

- データを定期的にバックアップしておく

- セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

- セキュリティアップデートの通知を設定する

- 不審なアクティビティを検出した場合には、社内へ報告する

基本的な対策こそが重要

ランサムウェアはRaaSの登場などによる犯罪のビジネス化により、攻撃のハードルが下がったことで、高度な技術力を持たなくても攻撃者が参入しやすくなり、攻撃の数は増えるかもしれません。しかし、過去からある基本的なセキュリティ対策を講じていれば、多くの攻撃は未然に防げることに変わりはありません。基本的なセキュリティ対策こそが効果的であるという前提に立って、今一度自組織のセキュリティを見直すことが重要です。

ランサムウェア攻撃は、特に重要インフラ14分野※においては人命や財産などに深刻な被害をもたらす恐れがあります。

※重要インフラ14分野…重要インフラとは、他に代替することが著しく困難なサービスのこと。その機能が停止、低下又は利用不可能な状態に陥った場合に、わが国の国民生活又は社会経済活動に多大なる影響を及ぼすおそれが生じるもののことを指す。内閣府サイバーセキュリティ戦略本部「重要インフラの情報セキュリティ対策に係る行動計画」では、「重要インフラ分野」として、「情報通信」、「金融」、「航空」、「空港」、「鉄道」、「電力」、「ガス」、「政府・行政サービス(地方公共団体を含む)」、「医療」、「水道」、「物流」、「化学」、「クレジット」および「石油」の14分野を特定している。

たとえ自社が該当しない業種であっても、同じサプライチェーン上のどこかに重要インフラ事業者がいるのではないでしょうか。つまり、ランサムウェア攻撃というものは常にその被害に遭う可能性があるものと認識する必要があります。ランサムウェア攻撃への備えとして、まずは現状のセキュリティ対策状況を把握するための一つの手段として、セキュリティ診断などを実施することをおすすめします。

Security Report TOPに戻る

TOP-更新情報に戻る